Los vectores de ataque que utilizan los delincuentes para propagar sus amenazas pueden ser muy variados pero hay algunos que destacan sobre el resto por su efectividad. El correo electrónico sería uno de ellos a pesar de que lleva siendo usado de forma fraudulenta desde hace décadas, pero hay otro vector que, en pleno 2021, también está siendo usado para propagar varias amenazas con un notable éxito. Este no es otro que los mensajes SMS, y a continuación vamos a ver por qué resultan tan efectivos. Tras los SMS que suplantaban a Correos se están viendo mensajes similares pero que se hacen pasar por DHL. No instales nunca aplicaciones fuera de la Play Store, no marques nunca "Instalar aplicaciones desconocidas"

Especialmente vulnerables resultan aquellas personas de avanzada edad que no están acostumbradas a utilizar otros canales de comunicación y que son más susceptibles a caer en este tipo de trampas. Por ese motivo animamos a los lectores de este artículo a que conciencien a sus padres, madres y abuelos para evitar que los delincuentes se enriquezcan a su costa.

Caída y auge de los SMS

¿Recuerdas la última vez que enviaste un mensaje SMS a un amigo, familiar o compañero de trabajo? Salvo por causa mayor, es raro que sigamos usando este tipo de mensajería tan popular a finales de los 90 y durante buena parte de la primera década de los 2000. Su finalidad principal, la de enviar mensajes entre usuarios fue sustituida por aplicaciones de mensajería instantánea como WhatsApp, y, a pesar de que las operadoras incluyeron el envío de mensajes SMS entre sus ofertas, los usuarios los abandonaron por las otras alternativas existentes que tenían muchas más funcionalidades.

Aun así, los mensajes SMS han seguido teniendo su nicho de mercado al ser utilizados por empresas de todo tipo para enviar alertas y promociones, e incluso en varios países se utilizan como sistema de alerta ante situaciones de emergencia provocadas por catástrofes naturales o de otra índole.

Sin embargo, para la mayoría de usuarios, la recepción más habitual actualmente de mensajes SMS suele estar relacionada con operaciones bancarias o seguimiento de pedidos realizados en comercios online. Esto es algo en lo que los delincuentes se han estado fijando desde hace tiempo, y, recientemente, han intensificado sus campañas de amenazas utilizando precisamente estos mensajes como vector de propagación.

Phishing (engaño) por SMS --> SMiShing

De la misma forma que el phishing es la suplantación de identidad, normalmente mediante el envío de emails que redirigen a una web o a la descarga de un archivo malicioso, el SMiShing utiliza mensajes SMS para incluir enlaces que descargan aplicaciones maliciosas en nuestro dispositivo o nos redirigen a webs fraudulentas preparadas por los delincuentes.

Como ya hemos indicado, esta técnica tiene muchos años a sus espaldas, pero ha sido en los últimos meses donde ha experimentado un auge considerable tanto en España como en otros países. Varios han sido los usuarios afectados por este incremento en las amenazas propagadas por este medio, si nos atenemos al creciente número de consultas que hemos recibido desde hace ya meses, las cuales nos han permitido identificar campañas delictivas recurrentes y que han tenido un éxito considerable.

Campañas engaño destacadas

Una de las campañas más destacadas de las últimas semanas es la que utiliza un mensaje SMS para proporcionarnos un enlace en el que, teóricamente, hay información sobre un envío que tenemos pendiente de recibir. Este mensaje dice provenir de Correos y se lanza de forma indiscriminada a los números de una importante cantidad de usuarios.

SMS falso de empresa de mensajería DHL

https://dhl-cdn[.]website/index/ -> https://dhl-cdn[.]website/index/DHL.apk

https://dhl-cdn[.]space/index/ https://dhl-cdn[.]site/index/

https://dhl-app[.]website/index/ https://dhl-app[.]info/index/ https://dhl-app[.]space/index/ https://dhlapp[.]website/index/ https://dhlapp[.]info/index/ https://dhlapp[.]space/index/ https://dhl-cdn[.]pw/index/

https://dhl-api[.]space/index/ https://dhl-api[.]icu/index/ https://dhl-api[.]online/index/ https://dhl-api[.]website/index/ https://dhl-api[.]xyz/index/

https://dhl-apli[.]space/index/ https://dhl-apli[.]icu/index/ https://dhl-apli[.]online/index/ https://dhl-apli[.]website/index/ https://dhl-apli[.]site/index/ https://dhl-apli[.]xyz/index/

https://dhl-serv[.]space/index/ https://dhl-serv[.]website/index/ https://dhl-serv[.]site/index/ https://dhl-serv[.]xyz/index/

Descargue nuestra aplicación para rastrear su paquete

SMS falso de Correos de España

Este enlace pertenece a una URL que ha sido registrada previamente por los delincuentes y que tiene pocos días de antigüedad (en ocasiones, tan solo unas horas). Si el usuario accede a esa web con su dispositivo móvil Android suele encontrarse con una web diseñada para simular ser una página oficial de Correos, usando su nombre y logotipo, y desde allí se nos invita a descargar una aplicación para realizar el seguimiento. Además, se ofrecen instrucciones para instalar la aplicación desde orígenes desconocidos, ya que, por defecto, Android bloquea estas aplicaciones si no se descargan desde un mercado de apps oficial.

La aplicación descargada contiene en realidad un troyano bancario, por lo que si el usuario accede a la banca online desde su dispositivo Android, los delincuentes podrán robar las credenciales de acceso e interceptar los futuros mensajes SMS enviados como doble factor de autenticación, que permiten confirmar la realización de transferencias bancarias.

También puede darse el caso de que el mensaje enviado por SMS nos redirija a una web supuestamente pensada para hacer el seguimiento de nuestros envíos pero que, en realidad su finalidad sea la de robar los datos de nuestra tarjeta de crédito. Esto sería un caso más cercano al del phishing clásico que suele suplantar a entidades bancarias conocidas para tratar de robar los datos de acceso a ellas o, directamente los de la tarjeta de crédito.

En estos casos, vemos como los delincuentes utilizan el nombre de una entidad bancaria para alertarnos de algún problema en nuestra cuenta y generar así una sensación de apremio que consigue que muchos usuarios bajen la guardia y pulsen sobre el enlace para acceder a la web fraudulenta.

Este tipo de webs suelen parecerse bastante a las legítimas, y hace tiempo que los delincuentes empezaron a comprar certificados válidos para que también mostrasen el conocido candado para certificar que la conexión entre el sistema de la víctima y la web fraudulenta es seguro. Sin embargo, esto no significa que la web lo sea, tal y como han podido comprobar numerosos usuarios que han visto desaparecer importantes cantidades de dinero de sus cuentas bancarias.

Estafa de la DGT recibida por e-mail "Tienes una multa pendiente"

"Multa no pagada": vuelve el correo fraudulento que suplanta a la DGT para instalar un troyano en tu equipo

No, no tienes ni una multa pendiente ni una multa no pagada. El correo que en los últimos días está llegando a numerosos españoles no es más que la segunda vida de una estafa por correo electrónico que busca instalar un troyano en nuestro dispositivo. Ni es de la DGT ni del Ministerio de Interior.

No es la primera vez que una campaña maliciosa de estas características suplanta a la Dirección General de Tráfico y probablemente no será la última.

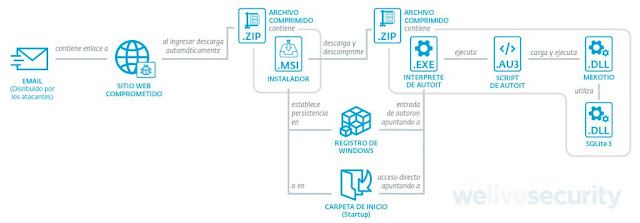

El correo en cuestión suele llegar con un asunto que reza "Multa no pagada" y con un remitente que, a priori, podría parecer el verdadero Ministerio del Interior o la DGT. En el cuerpo del mensaje se nos señala que tenemos una multa pendiente dirigida a nosotros o nuestro vehículo y que para ver la notificación debemos acceder a la sede electrónica del organismo a través de un equipo Windows.No debemos pulsar en el enlace en ningún caso dado que no accederemos a la sede electrónica de la Dirección General de Tráfico, sino que iniciaremos la descarga de un fichero comprimido alojado en Azure, la nube de Microsoft. Según la investigación de ESET, en esta campaña la ejeución de esos archivos desencadenará una ejecución de comandos para, aprovechando herramientas propias de nuestro sistema, descargar ficheros adicionales para continuar con la infección. Todo de forma transparente para el usuario.

Entre otros archivos, llegará a nuestro equipo el troyano conocido como Mekotio, un programa malintencionado de tipo bancario que ha detectado Germán Fernández. El principal propósito de este troyano especialmente dirigido a países de habla hispana es apropiarse de bitcoins o robar credenciales de acceso a webs, aunque también puede inutilizar dispositivos borrando archivos del sistema.

Mekotio: análisis familia de malware bancario

Según su versión interna, creemos que se están desarrollando múltiples variantes de este código malicioso de manera simultánea. Sin embargo, al igual que ocurre con Casbaneiro, estas variantes son prácticamente imposibles de separar entre sí, por lo que nos referiremos a todas ellas como Mekotio.

Mekotio es un típico troyano bancario latinoamericano que ha estado activo desde al menos 2015. Como tal, su forma de atacar es desplegando a la víctima ventanas emergentes falsas con el objetivo de convencerla para que divulguen información confidencial. Estas ventanas emergentes están cuidadosamente diseñadas para suplantar la identidad de diferentes entidades bancarias latinoamericanos, así como otras instituciones financieras.

Mekotio recopila la siguiente información sobre sus víctimas:

- Configuración del firewall

- Si la víctima tiene privilegios de administrador

- Versión del sistema operativo Windows instalado

- Si están instalados productos de protección antifraude, más específicamente GAS Tecnologia Warsaw e IBM Trusteer [1]

- Lista de soluciones antimalware instaladas en el equipo

Actividades maliciosas que realiza Mekotio

Al tratarse de una amenaza sostenida en el tiempo y presente en múltiples países, a través de versiones específicas dirigidas puntualmente a cada uno de ellos, es normal encontrar cierta variabilidad en las actividades maliciosas llevadas a cabo por las diferentes muestras analizadas. Sin embargo, como hemos mencionado, hay un factor común entre todas ellas: buscan robar dinero y/o credenciales bancarias.

A continuación, describiremos los principales comportamientos maliciosos observados en las muestras analizadas:

Robo de credenciales bancarias con ventanas falsas

¿Cómo funciona?

Esta amenaza monitorea constantemente los sitios web a los cuales se accede desde el navegador. En caso de haber ingresado al sitio de alguno de los bancos de interés para los atacantes, el malware desplegará una ventana de inicio de sesión falsa que simula ser de la institución bancaria. El objetivo es que el usuario ingrese allí sus credenciales de acceso al sistema. Una vez obtenidas, las mismas son enviadas a un servidor remoto dedicado a almacenar la información robada.

- Es desarrollado en Embarcadero Delphi

- Cuenta con protección Anti-VM, monitoreando la presencia de procesos como VBoxService.exe

- Cuenta con protección Anti-debugging (IsDebuggerPresent)

- Modifica su comportamiento según el lenguaje del sistema operativo infectado

- Cuenta con funcionalidad de auto destrucción, es decir, para desactivarse y detener la infección

- Contiene una gran cantidad de strings cifrados mediante un algoritmo similar a los utilizados en otros troyanos bancarios de Latinoamérica

- Busca información sobre productos de seguridad instalados en el sistema

- Es distribuido junto con la biblioteca SQLite3.dll

¿Quiénes pueden ser víctimas?

A diferencia de otros troyanos bancarios más genéricos, esta funcionalidad de Mekotio está dirigida específicamente a usuarios de banca electrónica de un conjunto reducido de países. Sin embargo, es importante destacar que no apunta únicamente a usuarios de cuentas bancarias normales sino también a aquellos que ingresan a cuentas empresariales.

- Robo de contraseñas almacenadas por navegadores web

- Reemplazo de direcciones de billeteras de bitcoin

https://twitter.com/malwrhunterteam/status/1352672839208476678

No hay comentarios:

Publicar un comentario