Más de 180 periodistas han sido objetivos confirmados del software de espionaje Pegasus de la empresa israelita NSO, incluidos periodistas de FT, CNN, NY Times, WSJ, The Economist, AP y Reuters. Sólo se tiene constancia de un periodista Español afectado (corresponsal en Marruecos),así como de periodistas de México. Incluso la esposa de Jamal Khashoggi fue víctima del software espía Pegasus antes de su muerte.

- Más de 180 periodistas del 'Financial Times', CNN, 'New York Times', France 24, 'The Economist', 'Associated Press' y Reuters figuran entre los afectados

- La investigación revela que México fue el país que recopiló más números de teléfono. En segundo lugar están Marruecos y Emiratos Árabes Unidos EAU

- Se revelarán las identidades de las personas que aparecían en la lista, entre ellas empresarios, figuras religiosas, académicos, personal de ONG, sindicatos y funcionarios.

Pegasus es vendido por la empresa de vigilancia israelí NSO Group

- Pegasus es un spyware creado por la empresa israelita NSO Group

- NSO asegura que «bajo ninguna circunstancia utiliza su tecnología para espiar a personas u organizaciones, ya que ésta solo es operada por agencias de inteligencia y de aplicación de la ley»

Pegasus en México

Investigación Proyecto Pegasus

Infraestructura de Pegasus

Amnistía Internacional publica los detalles técnicos completos de

las investigaciones forenses exhaustivas realizadas por su Laboratorio

sobre Seguridad como parte del Proyecto Pegasus.

El informe metodológico del Laboratorio documenta la evolución de los ataques con software espía Pegasus desde 2018 y aporta datos sobre su infraestructura, incluidos más de 700 dominios relacionados con Pegasus.

Ataques contra la familia de Khashoggi

Durante la investigación también han aparecido pruebas de que antes y

después del asesinato del periodista saudí Jamal Khashoggi en Estambul

el 2 de octubre de 2018 a manos de agentes saudíes, y pese a que NSO

Group lo haya negado en repetidas ocasiones, se atacó a miembros de su

familia con el software Pegasus.

El Laboratorio sobre Seguridad de Amnistía Internacional estableció que se había instalado Pegasus en el teléfono de Hatice Cengiz, prometida de Khashoggi, cuatro días después de su asesinato.

Ataques contra periodistas

Hasta el momento, la investigación ha identificado al menos a 180

periodistas de 20 países que fueron seleccionados como posibles

objetivos de ataques con el software espía de NSO entre 2016 y junio de

2021. Entre ellos hay periodistas de Azerbaiyán, Hungría, India y

Marruecos, países donde la represión contra los medios de comunicación

independientes se ha intensificado.

Análisis - Informe Forense teléfonos periodistas afectados por Pegasus

- - iMessage en 2019

- - Apple Music en 2020

- - iMessage de nuevo en 2021

Herramienta Análisis Forense para teléfonos Android e iOS

Amnistía Internacional comparte su metodología y publica una herramienta forense móvil de código abierto e indicadores técnicos detallados, con el fin de ayudar a los investigadores de seguridad de la información y a la sociedad civil a detectar y responder a estas graves amenazas.

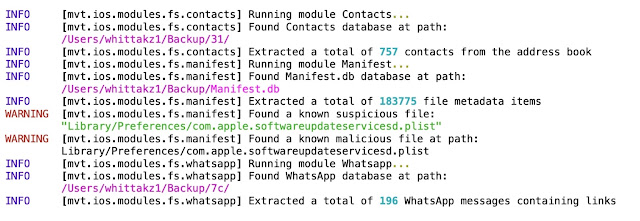

Está herramienta, llamada Mobile Verification Toolkit (MVT) es modular y simplifica el proceso de adquisición y análisis de datos de dispositivos Android y el análisis de registros de copias de seguridad de iOS y volcados del sistema de archivos, específicamente para identificar posibles rastros de compromiso. MVT leer indicadores de compromiso en formato STIX2 e identificar cualquier indicador coincidente que se encuentre en el dispositivo. Junto con los indicadores de Pegasus, MVT puede ayudar a identificar si un iPhone se ha visto comprometido.

- Descifrar las copias de seguridad de iOS cifradas.

- Procesar y analizar numerosos registros del sistema y bases de datos de aplicaciones y sistemas iOS.

- Extraer las aplicaciones instaladas de los dispositivos Android.

- Extraier información de diagnóstico de dispositivos Android a través del protocolo ADB.

- Comparar los registros extraídos con una lista proporcionada de indicadores maliciosos en formato STIX2.

- Identificar automáticamente mensajes SMS maliciosos, sitios web visitados, procesos maliciosos y mucho más.

- Generar registros JSON de registros extraídos de todos los rastros maliciosos detectados.

- Generar una línea de tiempo cronológica unificada de registros extraídos, junto con una línea de tiempo de todos los rastros maliciosos detectados.

Los ataques de Pegasus detallados en este informe y los apéndices que lo acompañan son desde 2014 hasta julio de 2021. Estos también incluyen los llamados ataques de "zero-click" que no requieren ninguna interacción del objetivo. Los ataques de cero-clic se han observado desde mayo de 2018 y continúan hasta ahora. Más recientemente, se han observado ataque exitosos que explotan varios días zero-click para atacar un iPhone 12 completamente parcheado con iOS 14.6 en julio de 2021.

Las secciones 1 a 8 de este informe describen los rastros forenses que quedan en los dispositivos móviles después de una infección por Pegasus. Esta evidencia se ha recopilado de los teléfonos de defensores y defensoras de los derechos humanos y periodistas en varios países.

No hay comentarios:

Publicar un comentario