HardBit 4 es un Ransomware de última generación detectado por los investigadores de seguridad de cybereason. Destaca por sus técnicas de ofuscación para evitar ser detectado y su motivación operacional, exclusivamente económica.

HardBit 4, ¿Cómo funciona?

Este Ransomware fue detectado por primera vez en octubre de 2022 y desde sus inicios mostró motivaciones exclusivamente financieras, operando, como otros grupos de ransomware, con el objetivo de generar ingresos ilícitos a través de tácticas de doble extorsión.

La versión 4.0 llega con importantes mejoras en dos áreas fundamentales. La primera son las técnicas de ofuscación para disuadir los esfuerzos de análisis en su detección. A diferencia de las versiones anteriores, dispone de protección con contraseña, «que debe proporcionarse durante el tiempo de ejecución para que el ransomware se ejecute correctamente. La ofuscación adicional impide que los investigadores de seguridad analicen el malware», explican.

Otro rasgo distintivo de este malware, es que no opera un sitio de filtración de datos, sino que presiona a las víctimas para que paguen amenazando con realizar más ataques en el futuro. Su principal modo de comunicación se produce a través del servicio de mensajería instantánea Tox y aunque no está claro el vector de acceso inicial exacto utilizado para violar los entornos de destino, se sospecha que usa ataques de fuerza bruta a servicios RDP y SMB.

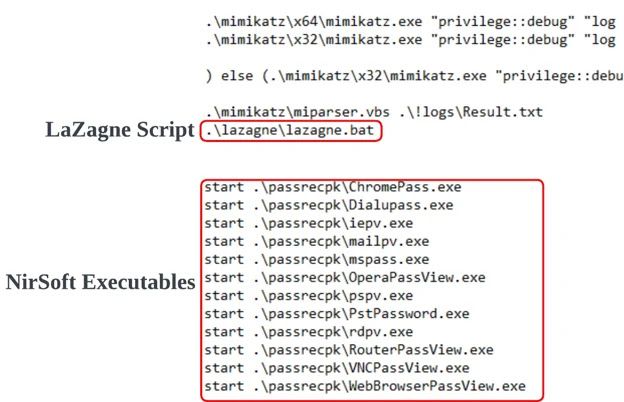

Los pasos siguientes incluyen el robo de credenciales mediante herramientas como Mimikatz y NLBrute, y el descubrimiento de la red a través de utilidades como Advanced Port Scanner, lo que permite a los atacantes moverse lateralmente a través de la red por medio de RDP. El cifrado de los hosts de las víctimas se lleva a cabo mediante un virus conocido como Neshta, que los ciberdelincuentes han utilizado en el pasado para distribuir otros ransomware como Big Head.

HardBit está diseñado para desactivar el sistema de seguridad estándar de Windows, el Microsoft Defender, y de otros antivirus, finalizando procesos y servicios para evadir la posible detección de sus actividades e inhibir la recuperación del sistema. Después, cifra los archivos de interés, actualiza sus iconos, cambia el fondo de pantalla del escritorio y altera la etiqueta del volumen del sistema con la cadena «Bloqueado por HardBit».

- LaZagne: Open source password recovery tool. Supports Linux, Windows, and OSX.

- NirSoft: Freeware utilities for Windows. The tool consists of various password recovery tools via browser or client applications

Muy, muy peligroso, y a la altura en técnicas de desarrollo y funcionamiento con otros grandes como LockBit, Akira y BlackSuit. Y es que el ransomware sigue siendo una tendencia al alza y enormemente rentable para los delincuente. Según los investigadores de Symantec, todas las evidencias sugieren que «la explotación de vulnerabilidades conocidas en aplicaciones públicas sigue siendo el principal vector de ataques de ransomware».

- Advanced Port Scanner

- KPortScan 3.0

- 5-NS new.exe

Fuentes:

https://www.muycomputer.com/2024/07/15/hardbit-4-asi-funciona-un-ransomware-moderno/

https://www.cybereason.com/blog/hardening-of-hardbit

No hay comentarios:

Publicar un comentario