Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

▼

2014

(Total:

185

)

-

▼

diciembre

(Total:

38

)

-

MegaChat: el nuevo Skype con cifrado seguro de Kim...

MegaChat: el nuevo Skype con cifrado seguro de Kim...

-

Hackean Modems USB 4G y tarjetas SIM usando mensaj...

Hackean Modems USB 4G y tarjetas SIM usando mensaj...

-

Lizard Squad para los ataques DDos a PSN y XBOX Li...

Lizard Squad para los ataques DDos a PSN y XBOX Li...

-

Hackean la web de AEDE en protesta contra el canon

Hackean la web de AEDE en protesta contra el canon

-

El proveedor de hosting DinaHosting sufre un ataqu...

El proveedor de hosting DinaHosting sufre un ataqu...

-

Kodi 14 Helix, el MediaCenter libre y multiplatafo...

Kodi 14 Helix, el MediaCenter libre y multiplatafo...

-

Un adolescente de 17 años de Londres se declara cu...

Un adolescente de 17 años de Londres se declara cu...

-

SMB Worm Tool es la herramienta usada en el ataque...

SMB Worm Tool es la herramienta usada en el ataque...

-

Publican el código fuente de The Open Bay como Ope...

Publican el código fuente de The Open Bay como Ope...

-

Disponible John the Ripper 1.8.0-jumbo-1

Disponible John the Ripper 1.8.0-jumbo-1

-

Vídeo demostración de BadUSB con USBdriveby en Mac...

Vídeo demostración de BadUSB con USBdriveby en Mac...

-

ShadowCrypt, una extensión de Chrome para cifrar c...

ShadowCrypt, una extensión de Chrome para cifrar c...

-

La extensión de Chrome para cifrar e-mails llega a...

La extensión de Chrome para cifrar e-mails llega a...

-

Vulnerabilidad Misfortune Cookie - La galleta de l...

Vulnerabilidad Misfortune Cookie - La galleta de l...

-

La ICANN fue objeto de un ataque de spear phishing

La ICANN fue objeto de un ataque de spear phishing

-

El FBI utilizó Metasploit para descubrir a usuario...

El FBI utilizó Metasploit para descubrir a usuario...

-

Análisis del ransomware TorrentLocker

Análisis del ransomware TorrentLocker

-

Disponible Wifislax 4.10 versión Final

Disponible Wifislax 4.10 versión Final

-

Detenido a un exdirectivo de Intereconomía por con...

Detenido a un exdirectivo de Intereconomía por con...

-

UFONet - DDoS via WebAbuse - v0.4b "Infection"

UFONet - DDoS via WebAbuse - v0.4b "Infection"

-

Google Zeitgeist 2014: Lo más buscado en Google

Google Zeitgeist 2014: Lo más buscado en Google

-

CryptPHP el malware que afecta a WordPress, Drupal...

CryptPHP el malware que afecta a WordPress, Drupal...

-

Recopilación de más de 100 libros sobre programaci...

Recopilación de más de 100 libros sobre programaci...

-

Snort++ aka Snort 3.0 - Network intrusion preventi...

Snort++ aka Snort 3.0 - Network intrusion preventi...

-

ODROID-C1, una alternativa a la Raspberry Pi

ODROID-C1, una alternativa a la Raspberry Pi

-

msfpayload y msfencode desaparecerán de Metasploit

msfpayload y msfencode desaparecerán de Metasploit

-

Conferencias de seguridad en Santander: Sh3llCON -...

Conferencias de seguridad en Santander: Sh3llCON -...

-

thepiratebay.cr NO es el nuevo dominio de The Pira...

thepiratebay.cr NO es el nuevo dominio de The Pira...

-

Adobe Flash Player 16 ya se encuentra disponible

Adobe Flash Player 16 ya se encuentra disponible

-

Lizard Squad amenaza con tirar Xbox Live el día de...

Lizard Squad amenaza con tirar Xbox Live el día de...

-

Los vídeos más vistos de YouTube en 2014

Los vídeos más vistos de YouTube en 2014

-

Un redada policial en Suecia deja sin servicio a T...

Un redada policial en Suecia deja sin servicio a T...

-

Poodle también afecta a TLS 1.2

Poodle también afecta a TLS 1.2

-

Alerta por infecciones masivas por e-mail falso de...

Alerta por infecciones masivas por e-mail falso de...

-

Solucionada grave vulnerabilidad CSRF en Paypal

Solucionada grave vulnerabilidad CSRF en Paypal

-

La red temática Criptored cumple 15 años

La red temática Criptored cumple 15 años

-

(PoC) Proof of Concept Wordpress y Drupal (CVE-201...

(PoC) Proof of Concept Wordpress y Drupal (CVE-201...

-

Samurai Web Testing Framework 3.0: LiveDVD para au...

Samurai Web Testing Framework 3.0: LiveDVD para au...

-

- ► septiembre (Total: 18 )

-

▼

diciembre

(Total:

38

)

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

seguridad

(

528

)

google

(

508

)

vulnerabilidad

(

430

)

privacidad

(

417

)

ransomware

(

389

)

Malware

(

335

)

Windows

(

330

)

cve

(

321

)

android

(

308

)

tutorial

(

291

)

manual

(

275

)

hardware

(

274

)

software

(

225

)

linux

(

146

)

WhatsApp

(

129

)

twitter

(

118

)

nvidia

(

116

)

ddos

(

109

)

Wifi

(

100

)

cifrado

(

92

)

ssd

(

90

)

hacking

(

82

)

app

(

81

)

herramientas

(

80

)

sysadmin

(

70

)

Networking

(

67

)

youtube

(

62

)

office

(

51

)

firmware

(

49

)

adobe

(

48

)

hack

(

45

)

firefox

(

43

)

juegos

(

39

)

antivirus

(

38

)

contraseñas

(

38

)

programación

(

37

)

exploit

(

33

)

eventos

(

32

)

cms

(

31

)

apache

(

30

)

MAC

(

29

)

flash

(

29

)

multimedia

(

29

)

anonymous

(

27

)

Kernel

(

26

)

javascript

(

24

)

ssl

(

22

)

Forense

(

18

)

SeguridadWireless

(

17

)

conferencia

(

16

)

documental

(

16

)

Debugger

(

14

)

lizard squad

(

14

)

técnicas hacking

(

13

)

auditoría

(

12

)

delitos

(

11

)

metasploit

(

11

)

Rootkit

(

10

)

Virtualización

(

10

)

adamo

(

9

)

reversing

(

9

)

Ehn-Dev

(

7

)

MAC Adress

(

6

)

antimalware

(

6

)

oclHashcat

(

5

)

Entradas populares

Entradas populares

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

-

Investigadores han descubierto a DarkSpectre, un grupo de amenazas chino bien financiado responsable de infectar a más de 8.8 millones de us...

-

Una solución de código abierto para gestionar copias de seguridad cifradas de WhatsApp. La suite wa-crypt-tools, alojada en GitHub, descifra...

Análisis del ransomware TorrentLocker

Análisis del ransomware TorrentLocker

miércoles, 17 de diciembre de 2014

|

Publicado por

el-brujo

|

Editar entrada

TorrentLocker, el malware que ha infectado a miles de sistemas de ordenadores alrededor del mundo, tomando información como rehenes a los

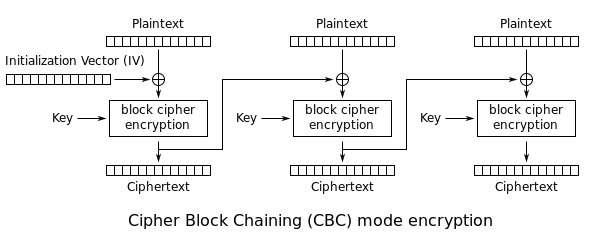

datos y demandando el pago de un rescate para su devolución. Los ficheros primero fueron cifrados con AES-256 con CTR (Counter) que consiguió ser descifrado y ahora son cifrados con AES-256-CBC (Cipher-block chaining). Los pagos del rescate han sido automatizados a través de una página de pagos amigable para el usuario, que explica cómo pagar con bitcoins para recibir el software de descifrado.

Se calcula que en Australia ha infectado 9,415 ordenadores y en UK hay 2.300 víctimas.

El gancho siempre ha sido oficina de Correos:

En un nuevo white paper de nivel técnico, el investigador Marc-Étienne Léveillé describe cómo la familia de ransomware TorrentLocker (detectada como Win32/Filecoder.DI en las soluciones de seguridad de ESET, pero cuyos creadores prefieren denominar “Racketeer” o “chantaje”) ha evolucionado desde su primera observación en febrero de 2014.

Con el paso de los meses, TorrentLocker, nombrado porque versiones anteriores del malware establecían una entrada de registro que hace referencia a la aplicación Bit Torrent, se ha vuelto más sofisticado y automatizó sus sistemas. De hecho, en las últimas semanas vimos cómo se comenzaba a propagar en correos en español en un falso aviso de correos.

Por ejemplo, en septiembre, investigadores finlandeses de Nixu Oy detallaron un método por el cual víctimas de TorrentLocker podían recuperar el contenido de los archivos cifrados, sin pagar dinero a los cibercriminales detrás del ataque.

Como era de esperar, una vez que se dieron cuenta de que era posible extraer el flujo de claves, los autores de TorrentLocker lanzaron una nueva versión que cambió su metodología de cifrado, y cerró la puerta a la “trampa” de inmediato.Otro ejemplo es que, al principio, las víctimas tenían que mandar e-mails a los criminales detrás del malware para hacer pagos y pedir las llaves de descifrado. Actualmente, esto ha sido automatizado a través de una página de pagos amigable con el usuario, que explica cómo pagar con bitcoins para recibir el software de descifrado.

Los ficheros primero fueron cifrados con :

Llave pública RSA (2048 bits)

Pero aunque se ha sofisticado en algunos aspectos, en otros parece menos profesional.

Algunas de las pantallas que muestra TorrentLocker se refieren, en cambio, a CryptoLocker. ¿Es esto vagancia por parte de los creadores, o un intento deliberado de engañar a los usuarios para que busquen información sobre un ransomware no relacionado (aunque igual de notorio)?Además, la banda detrás de TorrentLocker no parece estar interesada en maximizar su potencial conjunto de víctimas atentando contra usuarios de computadoras en todo el mundo:

La siguiente lista de países son el blanco de las campañas maliciosas es notable por sus sorprendentes excepciones -Estados Unidos, por ejemplo, no figura:

Y, según datos obtenidos del Centro de Comando y Control (C&C) de TorrentLocker, la impactante suma de 284.716.813 documentos han sido cifrados hasta la fecha.

Esperemos que una buena proporción de las víctimas tenga acceso a un reciente y actualizado backup, desde el cual pueda restaurar su preciada información.Para conocer los detalles de la más reciente investigación de ESET, los invitamos a leer el whitepaper:

Fuente:

http://www.welivesecurity.com/la-es/2014/12/16/torrentlocker-ransomware-crimen-organizado-eset/

Se calcula que en Australia ha infectado 9,415 ordenadores y en UK hay 2.300 víctimas.

El gancho siempre ha sido oficina de Correos:

- Correos (Aviso Urgente) en España

- DHL en Austria y Alemania

- Office of State Revenue en Australia

- Auspost en Australia

- Česká pošta en la Republica Checa

- TTNet en Turquía

- Royal Mail en UK (United Kingdom, Inglaterra)

- SDA en Italia

En un nuevo white paper de nivel técnico, el investigador Marc-Étienne Léveillé describe cómo la familia de ransomware TorrentLocker (detectada como Win32/Filecoder.DI en las soluciones de seguridad de ESET, pero cuyos creadores prefieren denominar “Racketeer” o “chantaje”) ha evolucionado desde su primera observación en febrero de 2014.

Con el paso de los meses, TorrentLocker, nombrado porque versiones anteriores del malware establecían una entrada de registro que hace referencia a la aplicación Bit Torrent, se ha vuelto más sofisticado y automatizó sus sistemas. De hecho, en las últimas semanas vimos cómo se comenzaba a propagar en correos en español en un falso aviso de correos.

Por ejemplo, en septiembre, investigadores finlandeses de Nixu Oy detallaron un método por el cual víctimas de TorrentLocker podían recuperar el contenido de los archivos cifrados, sin pagar dinero a los cibercriminales detrás del ataque.

Como era de esperar, una vez que se dieron cuenta de que era posible extraer el flujo de claves, los autores de TorrentLocker lanzaron una nueva versión que cambió su metodología de cifrado, y cerró la puerta a la “trampa” de inmediato.Otro ejemplo es que, al principio, las víctimas tenían que mandar e-mails a los criminales detrás del malware para hacer pagos y pedir las llaves de descifrado. Actualmente, esto ha sido automatizado a través de una página de pagos amigable con el usuario, que explica cómo pagar con bitcoins para recibir el software de descifrado.

Los ficheros primero fueron cifrados con :

- AES-256 con CTR (Counter) que consiguió ser descifrado junto con CryptoLocker y CryptoWall y ahora son cifrados con

- AES-256-CBC (Cipher-block chaining )

CTR (Counter)

Encryption parallelizable: Yes

Decryption parallelizable: Yes

CBC (Cipher-block chaining)

Encryption parallelizable: No

Decryption parallelizable: Yes

Llave pública RSA (2048 bits)

-----BEGIN PUBLIC KEY-----

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAyOBVMkkMLK/iHPwiuSfd

X2lhgZH0BqAPoYx/2r87Vluc1BUYqFOKLTiCXwLZ8a5FxqaMWwlbHQgnKquEU2jP

/Dp90QYnpm76QPT2G8SrbbydC7CXbkBTHrvO9OJhMuKsNqHiCir0vaqw4GDebq+4

pvL9cnB221SvK6DEgYfW0A/y/LSMJJoVovqG4IKKYj64AU4vFl9UMxmkv8lkXGyh

Pr01zhQgP2FEMRGqaoiGwRT9BZr/wnqQKjx9jSgEsKsCWcm7WX01YhjklE15+5P2

RYUxlUsprnGZAA6gxcDcr4IxgS/FVf1XhG6lZXK40aoL5nDjFb+3b01YFQegsgOX

bQIDAQAB

-----END PUBLIC KEY-----

Extensiones - Tipos de ficheros cifrados:

3ds 3fr 3pr 7z ab4 ac2 accdb accdb accde accdr accdt acr adb agd1 ai ait al apj

arw asm asp awg backup backupdb bak bdb bgt bik bkp blend bpw c cdf cdr cdr3 cdr4

cdr5 cdr6 cdrw cdx ce1 ce2 cer cfp cgm cib cls cmt cpi cpp cr2 craw crt crw csh

csl css csv dac db db-journal db3 dbf dc2 dcr dcs ddd ddoc ddrw der design dgc

djvu dng doc docm docx dot dotm dotx drf drw dwg dxb erbsql erf exf fdb ffd fff

fh fhd fpx fxg gray grey gry h hbk hpp ibank ibd ibz idx iiq incpas jpeg jpg js

kc2 kdbx kdc kpdx lua mdb mdc mef mfw mmw moneywell mos mpg mrw myd ndd nef nop

nrw ns2 ns3 ns4 nsd nsf nsg nsh nwb nx1 nx2 nyf odb odf odg odm odp ods odt orf

otg oth otp ots ott p12 p7b p7c pat pcd pdf pef pem pfx php pl pot potm potx ppam

pps ppsm ppsx ppt pptm pptx ps psafe3 psd ptx py ra2 raf rar raw rdb rtf rw2 rwl

rwz s3db sas7bdat sav sd0 sd1 sda sdf sldm sldx sql sqlite sqlite3 sqlitedb sr2

srf srw st4 st5 st6 st7 st8 stc std sti stw stx sxc sxd sxg sxi sxm sxw txt wb2

x3f xla xlam xll xlm xls xlsb xlsm xlsx xlt xltm xltx xlw xml ycbcra zip

Pero aunque se ha sofisticado en algunos aspectos, en otros parece menos profesional.

Algunas de las pantallas que muestra TorrentLocker se refieren, en cambio, a CryptoLocker. ¿Es esto vagancia por parte de los creadores, o un intento deliberado de engañar a los usuarios para que busquen información sobre un ransomware no relacionado (aunque igual de notorio)?Además, la banda detrás de TorrentLocker no parece estar interesada en maximizar su potencial conjunto de víctimas atentando contra usuarios de computadoras en todo el mundo:

La siguiente lista de países son el blanco de las campañas maliciosas es notable por sus sorprendentes excepciones -Estados Unidos, por ejemplo, no figura:

- Australia

- Austria

- Canadá

- República Checa

- Italia

- Irlanda

- Francia

- Alemania

- Holanda

- Nueva Zelanda

- España

- Turquía

- Reino Unido

Y, según datos obtenidos del Centro de Comando y Control (C&C) de TorrentLocker, la impactante suma de 284.716.813 documentos han sido cifrados hasta la fecha.

Esperemos que una buena proporción de las víctimas tenga acceso a un reciente y actualizado backup, desde el cual pueda restaurar su preciada información.Para conocer los detalles de la más reciente investigación de ESET, los invitamos a leer el whitepaper:

Fuente:

http://www.welivesecurity.com/la-es/2014/12/16/torrentlocker-ransomware-crimen-organizado-eset/

Enviar por correo electrónico

Escribe un blog

Compartir en X

Compartir con Facebook

Compartir en Pinterest

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.