Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

▼

agosto

(Total:

22

)

-

Técnicas phishing utilizando texto invisible, Zero...

Técnicas phishing utilizando texto invisible, Zero...

-

La Bolsa de Nueva Zelanda (NZX) sufre ataque DDoS ...

La Bolsa de Nueva Zelanda (NZX) sufre ataque DDoS ...

-

Filtradas 235 millones de cuentas de Instagram, Ti...

Filtradas 235 millones de cuentas de Instagram, Ti...

-

Empleado de Tesla evitó ataque ransomware ruso

Empleado de Tesla evitó ataque ransomware ruso

-

Compañía aseguradora Mapfre también sufre de un at...

Compañía aseguradora Mapfre también sufre de un at...

-

Configuración Avanzada de CloudFlare

Configuración Avanzada de CloudFlare

-

Radar COVID: la aplicación de rastreo de contactos...

Radar COVID: la aplicación de rastreo de contactos...

-

Google anuncia sistema detección de terremotos en ...

Google anuncia sistema detección de terremotos en ...

-

Múltiples actualizaciones de seguridad para Window...

Múltiples actualizaciones de seguridad para Window...

-

EmoCheck: Herramienta detección malware Emotet (tr...

EmoCheck: Herramienta detección malware Emotet (tr...

-

La ciudad de Lafayette también decide pagar el res...

La ciudad de Lafayette también decide pagar el res...

-

Publican PoC de grave vulnerabilidad en foros vBul...

Publican PoC de grave vulnerabilidad en foros vBul...

-

Alguien está controlando nodos de salida de Tor pa...

Alguien está controlando nodos de salida de Tor pa...

-

China está bloqueando todo el tráfico HTTPS que us...

China está bloqueando todo el tráfico HTTPS que us...

-

Filtrados 20GB datos internos y confidenciales de ...

Filtrados 20GB datos internos y confidenciales de ...

-

Canon victima de un ataque del ransomware Maze

Canon victima de un ataque del ransomware Maze

-

Zoombombing con video porno incluido en el juicio ...

Zoombombing con video porno incluido en el juicio ...

-

Recibe consejos de seguridad del atacante después ...

Recibe consejos de seguridad del atacante después ...

-

El ransomware NetWalker ha ganado más de 25 millon...

El ransomware NetWalker ha ganado más de 25 millon...

-

Herramientas (programas) de borrado seguro discos ...

Herramientas (programas) de borrado seguro discos ...

-

Trump quiere prohibir TikTok en USA por motivos de...

Trump quiere prohibir TikTok en USA por motivos de...

-

El líder de los culpables del mayor hackeo a Twitt...

El líder de los culpables del mayor hackeo a Twitt...

-

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

seguridad

(

598

)

google

(

514

)

vulnerabilidad

(

486

)

privacidad

(

428

)

ransomware

(

395

)

Malware

(

364

)

Windows

(

340

)

cve

(

323

)

android

(

315

)

hardware

(

297

)

tutorial

(

291

)

manual

(

275

)

software

(

233

)

linux

(

152

)

WhatsApp

(

134

)

nvidia

(

125

)

twitter

(

120

)

ddos

(

109

)

Wifi

(

103

)

ssd

(

94

)

hacking

(

93

)

cifrado

(

92

)

app

(

84

)

herramientas

(

80

)

sysadmin

(

70

)

Networking

(

67

)

youtube

(

64

)

office

(

52

)

firmware

(

50

)

adobe

(

48

)

hack

(

45

)

firefox

(

44

)

programación

(

43

)

exploit

(

41

)

juegos

(

40

)

contraseñas

(

39

)

antivirus

(

38

)

eventos

(

32

)

apache

(

31

)

cms

(

31

)

MAC

(

29

)

flash

(

29

)

multimedia

(

29

)

Kernel

(

28

)

anonymous

(

27

)

javascript

(

24

)

ssl

(

22

)

Forense

(

18

)

SeguridadWireless

(

17

)

conferencia

(

17

)

documental

(

16

)

Debugger

(

14

)

lizard squad

(

14

)

auditoría

(

13

)

técnicas hacking

(

13

)

delitos

(

11

)

metasploit

(

11

)

Rootkit

(

10

)

Virtualización

(

10

)

adamo

(

9

)

reversing

(

9

)

Ehn-Dev

(

7

)

MAC Adress

(

6

)

antimalware

(

6

)

oclHashcat

(

5

)

Entradas populares

Entradas populares

-

Los mejores ciberespías y hackers de élite del mundo se reunieron en secreto en España , específicamente en Barcelona , bajo el lema "...

-

Después de ver qué es una vCPU y la diferencia entre núcleos (cores) e hilos en los procesadores, pasamos a explicar toda la nomenclatura d...

-

Apple rediseñará por completo su app Salud en iOS 26.4 , incorporando 4 novedades clave que mejorarán la experiencia de los usuarios.

Recibe consejos de seguridad del atacante después de pagar U$S4,5 millones por un ataque de ransomware

Recibe consejos de seguridad del atacante después de pagar U$S4,5 millones por un ataque de ransomware

martes, 4 de agosto de 2020

|

Publicado por

el-brujo

|

Editar entrada

La firma estadounidense de administración de viajes CWT pagó 4.5 millones de dólares esta semana a los operadores del ransomware Ragnar Locker que robaron una gran cantidad de archivos corporativos confidenciales y dijeron que habían desconectado 30,000 computadoras, según un registro de las negociaciones de rescate vistas por Reuters. Se filtran las conversaciones privadas con los operadores del ransomware, que les da una serie de consejos muy útiles.

Una compañía estadounidense de gestión de viajes de negocios y eventos que ha sido puesta en jaque por uno o varios delincuentes informáticos que han conseguido infectar con el ransomware Ragnar Locker su red. Conocemos cuánto pedían inicialmente los delincuentes, cómo ha sido la negociación y cuánto dinero en bitcoins ha pagado finalmente CWT, pero lo más sorprendente es que toda su conversación ha quedado registrada en un chat que finalmente ha sido exhibido en Twitter. Regateo incluido. Y no tiene desperdicio.

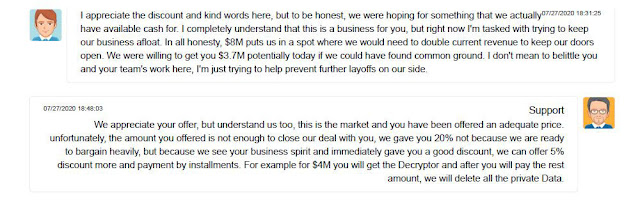

Las negociaciones subsiguientes entre los operadores del ransomware y un representante de CWT permanecieron accesibles públicamente en un grupo de chat en línea, proporcionando una visión poco común de la relación tensa entre los ciberdelincuentes y sus víctimas corporativas.

Llegan a piropear a CWT agradeciendo al responsable de la compañía su profesionalidad.

Cabe destacar que son recomendaciones de los propios atacantes y para ayudar a empresas grandes atacadas por ransomware profesional.

Les dicen CWT una detallada lista de recomendaciones que puede ayudar a esta compañía a prevenir futuros ataques de esta envergadura en el futuro.

CWT, que registró ingresos de $ 1.5 mil millones el año pasado y dice que representa más de un tercio de las compañías en el índice bursátil S&P 500 de EE. UU., Confirmó el ataque pero se negó a comentar los detalles de lo que dijo que era una investigación en curso.

CWT dijo que había informado de inmediato a las autoridades policiales estadounidenses y a las autoridades europeas de protección de datos.

Una persona familiarizada con la investigación dijo que la compañía creía que la cantidad de computadoras infectadas era considerablemente menor de las 30.000.

Inicialmente exigieron un pago de $ 10 millones para restaurar los archivos de CWT y eliminar todos los datos robados, según los mensajes revisados por Reuters. "Probablemente sea mucho más barato que los gastos judiciales (sic), la pérdida de reputación causada por la fuga", escribieron los atacantes el 27 de julio.

El representante de CWT en las negociaciones, quien dijo que actuaban en nombre del director financiero de la empresa, dijo que la compañía había sido gravemente afectada por la pandemia COVID-19 y acordó pagar $ 4.5 millones en la moneda digital bitcoin.

"Está bien, hagamos que esto avance. ¿Cuáles son los siguientes pasos?" dijo el representante después de aceptar el rescate.

Un libro público de pagos en moneda digital, conocido como blockchain, muestra que una billetera en línea controlada por ellos recibió el pago solicitado de 414 bitcoins el 28 de julio.

En una nota de rescate que se dejó en computadoras CWT infectadas y capturas de pantalla publicadas en línea, afirmaron haber robado dos terabytes de archivos, incluidos informes financieros, documentos de seguridad y datos personales de los empleados, como direcciones de correo electrónico e información salarial.

No estaba claro si los datos pertenecían a alguno de los clientes de CWT, incluido Thomson Reuters, se vio comprometido.

Los funcionarios de seguridad occidentales dicen que los ataques de ransomware son una amenaza constante y grave para las empresas y las empresas privadas.

Se cree que tales ataques cuestan miles de millones de dólares cada año, ya sea en pagos extorsionados o en costos de recuperación.

Los expertos en ciberseguridad dicen que la mejor defensa es mantener copias de seguridad de los datos seguras, y que pagar rescates fomenta nuevos ataques criminales sin ninguna garantía de que los archivos cifrados serán restaurados.

Fuentes:

https://empresas.blogthinkbig.com/recomendaciones-criminales-industria-ransomware/

https://www.reuters.com/article/us-cyber-cwt-ransom/payment-sent-travel-giant-cwt-pays-4-5-million-ransom-to-cyber-criminals-idUSKCN24W25W

https://www.xataka.com/seguridad/hackers-han-ganado-han-hecho-publico-su-surrealista-negociacion-compania-cwt-ha-sido-exhibida-chat

- Compañía CWT paga U$S4,5 millones por recuperase de un ataque de ransomware

Una compañía estadounidense de gestión de viajes de negocios y eventos que ha sido puesta en jaque por uno o varios delincuentes informáticos que han conseguido infectar con el ransomware Ragnar Locker su red. Conocemos cuánto pedían inicialmente los delincuentes, cómo ha sido la negociación y cuánto dinero en bitcoins ha pagado finalmente CWT, pero lo más sorprendente es que toda su conversación ha quedado registrada en un chat que finalmente ha sido exhibido en Twitter. Regateo incluido. Y no tiene desperdicio.

Las negociaciones subsiguientes entre los operadores del ransomware y un representante de CWT permanecieron accesibles públicamente en un grupo de chat en línea, proporcionando una visión poco común de la relación tensa entre los ciberdelincuentes y sus víctimas corporativas.

Llegan a piropear a CWT agradeciendo al responsable de la compañía su profesionalidad.

"It's a pleasure to work with professionals."

Cabe destacar que son recomendaciones de los propios atacantes y para ayudar a empresas grandes atacadas por ransomware profesional.

Les dicen CWT una detallada lista de recomendaciones que puede ayudar a esta compañía a prevenir futuros ataques de esta envergadura en el futuro.

- Deshabilitar las contraseñas locales

- Forzar la finalización de sesiones de administradores

- Evitar que WDigest (Digest Authentication) usado en LDAP, almacene las contraseñas en memoria

- Actualizar las contraseñas cada mes

- Reduce los permisos de usuarios para que accedan a lo imprescindible

- Applocker y el uso de las aplicaciones necesarias

- No cuentes con los antivirus a corto plazo

- Instala un EDR (EndPoint Detection and Response) y que los técnicos sepan trabajar con él

- Trabajar las 24 horas del día

CWT, que registró ingresos de $ 1.5 mil millones el año pasado y dice que representa más de un tercio de las compañías en el índice bursátil S&P 500 de EE. UU., Confirmó el ataque pero se negó a comentar los detalles de lo que dijo que era una investigación en curso.

CWT dijo que había informado de inmediato a las autoridades policiales estadounidenses y a las autoridades europeas de protección de datos.

Una persona familiarizada con la investigación dijo que la compañía creía que la cantidad de computadoras infectadas era considerablemente menor de las 30.000.

La sorprendente negociación, paso a paso

Inicialmente exigieron un pago de $ 10 millones para restaurar los archivos de CWT y eliminar todos los datos robados, según los mensajes revisados por Reuters. "Probablemente sea mucho más barato que los gastos judiciales (sic), la pérdida de reputación causada por la fuga", escribieron los atacantes el 27 de julio.

El representante de CWT en las negociaciones, quien dijo que actuaban en nombre del director financiero de la empresa, dijo que la compañía había sido gravemente afectada por la pandemia COVID-19 y acordó pagar $ 4.5 millones en la moneda digital bitcoin.

"Está bien, hagamos que esto avance. ¿Cuáles son los siguientes pasos?" dijo el representante después de aceptar el rescate.

Un libro público de pagos en moneda digital, conocido como blockchain, muestra que una billetera en línea controlada por ellos recibió el pago solicitado de 414 bitcoins el 28 de julio.

En una nota de rescate que se dejó en computadoras CWT infectadas y capturas de pantalla publicadas en línea, afirmaron haber robado dos terabytes de archivos, incluidos informes financieros, documentos de seguridad y datos personales de los empleados, como direcciones de correo electrónico e información salarial.

No estaba claro si los datos pertenecían a alguno de los clientes de CWT, incluido Thomson Reuters, se vio comprometido.

Los funcionarios de seguridad occidentales dicen que los ataques de ransomware son una amenaza constante y grave para las empresas y las empresas privadas.

Se cree que tales ataques cuestan miles de millones de dólares cada año, ya sea en pagos extorsionados o en costos de recuperación.

Los expertos en ciberseguridad dicen que la mejor defensa es mantener copias de seguridad de los datos seguras, y que pagar rescates fomenta nuevos ataques criminales sin ninguna garantía de que los archivos cifrados serán restaurados.

Fuentes:

https://empresas.blogthinkbig.com/recomendaciones-criminales-industria-ransomware/

https://www.reuters.com/article/us-cyber-cwt-ransom/payment-sent-travel-giant-cwt-pays-4-5-million-ransom-to-cyber-criminals-idUSKCN24W25W

https://www.xataka.com/seguridad/hackers-han-ganado-han-hecho-publico-su-surrealista-negociacion-compania-cwt-ha-sido-exhibida-chat

Enviar por correo electrónico

Escribe un blog

Compartir en X

Compartir con Facebook

Compartir en Pinterest

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.