Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

junio

(Total:

48

)

-

WD recuperará los datos borrados durante el ataque...

WD recuperará los datos borrados durante el ataque...

-

GitHub presenta Copilot; herramienta capaz de auto...

GitHub presenta Copilot; herramienta capaz de auto...

-

A la venta base de datos con datos del 92% usuario...

A la venta base de datos con datos del 92% usuario...

-

Herramientas gratuitas análisis forense digital

Herramientas gratuitas análisis forense digital

-

Windows 11 TPM; requisitos y características

Windows 11 TPM; requisitos y características

-

Trickbot: botnet malware-as-a-service

Trickbot: botnet malware-as-a-service

-

Tecnología GPON - FTTH

Tecnología GPON - FTTH

-

Graves vulnerabilidades NAS WD My Book Live provoc...

Graves vulnerabilidades NAS WD My Book Live provoc...

-

Microsoft presenta oficialmente Windows 11

Microsoft presenta oficialmente Windows 11

-

Navegador Brave publica nuevo buscador basado en l...

Navegador Brave publica nuevo buscador basado en l...

-

Disponible nueva versión navegador Tor corrige err...

Disponible nueva versión navegador Tor corrige err...

-

Ransomware DarkRadiation afecta a Linux y contened...

Ransomware DarkRadiation afecta a Linux y contened...

-

La plataforma en la nube de la OTAN ha sido hackeada

La plataforma en la nube de la OTAN ha sido hackeada

-

Guía NSA sobre la protección de las comunicaciones...

Guía NSA sobre la protección de las comunicaciones...

-

Actualizaciones de seguridad para Microsoft y Goog...

Actualizaciones de seguridad para Microsoft y Goog...

-

Malware sin nombre fue capaz de robar 26 millones ...

Malware sin nombre fue capaz de robar 26 millones ...

-

Filtración datos de 3.3 millones clientes Volkswag...

Filtración datos de 3.3 millones clientes Volkswag...

-

Detenido en Málaga por un ataque informático a la ...

Detenido en Málaga por un ataque informático a la ...

-

Detenidos 6 miembros del grupo de ransomware Clop ...

Detenidos 6 miembros del grupo de ransomware Clop ...

-

Recopilaron datos privados de 1.000 millones usuar...

Recopilaron datos privados de 1.000 millones usuar...

-

Filtrada primera ISO de Windows 11

Filtrada primera ISO de Windows 11

-

Filtran datos de 16,7 millones de usuarios de Fotolog

Filtran datos de 16,7 millones de usuarios de Fotolog

-

Vulnerabilidad desde hace 7 años en Polkit de Linu...

Vulnerabilidad desde hace 7 años en Polkit de Linu...

-

El grupo ransomware Avaddon cierra y entrega llave...

El grupo ransomware Avaddon cierra y entrega llave...

-

Historia del Ransomware Ruyk: el más prolífico ata...

Historia del Ransomware Ruyk: el más prolífico ata...

-

CD Projekt asegura que los datos robados tras el h...

CD Projekt asegura que los datos robados tras el h...

-

EA ha sido hackeada: 780GB datos robados incluyen ...

EA ha sido hackeada: 780GB datos robados incluyen ...

-

JBS pagó un rescate de 11 millones de dólares al r...

JBS pagó un rescate de 11 millones de dólares al r...

-

ALPACA, un nuevo tipo de ataque Man in the Middle ...

ALPACA, un nuevo tipo de ataque Man in the Middle ...

-

El Salvador es el primer país en legalizar el Bitc...

El Salvador es el primer país en legalizar el Bitc...

-

Ransomware PYSA publica contratos y nóminas de los...

Ransomware PYSA publica contratos y nóminas de los...

-

RockYou2021: la mayor recopilación de contraseñas ...

RockYou2021: la mayor recopilación de contraseñas ...

-

800 criminales arrestados gracias a las escuchas d...

800 criminales arrestados gracias a las escuchas d...

-

Estados Unidos recupera gran parte del rescate pag...

Estados Unidos recupera gran parte del rescate pag...

-

TikTok podrá recopilar todos tus datos biométricos...

TikTok podrá recopilar todos tus datos biométricos...

-

CISA publica guía MITRE ATT & CK para analistas de...

CISA publica guía MITRE ATT & CK para analistas de...

-

Próximas novedades del futuro Windows 11

Próximas novedades del futuro Windows 11

-

FujiFilm confirma que fue victima de un ataque de ...

FujiFilm confirma que fue victima de un ataque de ...

-

A la venta Base de Datos robada de la página web d...

A la venta Base de Datos robada de la página web d...

-

Nuevo timo por WhatsApp: "regalos gratis para todo...

Nuevo timo por WhatsApp: "regalos gratis para todo...

-

Empresa dedicada a los backups, paga 2.6 millones ...

Empresa dedicada a los backups, paga 2.6 millones ...

-

2 autores de Carbanak (Troyano Bancario) condenado...

2 autores de Carbanak (Troyano Bancario) condenado...

-

El FBI confirma que el mayor productor de carne de...

El FBI confirma que el mayor productor de carne de...

-

Alertan App's bancarias maliciosas con el troyano ...

Alertan App's bancarias maliciosas con el troyano ...

-

Disponible nueva versión de Kali Linux 2021.2

Disponible nueva versión de Kali Linux 2021.2

-

Nuevos grupos de ransomware: Prometheus, Grief, Ep...

Nuevos grupos de ransomware: Prometheus, Grief, Ep...

-

Los dispositivos de Amazon compartirán automáticam...

Los dispositivos de Amazon compartirán automáticam...

-

Google dificultó escondiendo los ajustes de locali...

Google dificultó escondiendo los ajustes de locali...

-

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El experto en ciberseguridad Ben van der Burg recomienda abandonar WhatsApp y Gmail por alternativas europeas, argumentando que aunque son...

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

Disponible nueva versión navegador Tor corrige errores rastreo mediante aplicaciones instaladas

Disponible nueva versión navegador Tor corrige errores rastreo mediante aplicaciones instaladas

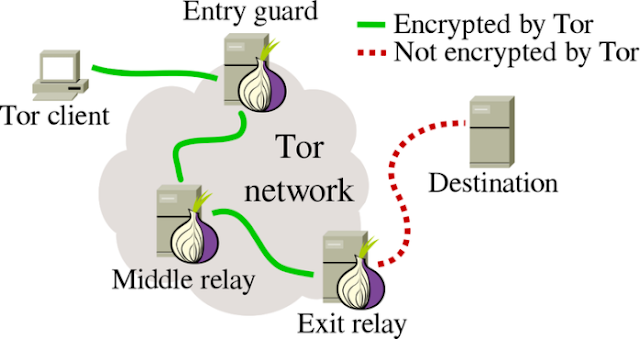

Tor Project ha publicado una nueva versión de su navegador Tor Browser 10.0.18 para corregir numerosos errores, incluida una vulnerabilidad que permite a los sitios rastrear a los usuarios mediante la toma de huellas digitales de las aplicaciones instaladas en el dispositivo.

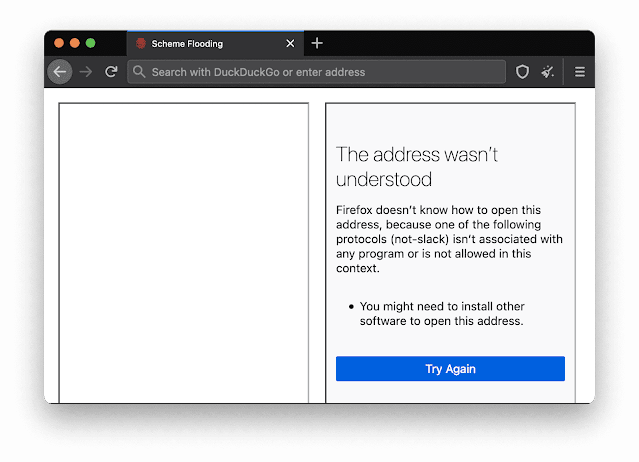

En mayo, la firma de huellas dactilares de JavaScript FingerprintJS reveló una vulnerabilidad de “inundación de esquemas” que permite el seguimiento de los usuarios a través de diferentes navegadores en función de las aplicaciones instaladas en su dispositivo.

FingerPrintJS

La técnica de rastrear a los usuarios mediante la toma de huellas digitales de las aplicaciones instaladas por el usuario fue documentada por expertos de FingerprintJS en mayo. Los investigadores idearon una nueva técnica de toma de huellas, llamada inundación de esquemas, que podría permitir identificar a los usuarios mientras navegan por sitios web utilizando diferentes navegadores de escritorio, incluido el navegador Tor. La técnica de inundación de esquemas aprovecha los esquemas de URL personalizados para determinar las aplicaciones instaladas por los usuarios.

Esta técnica permite perfilar a los usuarios mientras visitan sitios web con un navegador normal, como Safari, Chrome y Firefox, e identificar su actividad en línea incluso cuando intentan proteger su anonimato utilizando el navegador Tor.

Para rastrear a los usuarios, se crea un perfil de rastreo para un usuario al intentar abrir varios controladores de URL de la aplicación, como zoommtg: //, y verificar si el navegador inicia un mensaje, como el de Zoom a continuación.

Si se muestra el mensaje de la aplicación, se puede suponer que la aplicación está instalada en el dispositivo. Al verificar numerosos controladores de URL, la vulnerabilidad puede crear una identificación basada en la configuración única de las aplicaciones instaladas en el dispositivo del usuario.

Los expertos probaron con éxito la

técnica en Chrome 90 (Windows 10, macOS Big Sur), Firefox 88.0.1

(Ubuntu 20.04, Windows 10, macOS Big Sur), Safari 14.1 (macOS Big Sur),

Tor Browser 10.0.16 (Ubuntu 20.04, Windows 10, macOS Big Sur), Brave

1.24.84 (Windows 10, macOS Big Sur), Yandex Browser 21.3.0 (Windows 10,

macOS Big Sur) y Microsoft Edge 90 (Windows 10, macOS Big Sur).

Luego, esta identificación se puede rastrear en diferentes navegadores, incluidos Google Chrome, Edge, Tor Browser, Firefox y Safari.

Esta vulnerabilidad es especialmente preocupante para los usuarios de Tor que usan el navegador para proteger su identidad y dirección IP para que no se registren en sitios. Como esta vulnerabilidad rastrea a los usuarios a través de los navegadores, podría permitir que los sitios web, e incluso las fuerzas del orden, rastreen la dirección IP real de un usuario cuando cambian a un navegador no anonimizado, como Google Chrome.

En el caso de los usuarios de Tor, esta vulnerabilidad es especialmente preocupante ya que, como se permite el rastreo a través de los navegadores, podría permitir que cualquiera rastree la dirección IP real de un usuario cuando cambian a un navegador no anonimizado, como Google Chrome.

Con el lanzamiento de Tor Browser 10.0.18, el Proyecto Tor ha introducido una solución para esta vulnerabilidad al establecer la configuración ‘network.protocol-handler.external’ en falso para evitar que el navegador invoque una aplicación externa una vez que se procesa un controlador de esquema de URL personalizado incorporado

Esta configuración predeterminada evitará que el navegador pase el manejo de una URL en particular a una aplicación externa y, por lo tanto, ya no active las solicitudes de la aplicación.

Registro de cambios completo

El registro de cambios completo para Tor 10.0.18 es:

- Todas las plataformas

- Actualiza Tor a 0.4.5.9

- Androide

- Actualice Fenix a 89.1.1

- Actualice NoScript a 11.2.8

- Error 40055 : Rebase los parches de componentes de Android en 75.0.22 para Fenix 89

- Error 40165 : anuncia la desactivación del servicio de cebolla v2 en about: tor

- Error 40166 : Ocultar la pestaña “Normal” (nuevamente) y la pestaña Sincronizar en TabTray

- Error 40167 : Ocultar “Guardar en colección” en el menú

- Error 40169 : Rebase de parches de fenix a fenix v89.1.1

- Error 40170 : Error al compilar tor-browser-89.1.1-10.5-1

- Error 40432 : evitar el sondeo de aplicaciones instaladas

- Error 40470 : Rebase de los parches 10.0 en 89.0

- Sistema de construcción

- Androide

- Error 40290 : actualización de componentes para Fenix basado en mozilla89

- Androide

Puede actualizar a Tor Browser 10.0.18 abriendo el menú, yendo a Ayuda y seleccionando Acerca de Tor Browser , que buscará e instalará automáticamente cualquier nueva actualización.

También puede descargar el navegador más reciente desde la página de descarga del navegador Tor y el directorio de distribución .

Tormap, el mapa con los nodos de la red Tor

Tormap es un proyecto de código abierto en el que se recopila información sobre estos nodos de Tor y se localizan sobre un mapa gracias a la tecnología de OpenStreetMap, de forma que podemos ver como están distribuidos estos nodos por el mundo.

Fuentes:

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.