Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

▼

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

▼

abril

(Total:

28

)

-

Nueva variante del virus CryptoLocker: Crypt0L0cker

Nueva variante del virus CryptoLocker: Crypt0L0cker

-

Microsoft también recompensará a los hackers que e...

Microsoft también recompensará a los hackers que e...

-

Telefónica autorizada por la CNMC para comprar de ...

Telefónica autorizada por la CNMC para comprar de ...

-

Project Fi: el operador móvil virtual de Google

Project Fi: el operador móvil virtual de Google

-

La nueva API de Youtube dejará sin soporte algunos...

La nueva API de Youtube dejará sin soporte algunos...

-

Cambios en el algoritmo de Google: Mobilegeddon

Cambios en el algoritmo de Google: Mobilegeddon

-

Disponible el juego SuperTuxKart 0.9

Disponible el juego SuperTuxKart 0.9

-

Contraseñas WiFi WPA/WPA2 vía GPU con Pyrit

Contraseñas WiFi WPA/WPA2 vía GPU con Pyrit

-

El drama de la viuda de un hacker al no poder recu...

El drama de la viuda de un hacker al no poder recu...

-

Wifi en los aviones: ¿puede suponer un problema de...

Wifi en los aviones: ¿puede suponer un problema de...

-

Chrome para Windows XP tendrá soporte hasta finale...

Chrome para Windows XP tendrá soporte hasta finale...

-

Windows Server 2003 dejará de recibir soporte en m...

Windows Server 2003 dejará de recibir soporte en m...

-

Nuevo programa de recompensas de fallos de segurid...

Nuevo programa de recompensas de fallos de segurid...

-

Vulnerabilidad crítica en IIS de Microsoft

Vulnerabilidad crítica en IIS de Microsoft

-

Ping de la muerte para Apple, llamado Darwin Nuke ...

Ping de la muerte para Apple, llamado Darwin Nuke ...

-

Parrot Security OS; Kali Linux a la italiana

Parrot Security OS; Kali Linux a la italiana

-

Firmware vulnerable de algunos Routers D-Link DIR

Firmware vulnerable de algunos Routers D-Link DIR

-

Ficheros PDF con contraseña con John the Ripper

Ficheros PDF con contraseña con John the Ripper

-

PixieScript v2.4, ataque automatizado Pixie Dust A...

PixieScript v2.4, ataque automatizado Pixie Dust A...

-

Asuswrt-Merlin, el firmware personalizado para rou...

Asuswrt-Merlin, el firmware personalizado para rou...

-

Mitigación de ataques UDP Reflection DrDoS

Mitigación de ataques UDP Reflection DrDoS

-

Opciones de seguridad de red en el kernel /proc en...

Opciones de seguridad de red en el kernel /proc en...

-

Un simple enlace hace fallar a Google Chrome en Wi...

Un simple enlace hace fallar a Google Chrome en Wi...

-

Tor busca estudiantes que quieran desarrollar herr...

Tor busca estudiantes que quieran desarrollar herr...

-

Anonymous desenmascara a las empresas que alojan l...

Anonymous desenmascara a las empresas que alojan l...

-

Manual: Instalar y configurar un servidor Team Spe...

Manual: Instalar y configurar un servidor Team Spe...

-

43 años después, Telnet a pesar de ser inseguro, s...

43 años después, Telnet a pesar de ser inseguro, s...

-

Kali Linux NetHunter 1.2 con soporte para Nexus 6 ...

Kali Linux NetHunter 1.2 con soporte para Nexus 6 ...

-

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

seguridad

(

580

)

google

(

511

)

vulnerabilidad

(

466

)

privacidad

(

424

)

ransomware

(

393

)

Malware

(

357

)

Windows

(

336

)

cve

(

322

)

android

(

313

)

tutorial

(

291

)

hardware

(

288

)

manual

(

275

)

software

(

231

)

linux

(

152

)

WhatsApp

(

133

)

nvidia

(

122

)

twitter

(

120

)

ddos

(

109

)

Wifi

(

102

)

ssd

(

93

)

cifrado

(

92

)

hacking

(

89

)

app

(

84

)

herramientas

(

80

)

sysadmin

(

70

)

Networking

(

67

)

youtube

(

64

)

office

(

52

)

firmware

(

50

)

adobe

(

48

)

hack

(

45

)

firefox

(

43

)

juegos

(

40

)

programación

(

40

)

contraseñas

(

39

)

antivirus

(

38

)

exploit

(

38

)

eventos

(

32

)

cms

(

31

)

apache

(

30

)

MAC

(

29

)

flash

(

29

)

multimedia

(

29

)

Kernel

(

28

)

anonymous

(

27

)

javascript

(

24

)

ssl

(

22

)

Forense

(

18

)

SeguridadWireless

(

17

)

conferencia

(

17

)

documental

(

16

)

Debugger

(

14

)

lizard squad

(

14

)

auditoría

(

13

)

técnicas hacking

(

13

)

delitos

(

11

)

metasploit

(

11

)

Rootkit

(

10

)

Virtualización

(

10

)

adamo

(

9

)

reversing

(

9

)

Ehn-Dev

(

7

)

MAC Adress

(

6

)

antimalware

(

6

)

oclHashcat

(

5

)

Entradas populares

Entradas populares

-

Logitech admite un error crítico por certificados caducados que bloqueó Logi Options+ y G Hub en macOS, pero ya lanzó parches oficiales ...

-

Actores de amenazas chinos han desarrollado un peligroso nuevo método para robar dinero directamente de cuentas bancarias mediante aplicacio...

-

WhatsApp lanza el "Modo Padres" para vigilar y limitar chats de menores , incluyendo gestión de contactos , límites de privacida...

43 años después, Telnet a pesar de ser inseguro, sigue siendo el 6 servicio más popular

43 años después, Telnet a pesar de ser inseguro, sigue siendo el 6 servicio más popular

domingo, 5 de abril de 2015

|

Publicado por

el-brujo

|

Editar entrada

Hace ya 43 años que Jon Postel publicó un documento RFC 318 en el que describía un método estándar para el control de dispositivos de terminal en un lugar desde otro lugar, ahora más conocido como Telnet (Teletype NETwork o en español Teletipo de red). Según un estudio reciente, Telnet a pesar de ser considerado como no seguro, sigue siendo el 6º servicio más usado según un estudio de Shodan.

A pesar de su edad y los problemas de seguridad asociados con el protocolo de red Telnet sigue siendo muy popular en Internet. John Matherly, el desarrollador del motor de búsqueda Shodan, datos recogidos en Marzo de 2015 de servicios de información en Internet y descubrió que Telnet está en el sexto lugar de la mayoría de los servicios estatales que se encuentran detrás de HTTP, CWMP, SIP, SSH y HTTPS. Según Matherly, Telnet está siendo utilizado por empresas y fabricantes. Entre otros tipos de productos "inteligentes". "El hecho de que Telnet es fácil de usar, fácil de integrar y solicitada por los usuarios permite Telnet sigue siendo popular en Internet", dijo Matherly.

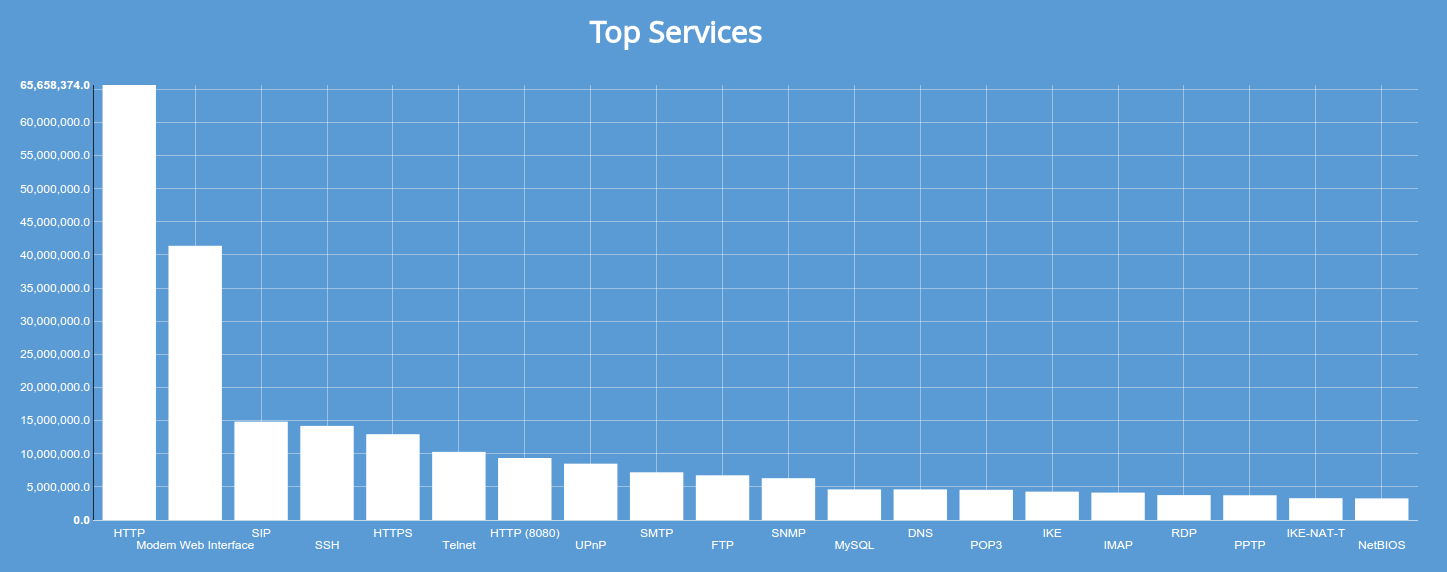

El gráfico muestra los datos recolectados por Shodan en el mes de Marzo de 2015:

El top 10 de servicios son:

Telnet fue diseñado en un momento en que la seguridad apenas jugaba un papel y por lo tanto no tiene ningún tipo de cifrado. Además de todo tipo de dispositivos heredados antiguos que aún utilizan telnet y reemplazados por SSH no está claro con qué frecuencia el protocolo para nuevos productos en puntos seleccionados Matherly. "Pero el hecho es que, incluso para nuevos programas y dispositivos, y los ingenieros de Telnet son alternativas preferibles." Algo que el desarrollador de Shodan comenta que es malo tanto desde el punto de vista de la seguridad y la facilidad de uso es imprudente. Recientemente informado de que el gigante de Internet de Akamai incluso en el cuarto trimestre de 2014 hasta el 32% de todo el tráfico de ataque observado contra Telnet fue asignado.

Fuente:

https://blog.shodan.io/telnet-is-dead-long-live-telnet/

A pesar de su edad y los problemas de seguridad asociados con el protocolo de red Telnet sigue siendo muy popular en Internet. John Matherly, el desarrollador del motor de búsqueda Shodan, datos recogidos en Marzo de 2015 de servicios de información en Internet y descubrió que Telnet está en el sexto lugar de la mayoría de los servicios estatales que se encuentran detrás de HTTP, CWMP, SIP, SSH y HTTPS. Según Matherly, Telnet está siendo utilizado por empresas y fabricantes. Entre otros tipos de productos "inteligentes". "El hecho de que Telnet es fácil de usar, fácil de integrar y solicitada por los usuarios permite Telnet sigue siendo popular en Internet", dijo Matherly.

El gráfico muestra los datos recolectados por Shodan en el mes de Marzo de 2015:

El top 10 de servicios son:

- HTTP

- CWMP

- SIP

- SSH

- HTTPS

- Telnet

- HTTP (8080)

- UPnP

- SMTP

- FTP

Telnet fue diseñado en un momento en que la seguridad apenas jugaba un papel y por lo tanto no tiene ningún tipo de cifrado. Además de todo tipo de dispositivos heredados antiguos que aún utilizan telnet y reemplazados por SSH no está claro con qué frecuencia el protocolo para nuevos productos en puntos seleccionados Matherly. "Pero el hecho es que, incluso para nuevos programas y dispositivos, y los ingenieros de Telnet son alternativas preferibles." Algo que el desarrollador de Shodan comenta que es malo tanto desde el punto de vista de la seguridad y la facilidad de uso es imprudente. Recientemente informado de que el gigante de Internet de Akamai incluso en el cuarto trimestre de 2014 hasta el 32% de todo el tráfico de ataque observado contra Telnet fue asignado.

Fuente:

https://blog.shodan.io/telnet-is-dead-long-live-telnet/

Enviar por correo electrónico

Escribe un blog

Compartir en X

Compartir con Facebook

Compartir en Pinterest

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.