Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

▼

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

agosto

(Total:

71

)

-

Grupo de ransomware LockBit utiliza ya tres técnic...

Grupo de ransomware LockBit utiliza ya tres técnic...

-

Google prepara cambios en las VPN que filtran el t...

Google prepara cambios en las VPN que filtran el t...

-

Francia descubre más de 20.000 piscinas privadas s...

Francia descubre más de 20.000 piscinas privadas s...

-

Llegan los círculos de Twitter para todo el mundo

Llegan los círculos de Twitter para todo el mundo

-

La OTAN investiga la venta online de 80GB de datos...

La OTAN investiga la venta online de 80GB de datos...

-

Detectar si una unidad SSD de Kingston es falsa

Detectar si una unidad SSD de Kingston es falsa

-

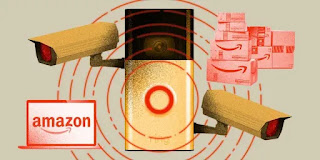

Así te rastrea Amazon "cada detalle" de tu vida

Así te rastrea Amazon "cada detalle" de tu vida

-

Debian abandona Google por DuckDuckGo como buscado...

Debian abandona Google por DuckDuckGo como buscado...

-

LastPass confirma incidente de seguridad y el robo...

LastPass confirma incidente de seguridad y el robo...

-

Diferencias y similitudes entre Adblock vs Adblock...

Diferencias y similitudes entre Adblock vs Adblock...

-

Google cataloga como abuso infantil la foto de un ...

Google cataloga como abuso infantil la foto de un ...

-

Hospital francés de Paris víctima de un ransomware...

Hospital francés de Paris víctima de un ransomware...

-

El ex jefe de seguridad denuncia irregularidades e...

El ex jefe de seguridad denuncia irregularidades e...

-

Crean una app que te avisa mediante un sonido cuan...

Crean una app que te avisa mediante un sonido cuan...

-

PowerOCR es una nueva herramienta de PowerToys que...

PowerOCR es una nueva herramienta de PowerToys que...

-

Empresa de Pegasus (NSO Group) cambia de CEO y des...

Empresa de Pegasus (NSO Group) cambia de CEO y des...

-

Fabrica una sudadera con pantalla que convierte lo...

Fabrica una sudadera con pantalla que convierte lo...

-

Shazam cumple 20 años

Shazam cumple 20 años

-

Las VPN en iOS no funcionan correctamente, no son ...

Las VPN en iOS no funcionan correctamente, no son ...

-

Canción Janet Jackson bloqueaba ordenadores portát...

Canción Janet Jackson bloqueaba ordenadores portát...

-

Cliente de Google Cloud recibió ataque DDoS récord...

Cliente de Google Cloud recibió ataque DDoS récord...

-

El ransomware Vice Society publica datos sensibles...

El ransomware Vice Society publica datos sensibles...

-

Empresa internacional Ista sufre un ciberataque de...

Empresa internacional Ista sufre un ciberataque de...

-

Investigadores argentinos descubren un fallo que a...

Investigadores argentinos descubren un fallo que a...

-

Empleados de Microsoft filtraron sus credenciales ...

Empleados de Microsoft filtraron sus credenciales ...

-

Oracle auditará los algoritmos de TikTok para sabe...

Oracle auditará los algoritmos de TikTok para sabe...

-

Evil PLC: ataque para "Weaponizar" PLCs en redes OT

Evil PLC: ataque para "Weaponizar" PLCs en redes OT

-

Microsoft vuelve a mostrar anuncios en Office

Microsoft vuelve a mostrar anuncios en Office

-

Jugar a 'Doom' en un tractor John Deere; demuestra...

Jugar a 'Doom' en un tractor John Deere; demuestra...

-

MemTest86 identificará el módulo exacto de memoria...

MemTest86 identificará el módulo exacto de memoria...

-

El Poder Judicial de Córdoba (Argentina) víctima d...

El Poder Judicial de Córdoba (Argentina) víctima d...

-

El navegador interno de Instagram o Facebook inyec...

El navegador interno de Instagram o Facebook inyec...

-

Irlanda pide a sus políticos que no tengan "conver...

Irlanda pide a sus políticos que no tengan "conver...

-

Logran hackear terminales de Starlink

Logran hackear terminales de Starlink

-

Cisco informa de un incidente de seguridad del ran...

Cisco informa de un incidente de seguridad del ran...

-

Ya disponible una nueva versión de Kali Linux: 2022.3

Ya disponible una nueva versión de Kali Linux: 2022.3

-

Facebook da a la policía los mensajes privados de ...

Facebook da a la policía los mensajes privados de ...

-

Spyware Dracarys se hace pasar por app legítimas c...

Spyware Dracarys se hace pasar por app legítimas c...

-

Filtradas nuevas imágenes de la interfaz de Pegasu...

Filtradas nuevas imágenes de la interfaz de Pegasu...

-

Osde, plan de servicios de salud argentino víctima...

Osde, plan de servicios de salud argentino víctima...

-

Filtración de datos en Twilio, Slack y Cloudflare ...

Filtración de datos en Twilio, Slack y Cloudflare ...

-

WhatsApp añade nuevas opciones de privacidad básicas

WhatsApp añade nuevas opciones de privacidad básicas

-

Campaña phishing contra CaixaBank usando dominio f...

Campaña phishing contra CaixaBank usando dominio f...

-

Opciones y parámetros del archivo configuración SSH

Opciones y parámetros del archivo configuración SSH

-

Movistar Plus+ podrá seguir bloqueando dominios pi...

Movistar Plus+ podrá seguir bloqueando dominios pi...

-

TikTok no es para niños

TikTok no es para niños

-

Acosador en las redes sociales provocó muerte acci...

Acosador en las redes sociales provocó muerte acci...

-

Cómo funciona Google Authenticator y TOTP

Cómo funciona Google Authenticator y TOTP

-

Breach Forums el foro sucesor de Raid Forums (cerr...

Breach Forums el foro sucesor de Raid Forums (cerr...

-

¿En qué consiste el SIM swapping? Consejos para ev...

¿En qué consiste el SIM swapping? Consejos para ev...

-

DuckDuckGo finalmente bloqueará los rastreadores d...

DuckDuckGo finalmente bloqueará los rastreadores d...

-

Los ataques DDoS al sector de videojuegos aumenta ...

Los ataques DDoS al sector de videojuegos aumenta ...

-

Filtran 4TB datos empresa israelí Cellebrite, espe...

Filtran 4TB datos empresa israelí Cellebrite, espe...

-

GitLab planeaba eliminar proyectos inactivos duran...

GitLab planeaba eliminar proyectos inactivos duran...

-

Las apps más suplantadas por ciberdelincuentes son...

Las apps más suplantadas por ciberdelincuentes son...

-

Los coches autónomos podrían ser un paraíso para l...

Los coches autónomos podrían ser un paraíso para l...

-

Bloquear llamadas a números de tarificación especi...

Bloquear llamadas a números de tarificación especi...

-

Demandan a Facebook por extraer datos médicos de p...

Demandan a Facebook por extraer datos médicos de p...

-

Demandan a Visa por monetizar pornografía infantil...

Demandan a Visa por monetizar pornografía infantil...

-

Recuperar de un vertedero miles de Bitcoins tirado...

Recuperar de un vertedero miles de Bitcoins tirado...

-

Informe de fiabilidad discos duros mecánicos

Informe de fiabilidad discos duros mecánicos

-

Clonan repositorios de GitHub para añadir malware

Clonan repositorios de GitHub para añadir malware

-

A la venta los datos de clientes y trabajadores de...

A la venta los datos de clientes y trabajadores de...

-

Detenido en Meilla (España) joven de 20 años por e...

Detenido en Meilla (España) joven de 20 años por e...

-

Mítico reproductor música MP3 WinAmp está de vuelta

Mítico reproductor música MP3 WinAmp está de vuelta

-

No, Nvidia no sortea 50.000 Bitcoins por su 30º an...

No, Nvidia no sortea 50.000 Bitcoins por su 30º an...

-

El almacenamiento en la nube de Amazon cierra en 2023

El almacenamiento en la nube de Amazon cierra en 2023

-

El CSIC, principal organismo científico de España,...

El CSIC, principal organismo científico de España,...

-

Los Gobiernos utilizan cada vez más Twitter para l...

Los Gobiernos utilizan cada vez más Twitter para l...

-

Vulnerabilidad crítica de restablecimiento de cont...

Vulnerabilidad crítica de restablecimiento de cont...

-

Países Bajos y Alemania prohíben en sus escuelas y...

Países Bajos y Alemania prohíben en sus escuelas y...

-

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Grupo de ransomware LockBit utiliza ya tres técnicas de extorsión

Grupo de ransomware LockBit utiliza ya tres técnicas de extorsión

Tradicionalmente el ransomware lo que ha hecho es cifrar los archivos y, posteriormente, pedir un rescate a cambio. De esta forma podían sacar dinero a las víctimas, ya que no podían abrir los documentos. Eso podía no solo afectar a nivel de usuario, sino incluso paralizar a toda una empresa, con lo que eso supone económicamente. Otro de ellos es amenazar con hacer públicos ciertos datos. Esto es especialmente sensible para empresas. Pero hay una tercera vía para extorsionar y es lo que están haciendo desde LockBit. Consiste en lanzar ataques DDoS y hacer que un servidor, como puede ser una página web o plataforma online, deje de funcionar correctamente.

Google prepara cambios en las VPN que filtran el tráfico y anuncios

Google prepara cambios en las VPN que filtran el tráfico y anuncios

Google ha realizado cambios en sus políticas de la Play Store que restringen la API VpnService proporcionada por la plataforma. Las nuevas reglas prohíben el uso de VpnService para filtrar el tráfico de otras aplicaciones con fines de monetización, la recopilación oculta de datos personales y confidenciales y cualquier manipulación de la publicidad que pueda afectar la monetización de otras aplicaciones.

Francia descubre más de 20.000 piscinas privadas sin declarar con una IA desarrollada por Google

Francia descubre más de 20.000 piscinas privadas sin declarar con una IA desarrollada por Google

Un experimento con inteligencia artificial ha desvelado la existencia de miles de piscinas privadas que no habían sido declaradas ante la fiscalidad francesa. El software podría utilizarse a nivel nacional y para la búsqueda de otras ampliaciones de viviendas en Francia, que está sufriendo una sequía histórica.

Llegan los círculos de Twitter para todo el mundo

Llegan los círculos de Twitter para todo el mundo

Con los círculos de Twitter puedes seleccionar una audiencia de hasta 150 usuarios de la red social y, cuando publiques un mensaje, podrás escoger si éste será visible para todo el mundo o si, por el contrario, solo las personas a las que hayas añadido a tu círculo podrán verlo. Ojo, esto no significa que necesariamente vayan a verlo, solo que si acceden a tu timeline o el algoritmo decido mostrarlo en el suyo, serán las únicas personas que tendrán acceso al mismo.

La OTAN investiga la venta online de 80GB de datos robados a una empresa de misiles

La OTAN investiga la venta online de 80GB de datos robados a una empresa de misiles

Un grupo de ciberdelincuentes ha accedido a datos de documentos militares clasificados y la OTAN está estudiando qué impacto puede tener la venta de dicha información por Internet. Entre los informes robados se incluyen planos de armas utilizadas por los aliados de Ucrania en su conflicto bélico con Rusia.

Detectar si una unidad SSD de Kingston es falsa

Detectar si una unidad SSD de Kingston es falsa

Los SSD Kingston originales cuentan con una popularidad en nuestro mercado nacional y no por ello están exentos de falsificaciones de personas mal intencionadas. Pero no te preocupes aquí te contamos las características de velocidad, estándares así como el tiempo en garantía de Fábrica mientras que que la imitación, no es mas que una copia económica de otro fabricante chino que seguramente nos data un dolor de cabeza desde el primer momento.

Así te rastrea Amazon "cada detalle" de tu vida

Así te rastrea Amazon "cada detalle" de tu vida

Las recientes compras de One Medical e iRobot, que crea las aspiradoras robóticas Roomba, hacen que Amazon disponga de información sobre el estado de salud de los consumidores y pronto tendrá la capacidad de mapear el interior de sus hogares. Amazon utiliza los datos de los minoristas de su centro de distribución y de sus competidores para aumentar su valor, que ronda los 1,4 billones de dólares.

Debian abandona Google por DuckDuckGo como buscador por defecto en Chromium

Debian abandona Google por DuckDuckGo como buscador por defecto en Chromium

Debian usará DuckDuckGo como motor de búsqueda predeterminado para el navegador Chromium reemplazando al que hasta ahora venía usando, el de Google. Debian Linux es una de las grandes referencias del sistema libre. Muchas otras distribuciones se basan en su desarrollo, comenzando por la más popular, Ubuntu, que a la vez sirve de base para otros desarrollos GNU/Linux. La influencia de Debian es enorme y de ahí la importancia de la noticia.

LastPass confirma incidente de seguridad y el robo de una parte de su código fuente

LastPass confirma incidente de seguridad y el robo de una parte de su código fuente

Diferencias y similitudes entre Adblock vs Adblock plus

Diferencias y similitudes entre Adblock vs Adblock plus

Google cataloga como abuso infantil la foto de un padre a su hijo enfermo

Google cataloga como abuso infantil la foto de un padre a su hijo enfermo

Hospital francés de Paris víctima de un ransomware que pide 10 millones $ de rescate

Hospital francés de Paris víctima de un ransomware que pide 10 millones $ de rescate

El Centre Hospitalier Sud Francilien (CHSF), un hospital de 1.000 camas ubicado a 28 km del centro de París, sufrió este domingo un ciberataque que ha provocado que el centro médico derive pacientes a otros establecimientos y posponga citas para cirugías. El Hospital Centre Sud Francilien (CHSF) en Corbeil-Essonnes, al sureste de París, fue atacado el sábado por la noche, lo que provocó una gran interrupción de los servicios de salud. En ausencia de sistemas informáticos que funcionen, el personal médico recurre al uso de lápiz y papel con la inevitable interrupción que puede causar.

El ex jefe de seguridad denuncia irregularidades en la seguridad y privacidad de Twitter

El ex jefe de seguridad denuncia irregularidades en la seguridad y privacidad de Twitter

Crean una app que te avisa mediante un sonido cuando tu ordenador envía datos a Google

Crean una app que te avisa mediante un sonido cuando tu ordenador envía datos a Google

¿Tienes curiosidad por saber cuánta información comparte tu ordenador con Google? Pues según esta nueva aplicación, es bastante más de la que probablemente creías. Bert Hubert, desarrollador de PowerDNS y defensor de la privacidad, ha creado esta nueva herramienta que emite un sonido cuando tu PC envía datos a Google.

PowerOCR es una nueva herramienta de PowerToys que permitirá copiar texto de una imagen

PowerOCR es una nueva herramienta de PowerToys que permitirá copiar texto de una imagen

PowerOCR es una nueva herramienta para las PowerToys de Windows, que permite copiar texto de una imagen para usarse en otro documento o imagen. Hay varias herramientas de terceros que hacen esto mismo, pero Microsoft trabaja en una solución propia.

Empresa de Pegasus (NSO Group) cambia de CEO y despide a 100 empleados

Empresa de Pegasus (NSO Group) cambia de CEO y despide a 100 empleados

NSO Group, la empresa israelita responsable del infame spyware Pegasus, ha anunciado una reorganización que contempla la salida de su CEO y co-fundador, Shalev Hulio’s, y el despido de al menos 100 empleados. El actual director de operaciones, Yaron Shohat, actuará como responsable ejecutivo hasta que la junta de dirección nombre un nuevo CEO.

Fabrica una sudadera con pantalla que convierte lo que dices en subtítulos

Fabrica una sudadera con pantalla que convierte lo que dices en subtítulos

A Zack Freedman de Voidstar Lab se le ocurrió un curioso proyecto tras darse cuenta de que mucha gente prefiere ver los vídeos y películas con subtítulos en vez de sin ellos, por cualquier razón (dominio del idioma, dificultades de audición, privacidad…) ¿Por qué no hacer eso en tiempo real mientras él mismo hablaba? El resultado es el «hombre con subtítulos», y funciona sorprendentemente bien. Además, es fácil de fabricar y muy didáctico.

Shazam cumple 20 años

Shazam cumple 20 años

Shazam, es una app que empezó a popularizarse poco tiempo después de la llegada de los primeros smartphones (a finales de la primera década de este siglo) sea tan veterano como se deduce al saber que hoy se cumple su vigésimo centenario. Y sin embargo así es y, es más, los orígenes de la compañía que se formó para empezar a trabajar en esta tecnología son aun anteriores, pues se remontan a 1999.

Las VPN en iOS no funcionan correctamente, no son fiables y tienen fugas

Las VPN en iOS no funcionan correctamente, no son fiables y tienen fugas

Según una completa investigación llevada a cabo por Michael Horowitz y que demuestra que, desde hace ya cierto tiempo, al menos dos años, el funcionamiento de la redes VPN en iOS no es tan fiable como debería.

Canción Janet Jackson bloqueaba ordenadores portátiles con Windows XP por las vibraciones en el disco duro

Canción Janet Jackson bloqueaba ordenadores portátiles con Windows XP por las vibraciones en el disco duro

Curiosa historia la que explica el bloguero de Microsoft Raymond Chen es curiosa anécdota sobre el soporte de productos con Windows XP en el año 2005. Un fabricante de computadoras descubrió que si se reproducía el video musical 'Rhythm Nation' de Janet Jackson era capaz de afectar el disco duro de 5.400rpm de portátiles. Tras una investigación se determinó que todos los ordenadores dañados compartían la misma unidad de disco duro de 5400 RPM. Al parecer la canción contenía una de las frecuencias de resonancia natural para el modelo de disco duro, ya que la vibración inesperada en un disco duro mecánico no es buena.

Cliente de Google Cloud recibió ataque DDoS récord con 46 millones de peticiones https por segundo

Cliente de Google Cloud recibió ataque DDoS récord con 46 millones de peticiones https por segundo

El ransomware Vice Society publica datos sensibles y confidenciales del CSIC de España

El ransomware Vice Society publica datos sensibles y confidenciales del CSIC de España

Si justo ayer anunciábamos en Twitter que la popular empresa Española Porcelanosa en Estados Unidos y Canadá ha sido víctima del grupo de ransomware LockBit, hoy otro grupo también de origen ruso, Vice Society, ha publicado documentos internos del CSIC, el Consejo Superior de Investigaciones Científicas de España. El mismo grupo anunció ayer otra víctima Española, el grupo Vygon, fabricante y distribuidor material médico quirúrgico para hospitales

Investigadores argentinos descubren un fallo que afecta a miles de routers con chip Realtek

Investigadores argentinos descubren un fallo que afecta a miles de routers con chip Realtek

Empleados de Microsoft filtraron sus credenciales de acceso en GitHub

Empleados de Microsoft filtraron sus credenciales de acceso en GitHub

Oracle auditará los algoritmos de TikTok para saber si los manipula China

Oracle auditará los algoritmos de TikTok para saber si los manipula China

Evil PLC: ataque para "Weaponizar" PLCs en redes OT

Evil PLC: ataque para "Weaponizar" PLCs en redes OT

Team82 ha desarrollado un tipo de ataque que utiliza PLCs para explotar estaciones de trabajo y evadir redes OT y de empresas. La investigación ha resultado en una prueba de concepto funcional, funcionando contra 7 compañías conocidas: Rockwell Automation, Schneider Electric, GE, B&R, XINJE, OVARRO y Emerson. El paper relata como se han desarrollado las técnicas para que un PLC consiga realizar una ejecución de código remoto en una máquina.

Microsoft vuelve a mostrar anuncios en Office

Microsoft vuelve a mostrar anuncios en Office

Jugar a 'Doom' en un tractor John Deere; demuestra que es posible saltar bloqueos del fabricante

Jugar a 'Doom' en un tractor John Deere; demuestra que es posible saltar bloqueos del fabricante

El investigador de seguridad Sick Codes ha descubierto que desde la pantalla de un tractor de John Deere es posible jugar a Doom y lo ha mostrado públicamente en la conferencia de hacking Def Con que se celebra en Las Vegas. Este proyecto ha permitido ir más allá y tener acceso root al tractor

MemTest86 identificará el módulo exacto de memoria DDR5 que falla

MemTest86 identificará el módulo exacto de memoria DDR5 que falla

Gracias a la más reciente actualización de MemTest86, el popular software de diagnóstico de la memoria del sistema y que, como gran novedad, ahora es capaz de identificar no solo el módulo de memoria que está fallando, sino también el chip del mismo en el que se encuentra el problema. De este modo, y sobre seguro, podremos identificar de manera inmediata el componente que falla y proceder a su sustitución.

El Poder Judicial de Córdoba (Argentina) víctima de un un ataque del grupo ransomware Play

El Poder Judicial de Córdoba (Argentina) víctima de un un ataque del grupo ransomware Play

El navegador interno de Instagram o Facebook inyecta código JS para rastrearte

El navegador interno de Instagram o Facebook inyecta código JS para rastrearte

No es un secreto que Instagram y Facebook pueden rastrear la navegación web, a través de diversos sistemas, y ahora conocemos a fondo uno de sus trucos. Cuando abrimos una página en el navegador integrado en iOS o Android, se añade código adicional que controla la actividad, lo que serviría para mostrar publicidad personalizada.

Logran hackear terminales de Starlink

Logran hackear terminales de Starlink

Un investigador, Lennert Wouters (investigador de seguridad de la Universidad KU Leuven de Bélgica), explica en la Black Hat Conference de Las Vegas cómo ha logrado atacar con éxito satélites de Starlink aunque requiere acceso físico. La compañía de Elon Musk reconoce que el caso es "técnicamente impresionante" pero no cree que sea necesario alarmar a sus usuarios.

Cisco informa de un incidente de seguridad del ransomware Yanluowang

Cisco informa de un incidente de seguridad del ransomware Yanluowang

Cisco confirmó que el grupo de ransomware Yanluowang violó su red corporativa a fines de mayo y que el actor trató de extorsionarlos bajo la amenaza de filtrar archivos robados en línea. La empresa reveló que los atacantes solo pudieron recopilar y robar datos no confidenciales de una carpeta de Box vinculada a la cuenta de un empleado comprometido.

Ya disponible una nueva versión de Kali Linux: 2022.3

Ya disponible una nueva versión de Kali Linux: 2022.3

Podemos decir que Kali Linux es una de las distribuciones más conocidas de seguridad informática. Ahora han lanzado su nueva versión, Kali Linux 2022.3, que trae algunas novedades interesantes.

Facebook da a la policía los mensajes privados de una adolescente para perseguirla por abortar

Facebook da a la policía los mensajes privados de una adolescente para perseguirla por abortar

Facebook cede los mensajes privados de una joven de 17 años que habló a través de mensajes privados de la red social sobre el delito. La joven, de 17 años y su madre han sido acusadas de un delito grave por aborto. A través de medicamentos orales durante, ambas después tuvieron que deshacerse del feto. ¿Cómo lo ha sabido la policía? A través de los chats privados de la joven mantuvo a través de su cuenta de Facebook. Unos que la justicia reclamó a la red social para confirmar el delito.

Spyware Dracarys se hace pasar por app legítimas como Signal, WhatsApp, YouTube, Telegram o WhatsApp

Spyware Dracarys se hace pasar por app legítimas como Signal, WhatsApp, YouTube, Telegram o WhatsApp

La compañía Cyble explicó en su informe que Bitter integró este 'spyware' en versiones no oficiales e ilegítimas de aplicaciones como YouTube, Signal, Telegram o WhatsApp, entre otras plataformas de chat personalizadas.Una vez instalado en ellas, este 'malware' es capaz acceder al registro de llamadas, lista de contactos, archivos, mensajes de textos, geolocalización e información del dispositivo, así como modificar los permisos de accesibilidad de Android y activar el micrófono, instalar otras 'apps' o hacer fotografías con la cámara.

Filtradas nuevas imágenes de la interfaz de Pegasus en 2014

Filtradas nuevas imágenes de la interfaz de Pegasus en 2014

El software que espió a los líderes independentistas catalanes y del presidente del Gobierno de España. Con unos simples botones se puede activar la cámara del móvil para tomar fotografías, encender el micrófono del teléfono para escuchar conversaciones en directo y leer mensajes. Aunque las capturas de pantalla parecen que son del PDF de manual descripción del producto filtrado en 2019, en realidad son de documento diferente con mejor calidad de imagen. La Guía del usuario del producto Pegasus simplemente reutilizó dos de las capturas de pantalla, el resto de ellas no se encuentran en el documento original. Las capturas de pantalla son de un prototipo temprano de Pegasus, llamado Syaphan y destinado a ser utilizado por la policía de Israel en 2014, hace ya 8 años.

Osde, plan de servicios de salud argentino víctima del grupo de ransomware LockBit

Osde, plan de servicios de salud argentino víctima del grupo de ransomware LockBit

WhatsApp añade nuevas opciones de privacidad básicas

WhatsApp añade nuevas opciones de privacidad básicas

WhatsApp cuenta con más de 2.000 millones de usuarios en todo el mundo. Una cifra considerable que hace que los creadores y programadores se tomen muy en serio las necesidades de sus clientes ya algunas suelen estar muy relacionadas con la privacidad del usuario. Todas estas novedades comienzan a estar disponibles en WhatsApp 2.22.16.75 para Android.

Campaña phishing contra CaixaBank usando dominio falso con un guión Caixa-Bank.com

Campaña phishing contra CaixaBank usando dominio falso con un guión Caixa-Bank.com

En una nota de prensa Avast ha lanzado un aviso al detectar una nueva campaña que está destinada a los clientes de CaixaBank, especialmente. Sus sistemas de rastreo en el email han conseguido bloquear más de 7000 intentos de ataque que se recibieron en un email que supuestamente provenía de la Caixa, comenzando esta nueva campaña en julio de 2022. Bajo el asunto "IMPAGADA", incluye un archivo adjunto .rar, que ejecuta un archiv .exe cual, es un malware llamado Guloader que descarga el spyware AgentTesla el cual, puede robar contraseñas e información de la computadora de la víctima.

Opciones y parámetros del archivo configuración SSH

Opciones y parámetros del archivo configuración SSH

Si accedemos a nuestro servidor mediante SSH a través de Internet, deberíamos de preocuparnos por asegurar el servidor, ya que los intentos de acceso no autorizado a los servidores SSH son muy frecuentes. Veamos a continuación algunos parámetros que podemos modificar o añadir para que nuestro servidor SSH esté más seguro.

Movistar Plus+ podrá seguir bloqueando dominios pirata sin necesidad de acudir al Juzgado

Movistar Plus+ podrá seguir bloqueando dominios pirata sin necesidad de acudir al Juzgado

Telefónica y LaLiga han ganado una demanda que le permite bloquear “el acceso a dominios que facilitan la piratería de contenidos de LaLiga”. Esta prerrogativa no es nueva. Desde 2020 la matriz de Movistar tiene la facultad de entregar cada semana al resto de operadores una listado de webs a bloquear sin necesidad de acudir al juzgado. La novedad es que una nueva sentencia amplía este poder hasta la temporada 2024/2025. Además, otra sentencia similar permitirá hacer lo mismo con los contenidos de Movistar Plus+.

Acosador en las redes sociales provocó muerte accidental de un señor de 60 años

Acosador en las redes sociales provocó muerte accidental de un señor de 60 años

Shane Sonderman, de Tennessee de 18 años ayudó a poner en marcha una llamada de socorro fraudulenta a la policía que condujo a la muerte por ataque al corazón de Mark Herring, de 60 años en 2020, finalmente fue condenado a 5 años de prisión por conspiración. Los archivos judiciales mencionan a otros 2 cómplices no identificados, uno de los cuales era un menor de edad de Reino Unido. Quería conseguir la cuenta de Twitter de la víctima, @Tennessee y lo único que consiguió fue la muerte de su propietario.

Cómo funciona Google Authenticator y TOTP

Cómo funciona Google Authenticator y TOTP

Google Authenticator es un autenticador basado en software (soft-token) que implementa un servicio de verificación de dos pasos (2FA). El siguiente diagrama proporciona detalles pero, ¿Cómo garantiza la seguridad?

Breach Forums el foro sucesor de Raid Forums (cerrado por el FBI)

Breach Forums el foro sucesor de Raid Forums (cerrado por el FBI)

En 2015, pocos habrían imaginado en lo que se convertiría Raid Forums cuando un ciudadano portugués de 14 años lo creó por primera vez. Un crecimiento muy rápido en 7 años y 500 millones de miembros después, su cierre por parte del FBI en febrero de 2022 había dejado una parte considerable en el panorama de los ciberdelincuentes. Aunque hubo y todavía hay una serie de alternativas viables para albergar a la audiencia masiva de Raid,

Entradas más recientes

Entradas más recientes