Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

▼

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

enero

(Total:

88

)

-

Adiós a lo gratis en Google: Drive dejará de ofrec...

Adiós a lo gratis en Google: Drive dejará de ofrec...

-

Apple presenta una guía de seguridad para AirTags ...

Apple presenta una guía de seguridad para AirTags ...

-

Grupo Norcorenao Lazarus utiliza cliente Windows U...

Grupo Norcorenao Lazarus utiliza cliente Windows U...

-

Ciberataque afecta al Senado de Puerto Rico

Ciberataque afecta al Senado de Puerto Rico

-

Cliente de Azure de Microsoft recibe el mayor ataq...

Cliente de Azure de Microsoft recibe el mayor ataq...

-

Traefik: un proxy inverso para contenedores Docker

Traefik: un proxy inverso para contenedores Docker

-

Rubber Ducky pendrive USB maligno roba datos

Rubber Ducky pendrive USB maligno roba datos

-

Vulnerabilidad en Safari y iCloud permitía tomar e...

Vulnerabilidad en Safari y iCloud permitía tomar e...

-

Rojadirecta se enfrenta hasta a 6 años de cárcel y...

Rojadirecta se enfrenta hasta a 6 años de cárcel y...

-

Grave vulnerabilidad en Polkit permite obtener roo...

Grave vulnerabilidad en Polkit permite obtener roo...

-

Navega gratis con una IPv6 gracias a un túnel con ...

Navega gratis con una IPv6 gracias a un túnel con ...

-

Gestos de Android que casi nadie conoce y que son ...

Gestos de Android que casi nadie conoce y que son ...

-

Hackean el sistema de ferrocarriles de Bielorrusia...

Hackean el sistema de ferrocarriles de Bielorrusia...

-

Microsoft deshabilita las macros de Excel 4.0 XLM ...

Microsoft deshabilita las macros de Excel 4.0 XLM ...

-

Un nuevo ataque DDoS en Andorra a varios streamers...

Un nuevo ataque DDoS en Andorra a varios streamers...

-

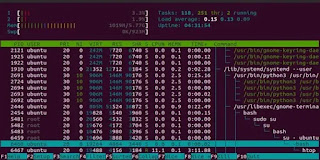

Manual uso htop: monitoriza recursos servidor en t...

Manual uso htop: monitoriza recursos servidor en t...

-

Un 80% de de los españoles cree ser rastreado por ...

Un 80% de de los españoles cree ser rastreado por ...

-

La UE advierte que dos tercios de las reseñas de l...

La UE advierte que dos tercios de las reseñas de l...

-

1 de cada 3 webs de phishing desaparece durante su...

1 de cada 3 webs de phishing desaparece durante su...

-

Rusia y la Unión Europa se plantean prohibir el mi...

Rusia y la Unión Europa se plantean prohibir el mi...

-

Intel invertirá 20.000M $ para construir en Ohio l...

Intel invertirá 20.000M $ para construir en Ohio l...

-

Estafadores colocan falsos códigos QR en parquímet...

Estafadores colocan falsos códigos QR en parquímet...

-

Vulnerabilidades ponen en peligro a la mitad de eq...

Vulnerabilidades ponen en peligro a la mitad de eq...

-

DevToys la "navaja suiza" de utilidades para progr...

DevToys la "navaja suiza" de utilidades para progr...

-

Google Play Juegos para Windows: jugar juegos Andr...

Google Play Juegos para Windows: jugar juegos Andr...

-

Usuarios antiguos Google G Suite con correo gratui...

Usuarios antiguos Google G Suite con correo gratui...

-

Cuidado con el phishing: DHL, Microsoft y WhatsApp...

Cuidado con el phishing: DHL, Microsoft y WhatsApp...

-

Investigadores encuentran 1 millón de credenciales...

Investigadores encuentran 1 millón de credenciales...

-

Guía de medidas de ciberseguridad para protegerse ...

Guía de medidas de ciberseguridad para protegerse ...

-

OnlyOffice es la suite ofimática de código abierto...

OnlyOffice es la suite ofimática de código abierto...

-

Ciberataque a la Cruz Roja compromete los datos de...

Ciberataque a la Cruz Roja compromete los datos de...

-

Europa tendrá sus propios servidores DNS públicos ...

Europa tendrá sus propios servidores DNS públicos ...

-

Gestión contenedores: DockerFile y Docker Compose

Gestión contenedores: DockerFile y Docker Compose

-

Mejores pendrives USB 3.2

Mejores pendrives USB 3.2

-

Antivirus Windows Defender permite ver las carpeta...

Antivirus Windows Defender permite ver las carpeta...

-

Microsoft compra Activision Blizzard por 68.700 mi...

Microsoft compra Activision Blizzard por 68.700 mi...

-

Error en Safari permite filtrar el historial y dat...

Error en Safari permite filtrar el historial y dat...

-

Hackean Amedia, importante medio de comunicación d...

Hackean Amedia, importante medio de comunicación d...

-

¿Vale la pena seguir usando banda 2.4GHz o mejor u...

¿Vale la pena seguir usando banda 2.4GHz o mejor u...

-

Canadá rastreó la ubicación de 33 millones de pers...

Canadá rastreó la ubicación de 33 millones de pers...

-

Las CPUs Intel Alder Lake y Windows 11 no permiten...

Las CPUs Intel Alder Lake y Windows 11 no permiten...

-

Comandos y ejemplos con FFmpeg

Comandos y ejemplos con FFmpeg

-

Disponible nueva versión convertidor multimedia Ha...

Disponible nueva versión convertidor multimedia Ha...

-

UltraRAM es el futuro del almacenamiento híbrido d...

UltraRAM es el futuro del almacenamiento híbrido d...

-

Cómo utilizar Grabify IP Logger o IPLogger

Cómo utilizar Grabify IP Logger o IPLogger

-

Importantes detenciones de grupos de Rusos de rans...

Importantes detenciones de grupos de Rusos de rans...

-

Ucrania denuncia un ciberataque masivo contra webs...

Ucrania denuncia un ciberataque masivo contra webs...

-

El hospital de Lucena de Córdoba víctima del ranso...

El hospital de Lucena de Córdoba víctima del ranso...

-

Android permitirá desactivar el 2G para evitar su ...

Android permitirá desactivar el 2G para evitar su ...

-

Alemania estudia bloquear Telegram si persisten su...

Alemania estudia bloquear Telegram si persisten su...

-

Samsung presenta primer sistema computacional con ...

Samsung presenta primer sistema computacional con ...

-

Mejores sistemas protección red con sistemas IDS/IPS

Mejores sistemas protección red con sistemas IDS/IPS

-

La Unión Europea realizará simulacro de ciberataqu...

La Unión Europea realizará simulacro de ciberataqu...

-

Wi-Fi 6e: la actualización más importante del Wi-F...

Wi-Fi 6e: la actualización más importante del Wi-F...

-

Vulnerabilidad crítica en la pila HTTP (IIS) en Wi...

Vulnerabilidad crítica en la pila HTTP (IIS) en Wi...

-

Kazajistán y el minado de las criptomonedas

Kazajistán y el minado de las criptomonedas

-

Varios operadores Europeos quieren que se prohíba ...

Varios operadores Europeos quieren que se prohíba ...

-

La velocidad de Wi-Fi 6E podría alcanzar 1-2 Gbps

La velocidad de Wi-Fi 6E podría alcanzar 1-2 Gbps

-

Desarrollador sabotea su proyecto open source en G...

Desarrollador sabotea su proyecto open source en G...

-

Canon enseña a sus clientes cómo saltarse las comp...

Canon enseña a sus clientes cómo saltarse las comp...

-

Avira es otro antivirus que también mina criptomon...

Avira es otro antivirus que también mina criptomon...

-

Prohíben el uso de Telegram, WhatsApp y Signal a l...

Prohíben el uso de Telegram, WhatsApp y Signal a l...

-

AnonSurf permite anonimizar vía TOR todas las cone...

AnonSurf permite anonimizar vía TOR todas las cone...

-

Consejos para proteger la privacidad de los menore...

Consejos para proteger la privacidad de los menore...

-

Descargar vídeos con Youtube-dl: con interfaz gráf...

Descargar vídeos con Youtube-dl: con interfaz gráf...

-

Programas de captura de pantalla para Windows

Programas de captura de pantalla para Windows

-

Antivirus Norton 360 se pone a minar criptomonedas...

Antivirus Norton 360 se pone a minar criptomonedas...

-

Detenido un jefe de la mafia italiana fugado hace ...

Detenido un jefe de la mafia italiana fugado hace ...

-

Multa millonaria de Francia a Google y Facebook po...

Multa millonaria de Francia a Google y Facebook po...

-

Instalar ADB y usar los comandos básicos

Instalar ADB y usar los comandos básicos

-

Starlink llega oficialmente a España: precios y ve...

Starlink llega oficialmente a España: precios y ve...

-

SEGA Europa sufre una filtración de su Base de Datos

SEGA Europa sufre una filtración de su Base de Datos

-

Glances: herramienta monitorizar servidores Window...

Glances: herramienta monitorizar servidores Window...

-

Registrarse en Skype pide rellenar un captcha 10 v...

Registrarse en Skype pide rellenar un captcha 10 v...

-

DanderSpritz herramienta con panel de control post...

DanderSpritz herramienta con panel de control post...

-

Críticas a Chrome por nueva API para identificarte...

Críticas a Chrome por nueva API para identificarte...

-

La UE desconecta 48 mil dominios .eu registrados p...

La UE desconecta 48 mil dominios .eu registrados p...

-

Así te pueden hackear por copiar y pegar comandos ...

Así te pueden hackear por copiar y pegar comandos ...

-

Instaladores falsos de Telegram Desktop contienen ...

Instaladores falsos de Telegram Desktop contienen ...

-

Error efecto del año 2022 afecta servidores de cor...

Error efecto del año 2022 afecta servidores de cor...

-

Consiguen ocultar malware en unidades SSD

Consiguen ocultar malware en unidades SSD

-

Samsung presenta en el CES el Galaxy S21 FE

Samsung presenta en el CES el Galaxy S21 FE

-

Hoy es el adiós definitivo para productos BlackBerry

Hoy es el adiós definitivo para productos BlackBerry

-

Intel muestra la increíble velocidad de las unidad...

Intel muestra la increíble velocidad de las unidad...

-

Google Drive borrará archivos de tu cuenta si inci...

Google Drive borrará archivos de tu cuenta si inci...

-

La Universitat Oberta de Catalunya vuelve a la nor...

La Universitat Oberta de Catalunya vuelve a la nor...

-

Framework post explotación Powershell-Empire

Framework post explotación Powershell-Empire

-

Sandboxie Plus: ejecuta aplicaciones poco confiabl...

Sandboxie Plus: ejecuta aplicaciones poco confiabl...

-

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Adiós a lo gratis en Google: Drive dejará de ofrecer espacio ilimitado para backups de WhatsApp

Adiós a lo gratis en Google: Drive dejará de ofrecer espacio ilimitado para backups de WhatsApp

Parece que se confirma algo que ya se rumoreaba, Google Drive ya no ofrecerá espacio ilimitado para las copias de seguridad de WhatsApp, por lo tanto, habrá un momento en el que usuario se verá obligado a pagar un plan de almacenamiento si quiere guardar su copia. Hasta ahora, el tamaño de la copia de seguridad es ilimitado, ya que no hay establecido un máximo de cuota, gracias a un acuerdo en 2018 entre WhatsApp y Google.

Apple presenta una guía de seguridad para AirTags en medio de temores por acosadores

Apple presenta una guía de seguridad para AirTags en medio de temores por acosadores

Grupo Norcorenao Lazarus utiliza cliente Windows Update para atacar con malware una empresa aerospacial

Grupo Norcorenao Lazarus utiliza cliente Windows Update para atacar con malware una empresa aerospacial

Ciberataque afecta al Senado de Puerto Rico

Ciberataque afecta al Senado de Puerto Rico

El Senado de Puerto Rico fue víctima de un ataque informático a sus sistemas. Así lo confirmó Jose Luis Dalmau, presidente del órgano legislativo, quien además aseguró que no se han perdido fondos públicos y que hasta el momento no hay evidencia de que se haya expuesto información sensible.

Cliente de Azure de Microsoft recibe el mayor ataque DDoS de la historia con 3,47 terabytes por segundo

Cliente de Azure de Microsoft recibe el mayor ataque DDoS de la historia con 3,47 terabytes por segundo

Un cliente en Asia de microsoft Azure recibió el mayor ataque DDoS de la historia de internet. De tan sólo 15 minutos de duración, pero con 3,47 TB por segundo y 340 millones de paquetes (pps) y provino de más de 10.000 fuentes situadas en al menos 10 países de todo el mundo. El récord supera un ataque de 2,5 TB/s que Microsoft mitigó en el primer semestre de 2021. Anteriormente, uno de los mayores ataques tuvo un tamaño de 2,37 TB/s, un aumento del 35% sobre un récord establecido en 2018. Los vectores de ataque fueron el reflejo de UDP en el puerto 80 usando el Protocolo simple de detección de servicios (SSDP), el Protocolo ligero de acceso a directorios sin conexión (CLDAP), el Sistema de nombres de dominio (DNS) y el Protocolo de tiempo de red (NTP) que comprenden un solo pico y el total El ataque duró aproximadamente 15 minutos.

Traefik: un proxy inverso para contenedores Docker

Traefik: un proxy inverso para contenedores Docker

Traefik es un enrutador. Una herramienta que se encarga de conectar servicios con rutas. Y se encarga de hacerlo, de forma sencilla y cómoda. Traefik se encargará de dirigir el tráfico al contenedor correcto y de forma precisa. Pero además, todo esto lo puedes hacer sobre la marcha, sin necesidad de detener Traefik cada vez que pongas en marcha un nuevo servicio.

Rubber Ducky pendrive USB maligno roba datos

Rubber Ducky pendrive USB maligno roba datos

Rubber Ducky es un dispositivo físico, un pendrive con ciertas peculiaridades y que puede ser un problema para nuestra seguridad. USB Rubber Ducky (o USB Patito de Goma), es un hardware creado por Hak5, el cual, simula ser un pendrive normal, pero en realidad es una herramienta que inyecta pulsaciones de teclas (es un teclado camuflado).

Vulnerabilidad en Safari y iCloud permitía tomar el control de la webcam y micrófono de la víctima

Vulnerabilidad en Safari y iCloud permitía tomar el control de la webcam y micrófono de la víctima

Apple solucionó uno de los fallos más graves de su sistema, el cual involucra al navegador Safari y a la herramienta iCloud. Y es que a través de una vulnerabilidad en este navegador, era posible que los ciberdelincuentes pudieran acceder a los datos de nuestras cuentas, micrófono, o incluso webcam. A través de su programa de recompensas para encontrar problemas de seguridad, Apple recompensó al investigador independiente que descubrió el fallo con 100.500 dólares.

Rojadirecta se enfrenta hasta a 6 años de cárcel y pago fianza de 4 millones €

Rojadirecta se enfrenta hasta a 6 años de cárcel y pago fianza de 4 millones €

El culebrón Rojadirecta, una veterana y popular web que ofrece enlaces a eventos deportivos, está lejos de terminar. En 2016

su administrador y cinco colaboradores fueron detenidos por vulnerar

derechos de propiedad intelectual y el caso fue llevado a un tribunal de

A Coruña. Hoy la juez ha puesto fin a la fase de instrucción y ordenado

la apertura de juicio oral contra el responsable de la web, su sociedad

Puerta 80 Projects y los cinco colaboradores, según han comunicado

LaLiga y Mediapro, que actúan como acusación.

Grave vulnerabilidad en Polkit permite obtener root en Linux de forma local

Grave vulnerabilidad en Polkit permite obtener root en Linux de forma local

Una vulnerabilidad que lleva presente 12 años en Linux. Este fallo está presente en una herramienta del sistema llamada Polkit (previamente llamada PolicyKit) similar a sudo, que permite a un atacante obtener permisos de root en prácticamente cualquier distro de Linux, por ejemplo instalaciones predeterminadas de RHEL 8, Fedora 21 (o posterior), Ubuntu 20.04 y versiones inestables de Debian ("bullseye") y sus derivadas. Polkit reemplaza a sudo con systemd o como doas en FreeBSD.

Navega gratis con una IPv6 gracias a un túnel con IPv4

Navega gratis con una IPv6 gracias a un túnel con IPv4

Las direcciones IPv4 están alcanzando su límite. El aumento de redes, servidores y equipos conectados a internet han causado el agotamiento de direcciones IPv4, por lo que se ha tenido que desarrollar un nuevo modelo de protocolo con un mayor rango de direcciones llamado IPv6. El problema es que no todos los ISP otorgan a los usuarios direcciones IPv6, ni todos los equipos están preparados para este nuevo protocolo, por lo que es posible que si algún servidor dispone de una IP nueva no se pueda acceder a él de forma convencional. Por ejemplo, en España el porcentaje de adaptación al IPv6 es de apenas el 3%.

Gestos de Android que casi nadie conoce y que son realmente útiles

Gestos de Android que casi nadie conoce y que son realmente útiles

Android está lleno de gestos, trucos y funciones que muy pocos usuarios conocen. Hoy te vamos a contar 4 gestos que puedes utilizar en tu día a día, que muy poca gente conoce y que son increíblemente útiles. Son trucos que mejoran la productividad de ciertas acciones y que llevan muchos años disponibles. Algunos tienen que ver con las fotos, otros con GBoard y otros con Google Chrome. Si quieres sacarle más partido a tu móvil Android deberías conocerlos.

Hackean el sistema de ferrocarriles de Bielorrusia en un intento de detener a las tropas rusas

Hackean el sistema de ferrocarriles de Bielorrusia en un intento de detener a las tropas rusas

La guerra parece haber evolucionado con los tiempos y ahora es una ciberguerra. Después del grave ciberataque a múltiples webs del gobierno de Ucrania, en un aparente intento de detener la escalada de tropas rusas cerca de la frontera con Ucrania, un grupo hacktivista “prodemocrático” afirma haber hackeado el sistema ferroviario bielorruso, supuestamente uno de los conductos para llevar tanques y armamento a la región. El incidente se produce cuando las fuerzas rusas y aliadas de la OTAN continúan discutiendo sobre el futuro político de Ucrania, lo que aumenta el riesgo de guerra.

Microsoft deshabilita las macros de Excel 4.0 XLM por defecto para bloquear malware

Microsoft deshabilita las macros de Excel 4.0 XLM por defecto para bloquear malware

Un nuevo ataque DDoS en Andorra a varios streamers en Twitch deja con problemas internet a todo un país

Un nuevo ataque DDoS en Andorra a varios streamers en Twitch deja con problemas internet a todo un país

Varios streamers de la comunidad hispanohablante en Twitch iniciaron una nueva serie de Minecraft con temática de 'El juego del calamar'.

El objetivo era sencillamente pasar una serie de pruebas hasta alzarse

con un bote de 100.000 dólares. Sin embargo, la pasada noche del viernes

perjudicó especialmente a varios de los creadores de contenido en la

plataforma. Y es que hubo un ataque DDoS hacia los servidores de Andorra Telecom. Andorra Telecom, el único proveedor de servicios del micro-Estado. ElRubius, Auronplay, Biyín, TheGrefg, TaeSchnee, VioletaG, Aroyitt, 8cho y TinenQa se desconectaron de repente y sin dar ninguna explicación en plena partida. Su conexión a internet se cayó. Andorra Telecom detallaba que los ataques DDoS “buscaban perjudicar la programación de algunos youtubers” y aseguraba que habían “afectado al servicio de Internet y de 4G de algunos” de sus clientes. El volumen de tráfico recibido del ataque es de entre 350Gbps y 600Gbps cuando el tránsito normal global de Andorra oscila entre 35 y 40Gbps. Más de dos millones de IP's de cerca de 50 países distintos fueron los causantes del ataque.

Manual uso htop: monitoriza recursos servidor en tiempo real

Manual uso htop: monitoriza recursos servidor en tiempo real

Un 80% de de los españoles cree ser rastreado por los ciberdelincuentes

Un 80% de de los españoles cree ser rastreado por los ciberdelincuentes

Resultados que ofrece una nueva encuesta llevada a cabo por la empresa NordVPN, en la que se ha valorado el grado de preocupación de los usuarios por ser rastreados en Internet, así como sus hábitos y prácticas en la Red. En el estudio han participado 7.800 personas, y 800 de ellas eran españolas. El resto de los encuestados eran australianos, alemanes, canadienses, polacos o franceses, tal y como informa una nota de prensa remitida por la citada empresa a Europa Press. Literalmente, el 79% de los españoles," cree que los ciberdelincuentes siguen sus pasos 'online'"

La UE advierte que dos tercios de las reseñas de los usuarios en páginas web no son fiables

La UE advierte que dos tercios de las reseñas de los usuarios en páginas web no son fiables

Así lo revela un estudio de la Comisión Europea, que ha concluido que el 55% de las web infringen la Directiva sobre Prácticas Comerciales Desleales. La Comisión Europea y las autoridades nacionales de protección del consumidor han alertado sobre la poca fiabilidad de las "reviews" de los productos online, tras haber realizado una investigación que ha analizado 223 páginas web importantes en busca de reseñas de consumidores engañosas.

1 de cada 3 webs de phishing desaparece durante sus primeras 24h

1 de cada 3 webs de phishing desaparece durante sus primeras 24h

Los ataques de phishing son, hoy en día, la técnica de robo de datos bancarios más usada por los ciberdelincuentes. Por eso, resulta fundamental conocer cómo funcionan las principales herramientas a la hora de realizar esta clase de ataques: las páginas web falsas usadas para simular sitios legítimos.

Rusia y la Unión Europa se plantean prohibir el minado de criptomonedas

Rusia y la Unión Europa se plantean prohibir el minado de criptomonedas

El invento funcionó hasta que los gobiernos se dieron cuenta de que los mineros gastaban mucha de energía, y varios fueron los que prohibieron dicha actividad. El ejemplo más gordo lo tenemos en China, Finalmente China, acabó prohibiendo esa actividad, lo que provocó que los mineros acabaran mudándose a otros países como Kazajistán.

Intel invertirá 20.000M $ para construir en Ohio la que podría ser la mayor planta de chips del mundo

Intel invertirá 20.000M $ para construir en Ohio la que podría ser la mayor planta de chips del mundo

Intel ha anunciado que invertirá como mínimo 20.000 millones de dólares en construir una planta de chips en New Albany, una pequeña ciudad estadounidense cerca de Columbus, capital del estado de Ohio. Este proyecto tiene como objetivos aumentar la producción de semiconductores de la compañía y sumar argumentos para competir contra TSMC en medio de una escasez de componentes que amenaza con no terminar hasta 2023. Se espera la creación de hasta 3.000 puestos de trabajo y 7.000 para la construcción de estas dos fábricas.

Estafadores colocan falsos códigos QR en parquímetros para robar datos de pago

Estafadores colocan falsos códigos QR en parquímetros para robar datos de pago

En distintas ciudades de Estados Unidos delincuentes utilizan falsos códigos QR para que los incautos realicen pagos parking en páginas falsas y las autoridades ya habían alertado el engaño en diciembre. El FBI lanzó un comunicado esta semana advirtiendo sobre las modalidades de engaño con códigos QR.

Vulnerabilidades ponen en peligro a la mitad de equipos conectados a Internet en hospitales

Vulnerabilidades ponen en peligro a la mitad de equipos conectados a Internet en hospitales

Cynerio, una empresa de seguridad sanitaria, detectó una importante vulnerabilidad que pone en riesgo la seguridad de los pacientes en hospitales de todo el mundo. En su nuevo informe en forma de reporte demostraron que más de la mitad de los equipos con conexión a Internet en los centros de salud cuentan con una vulnerabilidad; este fallo de seguridad podría poner en peligro, por ejemplo, la información personal de los pacientes.

DevToys la "navaja suiza" de utilidades para programadores en Windows 11 y 10

DevToys la "navaja suiza" de utilidades para programadores en Windows 11 y 10

DevToys, un paquete de herramientas para desarrolladores compatible con Windows 10 y Windows 11. En su interior encontrarás codificadores, generadores de hashes, compresores de imágenes, convertidores de texto, y varias opciones avanzadas que seguramente te serán muy útiles. DevToys v1.0 ya es una realidad y llega bajo la promesa de ser una "navaja suiza para desarrolladores

Google Play Juegos para Windows: jugar juegos Android en Windows 10 y 11

Google Play Juegos para Windows: jugar juegos Android en Windows 10 y 11

Usuarios antiguos Google G Suite con correo gratuito con su propio dominio pasará a ser de pago

Usuarios antiguos Google G Suite con correo gratuito con su propio dominio pasará a ser de pago

Si eres parte de cualquier organización que llevara desde hace años usando la edición gratuita de G Suite, debes saber que tienen hasta el 1 de mayo para cambiar a una suscripción de pago o dejarán de disfrutar de sus beneficios. El G Suite antiguo ofrecía una edición gratuita cuando se lanzó en 2006 como Google Apps, esta dejó de ofrecerse en 2012, y en 2016 se cambió el nombre a G Suite. Desde 2020 es el Google Workspace que tenemos hoy en día.

Cuidado con el phishing: DHL, Microsoft y WhatsApp son las marcas más suplantadas

Cuidado con el phishing: DHL, Microsoft y WhatsApp son las marcas más suplantadas

Según Check Point Research, las marcas más imitadas por los piratas informáticos para ataques de phishing durante el último trimestre del 2021 fueron DHL, Microsoft y WhatsApp. Según la investigación, el 23% de los intentos globales de suplantación de identidad se realizaron a través de la reconocida empresa de logística y paquetería.

Investigadores encuentran 1 millón de credenciales robadas en VirusTotal

Investigadores encuentran 1 millón de credenciales robadas en VirusTotal

Reportan la detección de una nueva "técnica" para recopilar credenciales de usuarios robadas abusando de las características de la reconocida plataforma para el análisis de URLs y archivos potencialmente maliciosos VirusTotal, actualmente en propiedad de Google. Los investigadores de SafeBreach usaron una licencia de VirusTotal para acceder a su API, para demostrar su ataque, logrando recopilar más de un millón de credenciales de acceso. Similar Google Hacking, pues ahora existe en VirusTotal Hacking, usando dorks pudieron encontraron muchísima información.

Guía de medidas de ciberseguridad para protegerse contra amenazas críticas

Guía de medidas de ciberseguridad para protegerse contra amenazas críticas

Todas las organizaciones están en riesgo de amenazas cibernéticas que pueden interrumpir los servicios esenciales y potencialmente tener como resultado impactos en la seguridad pública. Durante el año pasado, los incidentes cibernéticos afectaron a muchas empresas, organizaciones sin fines de lucro y otras organizaciones, grandes y pequeñas, en múltiples sectores de la economía.

OnlyOffice es la suite ofimática de código abierto basada en la nube

OnlyOffice es la suite ofimática de código abierto basada en la nube

Ciberataque a la Cruz Roja compromete los datos de más de 515.000 "personas altamente vulnerables"

Ciberataque a la Cruz Roja compromete los datos de más de 515.000 "personas altamente vulnerables"

Europa tendrá sus propios servidores DNS públicos para bloquear tráfico ilícito y malicioso (y también censurar)

Europa tendrá sus propios servidores DNS públicos para bloquear tráfico ilícito y malicioso (y también censurar)

Europa tendrá un servicio de resolución DNS público de alta disponibilidad que ofrecerá protección antimalware y también bloqueo de contenidos ilegales, para contrarrestar el dominio de los servicios gratuitos no europeos como Google Public DNS (8.8.8.8) o los DNS de CloudFlare (1.1.1.1). En definitiva Europa quiere también bloquear el “contenido ilegal”, ya que el el filtrado de malware se encargará el CERN, mientras que el filtrado de contenidos ilegales será por orden judicial.

Gestión contenedores: DockerFile y Docker Compose

Gestión contenedores: DockerFile y Docker Compose

Después ver una pequeña introducción a los contenedores docker y su funcionamiento con los comandos y las opciones básicas debemos pasar a un siguiente nivel de conocimientos A medida que avanzamos en el uso de los contenedores docker necesitamos aprender a utilizar nuevas herramientas y recursos que nos permitirán manejar de forma más ágil varios contenedores.

Mejores pendrives USB 3.2

Mejores pendrives USB 3.2

Los mejores pendrive USB 3.2 deben reunir ciertas

características relacionadas con obviamente el tamaño (capacidad) y la velocidad (lectura/escritura) de transferencia de datos, pero hay

otras prestaciones que debéis tener en cuenta, como el cifrado. Se ha mejorado mucho este

dispositivo de almacenamiento en los últimos años y cada vez son más rápidos. Hasta el punto que deben sustituir, por ejemplo, las tarjetas MicroSD en dispositivos como la RaspBerry Pi.

Antivirus Windows Defender permite ver las carpetas excluidas para su análisis

Antivirus Windows Defender permite ver las carpetas excluidas para su análisis

El antivirus de Microsoft, Windows Defender emplea una lista de exclusiones que no está protegida y puede ser aprovechada para saber donde esconder “malware” sin que sea detectado. La vulnerabilidad afecta Windows 10 y Windows Server 2019, pero no Windows 11. Por ejemplo el ramsonware Conti se aloja en una ubicación excluida en Microsoft Defender, así que el antivirus fue incapaz de detectarlo. Cuando se movió a otra ubicación que no estaba excluida, Microsoft Defender lo detecta inmediatamente.

Microsoft compra Activision Blizzard por 68.700 millones de dólares

Microsoft compra Activision Blizzard por 68.700 millones de dólares

La adquisición ha sido confirmada por el propio Phil Spencer, jefe de la división gaming en Microsoft, quien ha dado la bienvenida a las «increíbles y legendarias» franquicias de Activision Blizzard a Microsoft Gaming. Los juegos de Activision Blizzard llegarán a Game Pass como ya sucedió con los de Bethesda. Se trata de la mayor operación en los 46 años de historia del fabricante de software. Juegos como Call of Duty y Candy Crush, Activision Blizzard ha lanzado las populares sagas de videojuegos Warcraft, Diablo y Overwatch.

Error en Safari permite filtrar el historial y datos de cuenta de Google

Error en Safari permite filtrar el historial y datos de cuenta de Google

Un error en la implementación de la versión 15 de Safari, presente también para otros navegadores en iOS e iPadOS, da lugar a la filtración de información confidencial de los usuarios, como el historial de navegación o datos correspondientes a sus cuentas personales en Google. Pueden conocen el perfil del usuario en otros servidores y las páginas que esta persona consulta. En concreto, FingerprintJS señala que los sitios web que usan la cuenta de Google, como YouTube, Google Calendar y Google Keep, son vulnerables a esta brecha. El error de Safari puede exponer el nombre y la foto de perfil y más datos a otros sitios web.

Hackean Amedia, importante medio de comunicación de Noruego

Hackean Amedia, importante medio de comunicación de Noruego

¿Vale la pena seguir usando banda 2.4GHz o mejor usar sólo Banda 5GHz? Diferencias, ventajas y desventajas

¿Vale la pena seguir usando banda 2.4GHz o mejor usar sólo Banda 5GHz? Diferencias, ventajas y desventajas

La forma de conectarnos a Internet en nuestra casa suele ser la conectividad WiFi, por este motivo es tan importante tener un router WiFi de alto rendimiento o un sistema WiFi Mesh, para cubrir hasta el último rincón con cobertura inalámbrica. Actualmente todos los routers y sistemas WiFi Mesh son doble banda simultánea (2.4GHz y 5GHz) e incluso tenemos algunos modelos que son triple banda simultánea (2.4GHz y dos radios de 5GHz), sin embargo, esta banda de frecuencias de 2.4GHz es mucho más lenta que 5GHz. ¿Merece la pena seguir usándola o es mejor desactivarla y siempre conectarnos a la banda de 5GHz?

Canadá rastreó la ubicación de 33 millones de personas con el teléfono, sin su permiso, durante la pandemia Covid

Canadá rastreó la ubicación de 33 millones de personas con el teléfono, sin su permiso, durante la pandemia Covid

Las CPUs Intel Alder Lake y Windows 11 no permiten reproducir discos Blu-ray en tu PC

Las CPUs Intel Alder Lake y Windows 11 no permiten reproducir discos Blu-ray en tu PC

Intel ha eliminado el soporte de su tecnología SGX (Software Guard Extension) en su 12ª Generación de procesadores Intel Core (Alder Lake), aunque este movimiento realmente se estrenó con la 11ª Generación de CPUs (Rocket Lake-S), y eso implica que estos equipos sean incapaces de reproducir unidades Blu-ray a una resolución 4K, incluso si se usa una CPU anterior a estos modelos junto a Windows 11.

Comandos y ejemplos con FFmpeg

Comandos y ejemplos con FFmpeg

FFmpeg. es una colección de software libre que nos permitirá realizar tareas como grabar, editar o convertir archivos multimedia, y es el corazón de muchas aplicaciones con interfaz de usuario (GUI). Por defecto funciona con comandos, pero es una herramienta muy útil sobre todo, aunque no exclusivamente, entre los usuarios de Linux.

UltraRAM es el futuro del almacenamiento híbrido del tipo RAM + SSD

UltraRAM es el futuro del almacenamiento híbrido del tipo RAM + SSD

El mundo de la informática está buscando nuevos horizontes que traspasar para mejorar los altos estándares actuales y parece ser que el futuro pasa por fusionar las memorias RAM con los discos duros sólidos. Científicos del Departamento de Física e Ingeniería de la Universidad de Lancaster, Reino Unido, han publicado un artículo en el que se detalla un gran avance en la producción en masa de un componente informático bautizado como UltraRAM.

Cómo utilizar Grabify IP Logger o IPLogger

Cómo utilizar Grabify IP Logger o IPLogger

Hoy en día podemos utilizar muchos servicios para acortar las direcciones, comúnmente son conocidos como acortadores de URL. Estas herramientas generalmente proporcionan estadísticas sobre cuántos clics se han realizado en un determinado enlace, pero con las herramientas adecuadas podemos crear un enlace acortado que nos proporciona mucha más información, como la dirección IP de origen, el user-agent del navegador web, e incluso desde qué dispositivo hemos pinchado en este enlace.

Importantes detenciones de grupos de Rusos de ransomware como REvil en Ucrania y Rusia

Importantes detenciones de grupos de Rusos de ransomware como REvil en Ucrania y Rusia

Ucrania denuncia un ciberataque masivo contra webs estatales

Ucrania denuncia un ciberataque masivo contra webs estatales

El país de Ucrania denunciado que ayer viernes recibió un ciberataque masivo contra varios sitios web del Gobierno del país, que logró incluir en ellos mensajes amenazantes contra los ucranios. Kiev dice que “es pronto” para señalar un culpable pero que Rusia ya fue origen de acciones similares. Mientras, Moscú asegura que se le ha “acabado la paciencia” para esperar compromisos de EE UU y la OTAN. La OTAN advierte del riesgo real de guerra en Europa tras su reunión con Rusia

El hospital de Lucena de Córdoba víctima del ransomware Vice Society

El hospital de Lucena de Córdoba víctima del ransomware Vice Society

El hospital Centro de Andalucía de Lucena, propiedad de la empresa Amaveca Salud, ha sufrido un hackeo a sus sistemas informáticos, según informan en redes sociales distintos portales especializados en investigar estas actividades delictivas, y ha confirmado el director médico del hospital, José Antonio Martín.

Android permitirá desactivar el 2G para evitar su inseguridad

Android permitirá desactivar el 2G para evitar su inseguridad

Android adelanta el apagado del 2G que las operadoras han retrasado al 2030, para que los usuarios puedan evitar su cobertura y exponerse a estaciones base falsas que aprovechan conocidas vulnerabilidades del estándar GSM para ejecutar ataques. Mientras Apple no ha tomado la misma decisión con iPhone y de momento sigue permitiendo conexiones a una red insegura.

Alemania estudia bloquear Telegram si persisten sus contenidos ilegales

Alemania estudia bloquear Telegram si persisten sus contenidos ilegales

En Alemania se están hartando de Telegram, y ese hartazgo se podría traducir en una prohibición total de la popular aplicación de mensajería. El Ministerio del Interior alemán, de hecho estudia la viabilidad de semejante medida, aunque la considera como una última opción. “Un cierre total sería algo muy serio y claramente el último recurso”, explica la Ministra del Interior Nancy Faeser en una entrevista al diario alemán Die Zeit. “Antes de llegar a eso agotaremos todas las opciones, pero no podemos excluir esta”.

Entradas más recientes

Entradas más recientes