Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

2020

(Total:

212

)

-

▼

octubre

(Total:

23

)

-

Ataque Intercambio de SIM y Robo de WhatsApp con e...

Ataque Intercambio de SIM y Robo de WhatsApp con e...

-

Actualización de emergencia para el navegador Goog...

Actualización de emergencia para el navegador Goog...

-

Hackean por segunda vez la contraseña de Donald Tr...

Hackean por segunda vez la contraseña de Donald Tr...

-

Autores del ransomware DarkSide deciden donar dine...

Autores del ransomware DarkSide deciden donar dine...

-

Los ISP están monitoreando las actividades de los ...

Los ISP están monitoreando las actividades de los ...

-

La NSA publica el top 25 de vulnerabilidades aprov...

La NSA publica el top 25 de vulnerabilidades aprov...

-

Estados Unidos acusa a 6 oficiales de inteligencia...

Estados Unidos acusa a 6 oficiales de inteligencia...

-

Google recibió el mayor ataque DDoS de la historia...

Google recibió el mayor ataque DDoS de la historia...

-

Los mejores bots de Telegram

Los mejores bots de Telegram

-

Investigador de Google encuentra errores de Bleedi...

Investigador de Google encuentra errores de Bleedi...

-

Graves vulnerabilidades en productos Cisco, SAP, S...

Graves vulnerabilidades en productos Cisco, SAP, S...

-

Software AG sufre un ataque de ransomware; piden 2...

Software AG sufre un ataque de ransomware; piden 2...

-

Microsoft utiliza la ley de marcas comerciales par...

Microsoft utiliza la ley de marcas comerciales par...

-

Actualizaciones de seguridad productos Microsoft: ...

Actualizaciones de seguridad productos Microsoft: ...

-

Los 10 ataques de Phishing más utilizados en 2020

Los 10 ataques de Phishing más utilizados en 2020

-

Fallo incorregible en el chip T2 de Apple permite ...

Fallo incorregible en el chip T2 de Apple permite ...

-

Microsoft alerta de un sofisticado ransomware para...

Microsoft alerta de un sofisticado ransomware para...

-

Descubren un bootkit en UEFI utilizado para espiar...

Descubren un bootkit en UEFI utilizado para espiar...

-

Graves vulnerabilidades en HP Device Manager

Graves vulnerabilidades en HP Device Manager

-

Hospital de Nueva Jersey pagó 670 mil dólares para...

Hospital de Nueva Jersey pagó 670 mil dólares para...

-

Más del 61% de los servidores Microsoft Exchange s...

Más del 61% de los servidores Microsoft Exchange s...

-

Empresa suiza relojes Swatch víctima de un ransomware

Empresa suiza relojes Swatch víctima de un ransomware

-

Condenado a 7 años de prisión el ruso que hackeó L...

Condenado a 7 años de prisión el ruso que hackeó L...

-

- ► septiembre (Total: 21 )

-

▼

octubre

(Total:

23

)

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

-

La RTX 5090D , la futura tarjeta gráfica de NVIDIA, no podrá ejecutar juegos modernos a 60 FPS en resolución 5K , incluso utilizando DLSS, l...

-

Investigadores han descubierto a DarkSpectre, un grupo de amenazas chino bien financiado responsable de infectar a más de 8.8 millones de us...

Actualización de emergencia para el navegador Google Chrome

Actualización de emergencia para el navegador Google Chrome

Google actualiza de urgencia Chrome para evitar un ataque 'zero-day' que usaba fuentes tipográficas para secuestrar equipos. La última actualización de Google Chrome (la 86.0.4240.111, lanzada en el canal 'estable' hace unas horas) tiene como objeto parchear cinco agujeros de seguridad, incluyendo una vulnerabilidad de 'día cero'. Y si eres usuario de este navegador, ya sea en Windows, Mac o Linux, deberías actualizarlo lo antes posible. Ayuda --> Información de Google Chrome --> Google Chrome está actualizado

Los ataques de día cero o 'zero-day' son aquellos que permiten ejecutar código malicioso aprovechando una vulnerabilidad desconocida tanto para los usuarios como para el fabricante. Un desconocimiento que, en este caso, ya ha permitido el secuestro de varios equipos por parte de los ciberdelincuentes que descubrieron en primer lugar dicha vulnerabilidad.

Zero Day en la librería FreeType afecta a Google Chrome - CVE-2020-15999

Sergei Glazunov, del equipo Google’s Project Zero, halló el pasado 19 de octubre una vulnerabilidad crítica de tipo buffer overflow (CVE-2020-15999) en la librería de código abierto FreeType, la cuál es ampliamente usada para renderizar texto a mapa de bits (rasterización).

Si bien el equipo de Google solo ha observado ataques contra el navegador Google Chrome, dicha vulnerabilidad podría ser explotada en otros servicios que hagan uso de de la librería FreeType. Es por ello que instan a los desarrolladores a actualizar a la última versión de FreeType (2.10.4).

A su vez, Google lanzó el pasado 21 de octubre la versión 86.0.4240.111 de Chrome que parchea dicha vulnerabilidad.

La vulnerabilidad se da en la función ‘Load_Sbit_Png’, encargada de procesar las imagenes PNG

La función obtiene el ancho y la altura de la imagen en enteros de 32-bit para luego truncar los bits más significativos y almacenarlos en la estructura ‘TT_SBit_Metrics‘ (16-bit). Sin embargo libpng hace uso de los valores originales de la imagen (32-bit). Si el entero del ancho o la altura supera el valor 65536 (16-bit), se producirá un desbordamiento del buffer asignado.

Aunque no se especifica, este tipo de fallos suelen ser utilizados por los atacantes para provocar condiciones de denegación de servicio o incluso la ejecución de código arbitrario. Desde el equipo de Google Chrome advierten que el fallo está siendo explotado «in the wild», por lo que se recomienda actualizar cuanto antes.

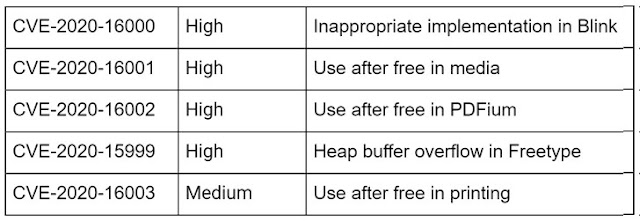

- [$500][1125337] High CVE-2020-16000: Inappropriate implementation in Blink. Reported by amaebi_jp on 2020-09-06

- [$TBD][1135018] High CVE-2020-16001: Use after free in media. Reported by Khalil Zhani on 2020-10-05

- [$TBD][1137630] High CVE-2020-16002: Use after free in PDFium. Reported by Weipeng Jiang (@Krace) from Codesafe Team of Legendsec at Qi'anxin Group on 2020-10-13

- [$NA][1139963] High CVE-2020-15999: Heap buffer overflow in Freetype. Reported by Sergei Glazunov of Google Project Zero on 2020-10-19

- [$3000][1134960] Medium CVE-2020-16003: Use after free in printing. Reported by Khalil Zhani on 2020-10-04

Más información:

- Heap buffer overflow due to integer truncation in Load_SBit_Png https://savannah.nongnu.org/bugs/?59308

Varios navegadores vulnerables a suplantación en la barra de direcciones

Los fallos fueron descubiertos por el investigador paquistaní Rafay Balock el pasado verano, y reportados, conjuntamiente con la firma Rapid7, a los diferentes fabricantes. El parche para Opera está planificado para el 11 de noviembre.

Google califica, en su programa de recompensas, la barra de dirección como el único indicador fiable para validar la autenticidad de un sitio. Desde la aparición del covid-19, se ha registrado un incremento sustencial de ataques dirigidos (spear phishing)

El mecanismo de explotación consiste en la ejecución de código javascript en una página arbitraria, que fuerza al navegador a actualizar la barra de direcciones aunque no se haya terminado de cargar la página de destino elegida por el atacante.

En el caso de Safari, la vulnerabilidad se produce al actualizarse la dirección cuando se solicita la página objetivo a través de un puerto distinto al estándar 443. Resulta además, más efectiva, debido a que Safari oculta, por defecto, el puerto de la página visitada.

Otro de los métodos, que afecta tanto a Opera como Yandex para iOS, consiste en la interrupción rápida de la carga de la página de destino, seguida de la inyección de código html mediante la función

document.write()

Vulnerabilidades como las descritas, combinadas con la sofisticación creciente de los ataques de phishing, pueden incrementar notablemente el ratio de éxito de este tipo de campañas, ya que son prácticamente indetectables, incluso para el ojo experto.

Fuentes:

https://unaaldia.hispasec.com/2020/10/zero-day-en-la-libreria-freetype-afecta-a-google-chrome.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.