Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

2020

(Total:

212

)

-

▼

octubre

(Total:

23

)

-

Ataque Intercambio de SIM y Robo de WhatsApp con e...

Ataque Intercambio de SIM y Robo de WhatsApp con e...

-

Actualización de emergencia para el navegador Goog...

Actualización de emergencia para el navegador Goog...

-

Hackean por segunda vez la contraseña de Donald Tr...

Hackean por segunda vez la contraseña de Donald Tr...

-

Autores del ransomware DarkSide deciden donar dine...

Autores del ransomware DarkSide deciden donar dine...

-

Los ISP están monitoreando las actividades de los ...

Los ISP están monitoreando las actividades de los ...

-

La NSA publica el top 25 de vulnerabilidades aprov...

La NSA publica el top 25 de vulnerabilidades aprov...

-

Estados Unidos acusa a 6 oficiales de inteligencia...

Estados Unidos acusa a 6 oficiales de inteligencia...

-

Google recibió el mayor ataque DDoS de la historia...

Google recibió el mayor ataque DDoS de la historia...

-

Los mejores bots de Telegram

Los mejores bots de Telegram

-

Investigador de Google encuentra errores de Bleedi...

Investigador de Google encuentra errores de Bleedi...

-

Graves vulnerabilidades en productos Cisco, SAP, S...

Graves vulnerabilidades en productos Cisco, SAP, S...

-

Software AG sufre un ataque de ransomware; piden 2...

Software AG sufre un ataque de ransomware; piden 2...

-

Microsoft utiliza la ley de marcas comerciales par...

Microsoft utiliza la ley de marcas comerciales par...

-

Actualizaciones de seguridad productos Microsoft: ...

Actualizaciones de seguridad productos Microsoft: ...

-

Los 10 ataques de Phishing más utilizados en 2020

Los 10 ataques de Phishing más utilizados en 2020

-

Fallo incorregible en el chip T2 de Apple permite ...

Fallo incorregible en el chip T2 de Apple permite ...

-

Microsoft alerta de un sofisticado ransomware para...

Microsoft alerta de un sofisticado ransomware para...

-

Descubren un bootkit en UEFI utilizado para espiar...

Descubren un bootkit en UEFI utilizado para espiar...

-

Graves vulnerabilidades en HP Device Manager

Graves vulnerabilidades en HP Device Manager

-

Hospital de Nueva Jersey pagó 670 mil dólares para...

Hospital de Nueva Jersey pagó 670 mil dólares para...

-

Más del 61% de los servidores Microsoft Exchange s...

Más del 61% de los servidores Microsoft Exchange s...

-

Empresa suiza relojes Swatch víctima de un ransomware

Empresa suiza relojes Swatch víctima de un ransomware

-

Condenado a 7 años de prisión el ruso que hackeó L...

Condenado a 7 años de prisión el ruso que hackeó L...

-

- ► septiembre (Total: 21 )

-

▼

octubre

(Total:

23

)

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

-

El HackyFi es un nuevo dispositivo basado en Raspberry Pi que funciona como un Tamagotchi para hackers , alternativo al Flipper Zero , cap...

-

Micron está ahora probando unidades SOCAMM2 de 256GB , lo que permite capacidades de hasta 2TB de LPDDR5X por CPU en servidores de IA. Est...

Microsoft alerta de un sofisticado ransomware para Android

Microsoft alerta de un sofisticado ransomware para Android

Microsoft advierte sobre una nueva variedad de ransomware de Android que se activa presionando el botón "Inicio" o "Recientes". Bautizado con el nombre de MalLocker.B y está distribuido: foros en línea y sitios de terceros, no cifra los ficheros, pero muestra la típica "Nota de rescate" del mal llamada virus de la policía.

Microsoft advierte sobre el ransomware de Android que se activa cuando presiona el botón Inicio

El nuevo ransomware MalLocker.B se está propagando actualmente a través de foros en línea y sitios web de terceros

Una nueva variedad de ransomware móvil abusa de los mecanismos detrás de la notificación de "llamada entrante" y el botón "Inicio" para bloquear la pantalla en los dispositivos de los usuarios.

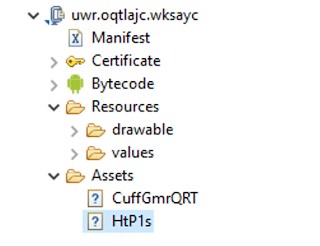

Llamado AndroidOS / MalLocker.B, el ransomware está oculto dentro de las aplicaciones de Android que se ofrecen para su descarga en foros en línea y sitios web de terceros.

Al igual que la mayoría de las variedades de ransomware de Android, MalLocker.B en realidad no cifra los archivos de la víctima, sino que simplemente impide el acceso al resto del teléfono.

Una vez instalado, el ransomware se apodera de la pantalla del teléfono y evita que el usuario descarte la nota de rescate, que está diseñada para parecerse a un mensaje de la policía local que les dice a los usuarios que cometieron un delito y que deben pagar una multa.

El ransomware que se hace pasar por multas policiales falsas, ha sido la forma más popular de ransomware de Android durante más de media década.

A lo largo del tiempo, estas cepas de malware han abusado de varias funciones de los sistemas operativos Android para mantener a los usuarios bloqueados en su pantalla de inicio.

Las técnicas pasadas incluían abusar de la ventana de Alerta del sistema o deshabilitar las funciones que interactúan con los botones físicos del teléfono.

MalLocker.B viene con una nueva variación de estas técnicas.

En versiones anteriores este malware utilizaba el permiso ‘SYSTEM_ALERT_WINDOW’ para mostrar la pantalla de notificaciones para pedir un rescate de forma persistente. Después de que este comportamiento fuera detectado por los motores antivirus, los atacantes han conseguido realizar el mismo comportamiento utilizando otras vías.

El ransomware utiliza un mecanismo de dos partes para mostrar su nota de rescate.

La primera parte abusa de la notificación de "llamada". Esta es la función que se activa para que las llamadas entrantes muestren detalles sobre la persona que llama, y MalLocker.B la usa para mostrar una ventana que cubre toda el área de la pantalla con detalles sobre la llamada entrante.

La segunda parte abusa de la función "onUserLeaveHint ()". Se llama a esta función cuando los usuarios quieren poner una aplicación en segundo plano y cambiar a una nueva aplicación, y se activa al presionar botones como Inicio o Recientes. MalLocker.B abusa de esta función para traer su nota de rescate a primer plano y evitar que el usuario deje la nota de rescate para la pantalla de inicio u otra aplicación.

El abuso de estas dos funciones es un truco nuevo y nunca antes visto, pero el ransomware que secuestra el botón Inicio ya se ha visto antes.

Por ejemplo, en 2017, ESET descubrió una cepa de ransomware de Android llamada DoubleLocker que abusó del servicio de accesibilidad para reactivarse después de que los usuarios presionaron el botón Inicio.

Dado que MalLocker.B contiene un código demasiado simplista y ruidoso para superar las revisiones de Play Store, se recomienda a los usuarios que eviten instalar aplicaciones de Android que descargaron de ubicaciones de terceros, como foros, anuncios de sitios web o tiendas de aplicaciones de terceros no autorizadas.

Un desglose técnico de esta nueva amenaza está disponible en el blog de Microsoft:

Fuente:

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.