Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

mayo

(Total:

67

)

-

Herramientas ingeniería inversa: análisis de malwa...

Herramientas ingeniería inversa: análisis de malwa...

-

Campaña de publicidad maliciosa en Google con en e...

Campaña de publicidad maliciosa en Google con en e...

-

Alternativas a la red TOR y a su navegador

Alternativas a la red TOR y a su navegador

-

Auditoría de seguridad VoIP de Asterisk con Metasp...

Auditoría de seguridad VoIP de Asterisk con Metasp...

-

Historia del primer ataque de ransomware realizado...

Historia del primer ataque de ransomware realizado...

-

INCIBE publica Glosario de Términos de Ciberseguridad

INCIBE publica Glosario de Términos de Ciberseguridad

-

El FBI compartirá contraseñas robadas en ataques a...

El FBI compartirá contraseñas robadas en ataques a...

-

El mercado ruso Hydra DarkNet ganó más de 1.3 bill...

El mercado ruso Hydra DarkNet ganó más de 1.3 bill...

-

Malware para macOS permite tomar capturas de panta...

Malware para macOS permite tomar capturas de panta...

-

El fabricante de audio Bose revela una violación d...

El fabricante de audio Bose revela una violación d...

-

Ministerio del Interior Belga fue objetivo de un "...

Ministerio del Interior Belga fue objetivo de un "...

-

bettercap: la navaja suiza del tráfico de red

bettercap: la navaja suiza del tráfico de red

-

Vulnerabilidad crítica en HTTP (http.sys) afecta I...

Vulnerabilidad crítica en HTTP (http.sys) afecta I...

-

Dos niños cortan Internet de la casa de la profeso...

Dos niños cortan Internet de la casa de la profeso...

-

Remmina: cliente de escritorio remoto para Linux

Remmina: cliente de escritorio remoto para Linux

-

Europa quiere acabar con las retransmisiones strea...

Europa quiere acabar con las retransmisiones strea...

-

ProxyChains: cadena de proxys para ocultar nuestra IP

ProxyChains: cadena de proxys para ocultar nuestra IP

-

CrackMapExec: navaja suiza para el pentesting en W...

CrackMapExec: navaja suiza para el pentesting en W...

-

Google Reader podría volver integrado en Chrome

Google Reader podría volver integrado en Chrome

-

Después de 3 años Twitter reactiva la verificación...

Después de 3 años Twitter reactiva la verificación...

-

Presentan unidades SSD con protección anti ransomw...

Presentan unidades SSD con protección anti ransomw...

-

5 minutos después del lanzamiento del parche de Ex...

5 minutos después del lanzamiento del parche de Ex...

-

Gestores de contraseñas libres y gratuitos para Linux

Gestores de contraseñas libres y gratuitos para Linux

-

mimikatz: herramienta extracción credenciales de W...

mimikatz: herramienta extracción credenciales de W...

-

Disponible la última versión Wifislax64 2021

Disponible la última versión Wifislax64 2021

-

Ransomware DarkSide ha ganado más de 90 millones e...

Ransomware DarkSide ha ganado más de 90 millones e...

-

Buscadores de personas por internet

Buscadores de personas por internet

-

mRemoteNG, un terminal avanzado conexiones remotas...

mRemoteNG, un terminal avanzado conexiones remotas...

-

Magecart oculta skimmers en los favicons de las pá...

Magecart oculta skimmers en los favicons de las pá...

-

Scheme Flooding: vulnerabilidad permite el seguimi...

Scheme Flooding: vulnerabilidad permite el seguimi...

-

Hackean un Tesla a distancia vía WiFi usando un dron

Hackean un Tesla a distancia vía WiFi usando un dron

-

CloudFlare quiere acabar con los molestos Captchas

CloudFlare quiere acabar con los molestos Captchas

-

Asignan por error 600 millones de IP's a una granj...

Asignan por error 600 millones de IP's a una granj...

-

Toshiba Francia afectada por el ransomware DarkSide

Toshiba Francia afectada por el ransomware DarkSide

-

Grupo AXA de Asia afectado por el ransomware Avaddon

Grupo AXA de Asia afectado por el ransomware Avaddon

-

Desaparece el ransomware DarkSide por la presión d...

Desaparece el ransomware DarkSide por la presión d...

-

Ransomware DarkSide gana casi 10 millones de dólar...

Ransomware DarkSide gana casi 10 millones de dólar...

-

Distribuidor de productos químicos Brenntag paga 4...

Distribuidor de productos químicos Brenntag paga 4...

-

El servicio nacional de salud de Irlanda afectado ...

El servicio nacional de salud de Irlanda afectado ...

-

El oleoducto más grande de Estados Unidos Colonial...

El oleoducto más grande de Estados Unidos Colonial...

-

Actualizaciones de seguridad importantes para prod...

Actualizaciones de seguridad importantes para prod...

-

Vulnerabilidades de la tecnología 5G

Vulnerabilidades de la tecnología 5G

-

FragAttacks: múltiples vulnerabilidades diseño est...

FragAttacks: múltiples vulnerabilidades diseño est...

-

iOS 14.5 de Apple presenta nuevos controles de pri...

iOS 14.5 de Apple presenta nuevos controles de pri...

-

Aseguradora AXA detiene el reembolso por delitos d...

Aseguradora AXA detiene el reembolso por delitos d...

-

Un ciberataque de ransomware a la mayor empresa de...

Un ciberataque de ransomware a la mayor empresa de...

-

Ransomware Zeppelin afecta empresa ASAC y deja sin...

Ransomware Zeppelin afecta empresa ASAC y deja sin...

-

Bypass autenticación en routers Asus GT-AC2900

Bypass autenticación en routers Asus GT-AC2900

-

Actualizaciones de seguridad críticas para lector ...

Actualizaciones de seguridad críticas para lector ...

-

Automatizar tareas en Windows con AutoHotkey

Automatizar tareas en Windows con AutoHotkey

-

Phirautee: un ransomware con fines educativos

Phirautee: un ransomware con fines educativos

-

Nginx supera a Apache como servidor web más utilizado

Nginx supera a Apache como servidor web más utilizado

-

Facebook bloquea una campaña de publicidad de Signal

Facebook bloquea una campaña de publicidad de Signal

-

MobaXterm: terminal para Windows con cliente SSH y...

MobaXterm: terminal para Windows con cliente SSH y...

-

Microsoft detalla el final definitivo de Adobe Fla...

Microsoft detalla el final definitivo de Adobe Fla...

-

Muon Snowflake, cliente SSH y SFTP para Windows y ...

Muon Snowflake, cliente SSH y SFTP para Windows y ...

-

Nuevo tipo de ataque afecta a procesadores Intel y...

Nuevo tipo de ataque afecta a procesadores Intel y...

-

Vulnerabilidad importante driver BIOS ordenadores ...

Vulnerabilidad importante driver BIOS ordenadores ...

-

PhotoRec: recupera ficheros borrados accidentalmente

PhotoRec: recupera ficheros borrados accidentalmente

-

Seguridad en contenedores Kubernetes

Seguridad en contenedores Kubernetes

-

Glovo sufre un ciberataque con filtración de datos...

Glovo sufre un ciberataque con filtración de datos...

-

En Europa las plataformas de Internet deberán elim...

En Europa las plataformas de Internet deberán elim...

-

Cifrado del correo electrónico

Cifrado del correo electrónico

-

Desmantelan Boystown, portal de pornografía infant...

Desmantelan Boystown, portal de pornografía infant...

-

Errores en el software BIND exponen los servidores...

Errores en el software BIND exponen los servidores...

-

Roban datos de jugadores, contratos y presupuestos...

Roban datos de jugadores, contratos y presupuestos...

-

¿Cómo desbloqueó el FBI el iPhone de San Bernardino?

¿Cómo desbloqueó el FBI el iPhone de San Bernardino?

-

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

Después de ver qué es una vCPU y la diferencia entre núcleos (cores) e hilos en los procesadores, pasamos a explicar toda la nomenclatura d...

-

Los mejores ciberespías y hackers de élite del mundo se reunieron en secreto en España , específicamente en Barcelona , bajo el lema "...

-

Apple rediseñará por completo su app Salud en iOS 26.4 , incorporando 4 novedades clave que mejorarán la experiencia de los usuarios.

Disponible la última versión Wifislax64 2021

Disponible la última versión Wifislax64 2021

Wifislax64 es la versión de la popular distribución de origen Español basada en Linux Slackware creada por USUARIONUEVO que mantiene viva la comunidad de SeguridadWireless. Se trata de un sistema operativo muy utilizado para realizar pruebas en redes inalámbricas, comprobar la seguridad de claves Wi-Fi al disponer de una gran cantidad de diccionarios WPA y WPA2 de los populares routers

seguridadwireless.net, publican la última versión de Wifislax, la 2.4 de 64 bits. Hablar de Wifislax son palabras mayores, es una de las distribuciones linux expertas en pruebas de seguridad, y análisis forenses más veteranas que puedes encontrar. Además… es española.

- Base slackware64-14.2

- Kernel linux-5.4.91 LTS

Wifislax64 2.4 2021

Esta popular distribución es muy utilizada para realizar auditorías de red. Como ocurre con cada nueva versión, tiene novedades relacionadas con mejoras en seguridad, corrección de fallos y algunas funciones agregadas. Por ejemplo en esta nueva versión Wifislax64 2.1 se han actualizado programas comunes de la distribución.

Dentro de estos programas que se han actualizado y que forman parte de la distribución podemos nombrar a Aircrack-ng, Wireshark o Reaver. Estas herramientas sirven para poner a prueba las redes inalámbricas y su seguridad.

Estamos principalmente ante una nueva versión de mantenimiento. No trae grandes cambios como hemos podido ver con el lanzamiento de versiones estables. Sin embargo, como siempre decimos, es importante tener siempre instaladas estas nuevas versiones para evitar así posibles problemas que afecten al rendimiento y también a la seguridad.

Descargar la versión Wifislax64 2.4

Podemos descargar la versión Wifislax64 2.1 desde este enlace. Ocupa 1.6 GB el ISO. Se trata, como hemos mencionado, de la última versión disponible de esta distribución de Linux para llevar a cabo pruebas y auditorías de red.

Wifislax64 KDE5 Plasma Mayo 2021

Descargar

01 - Actualizado pocl-1.6 --> 1.7

02 - Actualizados firmwares de sistema

03 - Actualizado hcxtools-6.1.6 --> 6.2.0

04 - Actualizado hcxkeys-6.0.0 --> 6.2.0

05 - Actualizado hcxdumptool-6.1.6 --> 6.2.0

Herramientas

WPS Pin

WPS Pin es un programa que se ejecuta mediante la consola que nos ayudará hackear redes inalámbricas que tengan WPS activado. Si llegamos a acertar el pin WPS de nuestra red objetivo, ya tendríamos conectividad a la misma, además, nos devolvería la clave WPA/WPA2 del router, ya que con el WPS se puede sacar directamente la clave WPA2-PSK sin más problemas. El menú del programa es bastante práctico y sencillo de entender.

Básicamente, cuenta con dos métodos para poder ganar acceso a las redes WPS. La primera consiste en valerse de algoritmos para generar varias combinaciones de PIN. Si la red inalámbrica cuenta con WPS y el PIN no ha sido modificado en ningún momento, podrás acceder a dicha red.

Por otro lado, se puede realizar el hackeo mediante la fuerza bruta. Probará todas las combinaciones de PIN posibles. Ten presente que los ataques de fuerza bruta y aquellos que cuentan con múltiples combinaciones de PIN (en WPS como máximo tendremos unas 11.000 combinaciones) requerirán de mucho tiempo, y en ocasiones, recursos de la máquina virtual de manera continuada.

RouterSploit

La herramienta RouterSploit , también se encuentra en WiFiSlax. RouterSploit es una de las más completas que nos ayudarán a encontrar vulnerabilidades y atacar routers. Además de que es posible hacer lo mismo en conjunto con otros dispositivos en red.

El objetivo es encontrar aquellos dispositivos que cuentan con credenciales de administrador que son por defecto. Recordemos que es una de las principales razones por las cuales millones de routers son vulnerables. Tan sólo cambiar las credenciales de administrador a una contraseña verdaderamente segura, marcará la diferencia. Es posible que hoy, mañana o tal vez nunca ataquen tu router. Sin embargo, esto no debe ser una excusa válida para no proteger a nuestros dispositivos en red.

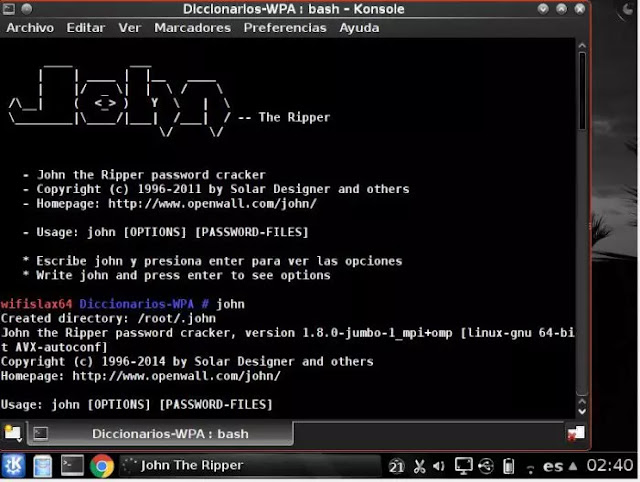

John The Ripper

John The Ripper es una herramienta que nos ayudará a crackear contraseñas. Es una de las más populares y una de sus aplicaciones más populares es en el entorno profesional. Un responsable de IT o de Seguridad Informática puede comprobar mediante esta herramienta qué tan débiles son las contraseñas utilizadas por todos los colaboradores. A partir de la información obtenida, podrás concienciar a las personas respecto a la importancia del uso de contraseñas seguras y además, del almacenamiento de las mismas de forma verdaderamente segura. Esto es más importante aún si es que una buena parte o casi toda la fuerza laboral se encuentra trabajando desde casa.

Al momento de empezar a crackear las contraseñas, no es necesario indicar el algoritmo de cifrado. John The Ripper lo detecta automáticamente. Esta es una de las soluciones más potentes (con el permiso de Hashcat), por lo que incluso aquellos algoritmos más robustos podrían verse derrotados. No está demás, recordar que esta es otra posibilidad de que los recursos de la máquina virtual sean utilizados en gran medida, sobre todo si los algoritmos de cifrado son complejos. Y hay algo mejor, si cuentas con contraseñas cifradas con más de un algoritmo, también podrían ser crackeadas.

WiFiPumpkin

Aparte de los ataques mediante puntos de acceso maliciosos y man-in-the-middle, es posible realizar lo siguiente:

- Módulos para ataques de deautenticación.

- Plantillas para extra-captiveflask (creación de portales cautivos maliciosos).

- Servidor DNS rogue (malicioso).

- Ataques mediante portales cautivos maliciosos.

- Tráfico web: se logrará interceptar, inspeccionar, modificar y reproducir todo registro de tráfico web.

- Escaneo de redes WiFi.

- Monitorización de servicios DNS.

- Recolección de credenciales.

- Servidores Proxy transparentes y mucho más.

Fuentes:

https://www.redeszone.net/tutoriales/seguridad/wifislax-hackear-redes-wifi-vmware-virtualbox/

Entrada más reciente

Entrada más reciente

7 comentarios :

hola me gustaria saber cuanto ocupa la descargar wifislax current plasma? ya va por 2gb 300 y sigue..

WIFISLAX-CURRENT-PLASMA.zip 2.8GB

MUCHISIMAS GRACIAS!!! BUENISIMO APORTE.ME SIRVIO! UN ABRAZO

POSDATA UTILICE FLUXION Y A LA PRIMERA EN 13 MIN 25 SEGUNDOS :)

A cada rato la descarga se anula colocarlo en mega si no no me sirve para nada.

La descarga funciona correctamente. ¿Se corta la descarga o va muy lenta? ¿Utilizas algún gestor descargas? Si lo haces y hay muchas peticiones de la misma IP se bloquea la descarga

Excelentes datos !!!

Cómo funciona FLUXION para WPS?

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.