Tutoriales y Manuales

Entradas Mensuales

-

▼

2026

(Total:

1707

)

-

▼

marzo

(Total:

215

)

-

M365Pwned – Kit de herramientas GUI para Red Team ...

M365Pwned – Kit de herramientas GUI para Red Team ...

-

La administración Trump evalúa obligar a Tencent d...

La administración Trump evalúa obligar a Tencent d...

-

Estados Unidos designa a Anthropic como un riesgo:...

Estados Unidos designa a Anthropic como un riesgo:...

-

ChatGPT multiplica por 4 sus tokens con GPT-5.4: 3...

ChatGPT multiplica por 4 sus tokens con GPT-5.4: 3...

-

NVIDIA incontestable en GPUs: su cuota de mercado ...

NVIDIA incontestable en GPUs: su cuota de mercado ...

-

Apache ActiveMQ permite a atacantes provocar ataqu...

Apache ActiveMQ permite a atacantes provocar ataqu...

-

El ordenador más friki que verás hoy: un Mac Mini ...

El ordenador más friki que verás hoy: un Mac Mini ...

-

OpenAnt es un escáner de vulnerabilidades basado e...

OpenAnt es un escáner de vulnerabilidades basado e...

-

Antrophic detecta 22 vulnerabilidades críticas en ...

Antrophic detecta 22 vulnerabilidades críticas en ...

-

Sustituye la batería de su coche eléctrico por 500...

Sustituye la batería de su coche eléctrico por 500...

-

Un cirujano opera de cáncer de próstata a un pacie...

Un cirujano opera de cáncer de próstata a un pacie...

-

Hacks y trucos de WhatsApp que todo usuario deberí...

Hacks y trucos de WhatsApp que todo usuario deberí...

-

Fuga masiva expone datos de más de un millón de us...

Fuga masiva expone datos de más de un millón de us...

-

Star Citizen tardó cinco semanas en revelar un hackeo

Star Citizen tardó cinco semanas en revelar un hackeo

-

OpenAI lanza Codex Security, un agente de IA capaz...

OpenAI lanza Codex Security, un agente de IA capaz...

-

Caja mini ITX con forma de tiburón te costará un d...

Caja mini ITX con forma de tiburón te costará un d...

-

Claude Code borra la configuración de producción d...

Claude Code borra la configuración de producción d...

-

Ingeniero recibe 30.000 dólares por descubrir una ...

Ingeniero recibe 30.000 dólares por descubrir una ...

-

Nintendo demanda al gobierno de EE.UU. por arancel...

Nintendo demanda al gobierno de EE.UU. por arancel...

-

El FBI investiga un hackeo a sus sistemas de vigil...

El FBI investiga un hackeo a sus sistemas de vigil...

-

Oracle planea recortar miles de empleos y congelar...

Oracle planea recortar miles de empleos y congelar...

-

Google Gemini lleva a un hombre a la locura y al s...

Google Gemini lleva a un hombre a la locura y al s...

-

RegScanner: herramienta para gestionar el registro...

RegScanner: herramienta para gestionar el registro...

-

Google alerta sobre una herramienta que hackea tu ...

Google alerta sobre una herramienta que hackea tu ...

-

Nuevo informe advierte que la IA automatiza operac...

Nuevo informe advierte que la IA automatiza operac...

-

Google trabaja en integrar emisoras de radio FM de...

Google trabaja en integrar emisoras de radio FM de...

-

Cómo copiar en un examen con gafas de IA: Sanidad ...

Cómo copiar en un examen con gafas de IA: Sanidad ...

-

Micron lanza la primera memoria LPDRAM SOCAMM2 de ...

Micron lanza la primera memoria LPDRAM SOCAMM2 de ...

-

Imitan correo de soporte de LastPass para robar co...

Imitan correo de soporte de LastPass para robar co...

-

OpenAI crea alternativa a GitHub tras frecuentes f...

OpenAI crea alternativa a GitHub tras frecuentes f...

-

Actores de amenazas intensifican ataques a cámaras...

Actores de amenazas intensifican ataques a cámaras...

-

Edward Snowden, exanalista de la CIA y la NSA: “De...

Edward Snowden, exanalista de la CIA y la NSA: “De...

-

Los precios de la memoria en espiral podrían desen...

Los precios de la memoria en espiral podrían desen...

-

NVIDIA deja de apostar por OpenAI y Anthropic tras...

NVIDIA deja de apostar por OpenAI y Anthropic tras...

-

CyberStrikeAI desata una ola de ciberataques autom...

CyberStrikeAI desata una ola de ciberataques autom...

-

Magis TV o Cuevana, Estados Unidos señala a las IP...

Magis TV o Cuevana, Estados Unidos señala a las IP...

-

Un sistema operativo con "vibes" de IA es tan malo...

Un sistema operativo con "vibes" de IA es tan malo...

-

Internet se vuelve más privado: el protocolo ECH y...

Internet se vuelve más privado: el protocolo ECH y...

-

6G ya se prepara: una coalición internacional defi...

6G ya se prepara: una coalición internacional defi...

-

Microsoft admite que rompió Windows 10 justo tras ...

Microsoft admite que rompió Windows 10 justo tras ...

-

Google confirma 90 vulnerabilidades de día cero ex...

Google confirma 90 vulnerabilidades de día cero ex...

-

Un HTTPS cuántico seguro, robusto y eficiente en C...

Un HTTPS cuántico seguro, robusto y eficiente en C...

-

Un centro de datos de IA de Elon Musk convierte un...

Un centro de datos de IA de Elon Musk convierte un...

-

Las IA son capaces de descubrir la identidad real ...

Las IA son capaces de descubrir la identidad real ...

-

Descubren que dos IA están hablando entre ellas y ...

Descubren que dos IA están hablando entre ellas y ...

-

Windows 11 quiere darle una nueva vida a "Impr Pan...

Windows 11 quiere darle una nueva vida a "Impr Pan...

-

Niño de 12 años construye un dispositivo de fusión...

Niño de 12 años construye un dispositivo de fusión...

-

NVIDIA lanza el driver 595.76 y corrige cuatro pro...

NVIDIA lanza el driver 595.76 y corrige cuatro pro...

-

WikiFlix, la plataforma de streaming gratis que re...

WikiFlix, la plataforma de streaming gratis que re...

-

Trabajadores de OpenAI y Google se rebelan contra ...

Trabajadores de OpenAI y Google se rebelan contra ...

-

EE.UU: Pese a desterrar a Antrophic, su IA Claude ...

EE.UU: Pese a desterrar a Antrophic, su IA Claude ...

-

App para móviles Android te avisa cuando alguien c...

App para móviles Android te avisa cuando alguien c...

-

Explotación de vulnerabilidad 0-day de Cisco SD-WAN

Explotación de vulnerabilidad 0-day de Cisco SD-WAN

-

Europol desmantela LeakBase: cae uno de los mayore...

Europol desmantela LeakBase: cae uno de los mayore...

-

Un simple typo provoca un 0-day de ejecución remot...

Un simple typo provoca un 0-day de ejecución remot...

-

Nueva vulnerabilidad en MongoDB permite bloquearlo

Nueva vulnerabilidad en MongoDB permite bloquearlo

-

CyberStrikeAI: La nueva herramienta de IA que los ...

CyberStrikeAI: La nueva herramienta de IA que los ...

-

Ray-Ban Meta: empleados en Kenia pueden estar vien...

Ray-Ban Meta: empleados en Kenia pueden estar vien...

-

Bill Gates logra la aprobación para construir su p...

Bill Gates logra la aprobación para construir su p...

-

Seagate revive los discos duros con sus HDD Mozaic...

Seagate revive los discos duros con sus HDD Mozaic...

-

Europa logra récord de transferencia de datos a un...

Europa logra récord de transferencia de datos a un...

-

Vulnerabilidad en Cisco Secure Firewall permite ej...

Vulnerabilidad en Cisco Secure Firewall permite ej...

-

Marca china económica descubierta en estafa de CPU...

Marca china económica descubierta en estafa de CPU...

-

El presidente de Intel, Frank Yeary, se retira; Cr...

El presidente de Intel, Frank Yeary, se retira; Cr...

-

Samsung presenta la serie Galaxy Book6 con GPU ded...

Samsung presenta la serie Galaxy Book6 con GPU ded...

-

Miles de controladores de gestión de edificios Hon...

Miles de controladores de gestión de edificios Hon...

-

Micron muestra los primeros módulos de memoria SOC...

Micron muestra los primeros módulos de memoria SOC...

-

Meta reconoce fallos en la privacidad en el uso de...

Meta reconoce fallos en la privacidad en el uso de...

-

El navegador Comet de Perplexity secuestrado media...

El navegador Comet de Perplexity secuestrado media...

-

Los bots se lanzan a por la DDR5: hasta 10 millone...

Los bots se lanzan a por la DDR5: hasta 10 millone...

-

¿Y si no pudieras entrar más en una red social? Es...

¿Y si no pudieras entrar más en una red social? Es...

-

CISA advierte sobre vulnerabilidad de corrupción d...

CISA advierte sobre vulnerabilidad de corrupción d...

-

AMD alerta de una posible escasez de CPUs

AMD alerta de una posible escasez de CPUs

-

Campaña de malvertising distribuye el infostealer ...

Campaña de malvertising distribuye el infostealer ...

-

Google presenta certificados de árbol de Merkle pa...

Google presenta certificados de árbol de Merkle pa...

-

Nuevo disco duro de ADN puede "borrarse y sobrescr...

Nuevo disco duro de ADN puede "borrarse y sobrescr...

-

Microsoft advierte de un nuevo ataque de phishing ...

Microsoft advierte de un nuevo ataque de phishing ...

-

Google presenta Gemini 3.1 Flash-Lite, su IA más r...

Google presenta Gemini 3.1 Flash-Lite, su IA más r...

-

Una API robada les cuesta 82.314$ por usar Google ...

Una API robada les cuesta 82.314$ por usar Google ...

-

En Japón puedes jugar al Tetris en unas escaleras ...

En Japón puedes jugar al Tetris en unas escaleras ...

-

Vulnerabilidad en HPE AutoPass permite a atacantes...

Vulnerabilidad en HPE AutoPass permite a atacantes...

-

Casio presenta su reloj inteligente híbrido G-Shoc...

Casio presenta su reloj inteligente híbrido G-Shoc...

-

Meta cree que Instagram no afectó la salud mental ...

Meta cree que Instagram no afectó la salud mental ...

-

Roban más de 600.000 datos de pacientes de clínica...

Roban más de 600.000 datos de pacientes de clínica...

-

Kit de exploits Coruna con 23 exploits hackeó mile...

Kit de exploits Coruna con 23 exploits hackeó mile...

-

China lanza el primer "Windows" gratuito para comp...

China lanza el primer "Windows" gratuito para comp...

-

China destroza las estadísticas de Steam y convier...

China destroza las estadísticas de Steam y convier...

-

Agricultor de 86 años se convierte en el líder de ...

Agricultor de 86 años se convierte en el líder de ...

-

Apple filtra accidentalmente su portátil económico...

Apple filtra accidentalmente su portátil económico...

-

Seagate comienza a enviar discos duros de 44TB con...

Seagate comienza a enviar discos duros de 44TB con...

-

CISA advierte sobre vulnerabilidad en VMware Aria ...

CISA advierte sobre vulnerabilidad en VMware Aria ...

-

Usan Telegram para acceder a VPN, RDP y entornos e...

Usan Telegram para acceder a VPN, RDP y entornos e...

-

Apple M5 Max y M5 Pro: los nuevos procesadores más...

Apple M5 Max y M5 Pro: los nuevos procesadores más...

-

Confirmado por Microsoft: si quieres esta función ...

Confirmado por Microsoft: si quieres esta función ...

-

Un analista de seguridad de Google avisa sobre Irá...

Un analista de seguridad de Google avisa sobre Irá...

-

Bots de DRAM supuestamente usados para acaparar ch...

Bots de DRAM supuestamente usados para acaparar ch...

-

Intel Nova Lake-S: especificaciones, modelos, sock...

Intel Nova Lake-S: especificaciones, modelos, sock...

-

Una de las funciones más útiles de Claude ahora es...

Una de las funciones más útiles de Claude ahora es...

-

"Ya lo solucionaremos" no es una estrategia, es un...

"Ya lo solucionaremos" no es una estrategia, es un...

-

Ataque AirSnitch evita el cifrado de Wi-Fi

Ataque AirSnitch evita el cifrado de Wi-Fi

-

-

▼

marzo

(Total:

215

)

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Modus operandi de un ataque del ransomware Akira

Modus operandi de un ataque del ransomware Akira

En junio de 2024, se descubrió un grupo de amenazas que utilizaba el ransomware Akira dirigido a una aerolínea latinoamericana. El actor de amenazas accedió inicialmente a la red a través del protocolo Secure Shell (SSH) y logró extraer datos críticos antes de implementar una variante del ransomware Akira al día siguiente.

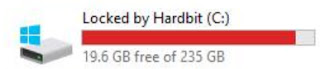

HardBit ransomware version 4.0

HardBit ransomware version 4.0

HardBit 4 es un Ransomware de última generación detectado por los investigadores de seguridad de cybereason. Destaca por sus técnicas de ofuscación para evitar ser detectado y su motivación operacional, exclusivamente económica.

Exfiltración de datos a través de PowerShell del grupo de ransomware Vice Society

Exfiltración de datos a través de PowerShell del grupo de ransomware Vice Society

Durante una reciente intervención de respuesta a incidentes (IR), el equipo de la Unit 42 de PaloAlto identificó que la banda de ransomware Vice Society exfiltraba datos de una red víctima utilizando un script personalizado de Microsoft PowerShell (PS).

Modus operandi del ransomware BlackCat

Modus operandi del ransomware BlackCat

El grupo de ransomware que ataca a grandes organizaciones con un malware llamado BlackCat ha seguido un patrón constante en los últimos meses. Los actores de la amenaza irrumpen en las redes empresariales aprovechando las vulnerabilidades de los dispositivos firewall/VPN sin parches o anticuados, y luego pivotan hacia los sistemas internos después de establecer un punto de apoyo desde el firewall.

Técnicas y procedimientos grupos ransomware

Técnicas y procedimientos grupos ransomware

Kaspersky ha publicado un informe que brinda un análisis sobre distintas familias de ransomware específicas, describen las actividades de los grupos delictivos y brinda consejos generales sobre cómo evitar que funcione el ransomware, etc.