Tutoriales y Manuales

Entradas Mensuales

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

Blogroll

Etiquetas

seguridad

(

389

)

privacidad

(

349

)

ransomware

(

318

)

google

(

311

)

vulnerabilidad

(

262

)

Malware

(

242

)

android

(

227

)

Windows

(

220

)

tutorial

(

215

)

cve

(

207

)

manual

(

200

)

software

(

198

)

hardware

(

180

)

linux

(

120

)

twitter

(

109

)

ddos

(

86

)

Wifi

(

80

)

WhatsApp

(

75

)

herramientas

(

75

)

cifrado

(

73

)

hacking

(

72

)

app

(

63

)

sysadmin

(

60

)

Networking

(

49

)

nvidia

(

49

)

ssd

(

47

)

youtube

(

41

)

firmware

(

39

)

hack

(

39

)

adobe

(

38

)

office

(

38

)

firefox

(

34

)

contraseñas

(

32

)

eventos

(

32

)

antivirus

(

31

)

cms

(

30

)

anonymous

(

27

)

flash

(

27

)

juegos

(

26

)

programación

(

25

)

MAC

(

24

)

multimedia

(

22

)

apache

(

21

)

exploit

(

21

)

javascript

(

21

)

Kernel

(

19

)

ssl

(

18

)

SeguridadWireless

(

17

)

documental

(

16

)

conferencia

(

15

)

Forense

(

14

)

Debugger

(

13

)

lizard squad

(

13

)

técnicas hacking

(

13

)

auditoría

(

12

)

delitos

(

11

)

metasploit

(

11

)

Virtualización

(

10

)

adamo

(

9

)

reversing

(

9

)

Rootkit

(

8

)

Ehn-Dev

(

7

)

MAC Adress

(

6

)

antimalware

(

6

)

oclHashcat

(

5

)

Colaboración de elhacker.NET en la revista PC Actual

Colaboración de elhacker.NET en la revista PC Actual

martes, 25 de octubre de 2011

|

Publicado por

el-brujo

|

Editar entrada

Colaboración de elhacker.NET en la revista PC Actual

Parte del staff de elhacker.NET ha colaborado en la edición de un artículo para la revista PC Actual sobre Seguridad Informática.

Básicamente nos han hecho una lista de preguntas a las que hemos respondido entre todos.

Se trata de la revista número 245 de Noviembre de 2011. Las personas que han colaborado en la edición del artículo son:

Parte del staff de elhacker.NET ha colaborado en la edición de un artículo para la revista PC Actual sobre Seguridad Informática.

Básicamente nos han hecho una lista de preguntas a las que hemos respondido entre todos.

Se trata de la revista número 245 de Noviembre de 2011. Las personas que han colaborado en la edición del artículo son:

Formato PE bajo Windows - Español

Formato PE bajo Windows - Español

viernes, 30 de septiembre de 2011

|

Publicado por

el-brujo

|

Editar entrada

Información: Información: Este documento trata de explicar de la manera más fácil posible la estructura de los archivos ejecutables bajo el sistema operativo Windows, conocidos como PE (Portable Executable), trata la mayor parte de los campos de su estructura. Cuenta con una gran ilustración y trata de hacer lo más entendible posible para todo tipo de usuarios. Está basado en la información oficial de microsoft y su ventaja es que esta en lengua española bien graficado y explicado.

Tipos de virus

Tipos de virus

miércoles, 13 de abril de 2011

|

Publicado por

Azielito

|

Editar entrada

Infección por USB

Ingeniería Social

Phishing

Pharming

Son temas de actualidad y que muy pocas personas no involucradas a la "seguridad informática" llegan a entender, en ésta presentación trato de explicar sin tecnicismos y en un lenguaje "común" como identificar este tipo de amenazas que a diario nos asechan.

El objetivo principal es que el usuario común pueda identificar diferentes tipos de amenazas para así evitar infectarse o ser víctima de un fraude y/o robo de identidad.

Comentarios constructivos serán bienvenidos, gracias ñ_ñ'

Hacking for enjoy the life

Hacking for enjoy the life

|

Publicado por

Anon

|

Editar entrada

or just Hack the life xD

Esta bien lo acepto y soy culpable, me he alejado de este mundo del hack T_T' sin embargo mis motivos he tenido.

En general tengo un buen trabajo donde me pagan muy bien (Igualmente el trabajo esta alejado del mundo de la seguridad informática), he descubierto que la logica de la programacion, el hack y todo eso se puede aplicar practicamente en cualquier cosa, desde procesos administrativos/nominas/RH entre otros como generar ahorros a una empresa hasta por 400K$ MX en tan solo 3 meses de trabajo. :P

En fin, hace unos dias el (2 abril) asisti a la GuadalajaraCON nombrada asi por la famosisima CUM xDD (Comunidad Underground de México) muy buena por cierto donde conoci a hkm, tr3w entre otros, recordéde una manera rapida y muy emotiva toda un etapa de mi vida. Asi mismo con la platica de tr3w recorde en donde me habia quedado y lo que me faltaba por delante (Un panorama general de la explotacion de vulnerabilidades).

En fin me encanto y asi mismo volvio a mi el interes al hacking, esa misma semana publique en mi FB Wall lo siguiente:

Steps to Back to hacking:

Si y nuevamente si soy culpable, actualmente solo tengo M$ W XP en mi laptop. Los unicos OS distintos que tengo, son el "Darwin Kernel V 11.0.0" (iPhone 4 v 4.3.1 w/ JB) y un "Linux 2.4.37" (Router Linksys WRT54GL con DD-WRT)

Fallo el primer paso, ya que la Descarga se estanco en el ultimo byte xD

En general tengo un buen trabajo donde me pagan muy bien (Igualmente el trabajo esta alejado del mundo de la seguridad informática), he descubierto que la logica de la programacion, el hack y todo eso se puede aplicar practicamente en cualquier cosa, desde procesos administrativos/nominas/RH entre otros como generar ahorros a una empresa hasta por 400K$ MX en tan solo 3 meses de trabajo. :P

En fin, hace unos dias el (2 abril) asisti a la GuadalajaraCON nombrada asi por la famosisima CUM xDD (Comunidad Underground de México) muy buena por cierto donde conoci a hkm, tr3w entre otros, recordéde una manera rapida y muy emotiva toda un etapa de mi vida. Asi mismo con la platica de tr3w recorde en donde me habia quedado y lo que me faltaba por delante (Un panorama general de la explotacion de vulnerabilidades).

En fin me encanto y asi mismo volvio a mi el interes al hacking, esa misma semana publique en mi FB Wall lo siguiente:

Steps to Back to hacking:

- step one, get OS of open source.

- step two, install it. T_T http://goo.gl/SWaIj

Si y nuevamente si soy culpable, actualmente solo tengo M$ W XP en mi laptop. Los unicos OS distintos que tengo, son el "Darwin Kernel V 11.0.0" (iPhone 4 v 4.3.1 w/ JB) y un "Linux 2.4.37" (Router Linksys WRT54GL con DD-WRT)

Fallo el primer paso, ya que la Descarga se estanco en el ultimo byte xD

En fin, el a verme alejado del hack, fue un paso en otra etapa de mi vida, donde practicamente cualquiera que me hubiese conocido antes y después, notaria la forma en la que he cambiado, mis conocidos me lo han dicho y mis amigos mas cercanos han estado presente en ello.

Cambie en busca de un equilibrio para mi vida, anteriormente podia pasar semanas sin visitar a mis amigos, claro salia poco y tenia un contacto social un tanto deficiente xD, todo esto comenso con los consejos de un usuario del foro que conoci en IRC jugando al trivial_informatica donde curiosamente yo ganaba la mayoria de las veces xD, aahh que momentos aquellos. (Gracias Mario te debo una!!!)

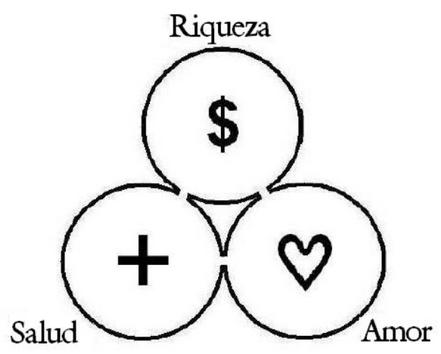

En fin, el equilibrio que yo buscaba esta representado por la siguiente imagen

En general se trata:

(+) No solo es salud, sino también cuidado del fisico de uno mismo, representa el cuidado que te tienes.

($) Dinero y la forma de administrarlo, no es esencial, sin embargo te facilita muchas cosas

(<3) No solo es amor, si contacto social (amigos, familia, novia), y la forma de relacionarte con las personas que te rodean.

En general y en mi opinion, los hackers deberian de tener grandes dotes carismaticos esto no solo facilita la Ingenieria Social xDD, si no que asu vez se obtienen beneficios adicionales.

Aunque todavia sigo buscando el punto de equibrio, me he acercado bastante y actualmente solo me limita un poco el trabajo que tengo, aunque me encanta mi trabajo, este sigue consumiendo mucho de mi tiempo lo cual a veces no es justo.

El fin de este post no tiene otro mas que completar la lista:

Steps to back to hacking:

- step one, get OS of open source.

- step two, install it.

- step three, hack one bit.

- step four, go to a party, to sarging

- step five, don't forget your friends, your body, your confidence, your family and your love.

- step six, have sex xD.

- step seven, enjoy your life (hack the life).

;)

Sobre SeguridadWireless.net y el asunto del patrón de claves WPA de las redes WLAN_XXXX y JAZZTEL_XXXX utilizadas por Movistar y Jazztel

Sobre SeguridadWireless.net y el asunto del patrón de claves WPA de las redes WLAN_XXXX y JAZZTEL_XXXX utilizadas por Movistar y Jazztel

martes, 8 de febrero de 2011

|

Publicado por

el-brujo

|

Editar entrada

Por favor, antes de leer el comunicado, si tienes una red Wifi WLAN_XXXX o Jazztel_XXXX y un router Comtrend cambia la clave WPA por defecto para estar libre de fallo. Gracias.

El pasado viernes 4 de febrero se desveló el patrón que usan los routers Comtrend por defecto para averiguar la contraseña de manera rápida y sencilla. Con tan sólo saber el nombre de la red y la MAC del punto de acceso se sabe la contraseña por defecto del Wifi del vecino. Teniendo en cuenta que la mayoría de la gente deja la contraseña por defecto, se calcula que más de 1 millón de routers están afectados por esta grave vulnerabilidad.

Seguridadwireless.net (de ahora en adelante sw) descubrió dicho patrón (algoritmo) el 24 de noviembre de 2010 y notificó vía e-mail al vendedor Comtrend de la existencia del bug el 1 de diciembre de 2010 sin respuesta alguna. Se volvió a contactar con Comtrend el 8 de diciembre de 2010 sin respuesta y finalmente el 15 de diciembre de 2010 se publica en SeguridadWireless.net el fallo, pero sin desvelar el algoritmo, pero si facilitando una herramienta en php para generar la contraseña.

El mismo día se retira todo lo publicado tras recibir una llamada de un responsable de la compañía Comtrend, que de buenas maneras (de forma cordial) desea hablar del asunto con los responsables de seguridadwireless.net. Tras analizar la gravedad del asunto y pensando en la seguridad final de los usuarios se hace una reunión presencial en Madrid con Comtrend y representantes de sw donde se firma un NDA Non-Disclosure Agreement).

Queremos dejar muy claro que SW no ha sacado ningún beneficio económico, ni ha intentando sacar dinero, ni ha sido "comprado su silencio", tal y como se ha especulado falsamente. SW no ha sacado ningún beneficio del acuerdo firmando con Comtrend, excepto el de la satisfacción de reportar de manera altruista un grave fallo de seguridad.

SW Staff.

El pasado viernes 4 de febrero se desveló el patrón que usan los routers Comtrend por defecto para averiguar la contraseña de manera rápida y sencilla. Con tan sólo saber el nombre de la red y la MAC del punto de acceso se sabe la contraseña por defecto del Wifi del vecino. Teniendo en cuenta que la mayoría de la gente deja la contraseña por defecto, se calcula que más de 1 millón de routers están afectados por esta grave vulnerabilidad.

Seguridadwireless.net (de ahora en adelante sw) descubrió dicho patrón (algoritmo) el 24 de noviembre de 2010 y notificó vía e-mail al vendedor Comtrend de la existencia del bug el 1 de diciembre de 2010 sin respuesta alguna. Se volvió a contactar con Comtrend el 8 de diciembre de 2010 sin respuesta y finalmente el 15 de diciembre de 2010 se publica en SeguridadWireless.net el fallo, pero sin desvelar el algoritmo, pero si facilitando una herramienta en php para generar la contraseña.

El mismo día se retira todo lo publicado tras recibir una llamada de un responsable de la compañía Comtrend, que de buenas maneras (de forma cordial) desea hablar del asunto con los responsables de seguridadwireless.net. Tras analizar la gravedad del asunto y pensando en la seguridad final de los usuarios se hace una reunión presencial en Madrid con Comtrend y representantes de sw donde se firma un NDA Non-Disclosure Agreement).

SW recibe múltiples críticas sobre el hecho de haber quitado la información, se habla de censura, de presiones, incluso de dinero. Sw no cede y decide hacer una pequeña nota dónde explica que está trabajando de manera conjunta con Comtrend para solucionar el problema y que dada la gravedad del asunto cree que lo más conveniente es no publicar la vulnerabilidad pese a las críticas. No se dan más explicaciones y varios usuarios disconformes con esta política deciden investigar por su cuenta el fallo con las pistas otorgadas por SW.

Finalmente un anónimo decide publicar el viernes 4 de febrero varias herramientas (en diferentes lenguajes: php, bash, python,etc), con el código fuente dónde se puede ver el patrón con la cadena clave para descubrir la contraseña, todo ello sin estar solucionado el problema. Desde SW pensamos que es una irresponsabilidad actuar de esta manera, y no hace más que perjudicar al usuario final. Se acusa injustamente a SW de no ayudar en el tema cuando pensamos que hemos actuado de la mejor manera ética y correcta, y nuestro único fallo ha sido no explicar con claridad todos los detalles del entramado.

En el anterior comunicado oficial Sw (que se puede leer íntegramente en http://foro.seguridadwireless.net/noticias-wireless/comunicado-oficial-seguridad-wireless/ ) deja muy claro sus intenciones, su postura de no "robar wifi" y su compromiso con el estudio de cifrados de manera seria y responsable (http://www.seguridadwireless.net/avisolegal.php ). Tal y como se ha demostrado avisando con antelación al fabricante y respetando un acuerdo firmado.

Lamentamos la confusión generada y que no hayamos sido nosotros los que hemos publicado-desvelado la noticia del patrón pese haberlo descubierto antes, pero insistimos en que consideramos que hemos hecho lo correcto dada la gravedad del asunto. Nos entristece que la persona que ha desvelado finalmente el patrón el viernes nos insulte (insultos ya retirados) por el único motivo de no querer desvelar el patrón por motivos obvios de seguridad. Creemos y estamos convencidos que incluso se cometerán delitos con estas wifis desprotegidas por culpa de personas insensatas que no piensan en la seguridad de los demás.

Queremos dejar muy claro que SW no ha sacado ningún beneficio económico, ni ha intentando sacar dinero, ni ha sido "comprado su silencio", tal y como se ha especulado falsamente. SW no ha sacado ningún beneficio del acuerdo firmando con Comtrend, excepto el de la satisfacción de reportar de manera altruista un grave fallo de seguridad.

En breve daremos detalles técnicos del descubrimiento del fallo y de todo el proceso.

Mientras tanto desde SW seguiremos trabajando en las herramientas de auditoría y seguridad Wifislax/Wifiway, con nuestro compromiso de hacer una internet más segura y siguiendo los principios éticos básicos de la comunidad SW. Esperamos vuestra participación y nos despedimos esperando que hayan quedado resueltos algunos interrogantes que se han planteado en los últimos días.

Gracias por vuestra atención.

SW Staff.

Comunicado de seguridadwireless sobre el algoritmo de Comtrend

Comunicado de seguridadwireless sobre el algoritmo de Comtrend

lunes, 7 de febrero de 2011

|

Publicado por

Littlehorse

|

Editar entrada

Últimamente ha habido mucha especulación en torno a este tema, especulación que genero que en varios blogs de seguridad se escriban entradas un tanto desinformadas.

Espero que con el comunicado oficial se aclare el panorama.

Comunicado de seguridadwireless sobre el algoritmo de Comtrend

Nuevo comunicado 4-2-2011

Como todos sabéis, ayer se libero el algoritmo de generación de claves wifi usado por los routers comtrend que instala tanto Movistar como Jazztel.

También sabéis que el equipo de seguridad wireless descubrió ese algoritmo el día 24/11/10. Desde entonces seguridadwireless.net ha sido objeto de insultos y descalificaciones por el simple hecho de no publicar el algoritmo, el motivo de este comunicado es explicar (de nuevo) las posturas de seguridadwireless y defendernos de ciertas acusaciones.

En primer lugar se debe conocer la siguiente premisa: seguridadwireless.net es un foro dedicado a investigar la seguridad en redes inalámbricas. NO es un foro de wifi gratis. Cualquiera que haya entrado se habrá dado cuenta que esta totalmente prohibido cualquier referencia a auditar redes wifi ajenas y preguntas de este tipo han sido y serán consecuencia de baneo inmediato en el foro.

Debido a la temática y recursos del foro hay quien ha cometido el error de pensar que en realidad, se trata de un sitio donde te ayudan a piratear el wifi al vecino (pero que no lo dicen abiertamente para no ver envueltos en líos legales) por lo que luego vienen las sorpresas:

Seguridadwireless no publica un algoritmo que deja cientos o quizás miles de usuarios indefensos, una herramienta “magica” que con solo poner los datos de la red de tu vecino te da conexión gratis y te mete de lleno en un delito telemático.

Así como otras comunidades han liberado generadores de diccionarios sin liberar fuentes Seguridad wireless se siente orgullosa de afirmar que siempre ha liberado el código fuente de todos los generadores y explicado la forma en que se descubrieron llevando esto (en ocasiones) a la copia por otras comunidades de herramientas (incluso sin citar fuentes).

En seguridad wireless se han recopilado y creado herramientas de seguridad como los LiveCd wifiway o wifislax que facilitan la auditoria wireless.

Entonces ¿Por que entonces en esta ocasión no se ha liberado el fuente?

nos encontramos ante un problema de seguridad gordo, de libro. la posibilidad de conocer la clave por defecto de un router con tan solo conocer la MAC del router y su nombre, nada de airodump,aircrack, captura de paquetes, datas ivs ni ataques de fragmentación. Nos encontramos ante la posibilidad de que cualquier persona independientemente de sus conocimientos de seguridad e intenciones ponga en jaque, con papel y lápiz la seguridad de las redes que le rodean. Redes que se están implantando masivamente en España en este momento.

No se libera el algoritmo, se establece una política de disclosure y se considera que no se debe liberar un (llamémoslo exploit) “0day”, se decide contactar a la empresa y se pacta un Non-disclosure agreement o NDA durante un tiempo determinado. para permitir a la empresa solucionar el problema.

Y aquí señores es donde se diferencia un foro de pirateo wifi de un grupo de seguridad, llegados a este punto se antepone la seguridad de los usuarios a otros asuntos mas triviales como el dudoso merito de publicar un algoritmo capaz de permitirle a cualquiera el acceso a redes que no le pertenecen por el simple hecho de bajarse una aplicación para su móvil.

Habría que ver cuantas de las personas que han insultado (porque en su mayoría eran directamente insultos y no criticas) a seguridadwireless por este motivo les haría gracia ver como sus peticiones dns, sus comunicaciones ssh son hackeadas porque a alguien se le ocurrió que era buena idea liberar el mal antes que la cura.

O ¿como te sentirías si te robasen el coche porque a un gracioso se le ocurrió decirle al mundo entero como crear una llave maestra que abriese tu modelo de coche sin dar tiempo a que tu marca te pusiese una solución? hay que ser civilizados.

Por ultimo, el equipo se seguridadwireless se siente profundamente triste, una comunidad que ha demostrado ser libre, trabajando con software libre e idas libres con la única premisa de no hacer daño y ayudar pidió un voto de confianza en un momento dado.

Por parte de algunas personas no se le dio. Desconocemos si estas personas pensaban que la web se trataba de “wifigratis” y pensaban que tenían derecho a recibir sin mas, el algoritmo. si es el caso les rogamos que se dirijan a los foros dedicados a tales fines donde podrán encontrar ejecutables que les saquen las redes pero no los fuentes.

Si por lo contrario te interesa la seguridad inalámbrica y no estabas de acuerdo con ciertas decisiones esperamos que haya quedado todo explicado y reconocemos que en algunos momentos se pudo dar mas información de la que se dio sobre lo que estaba ocurriendo.

http://www.seguridadwireless.net/

Nuevas:

Fallo de seguridad en el router COMTREND. Una de suspenso.

http://www.needofsecurity.com.ar/2011/02/fallo-de-seguridad-en-el-router.html

Wifi Auditor, mostrando la inseguridad del panorama Wireless Español

http://www.securitybydefault.com/2011/02/wifi-auditor-mostrando-la-inseguridad.html

Claves para WPA en routers Comtrend CT-5365

http://blog.s21sec.com/2011/02/claves-para-wpa-en-routers-comtrend-ct.html

Anteriores:

Desvelado el patrón de claves WPA de las redes WLAN_XXXX y JAZZTEL_XXXX utilizadas por Movistar y Jazztel

http://bandaancha.eu/articulo/7650/desvelado-patron-claves-wpa-redes-wlan-xxxx-jazztel-xxxx-utilizadas-movistar-jazztel

Espero que con el comunicado oficial se aclare el panorama.

Comunicado de seguridadwireless sobre el algoritmo de Comtrend

Nuevo comunicado 4-2-2011

Como todos sabéis, ayer se libero el algoritmo de generación de claves wifi usado por los routers comtrend que instala tanto Movistar como Jazztel.

También sabéis que el equipo de seguridad wireless descubrió ese algoritmo el día 24/11/10. Desde entonces seguridadwireless.net ha sido objeto de insultos y descalificaciones por el simple hecho de no publicar el algoritmo, el motivo de este comunicado es explicar (de nuevo) las posturas de seguridadwireless y defendernos de ciertas acusaciones.

En primer lugar se debe conocer la siguiente premisa: seguridadwireless.net es un foro dedicado a investigar la seguridad en redes inalámbricas. NO es un foro de wifi gratis. Cualquiera que haya entrado se habrá dado cuenta que esta totalmente prohibido cualquier referencia a auditar redes wifi ajenas y preguntas de este tipo han sido y serán consecuencia de baneo inmediato en el foro.

Debido a la temática y recursos del foro hay quien ha cometido el error de pensar que en realidad, se trata de un sitio donde te ayudan a piratear el wifi al vecino (pero que no lo dicen abiertamente para no ver envueltos en líos legales) por lo que luego vienen las sorpresas:

Seguridadwireless no publica un algoritmo que deja cientos o quizás miles de usuarios indefensos, una herramienta “magica” que con solo poner los datos de la red de tu vecino te da conexión gratis y te mete de lleno en un delito telemático.

Así como otras comunidades han liberado generadores de diccionarios sin liberar fuentes Seguridad wireless se siente orgullosa de afirmar que siempre ha liberado el código fuente de todos los generadores y explicado la forma en que se descubrieron llevando esto (en ocasiones) a la copia por otras comunidades de herramientas (incluso sin citar fuentes).

En seguridad wireless se han recopilado y creado herramientas de seguridad como los LiveCd wifiway o wifislax que facilitan la auditoria wireless.

Entonces ¿Por que entonces en esta ocasión no se ha liberado el fuente?

nos encontramos ante un problema de seguridad gordo, de libro. la posibilidad de conocer la clave por defecto de un router con tan solo conocer la MAC del router y su nombre, nada de airodump,aircrack, captura de paquetes, datas ivs ni ataques de fragmentación. Nos encontramos ante la posibilidad de que cualquier persona independientemente de sus conocimientos de seguridad e intenciones ponga en jaque, con papel y lápiz la seguridad de las redes que le rodean. Redes que se están implantando masivamente en España en este momento.

No se libera el algoritmo, se establece una política de disclosure y se considera que no se debe liberar un (llamémoslo exploit) “0day”, se decide contactar a la empresa y se pacta un Non-disclosure agreement o NDA durante un tiempo determinado. para permitir a la empresa solucionar el problema.

Y aquí señores es donde se diferencia un foro de pirateo wifi de un grupo de seguridad, llegados a este punto se antepone la seguridad de los usuarios a otros asuntos mas triviales como el dudoso merito de publicar un algoritmo capaz de permitirle a cualquiera el acceso a redes que no le pertenecen por el simple hecho de bajarse una aplicación para su móvil.

Habría que ver cuantas de las personas que han insultado (porque en su mayoría eran directamente insultos y no criticas) a seguridadwireless por este motivo les haría gracia ver como sus peticiones dns, sus comunicaciones ssh son hackeadas porque a alguien se le ocurrió que era buena idea liberar el mal antes que la cura.

O ¿como te sentirías si te robasen el coche porque a un gracioso se le ocurrió decirle al mundo entero como crear una llave maestra que abriese tu modelo de coche sin dar tiempo a que tu marca te pusiese una solución? hay que ser civilizados.

Por ultimo, el equipo se seguridadwireless se siente profundamente triste, una comunidad que ha demostrado ser libre, trabajando con software libre e idas libres con la única premisa de no hacer daño y ayudar pidió un voto de confianza en un momento dado.

Por parte de algunas personas no se le dio. Desconocemos si estas personas pensaban que la web se trataba de “wifigratis” y pensaban que tenían derecho a recibir sin mas, el algoritmo. si es el caso les rogamos que se dirijan a los foros dedicados a tales fines donde podrán encontrar ejecutables que les saquen las redes pero no los fuentes.

Si por lo contrario te interesa la seguridad inalámbrica y no estabas de acuerdo con ciertas decisiones esperamos que haya quedado todo explicado y reconocemos que en algunos momentos se pudo dar mas información de la que se dio sobre lo que estaba ocurriendo.

http://www.seguridadwireless.net/

Nuevas:

Fallo de seguridad en el router COMTREND. Una de suspenso.

http://www.needofsecurity.com.ar/2011/02/fallo-de-seguridad-en-el-router.html

Wifi Auditor, mostrando la inseguridad del panorama Wireless Español

http://www.securitybydefault.com/2011/02/wifi-auditor-mostrando-la-inseguridad.html

Claves para WPA en routers Comtrend CT-5365

http://blog.s21sec.com/2011/02/claves-para-wpa-en-routers-comtrend-ct.html

Anteriores:

Desvelado el patrón de claves WPA de las redes WLAN_XXXX y JAZZTEL_XXXX utilizadas por Movistar y Jazztel

http://bandaancha.eu/articulo/7650/desvelado-patron-claves-wpa-redes-wlan-xxxx-jazztel-xxxx-utilizadas-movistar-jazztel

Android Scripting Environment

Android Scripting Environment

sábado, 5 de febrero de 2011

|

Publicado por

Antonio Sánchez

|

Editar entrada

Bueno, para el que no lo conozca, tenemos la posibilidad de no ceñirnos a desarrollar apps en java, sino que mediante un wrapper existente - Scripting Layer for Android (SL4A) - podemos crear scripts en varios lenguajes como: Python, Perl, JRuby, Lua, BeanShell, JavaScript, Tcl, y shell... una maravilla vamos, sobre todo para los que no nos llevamos muy bien con Java!

Para más info os dejo con la página del proyecto: http://code.google.com/p/android-scripting/

A ver si tengo tiempo y hago alguna chorradita tirando de la API de Android

Para más info os dejo con la página del proyecto: http://code.google.com/p/android-scripting/

A ver si tengo tiempo y hago alguna chorradita tirando de la API de Android

Entradas más recientes

Entradas más recientes