Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

▼

agosto

(Total:

22

)

-

Técnicas phishing utilizando texto invisible, Zero...

Técnicas phishing utilizando texto invisible, Zero...

-

La Bolsa de Nueva Zelanda (NZX) sufre ataque DDoS ...

La Bolsa de Nueva Zelanda (NZX) sufre ataque DDoS ...

-

Filtradas 235 millones de cuentas de Instagram, Ti...

Filtradas 235 millones de cuentas de Instagram, Ti...

-

Empleado de Tesla evitó ataque ransomware ruso

Empleado de Tesla evitó ataque ransomware ruso

-

Compañía aseguradora Mapfre también sufre de un at...

Compañía aseguradora Mapfre también sufre de un at...

-

Configuración Avanzada de CloudFlare

Configuración Avanzada de CloudFlare

-

Radar COVID: la aplicación de rastreo de contactos...

Radar COVID: la aplicación de rastreo de contactos...

-

Google anuncia sistema detección de terremotos en ...

Google anuncia sistema detección de terremotos en ...

-

Múltiples actualizaciones de seguridad para Window...

Múltiples actualizaciones de seguridad para Window...

-

EmoCheck: Herramienta detección malware Emotet (tr...

EmoCheck: Herramienta detección malware Emotet (tr...

-

La ciudad de Lafayette también decide pagar el res...

La ciudad de Lafayette también decide pagar el res...

-

Publican PoC de grave vulnerabilidad en foros vBul...

Publican PoC de grave vulnerabilidad en foros vBul...

-

Alguien está controlando nodos de salida de Tor pa...

Alguien está controlando nodos de salida de Tor pa...

-

China está bloqueando todo el tráfico HTTPS que us...

China está bloqueando todo el tráfico HTTPS que us...

-

Filtrados 20GB datos internos y confidenciales de ...

Filtrados 20GB datos internos y confidenciales de ...

-

Canon victima de un ataque del ransomware Maze

Canon victima de un ataque del ransomware Maze

-

Zoombombing con video porno incluido en el juicio ...

Zoombombing con video porno incluido en el juicio ...

-

Recibe consejos de seguridad del atacante después ...

Recibe consejos de seguridad del atacante después ...

-

El ransomware NetWalker ha ganado más de 25 millon...

El ransomware NetWalker ha ganado más de 25 millon...

-

Herramientas (programas) de borrado seguro discos ...

Herramientas (programas) de borrado seguro discos ...

-

Trump quiere prohibir TikTok en USA por motivos de...

Trump quiere prohibir TikTok en USA por motivos de...

-

El líder de los culpables del mayor hackeo a Twitt...

El líder de los culpables del mayor hackeo a Twitt...

-

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

seguridad

(

673

)

vulnerabilidad

(

548

)

google

(

520

)

privacidad

(

444

)

Malware

(

413

)

ransomware

(

406

)

Windows

(

359

)

android

(

330

)

cve

(

329

)

hardware

(

328

)

tutorial

(

291

)

manual

(

275

)

software

(

244

)

linux

(

163

)

WhatsApp

(

142

)

nvidia

(

136

)

twitter

(

120

)

ddos

(

110

)

Wifi

(

105

)

hacking

(

104

)

ssd

(

102

)

cifrado

(

95

)

app

(

89

)

herramientas

(

80

)

sysadmin

(

70

)

Networking

(

67

)

youtube

(

64

)

exploit

(

54

)

office

(

53

)

firmware

(

51

)

adobe

(

48

)

firefox

(

46

)

hack

(

45

)

programación

(

44

)

juegos

(

41

)

antivirus

(

40

)

contraseñas

(

39

)

apache

(

33

)

eventos

(

32

)

cms

(

31

)

flash

(

30

)

MAC

(

29

)

multimedia

(

29

)

Kernel

(

28

)

anonymous

(

27

)

javascript

(

26

)

ssl

(

22

)

Forense

(

18

)

SeguridadWireless

(

17

)

conferencia

(

17

)

documental

(

16

)

Debugger

(

14

)

lizard squad

(

14

)

auditoría

(

13

)

técnicas hacking

(

13

)

Rootkit

(

11

)

delitos

(

11

)

metasploit

(

11

)

Virtualización

(

10

)

adamo

(

9

)

reversing

(

9

)

Ehn-Dev

(

7

)

MAC Adress

(

6

)

antimalware

(

6

)

oclHashcat

(

5

)

Entradas populares

Entradas populares

-

La comunidad del kernel de Linux ha elaborado un plan de contingencia para reemplazar a Linus Torvalds en caso de que sea necesario. Este...

-

El reproductor VLC permite ver más de 1.800 canales de TV de todo el mundo gratis y legalmente mediante listas M3U , transformando cualqu...

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

EmoCheck: Herramienta detección malware Emotet (troyano bancario)

EmoCheck: Herramienta detección malware Emotet (troyano bancario)

martes, 11 de agosto de 2020

|

Publicado por

el-brujo

|

Editar entrada

Emotet es un conocido troyano bancario de arquitectura modular, conocido por sus técnicas de persistencia y de autopropagación que generalmente es utilizado como un downloader o dropper de otro malware. INCIBE ha alertado de una nueva campaña de propagación en agosto de 2020. Es del tipo malware-as-a-service y utiliza servidores de control (C2) para enviar y recibir instrucciones.

El último boletín del Instituto Nacional de Ciberseguridad (Incibe), con sede en León, ha alertado de una campaña de malware Emotet, un tipo de troyano que se propaga a través del envío de correos electrónicos fraudulentos.

El modelo de negocio de Emotet, llamado Malware-as-a-Service, se basa en "alquilar" el acceso a las máquinas infectadas de otros Grupos maliciosos, donde se puede instalar su Malware. Utiliza el spam para infectar tantos sistemas como sea posible y, posteriormente, el acceso a estas máquinas se "vende" a otros grupos de malware.

El malware Emotet fue detectado por primera vez en 2014. En ese entonces, fue diseñado como un troyano bancario para robar información sensible. El malware evolucionó con el tiempo y agregó más actividad maliciosa como spam a su arsenal a través de la funcionalidad de "carga".

Un cargador está diseñado para obtener acceso a un sistema para cargar cargas útiles adicionales en el sistema para actividades maliciosas. Emotet utiliza servidores de comando y control para recibir actualizaciones y contiene varios mecanismos para evitar la detección.

Emotet sigue siendo una amenaza gracias a las capacidades de actualización integradas. El último resurgimiento del malware se detectó en julio de 2020.

Durante los últimos años ha evolucionado, siendo capaz de realizar múltiples acciones maliciosas, como robar credenciales de acceso, infectar a los dispositivos con otro tipo de malware, enviar spam por correo a la lista de contactos para autorreplicarse, etc.

En América Latina la presencia de Emotet data de al menos 2015. Entre 2018 y 2019 su presencia en la región ha sido importante, centrándose principalmente en países como México, Argentina, Ecuador y Colombia, aunque también se ha detectado su presencia en varios otros países. Según datos de ESET, en los meses de noviembre y diciembre de 2019 se detectaron cada uno de los meses más de 27.000 muestras de diferentes variantes de Emotet, lo que demuestra la magnitud de esta amenaza.

Emotet es un troyano que se propaga principalmente a través de correos electrónicos de spam (malspam). La infección puede llegar a través de archivos de órdenes maliciosos, archivos de documentos habilitados para macros o enlaces maliciosos. Los correos electrónicos de Emotet pueden contener imágenes de marcas conocidas diseñadas para que parezcan un correo electrónico legítimo. Emotet puede intentar persuadir a los usuarios para que hagan clic en los archivos maliciosos utilizando un lenguaje tentador sobre "Su factura", "Información de pago" o posiblemente un próximo envío de empresas de mensajería muy conocidas.

Para conseguirlo utiliza asuntos muy escuetos pero directos, tales como “Propuesta”, “Respuesta”, "Privacidad" o “Nueva Plantilla”, acompañados de cuerpos de mensaje breves y sin añadir información adicional.

Emotet utiliza una serie de trucos para intentar evitar la detección y el análisis. Emotet es polimórfico, lo que significa que puede cambiar por sí mismo cada vez que se descarga y evitar la detección basada en firmas. Además, Emotet sabe si se está ejecutando dentro de una máquina virtual (virtual machine, VM) y permanecerá inactivo si detecta un entorno de sandbox.

Un ataque digno de mención de Emotet en Allentown (Pensilvania) requirió la ayuda directa del equipo de respuestas a incidentes de Microsoft para la limpieza y, al parecer, su reparación le costó a la ciudad más de 1 millón de dólares.

Un documento del Equipo de Detección y Respuesta de Microsoft explica cómo consiguió desactivar una red de Microsoft, pese a que lo detectaron. Pero no pudieron hacer nada para pararlo porque era imposible controlar los ordenadores, al sobrecalentarse hasta el punto de provocar bloqueos y reinicios del sistema.

El malware estaba haciendo funcionar las CPUs al 100% de su capacidad, sobrecalentándolas. Esto producía bloqueos y reinicios continuos cuando se intentaba usar los ordenadores. Además también consumía el 100% del ancho de banda, lo que impedía moverse a través de la red. En solo tres días, tumbó el sistema entero.

A finales de julio de 2020 un "vigilante" saboteó la botnet Emotet al reemplazar las cargas útiles de malware con GIF La actividad de la botnet Emotet disminuye mientras los administradores de Emotet luchan con un vigilante por el control de partes de su infraestructura. Por ejemplo en sitios web WordPress.

Capacidades de Emotet (módulos)

Emotet se transmite principalmente por correo electrónico, bien sea por medio de ficheros adjuntos o enlaces maliciosos que terminarán por descargar el malware. Por ello, se debe tener especial precaución a la hora de ejecutar cualquier tipo de adjunto o enlace proveniente del correo. También se ha de tener precaución con los correos de contactos conocidos, ya que Emotet puede suplantar su identidad.

En caso de que el correo contenga un enlace a un sitio web se analizará utilizando las herramientas VirusTotal y URLhaus. En caso de que el correo contenga un adjunto se puede analizar igualmente con VirusTotal, pero se debe tener en cuenta que al utilizar esta herramienta en un fichero directamente la información que contenga dejará de ser confidencial.

Muestras de documentos maliciosos de Emotet

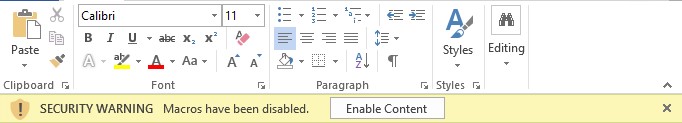

Algunos de los ganchos utilizados por los ciberdelincuentes para difundir el malware Emotet son utilizar Macros VBA en documentos Word.

Deshabilitar macros de terceros

Las macros, programas contenidos dentro de documentos Microsoft Office, son uno de los métodos más utilizados en campañas de adjuntos y enlaces maliciosos. Nunca se debe habilitar una macro en un documento Office a no ser que se esté totalmente seguro de su legitimidad. Cuando se muestre el siguiente mensaje en un documento Office no se seleccionará el botón «Habilitar contenido», a no ser que se esté completamente seguro de la procedencia del documento.

Además, se debe evitar su ejecución de manera automática. Para ello, se seguirán los siguientes pasos en los programas que forman la suite de Microsoft Office.

Archivo > Opciones > Centro de confianza > Configuración del Centro de confianza... > Deshabilitar las macros con notificación.

Los usuarios de Windows que quieran saber si una PC con Windows está infectada con Emotet tienen varias opciones. Soluciones antivirus, p. Ej. Malwarebytes o Windows Defender, detecta Emotet y evita que ataque el sistema con éxito.

También puede ejecutar la herramienta de código abierto EmoCheck si solo desea averiguar si un sistema está infectado.

El CERT de Japón, publicó en su repositorio de GitHub una herramienta llamada EmoCheck destinada a comprobar si el malware Emotet está presente en el dispositivo. Esta herramienta está diseñada para sistemas de 32/64 bits, y para su ejecución únicamente hay que descargar la versión correspondiente y ejecutarla.

Si EmoCheck no detecta evidencias de Emotet, mostrará el mensaje “No detection”; pero si las detecta, ofrecerá información para su desinfección como el nombre del proceso, el identificador del proceso o PID y la ruta absoluta donde se encuentra alojado el malware.

Además, EmoCheck genera un informe o log en la misma ruta donde se ejecutó la herramienta con la información sobre el análisis. Si EmoCheck detecta el malware es recomendable terminar el proceso asociado lo más rápido posible, utilizando para ello el administrador de tareas de Windows, y a continuación, eliminar el archivo malicioso identificado en la variable “Image Path”.

También se aconseja analizar el equipo con herramientas especializadas antimalware, aunque también existen otras soluciones como:

Alrededor del 7 de febrero, Emotet entró en un período de tiempo en el que dejaron de enviar spam y comenzaron a trabajar en el desarrollo de su malware. Este período de tiempo se extendió del 7 de febrero al 17 de julio de 2020. Si bien su distribución de spam se detuvo por completo, no estuvieron "inactivos" durante este tiempo, ya que continuaron lanzando algunas actualizaciones binarias básicas y actualizaciones de protocolo. Además, se observó que Emotet usaba Trickbot para cargas desde el 2 de abril de 2020.

El 17 de julio de 2020, Emotet finalmente volvió a enviar spam después de su período de desarrollo de varios meses. E 6 de agosto, se envió una actualización del cargador central que finalmente eliminó el código de valor de registro vulnerable, efectivamente "matando" a EmoCrash.

Solo por diversión, James Quinn envió un informe de vulnerabilidad al programa CVE de MITRE para ver si le asignarían un número CVE. Obviamente fue negado, ya que la divulgación pública habría sido exactamente lo contrario de lo que se deseaba, pero fue divertido obtener una negación de MITRE al respecto.

Fuentes:

https://www.incibe.es/protege-tu-empresa/blog/prevencion-y-desinfeccion-del-malware-emotet

https://www.welivesecurity.com/la-es/2020/02/04/herramienta-verificar-equipo-infectado-emotet/

El último boletín del Instituto Nacional de Ciberseguridad (Incibe), con sede en León, ha alertado de una campaña de malware Emotet, un tipo de troyano que se propaga a través del envío de correos electrónicos fraudulentos.

El modelo de negocio de Emotet, llamado Malware-as-a-Service, se basa en "alquilar" el acceso a las máquinas infectadas de otros Grupos maliciosos, donde se puede instalar su Malware. Utiliza el spam para infectar tantos sistemas como sea posible y, posteriormente, el acceso a estas máquinas se "vende" a otros grupos de malware.

Historia de Emotet

El malware Emotet fue detectado por primera vez en 2014. En ese entonces, fue diseñado como un troyano bancario para robar información sensible. El malware evolucionó con el tiempo y agregó más actividad maliciosa como spam a su arsenal a través de la funcionalidad de "carga".

Un cargador está diseñado para obtener acceso a un sistema para cargar cargas útiles adicionales en el sistema para actividades maliciosas. Emotet utiliza servidores de comando y control para recibir actualizaciones y contiene varios mecanismos para evitar la detección.

Emotet sigue siendo una amenaza gracias a las capacidades de actualización integradas. El último resurgimiento del malware se detectó en julio de 2020.

Durante los últimos años ha evolucionado, siendo capaz de realizar múltiples acciones maliciosas, como robar credenciales de acceso, infectar a los dispositivos con otro tipo de malware, enviar spam por correo a la lista de contactos para autorreplicarse, etc.

En América Latina la presencia de Emotet data de al menos 2015. Entre 2018 y 2019 su presencia en la región ha sido importante, centrándose principalmente en países como México, Argentina, Ecuador y Colombia, aunque también se ha detectado su presencia en varios otros países. Según datos de ESET, en los meses de noviembre y diciembre de 2019 se detectaron cada uno de los meses más de 27.000 muestras de diferentes variantes de Emotet, lo que demuestra la magnitud de esta amenaza.

Emotet es un troyano que se propaga principalmente a través de correos electrónicos de spam (malspam). La infección puede llegar a través de archivos de órdenes maliciosos, archivos de documentos habilitados para macros o enlaces maliciosos. Los correos electrónicos de Emotet pueden contener imágenes de marcas conocidas diseñadas para que parezcan un correo electrónico legítimo. Emotet puede intentar persuadir a los usuarios para que hagan clic en los archivos maliciosos utilizando un lenguaje tentador sobre "Su factura", "Información de pago" o posiblemente un próximo envío de empresas de mensajería muy conocidas.

Para conseguirlo utiliza asuntos muy escuetos pero directos, tales como “Propuesta”, “Respuesta”, "Privacidad" o “Nueva Plantilla”, acompañados de cuerpos de mensaje breves y sin añadir información adicional.

- Ejecuta código .vba (Visual Basic para Aplicaciones) por medio de una macro embebida en un documento de Word.

- Ejecuta un script ofuscado (base64) en Powershell para descargar y ejecutar Emotet.

Emotet utiliza una serie de trucos para intentar evitar la detección y el análisis. Emotet es polimórfico, lo que significa que puede cambiar por sí mismo cada vez que se descarga y evitar la detección basada en firmas. Además, Emotet sabe si se está ejecutando dentro de una máquina virtual (virtual machine, VM) y permanecerá inactivo si detecta un entorno de sandbox.

Un ataque digno de mención de Emotet en Allentown (Pensilvania) requirió la ayuda directa del equipo de respuestas a incidentes de Microsoft para la limpieza y, al parecer, su reparación le costó a la ciudad más de 1 millón de dólares.

Un documento del Equipo de Detección y Respuesta de Microsoft explica cómo consiguió desactivar una red de Microsoft, pese a que lo detectaron. Pero no pudieron hacer nada para pararlo porque era imposible controlar los ordenadores, al sobrecalentarse hasta el punto de provocar bloqueos y reinicios del sistema.

El malware estaba haciendo funcionar las CPUs al 100% de su capacidad, sobrecalentándolas. Esto producía bloqueos y reinicios continuos cuando se intentaba usar los ordenadores. Además también consumía el 100% del ancho de banda, lo que impedía moverse a través de la red. En solo tres días, tumbó el sistema entero.

A finales de julio de 2020 un "vigilante" saboteó la botnet Emotet al reemplazar las cargas útiles de malware con GIF La actividad de la botnet Emotet disminuye mientras los administradores de Emotet luchan con un vigilante por el control de partes de su infraestructura. Por ejemplo en sitios web WordPress.

Capacidades de Emotet (módulos)

- Troyano Bancario (robo de credenciales bancarias)

- Keylogger

- Gusano (ataque de fuerza bruta por SMTP)

- Robo de credenciales y contactos de Microsoft Outlook, Filezilla, Winscp, etc

- Roba los siguientes datos de Google Chrome, Mozilla Firefox, Internet Explorer y Microsoft Edge: Credenciales, Cookies, Historial, Relleno automático, Peticiones post

Medidas preventivas

Emotet se transmite principalmente por correo electrónico, bien sea por medio de ficheros adjuntos o enlaces maliciosos que terminarán por descargar el malware. Por ello, se debe tener especial precaución a la hora de ejecutar cualquier tipo de adjunto o enlace proveniente del correo. También se ha de tener precaución con los correos de contactos conocidos, ya que Emotet puede suplantar su identidad.

En caso de que el correo contenga un enlace a un sitio web se analizará utilizando las herramientas VirusTotal y URLhaus. En caso de que el correo contenga un adjunto se puede analizar igualmente con VirusTotal, pero se debe tener en cuenta que al utilizar esta herramienta en un fichero directamente la información que contenga dejará de ser confidencial.

Muestras de documentos maliciosos de Emotet

Algunos de los ganchos utilizados por los ciberdelincuentes para difundir el malware Emotet son utilizar Macros VBA en documentos Word.

Deshabilitar macros de terceros

Las macros, programas contenidos dentro de documentos Microsoft Office, son uno de los métodos más utilizados en campañas de adjuntos y enlaces maliciosos. Nunca se debe habilitar una macro en un documento Office a no ser que se esté totalmente seguro de su legitimidad. Cuando se muestre el siguiente mensaje en un documento Office no se seleccionará el botón «Habilitar contenido», a no ser que se esté completamente seguro de la procedencia del documento.

Además, se debe evitar su ejecución de manera automática. Para ello, se seguirán los siguientes pasos en los programas que forman la suite de Microsoft Office.

Archivo > Opciones > Centro de confianza > Configuración del Centro de confianza... > Deshabilitar las macros con notificación.

Por medio de la herramienta OleVBA

es posible ver el contenido de la macro a ejecutar, además de mostrar

el contenido También cuenta con opciones de decodificación que permiten

una visualización más amigable.

En algunas muestras se han encontrado diversas técnicas utilizadas para evitar la detección y la ingeniería inversa sobre el archivo, concretamente:

- ocultación de macros

- uso de empaquetador

- diferentes rutinas de cifrado

- compresión del código

- uso de codificación base64

- uso de una clave RSA pública

¿Cómo evitar o prevenir infección de cualquier malware?

Prevención

Emotet se transmite, principalmente, por correo electrónico, por ello se debe tener especial precaución a la hora de ejecutar cualquier tipo de adjunto o enlace proveniente del correo, incluso los provenientes de contactos conocidos, ya que Emotet puede suplantar su identidad.

Tanto las URLs, como los adjuntos, se pueden analizar por medio de herramientas, como Virus Total o URLhaus. También es aconsejable deshabilitar las macros de terceros por defecto, y nunca habilitarla a no ser que se esté seguro de su legitimidad.

- Herramientas específicas Anti-malware

- Desactivar macros Microsoft Office

- Evitar que los usuarios ejecuten Powershell

Detectar Emotet con EmoChek

Los usuarios de Windows que quieran saber si una PC con Windows está infectada con Emotet tienen varias opciones. Soluciones antivirus, p. Ej. Malwarebytes o Windows Defender, detecta Emotet y evita que ataque el sistema con éxito.

También puede ejecutar la herramienta de código abierto EmoCheck si solo desea averiguar si un sistema está infectado.

El CERT de Japón, publicó en su repositorio de GitHub una herramienta llamada EmoCheck destinada a comprobar si el malware Emotet está presente en el dispositivo. Esta herramienta está diseñada para sistemas de 32/64 bits, y para su ejecución únicamente hay que descargar la versión correspondiente y ejecutarla.

Si EmoCheck no detecta evidencias de Emotet, mostrará el mensaje “No detection”; pero si las detecta, ofrecerá información para su desinfección como el nombre del proceso, el identificador del proceso o PID y la ruta absoluta donde se encuentra alojado el malware.

Además, EmoCheck genera un informe o log en la misma ruta donde se ejecutó la herramienta con la información sobre el análisis. Si EmoCheck detecta el malware es recomendable terminar el proceso asociado lo más rápido posible, utilizando para ello el administrador de tareas de Windows, y a continuación, eliminar el archivo malicioso identificado en la variable “Image Path”.

- Herramienta actualizada 11 agosto de 2020

También se aconseja analizar el equipo con herramientas especializadas antimalware, aunque también existen otras soluciones como:

- Windows Defender (TrojanDownloader:O97M/Emotet.ARJ!MTB)

- Microsoft Safety Scanner

- Malwarebytes Endpoint Protection

EmoCrash: exploit que aprovechaba una vulnerabilidad en Emotet

Binary Defense desarrolló un Killswitch aprovechando un simple desbordamiento de búfer que se encuentra en el proceso de instalación de Emotet y lo compartió libremente con la comunidad infosec, evitando los canales públicos para garantizar el máximo tiempo de actividad del exploit antes de que los actores de amenazas detrás de Emotet parchearan su malware para cerrar la vulnerabilidad. Este killswitch estuvo vivo entre el 6 de febrero de 2020 y el 6 de agosto de 2020 o 182 días.Alrededor del 7 de febrero, Emotet entró en un período de tiempo en el que dejaron de enviar spam y comenzaron a trabajar en el desarrollo de su malware. Este período de tiempo se extendió del 7 de febrero al 17 de julio de 2020. Si bien su distribución de spam se detuvo por completo, no estuvieron "inactivos" durante este tiempo, ya que continuaron lanzando algunas actualizaciones binarias básicas y actualizaciones de protocolo. Además, se observó que Emotet usaba Trickbot para cargas desde el 2 de abril de 2020.

El 17 de julio de 2020, Emotet finalmente volvió a enviar spam después de su período de desarrollo de varios meses. E 6 de agosto, se envió una actualización del cargador central que finalmente eliminó el código de valor de registro vulnerable, efectivamente "matando" a EmoCrash.

Solo por diversión, James Quinn envió un informe de vulnerabilidad al programa CVE de MITRE para ver si le asignarían un número CVE. Obviamente fue negado, ya que la divulgación pública habría sido exactamente lo contrario de lo que se deseaba, pero fue divertido obtener una negación de MITRE al respecto.

Fuentes:

https://www.incibe.es/protege-tu-empresa/blog/prevencion-y-desinfeccion-del-malware-emotet

https://www.welivesecurity.com/la-es/2020/02/04/herramienta-verificar-equipo-infectado-emotet/

Enviar por correo electrónico

Escribe un blog

Compartir en X

Compartir con Facebook

Compartir en Pinterest

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.