Tutoriales y Manuales

Entradas Mensuales

-

▼

2026

(Total:

314

)

-

▼

enero

(Total:

314

)

-

Vulnerabilidad en Cloudflare WAF permite acceder a...

Vulnerabilidad en Cloudflare WAF permite acceder a...

-

Un nuevo estudio sobre la IA hace saltar las alarm...

Un nuevo estudio sobre la IA hace saltar las alarm...

-

Líder del ransomware Black Basta se añade a los má...

Líder del ransomware Black Basta se añade a los má...

-

El polo norte magnético se está desacelerando y ca...

El polo norte magnético se está desacelerando y ca...

-

Google lanza la esperada función de cambio de corr...

Google lanza la esperada función de cambio de corr...

-

Europa muestra la GPU del futuro de la mano de Ime...

Europa muestra la GPU del futuro de la mano de Ime...

-

Google explica que Nano Banana viene de un apodo p...

Google explica que Nano Banana viene de un apodo p...

-

Adiós al traductor de Google: se estrena ChatGPT T...

Adiós al traductor de Google: se estrena ChatGPT T...

-

Del manuscrito creado por Leonardo Da Vinci de Bil...

Del manuscrito creado por Leonardo Da Vinci de Bil...

-

Google ya sufre las consecuencias de la IA: ha ten...

Google ya sufre las consecuencias de la IA: ha ten...

-

Microsoft y autoridades desmantelan cadena de ataq...

Microsoft y autoridades desmantelan cadena de ataq...

-

Vulnerabilidad en token de identidad de Azure perm...

Vulnerabilidad en token de identidad de Azure perm...

-

La policía advierte a unos padres que acaban de de...

La policía advierte a unos padres que acaban de de...

-

China pide a sus empresas que dejen de utilizar so...

China pide a sus empresas que dejen de utilizar so...

-

Google prepara un Chrome que entiende todo lo que ...

Google prepara un Chrome que entiende todo lo que ...

-

Cómo acceder a las actualizaciones de seguridad am...

Cómo acceder a las actualizaciones de seguridad am...

-

Uñas inteligentes acrílicas que cambian de color a...

Uñas inteligentes acrílicas que cambian de color a...

-

Xiaomi seguiría los pasos de Huawei: ser «el Apple...

Xiaomi seguiría los pasos de Huawei: ser «el Apple...

-

GeForce RTX 60: posibles especificaciones y fecha ...

GeForce RTX 60: posibles especificaciones y fecha ...

-

Google va a consultar tus correos, fotos y búsqued...

Google va a consultar tus correos, fotos y búsqued...

-

Unidad de disquete convertida en mando de TV intel...

Unidad de disquete convertida en mando de TV intel...

-

Google patenta las baterías que aguantan golpes, a...

Google patenta las baterías que aguantan golpes, a...

-

Mandiant publica tablas Rainbow para hackear contr...

Mandiant publica tablas Rainbow para hackear contr...

-

NVIDIA experimenta un desplome de sus ventas en Ch...

NVIDIA experimenta un desplome de sus ventas en Ch...

-

¿Qué es Rust y por qué podría convertirse en el le...

¿Qué es Rust y por qué podría convertirse en el le...

-

Si eres usuario de Starlink, cuidado con tus datos...

Si eres usuario de Starlink, cuidado con tus datos...

-

La abuela de 82 años que fertiliza sus campos pilo...

La abuela de 82 años que fertiliza sus campos pilo...

-

Let’s Encrypt lanza certificados TLS basados en IP...

Let’s Encrypt lanza certificados TLS basados en IP...

-

WhisperPair: millones de dispositivos de audio vul...

WhisperPair: millones de dispositivos de audio vul...

-

No solo Donald Trump: Silicon Valley mira de reojo...

No solo Donald Trump: Silicon Valley mira de reojo...

-

SteamOS vs Windows 11 en PC TOP con juegos 4K Ultr...

SteamOS vs Windows 11 en PC TOP con juegos 4K Ultr...

-

La IA Google Gemini se conectará a todos tus datos...

La IA Google Gemini se conectará a todos tus datos...

-

Robo de datos de Discord mediante la API

Robo de datos de Discord mediante la API

-

Vulnerabilidad en Copilot Personal: un enlace de p...

Vulnerabilidad en Copilot Personal: un enlace de p...

-

5 componentes relativamente baratos que alargarán ...

5 componentes relativamente baratos que alargarán ...

-

PSSR 2.0 para PS5 Pro: que es, cuándo llega y qué ...

PSSR 2.0 para PS5 Pro: que es, cuándo llega y qué ...

-

Vulnerabilidad en Asistencia Remota de Windows per...

Vulnerabilidad en Asistencia Remota de Windows per...

-

El malware MonetaStealer con código de IA ataca a ...

El malware MonetaStealer con código de IA ataca a ...

-

ChatGPT estrena "memoria mejorada" para recordar t...

ChatGPT estrena "memoria mejorada" para recordar t...

-

Nuevas estafas con phishing: la IA crea una realid...

Nuevas estafas con phishing: la IA crea una realid...

-

Usan táctica de navegador en el navegador para eng...

Usan táctica de navegador en el navegador para eng...

-

Actores chinos alojaron 18.000 servidores C2 activ...

Actores chinos alojaron 18.000 servidores C2 activ...

-

Vulnerabilidad crítica en plugin WordPress Modular DS

Vulnerabilidad crítica en plugin WordPress Modular DS

-

Filtrado DNS ¿Para qué sirve y que opciones hay?

Filtrado DNS ¿Para qué sirve y que opciones hay?

-

SK Hynix StreamDQ: así es la tecnología que permit...

SK Hynix StreamDQ: así es la tecnología que permit...

-

Japón ha descubierto una nueva tecnología que perm...

Japón ha descubierto una nueva tecnología que perm...

-

Preocupación en psicólogos y padres por la IA: Cha...

Preocupación en psicólogos y padres por la IA: Cha...

-

Ya es oficial: ChatGPT tendrá anuncios en las cuen...

Ya es oficial: ChatGPT tendrá anuncios en las cuen...

-

Montar un PC en 2026 es un imposible para el usuar...

Montar un PC en 2026 es un imposible para el usuar...

-

Vulnerabilidad en firewall de Palo Alto Networks p...

Vulnerabilidad en firewall de Palo Alto Networks p...

-

Ya puedes reservar habitación en el primer hotel e...

Ya puedes reservar habitación en el primer hotel e...

-

La mini cámara WiFi de vigilancia que se esconde e...

La mini cámara WiFi de vigilancia que se esconde e...

-

NVIDIA Vera Rubin consumiría en 2026 una cantidad ...

NVIDIA Vera Rubin consumiría en 2026 una cantidad ...

-

MSI presenta el Roamii BE Pro Mesh, sistema en mal...

MSI presenta el Roamii BE Pro Mesh, sistema en mal...

-

Tipos de ataques de malware

Tipos de ataques de malware

-

Raspberry Pi AI HAT+ 2: Cerebro y potencia

Raspberry Pi AI HAT+ 2: Cerebro y potencia

-

Vulnerabilidades de HPE Aruba permiten acceso no a...

Vulnerabilidades de HPE Aruba permiten acceso no a...

-

WhatsApp estrena el nuevo modo "cámara acorazada"

WhatsApp estrena el nuevo modo "cámara acorazada"

-

Vulnerabilidad crítica en Apache Struts 2 permite ...

Vulnerabilidad crítica en Apache Struts 2 permite ...

-

Nuevo ataque a la cadena de suministro en AWS Cons...

Nuevo ataque a la cadena de suministro en AWS Cons...

-

Firefox 147 ya disponible con correcciones para 16...

Firefox 147 ya disponible con correcciones para 16...

-

Andalucía es la comunidad autónoma más afectada po...

Andalucía es la comunidad autónoma más afectada po...

-

Vulnerabilidad en Microsoft SQL Server permite a a...

Vulnerabilidad en Microsoft SQL Server permite a a...

-

Encuentran un huevo de Pascua en Office 97 que ha ...

Encuentran un huevo de Pascua en Office 97 que ha ...

-

Aparecen los ladrones de memoria RAM: entran a neg...

Aparecen los ladrones de memoria RAM: entran a neg...

-

Análisis del ransomware DragonForce con descifrado...

Análisis del ransomware DragonForce con descifrado...

-

¿El fin de los AirPods? así será el primer disposi...

¿El fin de los AirPods? así será el primer disposi...

-

Microsoft advierte que Secure Boot podría eludirse...

Microsoft advierte que Secure Boot podría eludirse...

-

X sufre una caída a nivel global de más de una hor...

X sufre una caída a nivel global de más de una hor...

-

iPhone 18: modelos, tamaño de pantalla, resolución...

iPhone 18: modelos, tamaño de pantalla, resolución...

-

Ryanair "veta a Elon Musk" en sus aviones y su rea...

Ryanair "veta a Elon Musk" en sus aviones y su rea...

-

Vulnerabilidad en FortiOS y FortiSwitchManager per...

Vulnerabilidad en FortiOS y FortiSwitchManager per...

-

Endesa sufre filtración masiva y pone en riesgo a ...

Endesa sufre filtración masiva y pone en riesgo a ...

-

Los precios de los discos duros han subido un 46% ...

Los precios de los discos duros han subido un 46% ...

-

El mercado de PC creció un 10% en el Q4 2025 incen...

El mercado de PC creció un 10% en el Q4 2025 incen...

-

El Samsung Exynos 2700 «Ulysses» llegará en 2027 c...

El Samsung Exynos 2700 «Ulysses» llegará en 2027 c...

-

Emulador retro de Apple adaptado a tableta con pan...

Emulador retro de Apple adaptado a tableta con pan...

-

Go 1.25.6 y 1.24.12 parchean vulnerabilidades crít...

Go 1.25.6 y 1.24.12 parchean vulnerabilidades crít...

-

Vulnerabilidad SSRF en FortiSandbox permite a atac...

Vulnerabilidad SSRF en FortiSandbox permite a atac...

-

Informe "El estado del Código Abierto confiable"

Informe "El estado del Código Abierto confiable"

-

Wikipedia cumple 25 años y firma acuerdos con los ...

Wikipedia cumple 25 años y firma acuerdos con los ...

-

Intel Xe3P: la iGPU de Nova Lake con 12 Cores será...

Intel Xe3P: la iGPU de Nova Lake con 12 Cores será...

-

AuraAudit: herramienta de código abierto para anal...

AuraAudit: herramienta de código abierto para anal...

-

Bibliotecas de IA de Nvidia, Apple y Salesforce en...

Bibliotecas de IA de Nvidia, Apple y Salesforce en...

-

Un gadget para escuchar música desde tu boca: así ...

Un gadget para escuchar música desde tu boca: así ...

-

Troyano bancario para Android: roba datos bancario...

Troyano bancario para Android: roba datos bancario...

-

La DDR3 resucita: vuelven al mercado placas base d...

La DDR3 resucita: vuelven al mercado placas base d...

-

China lanza una app para saber si sigues con vida

China lanza una app para saber si sigues con vida

-

Actualización de seguridad de Node.js corrige 7 vu...

Actualización de seguridad de Node.js corrige 7 vu...

-

España invertirá 4.000 millones en una GIGAFAB de ...

España invertirá 4.000 millones en una GIGAFAB de ...

-

Las 20 vulnerabilidades más explotadas: los produc...

Las 20 vulnerabilidades más explotadas: los produc...

-

Hackers del mundo se reunieron en secreto en Españ...

Hackers del mundo se reunieron en secreto en Españ...

-

Spotify ha vuelto a subir los precios

Spotify ha vuelto a subir los precios

-

MEMOpocalipsis: NVIDIA prioriza las RTX 5060 de 8 ...

MEMOpocalipsis: NVIDIA prioriza las RTX 5060 de 8 ...

-

GoBruteforcer: botnet para Linux basada en credenc...

GoBruteforcer: botnet para Linux basada en credenc...

-

Grok, no más bikinis: la IA de X ya no permite cre...

Grok, no más bikinis: la IA de X ya no permite cre...

-

Nueva amenaza bajo el mar: Rusia desarrolla drones...

Nueva amenaza bajo el mar: Rusia desarrolla drones...

-

HoneyTrap: un nuevo marco de defensa de LLM contra...

HoneyTrap: un nuevo marco de defensa de LLM contra...

-

Nuevo malware VoidLink en la nube ataca sistemas L...

Nuevo malware VoidLink en la nube ataca sistemas L...

-

Pekín prohíbe a entidades chinas usar software de ...

Pekín prohíbe a entidades chinas usar software de ...

-

-

▼

enero

(Total:

314

)

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Microsoft y autoridades desmantelan cadena de ataques BEC impulsada por el motor de fraude RedVDS

Microsoft y autoridades desmantelan cadena de ataques BEC impulsada por el motor de fraude RedVDS

Una operación conjunta liderada por Microsoft y las autoridades internacionales de aplicación de la ley ha desmantelado una cadena de ataques de compromiso de correo electrónico empresarial (BEC) impulsada por el motor de fraude RedVDS. RedVDS funcionaba como una plataforma de "suscripción al cibercrimen" de bajo costo, proporcionando a los delincuentes máquinas virtuales desechables que parecían sistemas Windows normales en internet. Utilizando estos hosts alquilados, los actores de amenazas enviaron enormes volúmenes de correos fraudulentos

Robo de datos de Discord mediante la API

Robo de datos de Discord mediante la API

El actor de amenazas HawkSec afirma estar subastando un conjunto de datos de Discord que comprende 78.541.207 archivos. La colección, organizada en mensajes, sesiones de voz, acciones y servidores, proviene de un proyecto abandonado de OSINT/CSINT que abarcó varios meses. HawkSec promocionó el conjunto de datos en su servidor de Discord, titulado “Hello Hawks Community”, anunciando su disponibilidad para compra a través de canales designados.

Actores chinos alojaron 18.000 servidores C2 activos en 48 proveedores

Actores chinos alojaron 18.000 servidores C2 activos en 48 proveedores

Tipos de ataques de malware

Tipos de ataques de malware

El tema de hoy trata básicamente sobre los tipos de malware, sí, se trata de un software malicioso diseñado para dañar, perjudicar o explotar ordenadores o sistemas informáticos. Por ello, podemos afirmar que es un término que la mayoría de nosotros hemos escuchado y que se ha vuelto muy conocido en la era digital debido a su alta incidencia y a sus consecuencias impredecibles.

Trabajadores remotos de Corea del Norte generan 600 millones con robo de identidad para acceder a sistemas sensibles

Trabajadores remotos de Corea del Norte generan 600 millones con robo de identidad para acceder a sistemas sensibles

El ciberpanorama ha experimentado un cambio fundamental en los últimos años, a medida que la definición de amenazas internas sigue evolucionando. Durante décadas, las organizaciones centraron sus esfuerzos de seguridad en detectar empleados descontentos o contratistas negligentes que pudieran comprometer datos sensibles.

Nuevo ataque Magecart roba tarjetas de crédito en páginas de pago

Nuevo ataque Magecart roba tarjetas de crédito en páginas de pago

Un sofisticado campaña de *skimming* web dirigida a compradores en línea ha surgido con renovada intensidad en 2026, comprometiendo sitios web de comercio electrónico y extrayendo información sensible de pagos durante los procesos de pago en línea. El ataque, identificado como parte de la familia más amplia de amenazas Magecart, representa un desafío en evolución para la seguridad del comercio electrónico

Vulnerabilidad crítica en React Router permite a atacantes acceder o modificar archivos del servidor

Vulnerabilidad crítica en React Router permite a atacantes acceder o modificar archivos del servidor

Investigadores de seguridad han identificado vulnerabilidades críticas en React Router que permiten a los atacantes acceder o modificar archivos del servidor mediante recorrido de directorios. Las fallas afectan a múltiples paquetes dentro del ecosistema de React Router y tienen una puntuación CVSS v3 de 9.8, clasificándolas como de gravedad crítica.

Grupo Everest afirma haber hackeado Nissan Motors

Grupo Everest afirma haber hackeado Nissan Motors

El grupo Everest ha supuestamente afirmado haber realizado un importante ciberataque contra Nissan Motor Co., Ltd., lo que genera nuevas preocupaciones sobre la seguridad de los datos en grandes fabricantes de automóviles. Según informes preliminares, el grupo de ciberdelincuentes asegura haber sustraído alrededor de 900 GB de datos sensibles de la compañía automotriz japonesa, una cantidad que sugiere un amplio acceso a sistemas y repositorios internos.

Grupo de hackers Careto regresa tras 10 años con nuevas tácticas

Grupo de hackers Careto regresa tras 10 años con nuevas tácticas

Actores de amenazas atacan sistemas con más de 240 exploits antes de desplegar ransomware

Actores de amenazas atacan sistemas con más de 240 exploits antes de desplegar ransomware

Entre el 25 y el 28 de diciembre, un único actor de amenazas llevó a cabo una campaña de escaneo a gran escala, probando más de 240 exploits diferentes contra sistemas expuestos a Internet y recopilando datos sobre cada objetivo vulnerable encontrado. Esta operación de reconocimiento, ejecutada desde dos direcciones IP vinculadas a CTG Server Limited (AS152194), representa un nuevo nivel de sofisticación en la forma de asegurar el acceso inicial

Nueva oleada de phishing suplanta al Ministerio de Salud de Italia para robar datos sanitarios

Nueva oleada de phishing suplanta al Ministerio de Salud de Italia para robar datos sanitarios

Nueva campaña de phishing suplanta al Ministerio de Salud de Italia para robar datos sanitarios a través de correos electrónicos falsos que redirigen a páginas fraudulentas.

Filtración de BreachForums: exponen todos los registros de usuarios del popular foro de la dark web

Filtración de BreachForums: exponen todos los registros de usuarios del popular foro de la dark web

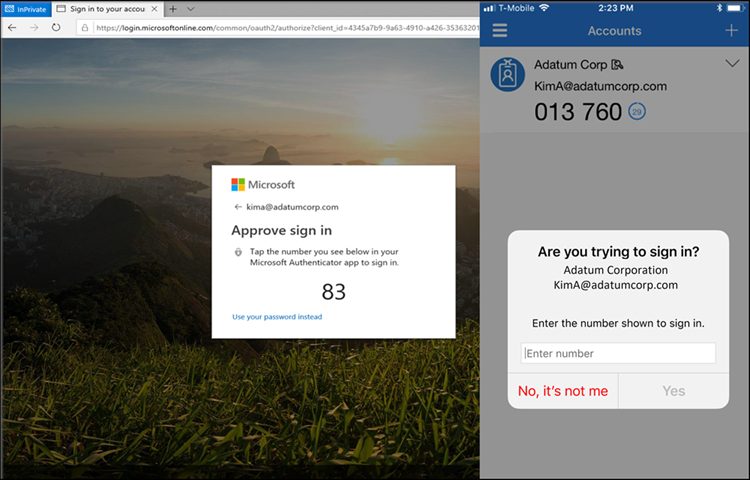

Microsoft forzará el MFA en su Centro de Administración a partir de febrero

Microsoft forzará el MFA en su Centro de Administración a partir de febrero

Usan Google Cloud para robar inicios de sesión de Microsoft 365

Usan Google Cloud para robar inicios de sesión de Microsoft 365

Ha surgido una nueva y sofisticada campaña de phishing, que aprovecha la infraestructura confiable de los servicios de Google Cloud para eludir los filtros de seguridad y robar credenciales de inicio de sesión de Microsoft 365. Al abusar de herramientas legítimas de automatización de flujos de trabajo, los actores de amenazas están creando ataques convincentes que se integran a la perfección con las comunicaciones auténticas, lo que dificulta cada vez más la detección tanto para los sistemas automatizados como para los usuarios finales

Nuevo ataque Ghost Tapped vacía tu cuenta bancaria usando tu dispositivo Android

Nuevo ataque Ghost Tapped vacía tu cuenta bancaria usando tu dispositivo Android

Explotan activamente implementaciones de IA: más de 91.000 ataques observados

Explotan activamente implementaciones de IA: más de 91.000 ataques observados

Investigadores de seguridad han identificado más de 91,000 sesiones de ataque dirigidas a infraestructuras de IA entre octubre de 2025 y enero de 2026, exponiendo campañas sistemáticas contra implementaciones de modelos de lenguaje grandes. La infraestructura de honeypot Ollama de GreyNoise capturó 91,403 sesiones de ataque durante este período, revelando dos campañas de amenazas distintas. Los hallazgos corroboran y amplían investigaciones previas de Defused sobre el ataque a sistemas de IA.

China hackeó sistemas de correo electrónico de personal del Congreso de EE. UU.

China hackeó sistemas de correo electrónico de personal del Congreso de EE. UU.

8,1 millones de ataques a la vulnerabilidad React2Shell

8,1 millones de ataques a la vulnerabilidad React2Shell

La vulnerabilidad React2Shell (CVE-2025-55182) sigue enfrentando una campaña de explotación implacable, con actores de amenazas lanzando más de 8,1 millones de sesiones de ataque desde su divulgación inicial. Según los datos de GreyNoise Observation Grid, los volúmenes diarios de ataques se han estabilizado en 300.000–400.000 sesiones desde que alcanzaron un pico superior a 430.000 a finales de diciembre, lo que indica una explotación sostenida y coordinada.

Trump sugiere participación cibernética de EE.UU. en apagón en Caracas durante captura de Maduro

Trump sugiere participación cibernética de EE.UU. en apagón en Caracas durante captura de Maduro

Caracas quedó a oscuras justo cuando las fuerzas estadounidenses se movilizaban para capturar al líder venezolano Nicolás Maduro el sábado. El apagón hizo más que ocultar a las tropas; demostró cómo el malware puede definir las batallas modernas. Se cree que el Comando Cibernético de EE.UU. y unidades aliadas desplegaron una carga útil dirigida a la red eléctrica dentro del operador energético de Venezuela.

Ransomware CrazyHunter ataca al sector sanitario

Ransomware CrazyHunter ataca al sector sanitario

El ransomware CrazyHunter ha surgido como una amenaza crítica y en evolución que se dirige específicamente a organizaciones de atención médica e infraestructura médica sensible. Este malware, desarrollado en Go, representa una escalada significativa en la sofisticación del ransomware, empleando métodos de cifrado avanzados y mecanismos de entrega diseñados para eludir las defensas de seguridad modernas.

.png)

-p-1080.png)