Tutoriales y Manuales

Entradas Mensuales

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

▼

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

▼

febrero

(Total:

36

)

-

Quitando a los usuarios de Windows los derechos de...

Quitando a los usuarios de Windows los derechos de...

-

Un fallo en CloudFlare expone datos privados de su...

Un fallo en CloudFlare expone datos privados de su...

-

AMD presenta oficialmente Ryzen R7 y alcanza en re...

AMD presenta oficialmente Ryzen R7 y alcanza en re...

-

Un fan de NVIDIA asesina en Rusia un fan de AMD

Un fan de NVIDIA asesina en Rusia un fan de AMD

-

Google anuncia la primera colisión de SHA1

Google anuncia la primera colisión de SHA1

-

RootedCON 2017 se celebra durante los días 2, 3 y ...

RootedCON 2017 se celebra durante los días 2, 3 y ...

-

Microsoft retrasa sus actualizaciones de seguridad...

Microsoft retrasa sus actualizaciones de seguridad...

-

Con sólo 15 años hackeó ordenadores de la NASA

Con sólo 15 años hackeó ordenadores de la NASA

-

Presentan como prodigio en informática a joven que...

Presentan como prodigio en informática a joven que...

-

DEFT Zero presenta su edición 2017 para el análisi...

DEFT Zero presenta su edición 2017 para el análisi...

-

El 0-Day de WordPress permite el hackeo de 1,5 mil...

El 0-Day de WordPress permite el hackeo de 1,5 mil...

-

8 tarjetas gráficas GTX 1080 conectadas para crack...

8 tarjetas gráficas GTX 1080 conectadas para crack...

-

Un nuevo fallo grave provoca DoS al software BIND DNS

Un nuevo fallo grave provoca DoS al software BIND DNS

-

Universidad sufre un ataque DDoS de sus propios di...

Universidad sufre un ataque DDoS de sus propios di...

-

El 75% de todo el Ransomware es desarrollado por r...

El 75% de todo el Ransomware es desarrollado por r...

-

WhatsApp incorpora verificación en dos pasos

WhatsApp incorpora verificación en dos pasos

-

Vulnerabilidades en las cerraduras inteligentes Bl...

Vulnerabilidades en las cerraduras inteligentes Bl...

-

Solucionada vulnerabilidad XSS en Steam de Valve

Solucionada vulnerabilidad XSS en Steam de Valve

-

La Policía interviene en Málaga una operadora por ...

La Policía interviene en Málaga una operadora por ...

-

Un sofisticado malware en memoria está infectando ...

Un sofisticado malware en memoria está infectando ...

-

De nuevo hackean impresoras vulnerables imprimiend...

De nuevo hackean impresoras vulnerables imprimiend...

-

El vendedor de Smart TV Vizio multado con 2.2$ mil...

El vendedor de Smart TV Vizio multado con 2.2$ mil...

-

Un hacker tumba más de 10 mil páginas de la dark w...

Un hacker tumba más de 10 mil páginas de la dark w...

-

Ransomware Charger secuestra tu teléfono a cambio ...

Ransomware Charger secuestra tu teléfono a cambio ...

-

Una multa de tráfico falsa de la DGT infecta tu or...

Una multa de tráfico falsa de la DGT infecta tu or...

-

Cómo Google manejó el mayor ataque DDoS de la Botn...

Cómo Google manejó el mayor ataque DDoS de la Botn...

-

Documental: Big Data, conviviendo con el algoritmo

Documental: Big Data, conviviendo con el algoritmo

-

Rusia detiene a varios expertos en ciberseguridad ...

Rusia detiene a varios expertos en ciberseguridad ...

-

Nuevas vulnerabilidades críticas en routers Netgear

Nuevas vulnerabilidades críticas en routers Netgear

-

Dos arrestados en Londres por infectar la red CCTV...

Dos arrestados en Londres por infectar la red CCTV...

-

0-day en SMB afecta a múltipes versiones de Window...

0-day en SMB afecta a múltipes versiones de Window...

-

Windows Defender ATP te protegerá del Ransomware

Windows Defender ATP te protegerá del Ransomware

-

Gobierno holandés contará todas las papeletas a ma...

Gobierno holandés contará todas las papeletas a ma...

-

Backblaze publica su ranking de fiabilidad de disc...

Backblaze publica su ranking de fiabilidad de disc...

-

Apple elimina iCloud Activation Lock Page por un f...

Apple elimina iCloud Activation Lock Page por un f...

-

Nueva actualización de seguridad para WordPress

Nueva actualización de seguridad para WordPress

-

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

seguridad

(

389

)

privacidad

(

349

)

ransomware

(

318

)

google

(

312

)

vulnerabilidad

(

262

)

Malware

(

242

)

android

(

227

)

Windows

(

222

)

tutorial

(

215

)

cve

(

207

)

manual

(

200

)

software

(

198

)

hardware

(

181

)

linux

(

120

)

twitter

(

109

)

ddos

(

86

)

Wifi

(

80

)

WhatsApp

(

76

)

herramientas

(

75

)

cifrado

(

73

)

hacking

(

72

)

app

(

63

)

sysadmin

(

60

)

nvidia

(

50

)

Networking

(

49

)

ssd

(

47

)

youtube

(

41

)

firmware

(

39

)

hack

(

39

)

adobe

(

38

)

office

(

38

)

firefox

(

34

)

contraseñas

(

32

)

eventos

(

32

)

antivirus

(

31

)

cms

(

30

)

anonymous

(

27

)

flash

(

27

)

juegos

(

26

)

programación

(

25

)

MAC

(

24

)

multimedia

(

22

)

apache

(

21

)

exploit

(

21

)

javascript

(

21

)

Kernel

(

19

)

ssl

(

18

)

SeguridadWireless

(

17

)

documental

(

16

)

conferencia

(

15

)

Forense

(

14

)

Debugger

(

13

)

lizard squad

(

13

)

técnicas hacking

(

13

)

auditoría

(

12

)

delitos

(

11

)

metasploit

(

11

)

Virtualización

(

10

)

adamo

(

9

)

reversing

(

9

)

Rootkit

(

8

)

Ehn-Dev

(

7

)

MAC Adress

(

6

)

antimalware

(

6

)

oclHashcat

(

5

)

Entradas populares

Entradas populares

-

SQLmap es una de las herramienta más conocidas para hacer ataques SQLi (SQL Injection) escrita en Python. SQLmap se encarga de realizar pe...

-

El ransomware es un tipo de malware que emplea cifrado asimétrico para secuestrar la información de la víctima y solicitar un rescate . ...

-

Después de ver qué es una vCPU y la diferencia entre núcleos (cores) e hilos en los procesadores, pasamos a explicar toda la nomenclatura d...

Windows Defender ATP te protegerá del Ransomware

Windows Defender ATP te protegerá del Ransomware

jueves, 2 de febrero de 2017

|

Publicado por

el-brujo

|

Editar entrada

Windows Defender Advanced Threat Protection (Windows Defender ATP), herramienta para el nuevo Windows 10, bloqueará el ransomware, incluso cuando los antivirus comerciales no sean capaces de hacerlo. Mediante el estudio del comportamiento evitará infecciones de Ransomware con alertas, por ejemplo, cuando se hagan llamadas a comandos PowerShell, borrado de copias de seguridad como puntos de restauración y copias shadow, etc

Una de las amenazas informáticas más preocupantes de la historia de la informática está siendo el ransomware, un tipo de software malicioso que, una vez infecta el ordenador de un usuario, automáticamente cifra todos los datos almacenados en él y pide el pago de un rescate, muy elevado, a cambio de recupear los datos. Este tipo de malware es capaz incluso de engañar a los mejores antivirus del mercado, siendo una amenaza muy complicada detectar y mitigar a tiempo. Sin embargo, Microsoft parece haber dado con la solución.

Windows Defender Advanced Threat Protection estará disponible para:

Tommy Blizard, un miembro e investigador del departamento de seguridad de Windows Defender ha publicado un completo informe donde explica las nuevas medidas de seguridad internas que llegarán a Windows 10 Creators Update gracias a las cuales el propio sistema operativo será capaz de protegerse de los virus y el malware por sí solo, incluso del temido ransomware.

Además de ser capaz de bloquear el ransomware por si solo, las nuevas medidas de seguridad de Windows 10 Creators Update harán que el sistema se proteja a si mismo contra los exploits de memoria, incluso de aquellos que se ejecuten en modo kernel (con el máximo nivel de privilegios), vislumbrando una nueva era en la seguridad del software de Microsoft.

Aunque Windows 10 es uno de los sistemas operativos más seguros hasta la fecha, no será hasta la llegada de Windows 10 Creators Update, en un par de meses, cuando las nuevas medidas de seguridad de este sistema y el renacido Windows Defender lleguen a su máximo esplendor.

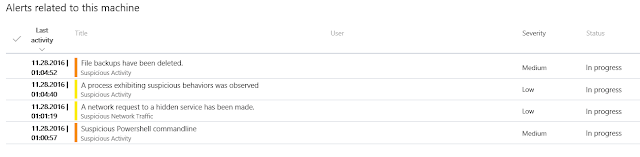

La infección de ransomware Cerber comenzó con un documento descargado en la carpeta Descargas a través de un cliente de correo web. Un usuario abrió el documento y activó una macro incrustada, que a su vez lanzó un comando de PowerShell que descargó otro componente que transportaba la carga útil del ransomware. Como se muestra a continuación, el comando PowerShell fue detectado por Windows Defender ATP.

Detección de comandos de PowerShell

Windows Defender ATP también generó una alerta cuando el script de PowerShell se conectó a un sitio web de anonimato de TOR a través de un proxy público para descargar un archivo ejecutable. El personal del centro de operaciones de seguridad (SOC) podría utilizar esas alertas para obtener la dirección IP de origen y bloquear esta dirección IP en el servidor de seguridad, evitando que otras máquinas descarguen el archivo ejecutable. En este caso, el ejecutable descargado era la carga útil del ransomware.

Windows Defender ATP generó al menos cuatro alertas durante el proceso de infección, proporcionando una amplia variedad de detecciones que ayudan a asegurar la cobertura para el cambio de técnicas entre las versiones de Cerber, muestras e infecciones. Para construir los mecanismos detrás de estas alertas, los investigadores de seguridad de Microsoft se peinan a través de familias de ransomware e identifican comportamientos comunes. Su investigación apoya modelos de aprendizaje de máquina y algoritmos de detección de comportamiento que detectan ransomware en diferentes etapas de la cadena de matar, durante el parto (por correo electrónico o utilizando kits de exploit) hasta el momento en que las víctimas hacen pagos de rescate.

Fuentes:

https://www.redeszone.net/2017/02/01/windows-10-capaz-protegerse-del-ransomware/

https://blogs.technet.microsoft.com/mmpc/2017/01/30/averting-ransomware-epidemics-in-corporate-networks-with-windows-defender-atp/

Una de las amenazas informáticas más preocupantes de la historia de la informática está siendo el ransomware, un tipo de software malicioso que, una vez infecta el ordenador de un usuario, automáticamente cifra todos los datos almacenados en él y pide el pago de un rescate, muy elevado, a cambio de recupear los datos. Este tipo de malware es capaz incluso de engañar a los mejores antivirus del mercado, siendo una amenaza muy complicada detectar y mitigar a tiempo. Sin embargo, Microsoft parece haber dado con la solución.

Windows Defender Advanced Threat Protection estará disponible para:

- Windows 10 Enterprise

- Windows 10 Education

- Windows 10 Pro

- Windows 10 Pro Education

Windows Defender ATP bloqueará el ransomware, incluso cuando los antivirus comerciales no son capaces de hacerlo

Tommy Blizard, un miembro e investigador del departamento de seguridad de Windows Defender ha publicado un completo informe donde explica las nuevas medidas de seguridad internas que llegarán a Windows 10 Creators Update gracias a las cuales el propio sistema operativo será capaz de protegerse de los virus y el malware por sí solo, incluso del temido ransomware.

Además de ser capaz de bloquear el ransomware por si solo, las nuevas medidas de seguridad de Windows 10 Creators Update harán que el sistema se proteja a si mismo contra los exploits de memoria, incluso de aquellos que se ejecuten en modo kernel (con el máximo nivel de privilegios), vislumbrando una nueva era en la seguridad del software de Microsoft.

Aunque Windows 10 es uno de los sistemas operativos más seguros hasta la fecha, no será hasta la llegada de Windows 10 Creators Update, en un par de meses, cuando las nuevas medidas de seguridad de este sistema y el renacido Windows Defender lleguen a su máximo esplendor.

Un caso real de Ransomware detectado por Windows Defender ATP

La infección de ransomware Cerber comenzó con un documento descargado en la carpeta Descargas a través de un cliente de correo web. Un usuario abrió el documento y activó una macro incrustada, que a su vez lanzó un comando de PowerShell que descargó otro componente que transportaba la carga útil del ransomware. Como se muestra a continuación, el comando PowerShell fue detectado por Windows Defender ATP.

Detección de comandos de PowerShell

Windows Defender ATP también generó una alerta cuando el script de PowerShell se conectó a un sitio web de anonimato de TOR a través de un proxy público para descargar un archivo ejecutable. El personal del centro de operaciones de seguridad (SOC) podría utilizar esas alertas para obtener la dirección IP de origen y bloquear esta dirección IP en el servidor de seguridad, evitando que otras máquinas descarguen el archivo ejecutable. En este caso, el ejecutable descargado era la carga útil del ransomware.

Después de descargar la carga en el directorio Temp, se ejecutó

mediante un proceso cmd.exe de origen. La carga creó una copia de sí

mismo en la carpeta Usuarios y luego lanzó esa copia. Algoritmos de

aprendizaje de máquina en Windows Defender ATP fueron capaces de

detectar este comportamiento auto-lanzamiento.

Justo antes de cifrar los archivos, el ransomware de Cerber intentó evitar futuros intentos de recuperación de archivos mediante la eliminación de los puntos de restauración del sistema y todas las copias shadow de volumen disponibles, usadas por Windows System Restore y Windows Backup and Restore durante la recuperación. Este comportamiento hostil también fue detectado por Windows Defender ATP.

Fuentes:

https://www.redeszone.net/2017/02/01/windows-10-capaz-protegerse-del-ransomware/

https://blogs.technet.microsoft.com/mmpc/2017/01/30/averting-ransomware-epidemics-in-corporate-networks-with-windows-defender-atp/

Enviar por correo electrónico

Escribe un blog

Compartir con Twitter

Compartir con Facebook

Compartir en Pinterest

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.