Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

▼

2019

(Total:

102

)

-

▼

septiembre

(Total:

14

)

-

Warp, VPN gratuita de CloudFlare para dispositivos...

Warp, VPN gratuita de CloudFlare para dispositivos...

-

Microsoft publica parches de emergencia para IE y ...

Microsoft publica parches de emergencia para IE y ...

-

Roban cuenta WhatsApp del político español Albert ...

Roban cuenta WhatsApp del político español Albert ...

-

Permisos App's en Android

Permisos App's en Android

-

Exponen datos usuarios plugin Lumin PDF de Google ...

Exponen datos usuarios plugin Lumin PDF de Google ...

-

Entendiendo los contenedores con Docker

Entendiendo los contenedores con Docker

-

Presentan el protocolo del futuro USB4

Presentan el protocolo del futuro USB4

-

Procesadores Intel Xeon afectados por vulnerabilid...

Procesadores Intel Xeon afectados por vulnerabilid...

-

Twitter suspende uso tweets vía SMS después del ha...

Twitter suspende uso tweets vía SMS después del ha...

-

Microsoft soluciona 80 vulnerabilidades incluyendo...

Microsoft soluciona 80 vulnerabilidades incluyendo...

-

Módulo para Metasploit del exploit público para vu...

Módulo para Metasploit del exploit público para vu...

-

Descubren bases de datos expuestas con números de ...

Descubren bases de datos expuestas con números de ...

-

Disponibles distros Kali Linux 2019.3 y BlackArch ...

Disponibles distros Kali Linux 2019.3 y BlackArch ...

-

Google recompensará encontrar bugs en Apps Android...

Google recompensará encontrar bugs en Apps Android...

-

-

▼

septiembre

(Total:

14

)

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

seguridad

(

622

)

google

(

516

)

vulnerabilidad

(

511

)

privacidad

(

432

)

ransomware

(

403

)

Malware

(

387

)

Windows

(

351

)

cve

(

325

)

android

(

322

)

hardware

(

308

)

tutorial

(

291

)

manual

(

275

)

software

(

236

)

linux

(

158

)

WhatsApp

(

136

)

nvidia

(

126

)

twitter

(

120

)

ddos

(

109

)

Wifi

(

105

)

hacking

(

102

)

ssd

(

96

)

cifrado

(

93

)

app

(

87

)

herramientas

(

80

)

sysadmin

(

70

)

Networking

(

67

)

youtube

(

64

)

office

(

52

)

firmware

(

51

)

adobe

(

48

)

firefox

(

45

)

hack

(

45

)

exploit

(

44

)

programación

(

43

)

juegos

(

40

)

contraseñas

(

39

)

antivirus

(

38

)

apache

(

32

)

eventos

(

32

)

cms

(

31

)

flash

(

30

)

MAC

(

29

)

multimedia

(

29

)

Kernel

(

28

)

anonymous

(

27

)

javascript

(

25

)

ssl

(

22

)

Forense

(

18

)

SeguridadWireless

(

17

)

conferencia

(

17

)

documental

(

16

)

Debugger

(

14

)

lizard squad

(

14

)

auditoría

(

13

)

técnicas hacking

(

13

)

Rootkit

(

11

)

delitos

(

11

)

metasploit

(

11

)

Virtualización

(

10

)

adamo

(

9

)

reversing

(

9

)

Ehn-Dev

(

7

)

MAC Adress

(

6

)

antimalware

(

6

)

oclHashcat

(

5

)

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

-

Un proyecto permite actualizar Windows 7 hasta enero de 2026 , añadiendo soporte para SSDs NVMe y USB 3.x , mejorando su seguridad y compati...

Microsoft soluciona 80 vulnerabilidades incluyendo 2 0-days activos y 4 fallos críticos en RDP

Microsoft soluciona 80 vulnerabilidades incluyendo 2 0-days activos y 4 fallos críticos en RDP

jueves, 12 de septiembre de 2019

|

Publicado por

el-brujo

|

Editar entrada

Microsoft presenta como cada segundo martes de cada mes, actualizaciones de seguridad para corregir unos 80 agujeros de seguridad en varias versiones de sus sistemas operativos Windows y software relacionado. El gigante del software asignó una calificación "crítica" a casi una cuarta parte de esas vulnerabilidades.. De ellas 17 son calificados como críticas y otros 61 como importantes. Microsoft ha corregido un total de 19 fallos de seguridad que afectaban a Microsoft Office. Los parches de septiembre 2019 para Windows 10 también solucionan y corrigen el alto consumo de CPU del el proceso SearchUI.exe del parche KB4512941

Dos de los errores anulados en el lote de parches de este mes (CVE-2019-1214 y CVE-2019-1215) involucran vulnerabilidades en todas las versiones compatibles de Windows que ya han sido explotadas en la naturaleza. Ambos se conocen como fallas de "escalada de privilegios", ya que permiten que un atacante asuma el estado de administrador todopoderoso en un sistema de destino. Los exploits para este tipo de debilidades a menudo se implementan junto con otros ataques que no requieren derechos administrativos.

Septiembre también marca la cuarta vez este año Microsoft soluciona errores críticos en su función de Protocolo de escritorio remoto (RDP), con cuatro fallos críticas que se corrigen en el servicio. Según el proveedor de seguridad Qualys, Microsoft descubrió estos defectos de Escritorio remoto en una revisión de código y, para explotarlos, un atacante tendría que engañar a un usuario para que se conecte a un servidor RDP malicioso o pirateado.

Microsoft también corrigió otra vulnerabilidad crítica en la forma en que Windows maneja los archivos de enlace que terminan en ".lnk" que podrían usarse para lanzar malware en un sistema vulnerable si un usuario abriera una unidad extraíble o accediera a una carpeta compartida con un bobo atrapado. Lnk archivo en él.

Los archivos de acceso directo, o aquellos que terminan en la extensión ".lnk", son archivos de Windows que vinculan iconos fáciles de reconocer a programas ejecutables específicos y, por lo general, se colocan en el escritorio del usuario o en el menú de inicio. Quizás valga la pena señalar que los archivos .lnk envenenados fueron uno de los cuatro exploits conocidos incluidos en Stuxnet, un arma cibernética multimillonaria que los servicios de inteligencia estadounidenses e israelíes utilizaron para descarrilar los planes de enriquecimiento nuclear de Irán hace aproximadamente una década.

En el envío del parche de Microsoft del mes pasado, lamentaba el trabajo de manguera infligido en mi sistema Windows 10 por la ronda de actualizaciones de seguridad de Redmond en julio. Muchos lectores respondieron diciendo que una u otra actualización lanzada por Microsoft en agosto causó de manera similar reinicios en bucle o problemas con fallas repetidas de Windows.

Como no parece haber ninguna falla de parche ahora o que se vea comprometida mañana en el paquete acumulativo de parches de septiembre, probablemente sea seguro decir que la mayoría de los usuarios finales de Windows se beneficiarían de esperar unos días para aplicar estas correcciones.

Todas estas vulnerabilidades permitían la ejecución de código remoto en un dispositivo afectado. Por ejemplo a través de Adobe Flash Player podrían ejecutar código en una máquina a través de una página diseñada de forma maliciosa para ello. Eso sí, hay que tener en cuenta que muchos navegadores modernos están deshabilitando Adobe Flash Player por defecto.

Para estar seguros de contar con la última versión y estar protegidos debemos tener instalado Adobe Flash Player 32.0.0.255.

Respecto a Adobe Application Manager ha lanzado una actualización para evitar el secuestro de DLL. Esto podría derivar en la ejecución de código arbitrario.

Finalmente, Adobe corrigió dos errores críticos en su complemento de navegador Flash Player, que está incluido en el IE / Edge y Chrome de Microsoft (aunque ahora está cojeado por defecto en Chrome). Firefox obliga a los usuarios con el complemento Flash instalado a hacer clic para reproducir contenido Flash; las instrucciones para deshabilitar o eliminar Flash de Firefox están aquí. Adobe dejará de admitir Flash a finales de 2020.

Microsoft lanzó mejoras de calidad en la pila de servicios para todas las versiones de Windows 10, el componente diseñado para permitir a los usuarios recibir e instalar actualizaciones de Windows.

¿Qué es una actualización de la pila de servicio?

Las actualizaciones de la pila de servicio proporcionan soluciones a la pila de servicio, el componente que instala las actualizaciones de Windows. Además, contiene la "pila de servicio basada en componentes" (CBS), que es un componente subyacente clave para varios elementos de la implementación de Windows, como DISM, SFC, cambio de características o roles de Windows y reparación de componentes. El CBS es un componente pequeño que generalmente no tiene actualizaciones lanzadas cada mes.

Microsoft afirma que esta actualización crítica de la pila de servicio "solucionó un problema en el que agregar componentes de nivel de arranque vulnerables a la lista de rechazo de arranque seguro (dbx) puede hacer que el sistema no se inicie".

Se aconseja a todos los clientes de Windows 10 que primero actualicen la pila de servicio de Windows 10 a la última versión antes de intentar instalar las actualizaciones acumulativas KB4515384 y KB4512578.

Mantenimiento de paquetes de actualización de pila disponibles a través del Catálogo de actualizaciones de Microsoft

La instalación de las actualizaciones de la pila de servicio (SSU) garantiza que los dispositivos de los usuarios puedan recibir e instalar las correcciones de seguridad de Microsoft con la ayuda de una pila de servicio confiable y robusta.

También se insta a los usuarios de Windows 10 a actualizar la pila de servicio de sus sistemas lo antes posible para evitar posibles problemas que puedan aparecer durante el proceso de instalación de las actualizaciones de características y calidad.

Mantenimiento de actualizaciones de pila - Artículo de soporte del producto

Mantenimiento de la pila actualiza las notas de instalación:

Microsoft apuesta por el deep learning- aprendizaje profundo para mejorar la función de detección de PowerShell maliciosas de Microsoft Defender Advanced Threat Protection (ATP) utilizando una nueva técnica desarrollada originalmente para el procesamiento del lenguaje natural (NLP). El nuevo modelo de aprendizaje profundo "ahora se adopta y aplica para expandir nuestra cobertura de detección de scripts maliciosos de PowerShell, que continúan siendo un vector de ataque crítico La detección más fuerte de scripts maliciosos de PowerShell y otras amenazas en los puntos finales que utilizan el aprendizaje profundo significa una seguridad más rica y mejor informada a través de Microsoft Threat Protection, que proporciona seguridad integral para identidades, puntos finales, correo electrónico y datos, aplicaciones e infraestructura

"Protección contra ransomware” y haz clic en “Administrar la protección contra ransomware”.Protección contra virus y amenazas. Nos aparece una serie de opciones y la que nos interesa es la que hace mención al ransomware. Pinchamos en Administrar la protección frente al ransomware. De forma predeterminada viene desactivado. Simplemente tenemos que hacer clic en el botón para activarlo.

El problema es que, por defecto, Windows 10 instalará parches y reiniciará su computadora cuando lo desee. Aquí vamos a ver tutorial sobre cómo deshacer eso. Para todos los demás usuarios del sistema operativo Windows, si prefiere recibir alertas sobre nuevas actualizaciones cuando estén disponibles para que pueda elegir cuándo instalarlas, hay una configuración para eso en Windows Update.

Cuando configura una conexión como "medida", Windows 10 no descargará automáticamente las actualizaciones.

Dos de los errores anulados en el lote de parches de este mes (CVE-2019-1214 y CVE-2019-1215) involucran vulnerabilidades en todas las versiones compatibles de Windows que ya han sido explotadas en la naturaleza. Ambos se conocen como fallas de "escalada de privilegios", ya que permiten que un atacante asuma el estado de administrador todopoderoso en un sistema de destino. Los exploits para este tipo de debilidades a menudo se implementan junto con otros ataques que no requieren derechos administrativos.

- CVE-2019-1214 – Vulnerability exists in Windows Common Log File System, successful exploitation of the vulnerability allows an attacker to run processes in an elevated context.

- CVE-2019-1215 – Vulnerability exists in ws2ifsl.sys (Winsock), successful exploitation allows an attacker to execute code with elevated privileges.

Septiembre también marca la cuarta vez este año Microsoft soluciona errores críticos en su función de Protocolo de escritorio remoto (RDP), con cuatro fallos críticas que se corrigen en el servicio. Según el proveedor de seguridad Qualys, Microsoft descubrió estos defectos de Escritorio remoto en una revisión de código y, para explotarlos, un atacante tendría que engañar a un usuario para que se conecte a un servidor RDP malicioso o pirateado.

Vulnerabilidad Crítica en ficheros .lnk

Microsoft también corrigió otra vulnerabilidad crítica en la forma en que Windows maneja los archivos de enlace que terminan en ".lnk" que podrían usarse para lanzar malware en un sistema vulnerable si un usuario abriera una unidad extraíble o accediera a una carpeta compartida con un bobo atrapado. Lnk archivo en él.

Los archivos de acceso directo, o aquellos que terminan en la extensión ".lnk", son archivos de Windows que vinculan iconos fáciles de reconocer a programas ejecutables específicos y, por lo general, se colocan en el escritorio del usuario o en el menú de inicio. Quizás valga la pena señalar que los archivos .lnk envenenados fueron uno de los cuatro exploits conocidos incluidos en Stuxnet, un arma cibernética multimillonaria que los servicios de inteligencia estadounidenses e israelíes utilizaron para descarrilar los planes de enriquecimiento nuclear de Irán hace aproximadamente una década.

En el envío del parche de Microsoft del mes pasado, lamentaba el trabajo de manguera infligido en mi sistema Windows 10 por la ronda de actualizaciones de seguridad de Redmond en julio. Muchos lectores respondieron diciendo que una u otra actualización lanzada por Microsoft en agosto causó de manera similar reinicios en bucle o problemas con fallas repetidas de Windows.

Como no parece haber ninguna falla de parche ahora o que se vea comprometida mañana en el paquete acumulativo de parches de septiembre, probablemente sea seguro decir que la mayoría de los usuarios finales de Windows se beneficiarían de esperar unos días para aplicar estas correcciones.

Parches de seguridad de Adobe de septiembre

Adobe también ha lanzado diferentes parches de seguridad para corregir problemas. En total resuelve tres problemas de seguridad en dos programas diferentes: Adobe Flash Player y Adobe Application Manager.Todas estas vulnerabilidades permitían la ejecución de código remoto en un dispositivo afectado. Por ejemplo a través de Adobe Flash Player podrían ejecutar código en una máquina a través de una página diseñada de forma maliciosa para ello. Eso sí, hay que tener en cuenta que muchos navegadores modernos están deshabilitando Adobe Flash Player por defecto.

Para estar seguros de contar con la última versión y estar protegidos debemos tener instalado Adobe Flash Player 32.0.0.255.

Respecto a Adobe Application Manager ha lanzado una actualización para evitar el secuestro de DLL. Esto podría derivar en la ejecución de código arbitrario.

Finalmente, Adobe corrigió dos errores críticos en su complemento de navegador Flash Player, que está incluido en el IE / Edge y Chrome de Microsoft (aunque ahora está cojeado por defecto en Chrome). Firefox obliga a los usuarios con el complemento Flash instalado a hacer clic para reproducir contenido Flash; las instrucciones para deshabilitar o eliminar Flash de Firefox están aquí. Adobe dejará de admitir Flash a finales de 2020.

Microsoft Servicing Stack Updates para Windows 10

Microsoft lanzó mejoras de calidad en la pila de servicios para todas las versiones de Windows 10, el componente diseñado para permitir a los usuarios recibir e instalar actualizaciones de Windows.

¿Qué es una actualización de la pila de servicio?

Las actualizaciones de la pila de servicio proporcionan soluciones a la pila de servicio, el componente que instala las actualizaciones de Windows. Además, contiene la "pila de servicio basada en componentes" (CBS), que es un componente subyacente clave para varios elementos de la implementación de Windows, como DISM, SFC, cambio de características o roles de Windows y reparación de componentes. El CBS es un componente pequeño que generalmente no tiene actualizaciones lanzadas cada mes.

Microsoft afirma que esta actualización crítica de la pila de servicio "solucionó un problema en el que agregar componentes de nivel de arranque vulnerables a la lista de rechazo de arranque seguro (dbx) puede hacer que el sistema no se inicie".

Se aconseja a todos los clientes de Windows 10 que primero actualicen la pila de servicio de Windows 10 a la última versión antes de intentar instalar las actualizaciones acumulativas KB4515384 y KB4512578.

Mantenimiento de paquetes de actualización de pila disponibles a través del Catálogo de actualizaciones de Microsoft

La instalación de las actualizaciones de la pila de servicio (SSU) garantiza que los dispositivos de los usuarios puedan recibir e instalar las correcciones de seguridad de Microsoft con la ayuda de una pila de servicio confiable y robusta.

También se insta a los usuarios de Windows 10 a actualizar la pila de servicio de sus sistemas lo antes posible para evitar posibles problemas que puedan aparecer durante el proceso de instalación de las actualizaciones de características y calidad.

Mantenimiento de actualizaciones de pila - Artículo de soporte del producto

- Windows 10 1903 / Windows Server, versión 1903 KB4515383

- Windows 10 1809 / Windows Server 2019 KB4512577

- Windows 10 1803 / Windows Server, versión 1803 KB4512576

- Windows 10 1709 KB4512575

- Windows 10 1703 KB4511839

- Windows 10 1607 / Servidor 2016 KB4512574

- Windows 10 1507 KB4512573

Mantenimiento de la pila actualiza las notas de instalación:

- Las actualizaciones de la pila de servicio contienen la pila completa de servicio; Como resultado, normalmente los administradores solo necesitan instalar la última actualización de la pila de servicio para el sistema operativo.

- La instalación de la actualización de la pila de servicio no requiere reiniciar el dispositivo, por lo que la instalación no debe ser perjudicial.

- Las versiones de actualización de la pila de servicio son específicas de la versión del sistema operativo (número de compilación), al igual que las actualizaciones de calidad.

- Busque para instalar la última actualización de la pila de servicio disponible para Windows 10.

Microsoft introduce cambios en Windows Defender para detectar PowerShell maliciosos

Microsoft apuesta por el deep learning- aprendizaje profundo para mejorar la función de detección de PowerShell maliciosas de Microsoft Defender Advanced Threat Protection (ATP) utilizando una nueva técnica desarrollada originalmente para el procesamiento del lenguaje natural (NLP). El nuevo modelo de aprendizaje profundo "ahora se adopta y aplica para expandir nuestra cobertura de detección de scripts maliciosos de PowerShell, que continúan siendo un vector de ataque crítico La detección más fuerte de scripts maliciosos de PowerShell y otras amenazas en los puntos finales que utilizan el aprendizaje profundo significa una seguridad más rica y mejor informada a través de Microsoft Threat Protection, que proporciona seguridad integral para identidades, puntos finales, correo electrónico y datos, aplicaciones e infraestructura

Activar la protección frente al ransomware en Windows Defender para proteger tus archivos

Para activar la protección frente al ransomware en Windows hay que ir a Inicio, entramos en Configuración, vamos a Actualización y seguridad y entramos en Actualización y seguridad> Seguridad de Windows> Protección contra virus y amenazas."Protección contra ransomware” y haz clic en “Administrar la protección contra ransomware”.Protección contra virus y amenazas. Nos aparece una serie de opciones y la que nos interesa es la que hace mención al ransomware. Pinchamos en Administrar la protección frente al ransomware. De forma predeterminada viene desactivado. Simplemente tenemos que hacer clic en el botón para activarlo.

- Controla el acceso a la carpeta (Protege tus archivos y carpetas de cambios no autorizados de aplicaciones malintencionadas)

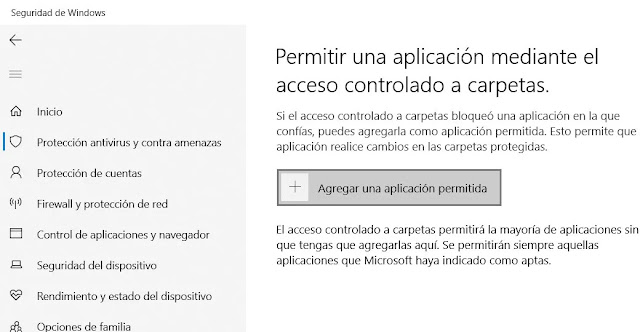

- Carpetas protegidas. (o puedes Permitir que una aplicación acceda a alguna de las carpetas controladas (Agregar una aplicación permitida)

De forma predeterminada las siguientes carpetas están protegidas:

- Descargas.

- Documentos.

- Escritorio.

- Imágenes.

- Música.

- Vídeos.

Evitar que Windows 10 instale actualizaciones y reinicie automáticamente

El problema es que, por defecto, Windows 10 instalará parches y reiniciará su computadora cuando lo desee. Aquí vamos a ver tutorial sobre cómo deshacer eso. Para todos los demás usuarios del sistema operativo Windows, si prefiere recibir alertas sobre nuevas actualizaciones cuando estén disponibles para que pueda elegir cuándo instalarlas, hay una configuración para eso en Windows Update.

- Desactivar las actualizaciones automáticas de Windows 10

Cuando configura una conexión como "medida", Windows 10 no descargará automáticamente las actualizaciones.

Activar las conexiones de uso medido

Vaya por delante que este último salvoconducto solo sirve para conexiones inalámbricas/WiFi. Es decir, está principalmente orientado a ordenadores portátiles. Solo tenemos que ir a “Inicio -> Configuración -> Red e Internet -> WiFi -> Opciones avanzadas” y activar “Conexiones de uso medido”.Script para deshabilitar las actualizaciones

Para ello, abrimos el bloc de notas y escribimos las siguientes lineas de comando:sc config wuauserv start= disable

sc config bits start= disable

sc config DcomLaunch start= disable

net start wuauserv

net stop wuauserv

net start bits

net stop bits

net stop DcomLaunch

Enviar por correo electrónico

Escribe un blog

Compartir en X

Compartir con Facebook

Compartir en Pinterest

Entrada más reciente

Entrada más reciente

1 comentarios :

Hola. como están? Me podrían asesorar sobre un problema que me surgió?

Les cuento, el día 12 del corriente, entregué un Trabajo Practico por la plataforma virtual de la universidad en la que estoy cursando. Subo el trabajo 1h 40´antes de finalizar el tiempo estipulado para realizar al entrega. Veo subido el Trabajo, ahí mismo lo bajo para que me quede el registro que lo había entregado, me doy cuenta que entregué otro Trabajo, lo elimino y vuelvo a subir correctamente el trabajo y una vez visualizada la entrega lo bajo nuevamente. Me quedan las constancias de las descargas de la página de universidad. Hasta aquí todo ok. Hoy al ir a fijarme a las correcciones me aparece un bello cartelito que me dice que mi trabajo no fue entregado, que llevo no se que cantidad de horas de atraso... A todo esto me encuentro conque no recibí un e_mail de verificación de recepción del trabajo (nunca me fijo esto)... Tengo la URL (si es q así se denomina) de la descarga.

Según mi profesor, desde informática de la universidad le informan q nunca realicé la entrega. Hay alguna forma que yo pueda demostrar que entregué mi Trabajo práctico?

Espero que puedan ayudarme, saludos a todos.

AHRAT

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.