Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

enero

(Total:

52

)

-

Configuración MariaDB (MySQL) Gestor Base de Datos

Configuración MariaDB (MySQL) Gestor Base de Datos

-

Instalar WSL2 en Windows 10 para ejecutar Linux de...

Instalar WSL2 en Windows 10 para ejecutar Linux de...

-

Análisis BackBlaze de los discos duros mecánicos m...

Análisis BackBlaze de los discos duros mecánicos m...

-

Tecnologías grabación disco duro mecánico HDD: dif...

Tecnologías grabación disco duro mecánico HDD: dif...

-

Europol desmantela Emotet: la botnet de malware má...

Europol desmantela Emotet: la botnet de malware má...

-

Obtener IP de un contacto mediante una llamada en ...

Obtener IP de un contacto mediante una llamada en ...

-

Nomenclatura de la BIOS/UEFI: ErP Ready, CSM, VRM,...

Nomenclatura de la BIOS/UEFI: ErP Ready, CSM, VRM,...

-

Vulnerabilidad en sudo presente desde 2011 permite...

Vulnerabilidad en sudo presente desde 2011 permite...

-

Seguridad en SSH: uso de llaves privadas y multifa...

Seguridad en SSH: uso de llaves privadas y multifa...

-

Securizar una RaspBerry Pi

Securizar una RaspBerry Pi

-

Convierte tu Raspberry PI en un analizador de red ...

Convierte tu Raspberry PI en un analizador de red ...

-

Optimizar módulo PHP FPM y opciones de seguridad e...

Optimizar módulo PHP FPM y opciones de seguridad e...

-

Los mejores HoneyPots: ejemplos, tipos, caracterís...

Los mejores HoneyPots: ejemplos, tipos, caracterís...

-

SMiShing: ¿Por qué son tan efectivos los engaños p...

SMiShing: ¿Por qué son tan efectivos los engaños p...

-

Vulnerabilidad en "Enviar a Kindle" por e-mail per...

Vulnerabilidad en "Enviar a Kindle" por e-mail per...

-

Utilizan Windows RDP (Escritorio Remoto) puerto 33...

Utilizan Windows RDP (Escritorio Remoto) puerto 33...

-

Secuestran mediante phishing la cuenta de Instagra...

Secuestran mediante phishing la cuenta de Instagra...

-

Google indexa de nuevo datos privados de WhatsApp ...

Google indexa de nuevo datos privados de WhatsApp ...

-

Arbitrium-RAT: troyano de acceso remoto multiplata...

Arbitrium-RAT: troyano de acceso remoto multiplata...

-

Un exempleado interrumpe el envío de suministros d...

Un exempleado interrumpe el envío de suministros d...

-

Los 10 mejores sitios web descarga de Torrent de 2021

Los 10 mejores sitios web descarga de Torrent de 2021

-

La Policía Nacional detiene en Valencia varón 25 a...

La Policía Nacional detiene en Valencia varón 25 a...

-

La policía británica borra por error 400.000 histo...

La policía británica borra por error 400.000 histo...

-

Guía configuración y optimización Apache (MPM, suE...

Guía configuración y optimización Apache (MPM, suE...

-

Administración de Trump añade a Xiamoi a lista de ...

Administración de Trump añade a Xiamoi a lista de ...

-

Comprobar la capacidad real de espacio en un pendr...

Comprobar la capacidad real de espacio en un pendr...

-

Error en Windows 10 corrompe tu disco duro al ver ...

Error en Windows 10 corrompe tu disco duro al ver ...

-

Empresa china filtra 200 millones de datos de usua...

Empresa china filtra 200 millones de datos de usua...

-

Expertos alertan potente y peligroso RAT llamado R...

Expertos alertan potente y peligroso RAT llamado R...

-

nVidia presenta la serie GeForce RTX Serie 30 y AM...

nVidia presenta la serie GeForce RTX Serie 30 y AM...

-

Intel agrega a procesadores capacidades de detecci...

Intel agrega a procesadores capacidades de detecci...

-

Archivan todas las publicaciones de Parler elimina...

Archivan todas las publicaciones de Parler elimina...

-

Fuga de datos privados de la ONU: trabajadores de ...

Fuga de datos privados de la ONU: trabajadores de ...

-

Muchas otras redes sociales se unen al veto de Twi...

Muchas otras redes sociales se unen al veto de Twi...

-

SolarWinds contrata una nueva empresa de cibersegu...

SolarWinds contrata una nueva empresa de cibersegu...

-

Compartir la ubicación de Telegram no es tan priva...

Compartir la ubicación de Telegram no es tan priva...

-

HackTools v0.3.0 : la extensión todo en uno para W...

HackTools v0.3.0 : la extensión todo en uno para W...

-

FBI advierte a empresas sobre ataques del ransomwa...

FBI advierte a empresas sobre ataques del ransomwa...

-

Estados Unidos condena ruso a 12 años de cárcel po...

Estados Unidos condena ruso a 12 años de cárcel po...

-

Aumentan las descargas de Signal y Telegram ante p...

Aumentan las descargas de Signal y Telegram ante p...

-

Condenan a Vodafone a devolver 20.380 euros a un c...

Condenan a Vodafone a devolver 20.380 euros a un c...

-

La aplicación KeyDecoder permite usar el teléfono ...

La aplicación KeyDecoder permite usar el teléfono ...

-

Comprendiendo el cifrado TPM con BitLocker y métod...

Comprendiendo el cifrado TPM con BitLocker y métod...

-

Descubre contraseñas escuchando las pulsaciones de...

Descubre contraseñas escuchando las pulsaciones de...

-

Grupo Ransomware DoppelPaymer roba y publica datos...

Grupo Ransomware DoppelPaymer roba y publica datos...

-

Apple compara cuántos metadatos recoge Whatsapp Vs...

Apple compara cuántos metadatos recoge Whatsapp Vs...

-

Nintendo pide $15 millones de daños de un sitio we...

Nintendo pide $15 millones de daños de un sitio we...

-

Crecen los ciberataques a los bancos a raíz del co...

Crecen los ciberataques a los bancos a raíz del co...

-

iptables Vs FirewallD: diferencias, ejemplos práct...

iptables Vs FirewallD: diferencias, ejemplos práct...

-

Desactivar scripts PowerShell para evitar ataques ...

Desactivar scripts PowerShell para evitar ataques ...

-

Fallo en Facebook SDK permitía robar cuentas vía o...

Fallo en Facebook SDK permitía robar cuentas vía o...

-

¿Se atreverá Twitter banear a Donald Trump cuando ...

¿Se atreverá Twitter banear a Donald Trump cuando ...

-

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

Después de ver qué es una vCPU y la diferencia entre núcleos (cores) e hilos en los procesadores, pasamos a explicar toda la nomenclatura d...

-

Los mejores ciberespías y hackers de élite del mundo se reunieron en secreto en España , específicamente en Barcelona , bajo el lema "...

-

Apple rediseñará por completo su app Salud en iOS 26.4 , incorporando 4 novedades clave que mejorarán la experiencia de los usuarios.

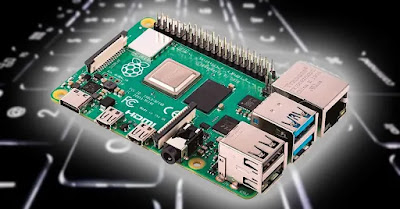

Convierte tu Raspberry PI en un analizador de red o un HoneyPot

Convierte tu Raspberry PI en un analizador de red o un HoneyPot

Aplicaciones de seguridad informática para Raspberry Pi

- FruityWifi

- Ha-Pi

- Raspberry Pwn

- Wireless Attack Toolkit (WAT)

- PwnPi

- NetPi

Monitorear lo que sucede en una red doméstica de la misma manera que se hace en un entorno empresarial, con una Raspberry Pi es posible con Sweet Security.

Sweet Security

Sweet Security para Raspberry Pi, incluye las últimas versiones de Bro (2.5.1) y la pila ELK (5.5.0). El instalador actualizado basado en Python guiará a los usuarios a través de todo el proceso de instalación y configurará todo para ellos. Estas son algunas de las opciones más interesantes que están disponibles.

INSTALACIÓN MODULARIZADA.

La instalación se puede separar entre: administración web o instalación de solo sensor. La Raspberry Pi tiene dos limitaciones de recursos principales cuando se trata de ejecutar Sweet Security. La primera es la memoria: solo tener 1 GB de memoria disponible limita lo que se puede ejecutar en el Rapberry Pi.

Afortunadamente, lo que se requiere para el procesamiento del lado del cliente funcionará bien, al igual que lo que se requiere para el procesamiento exclusivo del administrador web. Dividirlos permite a los usuarios instalar en dos Pi o tal vez usar el sensor en una Pi con el administrador web en un proveedor de servicios en la nube como AWS, para que pueda tener el control sobre la marcha.

La segunda restricción es la tarjeta de red. Actualmente, la Raspberry Pi Model 3 solo tiene una tarjeta de red de 100 MB. Llevarlo al límite solo obtendrá aproximadamente 80 MB de rendimiento, lo que puede ser un factor limitante para aquellos con un ancho de banda más grande del ISP.

El instalador se ejecutará no solo en dispositivos Raspberry Pi basados en ARM, sino también en dispositivos x86. Si se tiene una computadora de escritorio vieja acumulando polvo de hace 10 años, probablemente sea lo suficientemente potente como para ejecutar Sweet Security.

IMPLEMENTACIÓN PLUG AND PLAY

Sweet Security falsificará dispositivos a nivel ARP para hacer que el tráfico fluya a través del dispositivo. Al seguir esta ruta, no es necesario que realice ningún cambio complejo en la red ni reemplace ningún equipo. Además, si el dispositivo falla por cualquier motivo, la red seguirá funcionando.

Tipos de instalación

- Instalación completa : esto instalará Bro IDS, Critical Stack (opcional), Logstash, Elasticsearch, Kibana, Apache y Sweet Security Client / Server. Elija esta opción SÓLO si tiene 2 GB de memoria o más.

- Solo sensor : esto instalará Bro IDS, Critical Stack (opcional), Logstash y Sweet Security Client

- Solo servidor web : esto instalará Elasticsearch, Kibana, Apache y Sweet Security Server

PORTAL DE ADMINISTRACIÓN WEB

Basado en Flask, el portal brinda información sobre lo que está sucediendo desde la perspectiva de Sweet Security. El inicio de sesión le brinda un vistazo rápido de todos los dispositivos descubiertos en la red.

Profundizar en cada dispositivo le permite controlar cuál es monitoreado (ARP Spoofed) por el sensor, darles nombres amigables, ver qué puertos están abiertos y controlar su tráfico de red. El portal de administración web envía la configuración del firewall a los sensores de forma rutinaria.

Ahora es fácil crear un firewall administrado para dispositivos individuales o incluso aislarlos de otros dispositivos de red local por completo.

Existe Fingbox, una solución ya echa para los que no quieran complicarse la vida, aunque esta mas orientada a redes inalámbricas puede realizar las funciones aquí citadas.

Más información y descarga de Sweet Security:

Recopilar automáticamente información de una red.

ScoutBot

ScoutBot es una aplicación ideal para realizar test de penetración de manera que la recopilación de información en la red se haga de forma fácil y discreta. Construido para Raspberry Pi (un pequeño ordenador con la arquitectura ARM, con sistema operativo embebido), este potente script automatiza las tareas de Footprinting, utilizando tres herramientas esenciales para esta técnica: Nmap, SNMPCheck y Wireshark.

En pocos segundo es capaz de recoger la siguiente información:

- Un inventario completo de la red.

- Detección de dispositivos con SNMP.

- Servidores DHCP y alcance.

- Dirección IP exterior.

- Capturas de paquetes.

- Informe filtrado de tráfico hacia la WWW.

- Identifica el ISP utilizado por la red.

- Realiza un traceroute hacia el exterior.

- Chequea el estado del filtrado de salida.

- Identifica los protocolos de enrutamiento dinámico.

Instrucciones de instalación y configuración:

ScoutBot está diseñado para la Raspberry Pi (modelo B) y viene como un archivo de imagen *.img pre-configurado. Solo hay que seguir estos cinco sencillos pasos:

1.Descargar el archivo ScoutBot.IMG.

2.Montar la tarjeta SD Clase 10 de 16 Gb como mínimo.

3.Escribir el archivo IMG en la tarjeta SD.

4.Extraer la tarjeta SD e insertarla en el Raspberry Pi.

5.ScoutBot debería arrancar automáticamente en el script de configuración.

ScoutBot se puede configurar en tres modos diferentes de trabajo:

- Realizar Scan:

Realiza un escaneo rápido de la red e intenta enumerar cualquier dispositivo conectado a la red. Recopilará información como: los dispositivos en línea, entornos Windows, servidores DHCP, el estado del filtrado de salida, la dirección IP externa, los protocolos de enrutamiento dinámico... Esta información se compila en archivos separados y se genera un informe para cada objetivo.

- Realizar captura de paquetes:

ScoutBot también tiene la capacidad de realizar una captura de paquetes de la red. Esta característica es muy útil cuando se necesita un poco de información con el fin de realizar una exploración completa. ScoutBot escucha en modo promiscuo la red por un periodo de tiempo predeterminado y luego se apaga.

- Recuperar resultados del escaneo:

Una vez terminada la exploración para recuperar los resultados del análisis, simplemente eligiendo este modo en la configuración, arranca un servidor FTP en una dirección IP predeterminada.

Más información y descarga de ScoutBot:

http://lansec.net/project/scoutbot/

Añadir elementos de enrutamiento y firewall.

Existen dos sistemas ideales para convertir una Raspberry Pi en un router/firewall: ThalOS y raspenwrt (una adaptación de openWRT para Raspberry Pi).

ThalOS

ThalOS, es un sistema operativo completo basado en la distribución Raspbian hardfp, para la plataforma Raspberry Pi. El objetivo de ThalOS es ser un sistema extremadamente pequeño y seguro para el uso de Raspberry Pi como un router/firewall. Todo el sistema ocupa sobre 500 MB y es básicamente una instalación raspbian debootstrapped con: configuraciones especiales de raspbian, alguna configuración personalizada y un kernel modificado.

ThalOS es seguro gracias a las siguientes medidas:

- El kernel no tiene capacidad para cargar módulos. Esto es para evitar la inyección de código en el núcleo, por un atacante en el caso de que el sistema haya sido comprometido. Todos los accesos a la /dev/mem* han sido desactivado, junto con el apoyo de perfiles del núcleo. Para asegurarse de que incluso, si el sistema se ve comprometido, por lo menos el núcleo permanecerá seguro y impedirá brechas de seguridad como la adición de rootkits.

- Thalos aprovecha las nuevas características de protección de pila en Linux 3.15, LXC es completamente compatible para permitir el aislamiento de los procesos y sistemas de archivos VFAT que se ha eliminado. La razón para eliminar el soporte para el sistema de archivos VFAT es no permitir el montaje de la partición /boot (que es de tipo VFAT). Esto impide que alguien de sobrescribir la imagen del núcleo, mientras que el sistema está funcionando.

- Todos los archivos y directorios tienen deshabilitado su SUID/SGID. Esto puede parecer una controversia, pero en un sistema que sólo se utilizará como un router/firewall no hay necesidad de que estos bits estén presentes. Como tal, se quita otro pequeño potencial de vector de ataque.

Más información y descarga de ThalOS:

https://github.com/headsson/ThalOS/tree/master

Raspenwrt

Raspenwrt es una

adaptación de OpenWRT para Raspberry Pi. OpenWrt es una distribución

GNU/Linux altamente extensible para dispositivos embebidos (típicamente

routers inalámbricos). A diferencia de muchas otras distribuciones,

OpenWrt es construido desde cero para ser un sistema operativo con todas

las funciones, fácilmente modificable. En la práctica, esto significa

que puede tener todas las características que posee un firmware de un

router, impulsado por un núcleo Linux. OpenWrt utiliza principalmente

una interfaz de línea de comando, pero también dispone de una interfaz

WEB.

Posee características implementadas que no tienen muchos

otros fabricantes de dispositivos comerciales, tales como QoS, VPN y

otras características que dotan a OpenWrt de ser un dispositivo de red,

realmente potente y versátil, no sólo para utilizarlos como routers,

sino como: servidores de archivo, nodos P2P, servidores de WEBcams,

firewall o puertas de acceso VPN.

Más información y descarga de Raspenwrt:

http://sourceforge.net/projects/raspenwrt/

Detección de vulnerabilidades y emulación mediante honeypot.

La detección de vulnerabilidades se realizara mediante OpenVAS y el honeypot será el proyecto Honeeepi.

OpenVAS

OpenVAS, consiste en una imagen para Raspberry Pi en la que corre el sistema OpenVAS 7. OpenVAS es un sistema centralizado para la detección de vulnerabilidades de red y software. Con esta herramienta se puede comprobar si el software de los sistemas que componen la red esta actualizado y tener informes detallados. El motor de OpenVAS es un desarrollo bifurcado de Nessus.

OpenVAS tiene dos componentes servidor y cliente:

OpenVAS Servidor

Es un explorador de vulnerabilidades de red, que recoge informes y test de la herramienta cliente. Utiliza un protocolo de comunicación seguro para conectar con el cliente para: configurar, ejecutar una exploración y finalmente recibir los resultados para generar un informe. Las pruebas se ejecutan bajo plugins que necesitan ser puestos al día, para cubrir problemas de seguridad identificados recientemente.El servidor de OpenVAS es un desarrollo bifurcado de Nessus 2.2. La bifurcación sucedió porque el desarrollo principal (Nessus 3) cambio a un modelo de licencia propietario y el desarrollo de Nessus 2.2.x está prácticamente cerrado para los contribuidores. OpenVAS continúa como software libre, bajo licencia GNU, con un estilo transparente y abierto al desarrollo. Y funciona en las distribuciones: Debian, Gentoo, OpenSUSE, RHEL, CentOS y Fedora.

El proyecto de OpenVAS ofrece unas actualizaciones públicas de las pruebas de la vulnerabilidad de red (NVTs). La actualización contiene todos los plugins de NASL disponibles en el depósito del código fuente de OpenVAS y ahora contiene cerca de 5000 plugins. Estas actualizaciones están configuradas por defecto para el servidor de OpenVAS.

OpenVAS Cliente

El OpenVAS-Cliente es un terminal cliente para OpenVAS y Nessus. Aplica el protocolo de la transferencia de Nessus (NTP). El GUI se ejecuta usando GTK+ 2.4 y realiza sesiones de exploración de vulnerabilidades de red. El OpenVAS-Cliente es un sucesor de NessusClient 1.X. La bifurcación sucedió porque los autores originales de NessusClient decidieron lanzarlo como software propietario. Disponible en las plataformas: Debian, Ubuntu, Gentoo, OpenSUSE, RHEL, CentOS, Fedora y Windows.

- Más información y descarga de imagen OpenVAS 7 para Raspberry Pi: http://sourceforge.net/projects/openvasvm/?source=navbar

- Más información y descarga de OpenVAS:http://www.openvas.org/index.html

- Acerca de OpenVAS Cliente: http://www.openvas.org/openvas-client.html

- Acerca de OpenVAS Servidor: http://www.openvas.org/openvas-server.html

Honeeepi

Honeeepi, un sistema operativo OS Raspbian personalizado con: Honeypots, herramientas de monitorización de red y captura de paquetes, para su posterior análisis. Y todo esto bajo las plataformas hardware Raspberry Pi B y B+.

El proyecto Honeeepi se compone de las siguientes herramientas:

- Conpot es un Honeypot interactivo para simular sistemas y elementos SCADA fácil de implementar, modificar y ampliar. Proporciona una gran gama protocolos de control industrial comunes. Es capaz de emular infraestructuras complejas para convencer a un adversario que acaba de encontrar un enorme complejo industrial.

- Dionaea es un Honeypot desarrollado para atrapar malware que aprovecha las vulnerabilidades expuestas por los servicios de red.

- Glastopf es un Honeypot que emula miles de vulnerabilidades para recopilar datos de ataques dirigidos a las aplicaciones Web.

- Kippo es un Honeypot de interacción en SSH diseñado para registrar ataques de fuerza bruta y, lo más importante, toda la interacción cáscara realizado por el atacante.

- Snort es un sniffer de paquetes y un detector de intrusos basado en red.

- Ntop es una herramienta que permite monitorizar en tiempo real una red.

- Captura de paquetes remoto (rpcap), es un demonio que proporciona captura de tráfico remoto para posterior análisis con Wireshark.

Instalación:

El proceso de instalación es similar a las imágenes comunes para Raspberry Pi (por ejemplo Raspbian, OpenELEC).

1. Escribir la imagen Honeeepi en la tarjeta SD (se recomienda mínimo 4Gb, pero lo ideal serian 32Gb).

sudo dd bs=2M if=honeeepi-201501.img of=/dev/sdb

2. Insertar la tarjeta SD en la Raspberry Pi. Alimentar el equipo y

conecte a la red cableada. La imagen Honeeepi se inicia con "dhcpd" y

"sshd 'por defecto;

3. Una vez que localizada la dirección de red Honeeepi, se accede por SSH (puerto TCP / 22).

Usuario: pi

Contraseña: honeeepi

4. Configurar con una herramienta de configuración del software

Raspberry Pi ofrece diversas funciones de configuración. Por ejemplo,

después de la instalación, la utilizamos para expandir el sistema de

archivos a toda la tarjeta SD (espacio de 32 GB) para el uso Honeeepi.

raspi-config

5. Actualizar el software con:

apt-get update

apt-get upgrade

Configurar Honeypots y herramientas:

Conpot.

- Iniciar sesión como usuario pi.

- cd /honeeepi/conpot

- Para iniciar para Siemens S7-200 (inicio como fondo)

- sudo conpot --template default

- iniciar kamstrup_382 (medidor inteligente) (inicio segundo plano)

- sudo conpot --template kamstrup_382

Dionaea.

- Iniciar sesión como usuario pi.

- cd /honeeepi/dionaea-honeypot

- sudo ./start.sh

- Para iniciar OS fingerprinting (segundo plano)

- sudo ./start-p0f.sh

Glastopf.

- Iniciar sesión como pi

- sudo glastopf-runner

Kippo.

- Editar su ssh a otro número de puerto.

- sudo vi /etc/ssh/sshd_config

- Editar puerto SSH a otro puerto de su elección. Cambiar el puerto por defecto 22 asegurarse de que no pisar otros servicios Honeypot.

- reinicio SSH

- sudo /etc/init.d/ssh restart

- sudo su kippo

- cd /honeeepi/kippo

- ./start.sh

Ejecución de Supervisión de la red Ntop.

- Iniciar sesión como usuario pi.

- cd /opt/ntop-5.0.1

- sudo ntop

- Al iniciar por primera vez le pedirá la contraseña de administrador de usuario.

- Ir al acceso del navegador, http://IP_direccion_de_honeeepi: 3000/.

Captura de paquetes remoto (rpcapd).

- Iniciar sesión como usuario pi.

- sudo passwd root

- Poner contraseña de root.

- cd /opt/rpcap

- sudo start.sh

- Configuración de captura remota utilizando Wireshark.

Más información y descarga de Honeeepi:

http://sourceforge.net/projects/honeeepi/

Fuentes:

https://gurudelainformatica.es/aplicaciones-de-seguridad-informatica-de-raspberry-pi

https://gurudelainformatica.es/monitorear-red-domestica-con-raspberry-pi

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.