Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

enero

(Total:

52

)

-

Configuración MariaDB (MySQL) Gestor Base de Datos

Configuración MariaDB (MySQL) Gestor Base de Datos

-

Instalar WSL2 en Windows 10 para ejecutar Linux de...

Instalar WSL2 en Windows 10 para ejecutar Linux de...

-

Análisis BackBlaze de los discos duros mecánicos m...

Análisis BackBlaze de los discos duros mecánicos m...

-

Tecnologías grabación disco duro mecánico HDD: dif...

Tecnologías grabación disco duro mecánico HDD: dif...

-

Europol desmantela Emotet: la botnet de malware má...

Europol desmantela Emotet: la botnet de malware má...

-

Obtener IP de un contacto mediante una llamada en ...

Obtener IP de un contacto mediante una llamada en ...

-

Nomenclatura de la BIOS/UEFI: ErP Ready, CSM, VRM,...

Nomenclatura de la BIOS/UEFI: ErP Ready, CSM, VRM,...

-

Vulnerabilidad en sudo presente desde 2011 permite...

Vulnerabilidad en sudo presente desde 2011 permite...

-

Seguridad en SSH: uso de llaves privadas y multifa...

Seguridad en SSH: uso de llaves privadas y multifa...

-

Securizar una RaspBerry Pi

Securizar una RaspBerry Pi

-

Convierte tu Raspberry PI en un analizador de red ...

Convierte tu Raspberry PI en un analizador de red ...

-

Optimizar módulo PHP FPM y opciones de seguridad e...

Optimizar módulo PHP FPM y opciones de seguridad e...

-

Los mejores HoneyPots: ejemplos, tipos, caracterís...

Los mejores HoneyPots: ejemplos, tipos, caracterís...

-

SMiShing: ¿Por qué son tan efectivos los engaños p...

SMiShing: ¿Por qué son tan efectivos los engaños p...

-

Vulnerabilidad en "Enviar a Kindle" por e-mail per...

Vulnerabilidad en "Enviar a Kindle" por e-mail per...

-

Utilizan Windows RDP (Escritorio Remoto) puerto 33...

Utilizan Windows RDP (Escritorio Remoto) puerto 33...

-

Secuestran mediante phishing la cuenta de Instagra...

Secuestran mediante phishing la cuenta de Instagra...

-

Google indexa de nuevo datos privados de WhatsApp ...

Google indexa de nuevo datos privados de WhatsApp ...

-

Arbitrium-RAT: troyano de acceso remoto multiplata...

Arbitrium-RAT: troyano de acceso remoto multiplata...

-

Un exempleado interrumpe el envío de suministros d...

Un exempleado interrumpe el envío de suministros d...

-

Los 10 mejores sitios web descarga de Torrent de 2021

Los 10 mejores sitios web descarga de Torrent de 2021

-

La Policía Nacional detiene en Valencia varón 25 a...

La Policía Nacional detiene en Valencia varón 25 a...

-

La policía británica borra por error 400.000 histo...

La policía británica borra por error 400.000 histo...

-

Guía configuración y optimización Apache (MPM, suE...

Guía configuración y optimización Apache (MPM, suE...

-

Administración de Trump añade a Xiamoi a lista de ...

Administración de Trump añade a Xiamoi a lista de ...

-

Comprobar la capacidad real de espacio en un pendr...

Comprobar la capacidad real de espacio en un pendr...

-

Error en Windows 10 corrompe tu disco duro al ver ...

Error en Windows 10 corrompe tu disco duro al ver ...

-

Empresa china filtra 200 millones de datos de usua...

Empresa china filtra 200 millones de datos de usua...

-

Expertos alertan potente y peligroso RAT llamado R...

Expertos alertan potente y peligroso RAT llamado R...

-

nVidia presenta la serie GeForce RTX Serie 30 y AM...

nVidia presenta la serie GeForce RTX Serie 30 y AM...

-

Intel agrega a procesadores capacidades de detecci...

Intel agrega a procesadores capacidades de detecci...

-

Archivan todas las publicaciones de Parler elimina...

Archivan todas las publicaciones de Parler elimina...

-

Fuga de datos privados de la ONU: trabajadores de ...

Fuga de datos privados de la ONU: trabajadores de ...

-

Muchas otras redes sociales se unen al veto de Twi...

Muchas otras redes sociales se unen al veto de Twi...

-

SolarWinds contrata una nueva empresa de cibersegu...

SolarWinds contrata una nueva empresa de cibersegu...

-

Compartir la ubicación de Telegram no es tan priva...

Compartir la ubicación de Telegram no es tan priva...

-

HackTools v0.3.0 : la extensión todo en uno para W...

HackTools v0.3.0 : la extensión todo en uno para W...

-

FBI advierte a empresas sobre ataques del ransomwa...

FBI advierte a empresas sobre ataques del ransomwa...

-

Estados Unidos condena ruso a 12 años de cárcel po...

Estados Unidos condena ruso a 12 años de cárcel po...

-

Aumentan las descargas de Signal y Telegram ante p...

Aumentan las descargas de Signal y Telegram ante p...

-

Condenan a Vodafone a devolver 20.380 euros a un c...

Condenan a Vodafone a devolver 20.380 euros a un c...

-

La aplicación KeyDecoder permite usar el teléfono ...

La aplicación KeyDecoder permite usar el teléfono ...

-

Comprendiendo el cifrado TPM con BitLocker y métod...

Comprendiendo el cifrado TPM con BitLocker y métod...

-

Descubre contraseñas escuchando las pulsaciones de...

Descubre contraseñas escuchando las pulsaciones de...

-

Grupo Ransomware DoppelPaymer roba y publica datos...

Grupo Ransomware DoppelPaymer roba y publica datos...

-

Apple compara cuántos metadatos recoge Whatsapp Vs...

Apple compara cuántos metadatos recoge Whatsapp Vs...

-

Nintendo pide $15 millones de daños de un sitio we...

Nintendo pide $15 millones de daños de un sitio we...

-

Crecen los ciberataques a los bancos a raíz del co...

Crecen los ciberataques a los bancos a raíz del co...

-

iptables Vs FirewallD: diferencias, ejemplos práct...

iptables Vs FirewallD: diferencias, ejemplos práct...

-

Desactivar scripts PowerShell para evitar ataques ...

Desactivar scripts PowerShell para evitar ataques ...

-

Fallo en Facebook SDK permitía robar cuentas vía o...

Fallo en Facebook SDK permitía robar cuentas vía o...

-

¿Se atreverá Twitter banear a Donald Trump cuando ...

¿Se atreverá Twitter banear a Donald Trump cuando ...

-

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

Después de ver qué es una vCPU y la diferencia entre núcleos (cores) e hilos en los procesadores, pasamos a explicar toda la nomenclatura d...

-

Los mejores ciberespías y hackers de élite del mundo se reunieron en secreto en España , específicamente en Barcelona , bajo el lema "...

-

Apple rediseñará por completo su app Salud en iOS 26.4 , incorporando 4 novedades clave que mejorarán la experiencia de los usuarios.

Vulnerabilidad en "Enviar a Kindle" por e-mail permite a un atacante robar la tarjeta de crédito de la víctima

Vulnerabilidad en "Enviar a Kindle" por e-mail permite a un atacante robar la tarjeta de crédito de la víctima

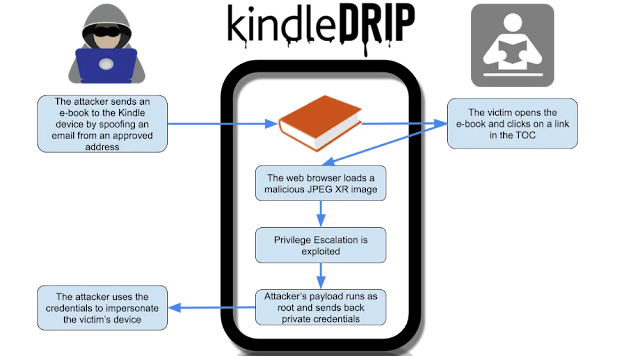

Investigadores de Realmode Labs han descubierto tres vulnerabilidades en los dispositivos Kindle de Amazon que permitirían a un atacante remoto ejecutar código arbitrario (RCE) con privilegios de administrador en el lector de libros electrónico.

Para conseguir acceso ‘root’ se deben explotar secuencialmente tres vulnerabilidades: la primera de ellas permitiría enviar un e-book malicioso a la víctima, tan solo conociendo su dirección de correo asociada a Kindle. En segundo lugar se intentaría explotar la segunda vulnerabilidad para ejecutar código arbitrario. Finalmente la tercera vulnerabilidad permitiría al atacante escalar privilegios a ‘root’.

Uno de los posibles impactos sería la compra de contenido de la store de Amazon usando la tarjeta de crédito de la víctima. O la venta de contenido y el posterior reembolso a la cuenta del atacante.

A continuación pasaremos a explicar cada una de las vulnerabilidades:

Amazon ofrece una opción denominada «Enviar a Kindle» que permite al usuario enviar libros en formato MOBI a su dispositivo. Para ello utiliza una dirección ‘@kindle.com‘ generada por Amazon. Los usuarios pueden enviar e-books como adjuntos y recibirlos en su dispositivo. Para ello, el correo desde donde se envíe este adjunto debe pertenecer a una lista blanca de direcciones previamente aprobadas por el usuario

Pero, ¿qué ocurre si el correo se envía de una dirección que suplante a la de la víctima?

Haciendo uso de DMARC, la mayoría de clientes de correo conocidos como Gmail u Outlook tienen mecanismos para comprobar la autenticidad de un correo y rechazar o poner en cuarentena los que no sean legítimos. Sin embargo no es el caso del servicio de Amazon, que no cuenta con soporte para estas validaciones.

Los investigadores comprobaron que podían suplantar una dirección de correo y enviar e-books arbitrarios al dispositivo de la víctima.

Para descubrir la segunda vulnerabilidad fue necesario hacer ingeniería inversa del firmware de Kindle.

Se determinó que una de las bibliotecas utilizadas para renderizar imágenes, ‘libjpegXR.so‘, tenía un error de desbordamiento de la memoria intermedia que podría ser aprovechado por un atacante para apuntar a una dirección de memoria bajo su control y ejecutar código arbitrario.

Finalmente, para elevar privilegios a administrador era necesario encontrar algún procero ejecutado por el usuario ‘root’:

[root@kindle root]# netstat -ntpl | tail -n +3 | awk ‘{ print $7 }’ | awk -F / ‘{ print $1 }’ | xargs -I {} ps -o uname=,cmd= -p {} 9000 /app/bin/AaMenuApplication 9000 webreader root stackdumpd 9000 kfxreader -l 9000 /usr/java/bin/cvm -Xmx49m -Xms49m … root fastmetrics 9000 kfxview 9000 /usr/java/bin/cvm -Xmx49m -Xms49m …

El proceso elegido fue ‘stackdumpd‘ y su análisis determinó que se podía inyectar un comando arbirario con unas técnicas simples de bypass. Este comando sería ejecutado con privilegios de administrador.

El siguiente vídeo muestra una prueba de concepto de KindleDrip, que es como los investigadores han bautizado a este ataque.

Realmode ha revelado estas vulnerabilidades de forma responsable y Amazon ya ha publicado una actualización que corrige estos fallos.

Fuentes:

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.