Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

2021

(Total:

730

)

-

▼

septiembre

(Total:

56

)

-

Caduca un certificado raíz SSL que afectará dispos...

Caduca un certificado raíz SSL que afectará dispos...

-

Presentan teléfono móvil: Fairphone 4 con 5 años d...

Presentan teléfono móvil: Fairphone 4 con 5 años d...

-

Astro: el robot asistente de Amazon: seguridad dom...

Astro: el robot asistente de Amazon: seguridad dom...

-

Activar el Modo Dios en Windows 10

Activar el Modo Dios en Windows 10

-

XSS o Cross‑Site Scripting: tipos de ataque y prev...

XSS o Cross‑Site Scripting: tipos de ataque y prev...

-

Herramientas SysInternals para administrar y monit...

Herramientas SysInternals para administrar y monit...

-

Significado pitidos placas bases Asus, GigaByte, A...

Significado pitidos placas bases Asus, GigaByte, A...

-

Mozilla y Apple en contra que Google implemente un...

Mozilla y Apple en contra que Google implemente un...

-

Europa obligará a utilizar cargador estándar USB-C...

Europa obligará a utilizar cargador estándar USB-C...

-

Vulnerabilidad protocolo AutoDiscover de Microsoff...

Vulnerabilidad protocolo AutoDiscover de Microsoff...

-

Filtración masiva datos privados de agencia inmobi...

Filtración masiva datos privados de agencia inmobi...

-

11 graves vulnerabilidades en software Nagios

11 graves vulnerabilidades en software Nagios

-

Tipos de Phishing y trucos para detectarlo

Tipos de Phishing y trucos para detectarlo

-

Ministerio de Defensa de Lituania aconseja a sus c...

Ministerio de Defensa de Lituania aconseja a sus c...

-

SOVA es un nuevo y sofisticado troyano bancario pa...

SOVA es un nuevo y sofisticado troyano bancario pa...

-

Google restablecerá automáticamente los permisos d...

Google restablecerá automáticamente los permisos d...

-

Fallece a los 81 años, Clive Sinclair, creador de ...

Fallece a los 81 años, Clive Sinclair, creador de ...

-

Detenidos 106 miembros de la mafia italiana en Ten...

Detenidos 106 miembros de la mafia italiana en Ten...

-

Elegir cable de red: categorías y velocidades

Elegir cable de red: categorías y velocidades

-

Microsoft lanza para todos el inicio de sesión sin...

Microsoft lanza para todos el inicio de sesión sin...

-

El administrador sitio web para realizar ataques D...

El administrador sitio web para realizar ataques D...

-

Turnos de vacunación: la nueva estafa para robarte...

Turnos de vacunación: la nueva estafa para robarte...

-

OMIGOD es una grave vulnerabilidad en máquinas vir...

OMIGOD es una grave vulnerabilidad en máquinas vir...

-

Disponible herramienta gratuita descifrado víctima...

Disponible herramienta gratuita descifrado víctima...

-

Apple presenta los nuevos iPhone 13

Apple presenta los nuevos iPhone 13

-

Facebook admite en documentos internos que Instagr...

Facebook admite en documentos internos que Instagr...

-

Vulnerabilidad HP OMEN Gaming Hub afecta a millone...

Vulnerabilidad HP OMEN Gaming Hub afecta a millone...

-

Disponible nueva versión de Kali Linux 2021.3

Disponible nueva versión de Kali Linux 2021.3

-

Actualizaciones de seguridad importantes de Micros...

Actualizaciones de seguridad importantes de Micros...

-

Vulnerabilidad en Ghostscript explotada a través d...

Vulnerabilidad en Ghostscript explotada a través d...

-

Programa secreto de Facebook permite a usuarios VI...

Programa secreto de Facebook permite a usuarios VI...

-

WhatsApp finalmente permitirá cifrar copias de seg...

WhatsApp finalmente permitirá cifrar copias de seg...

-

Apple soluciona vulnerabilidad en iMessage permití...

Apple soluciona vulnerabilidad en iMessage permití...

-

Red informática de las Naciones Unidas fue hackeada

Red informática de las Naciones Unidas fue hackeada

-

Ataques Denegación Servicio DDoS y DrDDoS: herrami...

Ataques Denegación Servicio DDoS y DrDDoS: herrami...

-

Digi España ofrece un servicio de fibra de 10 Gbps...

Digi España ofrece un servicio de fibra de 10 Gbps...

-

El 64% del tráfico de Internet procede de bots, y ...

El 64% del tráfico de Internet procede de bots, y ...

-

Borrador OWASP Top 10 2021

Borrador OWASP Top 10 2021

-

C1b3rWall Academy 2021: completo curso online grat...

C1b3rWall Academy 2021: completo curso online grat...

-

Nueva botnet Mēris realiza ataque DDoS récord al p...

Nueva botnet Mēris realiza ataque DDoS récord al p...

-

Justicia Estados Unidos condena 4 años vendedor ca...

Justicia Estados Unidos condena 4 años vendedor ca...

-

Expuestas credenciales de 500 mil cuentas VPN comp...

Expuestas credenciales de 500 mil cuentas VPN comp...

-

Ofrecen hasta 1 millón de dólares a cambio de infe...

Ofrecen hasta 1 millón de dólares a cambio de infe...

-

Un anuncio de Microsoft Teams bloquea y ralentiza ...

Un anuncio de Microsoft Teams bloquea y ralentiza ...

-

El aumento de ransomware se ha multiplicado por 10...

El aumento de ransomware se ha multiplicado por 10...

-

Nueva y grave vulnerabilidad en documentos Office ...

Nueva y grave vulnerabilidad en documentos Office ...

-

ProtonMail comparte la dirección IP de un activist...

ProtonMail comparte la dirección IP de un activist...

-

Alemania quiere 7 años de actualizaciones de segur...

Alemania quiere 7 años de actualizaciones de segur...

-

Filtrado código fuente del ransomware Babuk

Filtrado código fuente del ransomware Babuk

-

Google pagará Apple 15.000 millones dólares por se...

Google pagará Apple 15.000 millones dólares por se...

-

Millones de dispositivos Bluetooth en riesgo por f...

Millones de dispositivos Bluetooth en riesgo por f...

-

Irlanda multa a WhatsApp con 225 millones de euros...

Irlanda multa a WhatsApp con 225 millones de euros...

-

Cable malicioso de carga Lightning de Apple permie...

Cable malicioso de carga Lightning de Apple permie...

-

Consiguen ocultar malware en la VRAM de las tarjet...

Consiguen ocultar malware en la VRAM de las tarjet...

-

Vulnerabilidad ProxyToken en Microsoft Exchange p...

Vulnerabilidad ProxyToken en Microsoft Exchange p...

-

Empresa de reparto con drones alcanza las 100 mil ...

Empresa de reparto con drones alcanza las 100 mil ...

-

-

▼

septiembre

(Total:

56

)

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

-

La RTX 5090D , la futura tarjeta gráfica de NVIDIA, no podrá ejecutar juegos modernos a 60 FPS en resolución 5K , incluso utilizando DLSS, l...

-

Investigadores han descubierto a DarkSpectre, un grupo de amenazas chino bien financiado responsable de infectar a más de 8.8 millones de us...

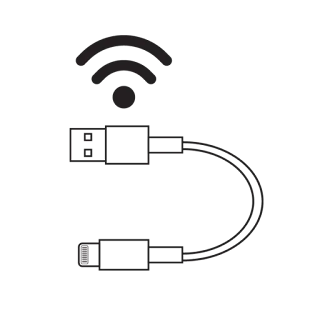

Cable malicioso de carga Lightning de Apple permie robar conraseñas

Cable malicioso de carga Lightning de Apple permie robar conraseñas

Un investigador de ciberseguridad ha conseguido desarrollar un cable malicioso idéntico externamente, que, con solo conectarlo para cargar el teléfono iPhone, es capaz de registrar (keylogger) todos los datos de la víctima y enviarlos a un atacante. En definitiva permite robar datos de forma remota en en iPhones.

El investigador de ciberseguridad apodado MG ha conseguido desarrollar un cable que es capaz de registrar absolutamente todo lo que escribe el usuario. Esto incluye todo tipo de información privada, desde datos de contacto hasta incluso contraseñas.

Panel de control incorporado:

Además de ello, una vez captados estos datos el cable puede enviar dichos datos vía inalámbrica a un atacante de forma remota, a una distancia de más de un kilómetro. De momento este cable no es más que una herramienta para desarrolladores e investigadores.

Cable OMG roba datos con Wifi integrado

¿Cómo funciona? Estos crean un punto de acceso WiFi para la comunicación entre el propio cable y el atacante desde su dispositivo. Una interfaz web se encarga de que el atacante puede registrar las pulsaciones de las teclas de una manera muy sencilla. La clave de este cable es que el implante que realiza todo este procedimiento ocupa aproximadamente la mitad de la longitud del cubre cable de plástico.

Por ende, parte de lo que busca el propio MG con la confección de estos cables es dejar claro lo sencillo que es hacer pasar uno de estos por cables oficiales de otras marcas, como Apple. De hecho, para las pruebas, MG mostró cables de todo tipo, incluyendo Lightning a USB-C e incluso de USB-C a USB-C.

Fuentes:

https://www.vice.com/en/article/k789me/omg-cables-keylogger-usbc-lightning

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.