Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

▼

2023

(Total:

710

)

-

▼

septiembre

(Total:

65

)

-

LaLiga de España presenta MOOD, un sistema de moni...

LaLiga de España presenta MOOD, un sistema de moni...

-

Seagate logra la peor tasa de fallos SSD en un est...

Seagate logra la peor tasa de fallos SSD en un est...

-

Vivaldi llega a iOS ofreciendo privacidad y manten...

Vivaldi llega a iOS ofreciendo privacidad y manten...

-

¿Cómo detectar si un texto fue escrito con Intelig...

¿Cómo detectar si un texto fue escrito con Intelig...

-

Raspberry Pi 5

Raspberry Pi 5

-

Microsoft quiere usar energía nuclear en sus centr...

Microsoft quiere usar energía nuclear en sus centr...

-

La FCC quiere recuperar la Neutralidad de Red

La FCC quiere recuperar la Neutralidad de Red

-

RedPersist una herramienta de persistencia en Wind...

RedPersist una herramienta de persistencia en Wind...

-

Sony víctima de un ciberataque con filtración de 2...

Sony víctima de un ciberataque con filtración de 2...

-

Meta Quest 3: en octubre por 500 dólares

Meta Quest 3: en octubre por 500 dólares

-

Signal Messenger presenta el cifrado a prueba de a...

Signal Messenger presenta el cifrado a prueba de a...

-

Cómo recuperar tu cuenta de WhatsApp robada: guía ...

Cómo recuperar tu cuenta de WhatsApp robada: guía ...

-

ChatGPT ahora puede ver, oír y hablar

ChatGPT ahora puede ver, oír y hablar

-

Amazon invertirá hasta 4.000 millones de dólares e...

Amazon invertirá hasta 4.000 millones de dólares e...

-

El 95 % de los NFT ya no valen nada

El 95 % de los NFT ya no valen nada

-

Falso exploit para vulnerabilidad WinRAR infecta c...

Falso exploit para vulnerabilidad WinRAR infecta c...

-

Microsoft desvela la nueva actualización de Window...

Microsoft desvela la nueva actualización de Window...

-

Relay privado de iCloud

Relay privado de iCloud

-

OpenAI anuncia DALL-E 3 y lo integra de forma nati...

OpenAI anuncia DALL-E 3 y lo integra de forma nati...

-

El gobierno de Sri Lanka pierde meses de datos tra...

El gobierno de Sri Lanka pierde meses de datos tra...

-

El actor Stephen Fry denuncia el robo de su voz me...

El actor Stephen Fry denuncia el robo de su voz me...

-

Bard ahora puede interactuar con aplicaciones de G...

Bard ahora puede interactuar con aplicaciones de G...

-

Así es el último phishing a través de Wallapop

Así es el último phishing a través de Wallapop

-

Elon Musk comienza "el reclutamiento" de humanos p...

Elon Musk comienza "el reclutamiento" de humanos p...

-

El tribunal y la FTC aseguran que Microsoft ha fil...

El tribunal y la FTC aseguran que Microsoft ha fil...

-

Elon Musk quiere que Twitter sea de pago para todo...

Elon Musk quiere que Twitter sea de pago para todo...

-

Twitter pedirá una identificación oficial para evi...

Twitter pedirá una identificación oficial para evi...

-

Microsoft expone por error 38TB datos sensibles de...

Microsoft expone por error 38TB datos sensibles de...

-

DeepNude: la aplicación que "desnuda" a cualquier ...

DeepNude: la aplicación que "desnuda" a cualquier ...

-

Unity cambiará su tarifa basada en las veces que s...

Unity cambiará su tarifa basada en las veces que s...

-

Lazarus robó 54 millones de dólares del exchange C...

Lazarus robó 54 millones de dólares del exchange C...

-

Federación Holandesa de Fútbol (KNVB) pagó un resc...

Federación Holandesa de Fútbol (KNVB) pagó un resc...

-

MGM y Caesars Palace, hackeados con ransomware en ...

MGM y Caesars Palace, hackeados con ransomware en ...

-

Ransomware paraliza servicios en múltiples países:...

Ransomware paraliza servicios en múltiples países:...

-

ThemeBleed: exploit para vulnerabilidad en theme d...

ThemeBleed: exploit para vulnerabilidad en theme d...

-

Irlanda multa a TikTok con 345 millones de euros p...

Irlanda multa a TikTok con 345 millones de euros p...

-

Colombia: activan protocolos de emergencias por ra...

Colombia: activan protocolos de emergencias por ra...

-

Nueva función de Windows 11 bloquea los ataques ba...

Nueva función de Windows 11 bloquea los ataques ba...

-

3AM es un nuevo ransomware escrito en Rust

3AM es un nuevo ransomware escrito en Rust

-

iPhone 15 limitará la carga de la batería para red...

iPhone 15 limitará la carga de la batería para red...

-

Ciberataque masivo en Colombia: los portales y ser...

Ciberataque masivo en Colombia: los portales y ser...

-

Atacantes chinos robaron la clave de firma de Micr...

Atacantes chinos robaron la clave de firma de Micr...

-

Francia retira el iPhone 12 por emisiones de ondas...

Francia retira el iPhone 12 por emisiones de ondas...

-

Dennis Austin: la mente detrás de PowerPoint, el p...

Dennis Austin: la mente detrás de PowerPoint, el p...

-

Inyección de prompts: el mayor fallo de seguridad ...

Inyección de prompts: el mayor fallo de seguridad ...

-

WhatsApp será compatible con Telegram, Signal y ot...

WhatsApp será compatible con Telegram, Signal y ot...

-

Microsoft elimina los controladores de impresoras ...

Microsoft elimina los controladores de impresoras ...

-

Vulnerabilidades en iMessage de Apple para infecta...

Vulnerabilidades en iMessage de Apple para infecta...

-

Un youtuber pierde 50.000 dólares en criptomonedas...

Un youtuber pierde 50.000 dólares en criptomonedas...

-

Google habilita la protección contra phishing en t...

Google habilita la protección contra phishing en t...

-

Microsoft te protegerá legalmente si alguien te de...

Microsoft te protegerá legalmente si alguien te de...

-

El hackeo de LastPass habría facilitado el robo de...

El hackeo de LastPass habría facilitado el robo de...

-

Las fabricas de Toyota se detuvieron por un disco ...

Las fabricas de Toyota se detuvieron por un disco ...

-

La Comisión Europea designa a Google, WhatsApp y T...

La Comisión Europea designa a Google, WhatsApp y T...

-

Rockstar está vendiendo sus juegos crackeados en S...

Rockstar está vendiendo sus juegos crackeados en S...

-

Los ‘deepfakes’ de voz van a por tus ahorros

Los ‘deepfakes’ de voz van a por tus ahorros

-

Presionar INTRO para omitir el cifrado completo de...

Presionar INTRO para omitir el cifrado completo de...

-

Un ciberataque paraliza al Ayuntamiento de Sevilla...

Un ciberataque paraliza al Ayuntamiento de Sevilla...

-

Dimite el jefe de la Policía de Irlanda del Norte ...

Dimite el jefe de la Policía de Irlanda del Norte ...

-

Extensiones del navegador maliciosas

Extensiones del navegador maliciosas

-

Archivo malicioso de Microsoft Word en un archivo ...

Archivo malicioso de Microsoft Word en un archivo ...

-

Qishing: phishing en códigos QR

Qishing: phishing en códigos QR

-

Microsoft eliminará Wordpad de Windows tras cerca ...

Microsoft eliminará Wordpad de Windows tras cerca ...

-

Acusan a escolares de manipular fotos de sus compa...

Acusan a escolares de manipular fotos de sus compa...

-

X (Twitter) ahora podrá recopilar tus datos biomét...

X (Twitter) ahora podrá recopilar tus datos biomét...

-

-

▼

septiembre

(Total:

65

)

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

Un proyecto permite actualizar Windows 7 hasta enero de 2026 , añadiendo soporte para SSDs NVMe y USB 3.x , mejorando su seguridad y compati...

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

Nueva función de Windows 11 bloquea los ataques basados en NTLM sobre SMB

Nueva función de Windows 11 bloquea los ataques basados en NTLM sobre SMB

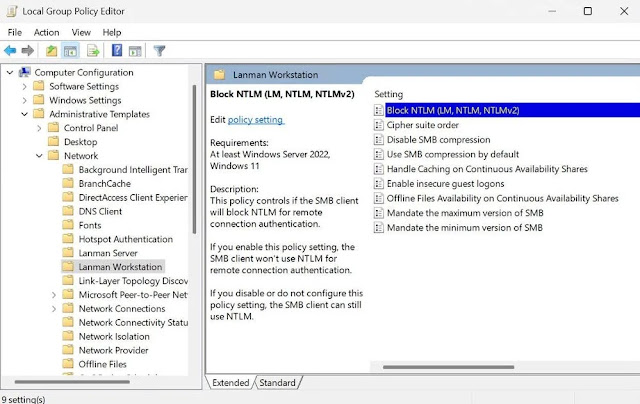

Microsoft agregó una nueva característica de seguridad a Windows 11 que permite a los administradores bloquear NTLM a través de SMB para evitar ataques de Pass-The-Hash, retransmisión NTLM o descifrado de contraseñas.

Esto cambia el comportamiento heredado, donde Windows Simple and Protected Generic Security Service Application Program Interface (GSS-API) Negotiation Mechanism (SPNEGO) permitiría negociar Kerberos, NTLM y otros mecanismos con el servidor de destino para decidir sobre un paquete de seguridad compatible. NTLM en este caso se refiere a todas las versiones del paquete de seguridad de LAN Manager: LM, NTLM y NTLMv2.

Históricamente, al conectarse a un recurso compartido SMB remoto, Windows intenta negociar la autenticación con la computadora remota realizando una respuesta de desafío NTLM. Sin embargo, esta respuesta al desafío NTLM contiene el hash de la contraseña del usuario que inició sesión y que intenta abrir el recurso compartido SMB, y que luego puede ser capturada por el servidor que aloja el recurso compartido.

Luego, estos hashes se pueden crackear para recuperar la contraseña en texto plano o usarse en NTLM Relay y Pass-The-Hash para iniciar una sesión con el nombre de usuario capturado.

Esta nueva característica permite a un administrador bloquear NTLM saliente a través de SMB, evitando que el hash de la contraseña del usuario se envíe a un servidor remoto, previniendo efectivamente este tipo de ataques.

Política de grupo de bloqueo SMB NTLM (Microsoft)

"Con esta nueva opción, un administrador puede impedir intencionalmente que Windows ofrezca NTLM a través de SMB", explicaron Amanda Langowski y Brandon LeBlanc de Microsoft. "Un atacante que engaña a un usuario o una aplicación para que envíe respuestas de desafío NTLM a un servidor malicioso ya no recibirá ningún dato NTLM y no podrá usar fuerza bruta, descifrar o pasar una contraseña, ya que nunca se enviarán a través de la red".

Esta capa de seguridad adicional elimina la necesidad de cerrar completamente el uso de NTLM dentro del sistema operativo. A partir de Windows 11 Insider Preview Build 25951, los administradores pueden configurar Windows para bloquear el envío de datos NTLM a través de SMB en conexiones salientes remotas mediante la Política de grupo y PowerShell.

También pueden desactivar por completo el uso de NTLM en conexiones SMB mediante NET USE y PowerShell. "Una versión posterior de Windows Insider permitirá a los administradores controlar el bloqueo NTLM de SMB en servidores específicos con una lista de permitidos", agregó Ned Pyle, director principal de programas en el grupo de ingeniería de Windows Server, en una publicación separada. "Un cliente podrá especificar servidores SMB que sólo admitan NTLM, ya sea como miembros que no pertenecen al dominio o como productos de terceros, y permitirán la conexión".

Otra nueva opción disponible a partir de esta compilación es la administración de dialectos SMB, que permite a los administradores bloquear la conexión de dispositivos Windows más antiguos e inseguros desactivando el uso de protocolos SMB más antiguos dentro de su organización.

Requisito de firma de SMB para bloquear ataques

Con el lanzamiento de Windows 11 Insider Preview Build 25381 en Canary Channel, Redmond también comenzó a requerir la firma SMB (también conocida como firmas de seguridad) de forma predeterminada para todas las conexiones para defenderse contra ataques de retransmisión NTLM.

En estos ataques, los actores maliciosos obligan a los dispositivos de red, incluidos los controladores de dominio, a autenticarse en servidores bajo su control para tomar control total sobre el dominio de Windows haciéndose pasar por ellos.

La firma SMB es un mecanismo de seguridad para SMB que desempeña un papel crucial a la hora de frustrar solicitudes de autenticación maliciosas al verificar las identidades del remitente y del destinatario mediante el uso de firmas integradas y hashes adjuntos a cada mensaje.

Ha estado disponible a partir de Windows 98 y 2000, y se ha actualizado en Windows 11 y Windows Server 2022 para mejorar la protección y el rendimiento al acelerarse significativamente las velocidades de cifrado de datos.

Estas actualizaciones son parte de una iniciativa más amplia para mejorar la seguridad de Windows y Windows Server, como se destaca en anuncios anteriores realizados a lo largo de 2022.

En abril de 2022, Microsoft dio un paso significativo cuando anunció la fase final de deshabilitar el protocolo de intercambio de archivos SMB1 de tres décadas en Windows para Windows 11 Home Insiders.

Continuando con esta trayectoria, la compañía dio a conocer medidas de defensa mejoradas contra ataques de fuerza bruta, introduciendo un limitador de tasa de autenticación SMB diseñado para mitigar el impacto de los intentos fallidos de autenticación NTLM entrante.

Fuente: BC

Vía:

https://blog.segu-info.com.ar/2023/09/nueva-funcion-de-windows-11-bloquea-los.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.