Tutoriales y Manuales

Entradas Mensuales

-

▼

2026

(Total:

1561

)

-

▼

marzo

(Total:

70

)

-

La memoria NAND ya es un 500% más cara: Phison com...

La memoria NAND ya es un 500% más cara: Phison com...

-

CISA alerta sobre el malware RESURGE que explota v...

CISA alerta sobre el malware RESURGE que explota v...

-

Venden portátiles en Amazon que son un engaño: tie...

Venden portátiles en Amazon que son un engaño: tie...

-

WiFi DensePose: ¿ver a través de las paredes con W...

WiFi DensePose: ¿ver a través de las paredes con W...

-

No es de NVIDIA, ni AMD ni Intel: el primer chip d...

No es de NVIDIA, ni AMD ni Intel: el primer chip d...

-

Botnet OCRFix usa ClickFix y EtherHiding para ocul...

Botnet OCRFix usa ClickFix y EtherHiding para ocul...

-

Así le robaron a la policía surcoreana cuatro mill...

Así le robaron a la policía surcoreana cuatro mill...

-

Intel presentará sus Core Ultra 5 250K Plus y Core...

Intel presentará sus Core Ultra 5 250K Plus y Core...

-

Silicon Power y su nefasto RMA con la RAM: devuelv...

Silicon Power y su nefasto RMA con la RAM: devuelv...

-

Vulnerabilidad en Chrome Gemini permite a atacante...

Vulnerabilidad en Chrome Gemini permite a atacante...

-

Conflicto cibernético en escalada mientras Irán se...

Conflicto cibernético en escalada mientras Irán se...

-

Drones atacan varios centros de datos de AWS en Me...

Drones atacan varios centros de datos de AWS en Me...

-

California introduce ley de verificación de edad p...

California introduce ley de verificación de edad p...

-

Corte de energía de AWS en Oriente Medio provoca g...

Corte de energía de AWS en Oriente Medio provoca g...

-

Heretic o cómo eliminar fácilmente la censura en u...

Heretic o cómo eliminar fácilmente la censura en u...

-

Honor Magic V6, así es el nuevo plegable más fino ...

Honor Magic V6, así es el nuevo plegable más fino ...

-

El 6G será AI-native: NVIDIA y las telecos rediseñ...

El 6G será AI-native: NVIDIA y las telecos rediseñ...

-

Cambios drásticos en Steam: Windows 11 se hunde, W...

Cambios drásticos en Steam: Windows 11 se hunde, W...

-

La máquina de guerra de EE.UU. se une a Linux y so...

La máquina de guerra de EE.UU. se une a Linux y so...

-

Los sistemas de presión de neumáticos en Toyota, M...

Los sistemas de presión de neumáticos en Toyota, M...

-

Ataques a firewalls de SonicWall desde más de 4.00...

Ataques a firewalls de SonicWall desde más de 4.00...

-

Grupo ruso APT28 explota vulnerabilidad 0-day en M...

Grupo ruso APT28 explota vulnerabilidad 0-day en M...

-

Esquema de phishing GTFire abusa de servicios de G...

Esquema de phishing GTFire abusa de servicios de G...

-

Exploit PoC publicado para escalada de privilegios...

Exploit PoC publicado para escalada de privilegios...

-

Fallo UXSS en el navegador DuckDuckGo permite ejec...

Fallo UXSS en el navegador DuckDuckGo permite ejec...

-

Claude AI sufre caída global: errores elevados int...

Claude AI sufre caída global: errores elevados int...

-

Adiós a los ataques con enjambres de drones: la OT...

Adiós a los ataques con enjambres de drones: la OT...

-

Linux atómico o inmutable: qué son, cómo funcionan...

Linux atómico o inmutable: qué son, cómo funcionan...

-

Perplexity lanza Computer: una IA capaz de ejecuta...

Perplexity lanza Computer: una IA capaz de ejecuta...

-

Ingeniero de Microsoft desvela casi 30 años despué...

Ingeniero de Microsoft desvela casi 30 años despué...

-

ChatGPT se acerca a 1.000 millones de usuarios act...

ChatGPT se acerca a 1.000 millones de usuarios act...

-

Amazon anuncia una nueva inversión de 18.000 de eu...

Amazon anuncia una nueva inversión de 18.000 de eu...

-

Desactivando app esencial AI Core de Android recu...

Desactivando app esencial AI Core de Android recu...

-

Decide comprar palés de productos devueltos de Ama...

Decide comprar palés de productos devueltos de Ama...

-

El lanzamiento de la Nvidia GeForce3 hace 25 años ...

El lanzamiento de la Nvidia GeForce3 hace 25 años ...

-

El ejército de EE.UU. derriba con láser un dron en...

El ejército de EE.UU. derriba con láser un dron en...

-

Netflix tira la toalla y Paramount compra Warner p...

Netflix tira la toalla y Paramount compra Warner p...

-

Qué es WinApp y cómo funciona la nueva herramienta...

Qué es WinApp y cómo funciona la nueva herramienta...

-

Trump prohíbe la IA de Anthropic en agencias feder...

Trump prohíbe la IA de Anthropic en agencias feder...

-

Myrient (preservación de videojuegos) cierra

Myrient (preservación de videojuegos) cierra

-

ClawJacked: una web maliciosa puede secuestrar Ope...

ClawJacked: una web maliciosa puede secuestrar Ope...

-

Aplicación de oración pirateada usada como arma ci...

Aplicación de oración pirateada usada como arma ci...

-

Alerta de Ciberseguridad: Claves de API de Google ...

Alerta de Ciberseguridad: Claves de API de Google ...

-

NAS con puertos de red a 1GbE vs 2.5 GbE, ¿realmen...

NAS con puertos de red a 1GbE vs 2.5 GbE, ¿realmen...

-

Entusiasta hace funcionar una PC de escritorio con...

Entusiasta hace funcionar una PC de escritorio con...

-

20 años del Mobile World Congress en Barcelona: as...

20 años del Mobile World Congress en Barcelona: as...

-

No tires a la basura tu impresora antigua todavía:...

No tires a la basura tu impresora antigua todavía:...

-

Vulnerabilidad de Telnet de 27 años permite a atac...

Vulnerabilidad de Telnet de 27 años permite a atac...

-

NVIDIA va de récord en récord: 68 mil millones en ...

NVIDIA va de récord en récord: 68 mil millones en ...

-

HP: la memoria y el almacenamiento ya representan ...

HP: la memoria y el almacenamiento ya representan ...

-

Vulnerabilidad crítica de día cero en Cisco SD-WAN...

Vulnerabilidad crítica de día cero en Cisco SD-WAN...

-

Dos Ryzen 9 9950X pasan a mejor vida en la misma A...

Dos Ryzen 9 9950X pasan a mejor vida en la misma A...

-

El conector Thermal Grizzly Wireview GPU Pro tampo...

El conector Thermal Grizzly Wireview GPU Pro tampo...

-

No te quedarás sin cobertura: Starlink llevará el ...

No te quedarás sin cobertura: Starlink llevará el ...

-

SURXRAT: ataque de RAT en Android roba control tot...

SURXRAT: ataque de RAT en Android roba control tot...

-

Europa desarrolla un chip inspirado en el cerebro ...

Europa desarrolla un chip inspirado en el cerebro ...

-

Perplexity Computer y el salto a la IA operativa

Perplexity Computer y el salto a la IA operativa

-

Pueden abusar de la función Terminal en vivo de Co...

Pueden abusar de la función Terminal en vivo de Co...

-

Crean un falso sitio de Avast para robar datos de ...

Crean un falso sitio de Avast para robar datos de ...

-

Utiliza a Claude, la IA de Anthropic, para robar 1...

Utiliza a Claude, la IA de Anthropic, para robar 1...

-

Kali Linux integra Claude AI para pruebas de penet...

Kali Linux integra Claude AI para pruebas de penet...

-

Google desmantela infraestructura de hackers chino...

Google desmantela infraestructura de hackers chino...

-

Cisco corrige un zero-day crítico en Catalyst SD-W...

Cisco corrige un zero-day crítico en Catalyst SD-W...

-

LG UltraGear evo G9, el monitor 5K más grande del ...

LG UltraGear evo G9, el monitor 5K más grande del ...

-

NVIDIA mostraría el primer Sample de su GPU Feynma...

NVIDIA mostraría el primer Sample de su GPU Feynma...

-

Intel confirma Unified Core, la vuelta a un solo t...

Intel confirma Unified Core, la vuelta a un solo t...

-

Desbloquea todo el contenido de Resident Evil 4 Re...

Desbloquea todo el contenido de Resident Evil 4 Re...

-

Giro de 180 grados a las IPTV en Italia: Javier Te...

Giro de 180 grados a las IPTV en Italia: Javier Te...

-

No crees una contraseña con IA, ni ChatGPT, ni Gem...

No crees una contraseña con IA, ni ChatGPT, ni Gem...

-

¿Cuánto aportó el furor por la IA a la economía en...

¿Cuánto aportó el furor por la IA a la economía en...

-

-

▼

marzo

(Total:

70

)

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

¿Qué es una shell inversa?

¿Qué es una shell inversa?

Una reverse shell (o "shell inversa") es una técnica utilizada en ciberseguridad y piratería informática que implica establecer una conexión entre un atacante y una máquina objetivo, permitiendo al atacante ejecutar comandos en la máquina remota de forma remota. Esta técnica es comúnmente utilizada por los hackers para obtener acceso no autorizado a sistemas informáticos y tomar el control de ellos.

Aprovechan vulnerabilidad de IIS de hace 6 años para obtener acceso remoto

Aprovechan vulnerabilidad de IIS de hace 6 años para obtener acceso remoto

La Unidad de Respuesta a Amenazas (TRU) de eSentire reveló que los actores de amenazas están explotando activamente una vulnerabilidad de IIS de hace seis años en Progress Telerik UI para ASP.NET AJAX para obtener acceso remoto a los sistemas.

Comando netsh en Windows: ejemplos de uso

Comando netsh en Windows: ejemplos de uso

La petrolera Shell víctima indirecta del ransomware Cl0p al utilizar el software de gestión MOVEit

La petrolera Shell víctima indirecta del ransomware Cl0p al utilizar el software de gestión MOVEit

Comandos prácticos consola Windows (cmd)

Comandos prácticos consola Windows (cmd)

La consola de Windows puede parecer anticuada, difícil de usar o innecesaria en una época donde las interfaces gráficas dominan por completo la interacción con sistemas operativos y aplicaciones. Sin embargo, sigue siendo muy útil para que administradores de sistemas o usuarios avanzados realicen tareas de manera más flexible y rápida,

Grave vulnerabilidad en Polkit permite obtener root en Linux de forma local

Grave vulnerabilidad en Polkit permite obtener root en Linux de forma local

Una vulnerabilidad que lleva presente 12 años en Linux. Este fallo está presente en una herramienta del sistema llamada Polkit (previamente llamada PolicyKit) similar a sudo, que permite a un atacante obtener permisos de root en prácticamente cualquier distro de Linux, por ejemplo instalaciones predeterminadas de RHEL 8, Fedora 21 (o posterior), Ubuntu 20.04 y versiones inestables de Debian ("bullseye") y sus derivadas. Polkit reemplaza a sudo con systemd o como doas en FreeBSD.

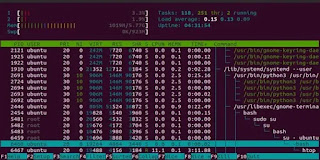

Manual uso htop: monitoriza recursos servidor en tiempo real

Manual uso htop: monitoriza recursos servidor en tiempo real

Así te pueden hackear por copiar y pegar comandos desde una web

Así te pueden hackear por copiar y pegar comandos desde una web

Casi todos hemos copiado un comando desde la web para pegarlo en el terminal. No es algo que hagan solo usuarios novatos en Linux, sino en cualquier sistema, y es tan común entre los mismos desarrolladores -hasta los más veteranos- que la misma Stack Overflow convirtió su teclado para 'copiar y pegar' en un gadget real con bastante demanda.

Las mejores shells para GNU/Linux

Las mejores shells para GNU/Linux

Las mejores shell para GNU/Linux. En nuestros sistemas favoritos, comparados con otros privativos, es mucho más frecuente utilizar la consola de comandos, con más motivo aún si eres desarrollador o administrador de sistemas. Las shell de las que vamos a hablar son las más populares, estas son tsch, fish, Korn Shell, Z Shell y como no, Bash.

Windows Terminal será la línea de comandos por defecto en Windows 11

Windows Terminal será la línea de comandos por defecto en Windows 11

Microsoft establecerá Windows Terminal como la línea de comandos predeterminada en Windows 11, según anuncia, en un movimiento muy predecible que llega tras otro, como el que supuso su instalación como software de sistema también en Windows 10H2.

Filtros en Linux: pipes, tuberías: cut, sort, uniq, wc, tee, head, tail y grep

Filtros en Linux: pipes, tuberías: cut, sort, uniq, wc, tee, head, tail y grep

Ejemplos comando find para buscar en Linux

Ejemplos comando find para buscar en Linux

El comando find es uno de los más importantes en el mundo *nix. En Linux se puede usar para localizar todo aquello que necesitas, como directorios y ficheros. Además, es extremadamente poderoso y flexible, ya que admite argumentos y opciones para crear prácticos filtros (fecha, tamaño, tipo, nombre, extensión,…). Incluso puede ser una práctica herramienta para auditar la seguridad de la distro, ya que también podrá localizar ficheros o directorios con permisos inapropiados.

Shell informa de una violación de datos después del hackeo sufrido por Accellion

Shell informa de una violación de datos después del hackeo sufrido por Accellion

El gigante de la energía Shell ha revelado una violación (filtración) de datos después de que los atacantes comprometieran el sistema de intercambio "seguro" de archivos de la compañía impulsado por File Transfer Appliance (FTA) de Accellion. Shell es un grupo multinacional de empresas petroquímicas y energéticas con más de 86.000 empleados en más de 70 países. También es la quinta compañía más grande, según sus resultados de ingresos de 2020 y su clasificación global de Fortune 500.