Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

abril

(Total:

59

)

-

1,5 millones de contraseñas asociadas a correos de...

1,5 millones de contraseñas asociadas a correos de...

-

Un argentino compró el dominio oficial de Google A...

Un argentino compró el dominio oficial de Google A...

-

Vulnerabilidad en F5 BIG-IP en Kerberos Key Distri...

Vulnerabilidad en F5 BIG-IP en Kerberos Key Distri...

-

Un error de Google permitía acceder a información ...

Un error de Google permitía acceder a información ...

-

Malware en MacOS gracias a una vulnerabilidad en G...

Malware en MacOS gracias a una vulnerabilidad en G...

-

Windows Defender bloqueará malware de minado de cr...

Windows Defender bloqueará malware de minado de cr...

-

Engañan a varios políticos europeos a través de vi...

Engañan a varios políticos europeos a través de vi...

-

250GB datos robados al Departamento de Policía Met...

250GB datos robados al Departamento de Policía Met...

-

microCLAUDIA; vacuna contra el ransomware y otros ...

microCLAUDIA; vacuna contra el ransomware y otros ...

-

Estudiante de Stanford encontró fallo en el sistem...

Estudiante de Stanford encontró fallo en el sistem...

-

¿Qué es la MAC Address o dirección MAC Media?

¿Qué es la MAC Address o dirección MAC Media?

-

Oleada de ciberataques tumba las webs del INE, Jus...

Oleada de ciberataques tumba las webs del INE, Jus...

-

Actualizaciones de seguridad graves e importantes ...

Actualizaciones de seguridad graves e importantes ...

-

Microsoft presenta interfaz gráfica GUI de aplicac...

Microsoft presenta interfaz gráfica GUI de aplicac...

-

Técnicas de ataque del ransomware Ryuk: víctimas; ...

Técnicas de ataque del ransomware Ryuk: víctimas; ...

-

Rusia y su relación con el ransomware

Rusia y su relación con el ransomware

-

Herramientas para el análisis archivos de Microsof...

Herramientas para el análisis archivos de Microsof...

-

Quanta, proveedor hardware de Apple, víctima del r...

Quanta, proveedor hardware de Apple, víctima del r...

-

Mueren dos personas que circulaban en un Tesla sin...

Mueren dos personas que circulaban en un Tesla sin...

-

La Policía Española desmantela el primer taller il...

La Policía Española desmantela el primer taller il...

-

Ataque Airstrike: bypass de BitLocker con escalada...

Ataque Airstrike: bypass de BitLocker con escalada...

-

Distribuyen malware en plantillas PDF maliciosos

Distribuyen malware en plantillas PDF maliciosos

-

Estados Unidos sanciona direcciones de criptomoned...

Estados Unidos sanciona direcciones de criptomoned...

-

The Phone House España victima del grupo de ransom...

The Phone House España victima del grupo de ransom...

-

Los Houston Rockets de la NBA, nueva victima del r...

Los Houston Rockets de la NBA, nueva victima del r...

-

Hackean la web de Más Madrid y desvían 8.000 euros...

Hackean la web de Más Madrid y desvían 8.000 euros...

-

Creador del Bitcoin, Satoshi Nakamoto, la 19ª pers...

Creador del Bitcoin, Satoshi Nakamoto, la 19ª pers...

-

Informe del ransomware Clop

Informe del ransomware Clop

-

Consejos para realizar copias de seguridad

Consejos para realizar copias de seguridad

-

Error en WhatsApp permite desactivar y bloquear cu...

Error en WhatsApp permite desactivar y bloquear cu...

-

Falsa oferta de trabajo de LinkedIn instala un tro...

Falsa oferta de trabajo de LinkedIn instala un tro...

-

Troyano bancario IcedID: ¿el nuevo Emotet?

Troyano bancario IcedID: ¿el nuevo Emotet?

-

¿Qué es el "checksum" de un fichero bajado de inte...

¿Qué es el "checksum" de un fichero bajado de inte...

-

Ransomware: DoppelPaymer (BitPaymer)

Ransomware: DoppelPaymer (BitPaymer)

-

Finaliza concurso hacking Pwn2Own 2021

Finaliza concurso hacking Pwn2Own 2021

-

journalctl; analizar logs del sistema en Linux

journalctl; analizar logs del sistema en Linux

-

Microsoft fabricará cascos de realidad aumentada p...

Microsoft fabricará cascos de realidad aumentada p...

-

Verifica si tu número de teléfono ha sido filtrado...

Verifica si tu número de teléfono ha sido filtrado...

-

Filtran información personal de 500 millones de us...

Filtran información personal de 500 millones de us...

-

ownCloud vs NextCloud crea tu propia nube personal

ownCloud vs NextCloud crea tu propia nube personal

-

XPEnology: el SO operativo DSM de Synology

XPEnology: el SO operativo DSM de Synology

-

Alertan cheats contienen troyano en juegos como Ca...

Alertan cheats contienen troyano en juegos como Ca...

-

Monitorización Discos Duros HDD y unidades SSD con...

Monitorización Discos Duros HDD y unidades SSD con...

-

Rendimiento memoria RAM DDR5 Vs DDR4

Rendimiento memoria RAM DDR5 Vs DDR4

-

Análisis ransomware Avaddon

Análisis ransomware Avaddon

-

Detenido mafioso italiano tras ser reconocido en u...

Detenido mafioso italiano tras ser reconocido en u...

-

Asterisk: centralita Telefonía IP (VoIP) de código...

Asterisk: centralita Telefonía IP (VoIP) de código...

-

Ejemplos útiles directivas de grupo de Windows 10

Ejemplos útiles directivas de grupo de Windows 10

-

Los números de teléfono y datos personales de 533 ...

Los números de teléfono y datos personales de 533 ...

-

Completo Análisis del ransomware REvil (Sodinokibi)

Completo Análisis del ransomware REvil (Sodinokibi)

-

Usar Telegram cómo nube personal ilimitada

Usar Telegram cómo nube personal ilimitada

-

Android envía 20 veces más datos a Google que iOS ...

Android envía 20 veces más datos a Google que iOS ...

-

Hackearon 7 correos electrónicos de parlamentarios...

Hackearon 7 correos electrónicos de parlamentarios...

-

Disponible distro hacking ético y pentester Parrot...

Disponible distro hacking ético y pentester Parrot...

-

Centro de Operaciones de Seguridad (SOC)

Centro de Operaciones de Seguridad (SOC)

-

Vulnerabilidades críticas en VMware vRealize Opera...

Vulnerabilidades críticas en VMware vRealize Opera...

-

Mes de la videovigilancia en Instant Byte: webinar...

Mes de la videovigilancia en Instant Byte: webinar...

-

Google detuvo una operación antiterrorista en USA ...

Google detuvo una operación antiterrorista en USA ...

-

Proteger seguridad servidor NAS QNAP

Proteger seguridad servidor NAS QNAP

-

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

-

Una startup ha creado una fábrica de semiconductores en el espacio , del tamaño de un microondas, que opera a 1.000°C y permite la producció...

-

Después de ver qué es una vCPU y la diferencia entre núcleos (cores) e hilos en los procesadores, pasamos a explicar toda la nomenclatura d...

Rusia y su relación con el ransomware

Rusia y su relación con el ransomware

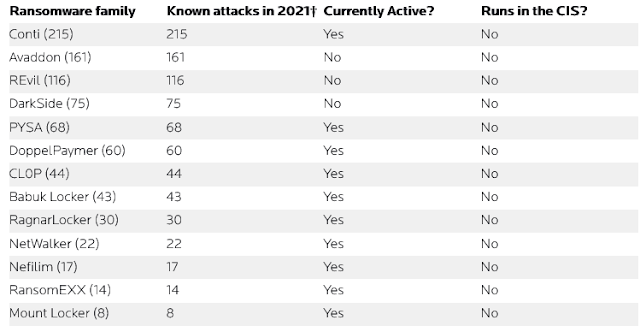

Cómo el Kremlin proporciona un "puerto seguro" para el ransomware. Una epidemia mundial de extorsión digital conocida como ransomware está paralizando a los gobiernos locales, hospitales, distritos escolares y empresas al cifrar-secuestrar-publicar sus archivos de datos hasta que paguen. Las fuerzas del orden han sido en gran parte impotentes para detenerlo. Ya en 2017 se hablaba que el 75% de todo el Ransomware estaba desarrollado por rusos y en 2022, que el 74% del dinero robado en ataques de ransomware va a parar a Rusia.

Muchas familias de ransomware realizan comprobaciones para asegurarse de que no se estén ejecutando en un dispositivo víctima ubicado en determinadas regiones de CIS. Mirando la configuración del teclado (idioma o denominado el "keyboard layout"). Los siguientes países suelen quedar excluidos de la ejecución:

- Rusia

- Nación Cherokee

- Ucrania

- Tártaro

- Yakut

- Sakha

- 0x818 – Romanian (Moldova)

- 0x419 – Russian

- 0x819 – Russian (Moldova)

- 0x422 – Ukrainian

- 0x423 – Belarusian

- 0x425 – Estonian

- 0x426 – Latvian

- 0x427 – Lithuanian

- 0x428 – Tajik

- 0x429 – Persian

- 0x42B – Armenian

- 0x42C – Azeri

- 0x437 – Georgian

- 0x43F – Kazakh

- 0x440 – Kyrgyz

- 0x442 –Turkmen

- 0x443 – Uzbek

- 0x444 – Tatar

- 0x45A – Syrian

- 0x2801 – Arabic (Syria)

- Conti (215) 215 Si No

- Avaddon (161) 161 No No

- REvil (116) 116 No No

- DarkSide (75) 75 No No

- PYSA (68) 68 Si No

- DoppelPaymer (60) 60 Si No

- CL0P (44) 44 Si No

- Babuk Locker (43) 43 Si No

- RagnarLocker (30) 30 Si No

- NetWalker (22) 22 Si No

- Nefilim (17) 17 Si No

- RansomEXX (14) 14 Si No

- Mount Locker (8) 8 Si No

- Russian - 419

- Azerbaijani (Latin) - 42C

- Uzbek (Latin) - 443

- Uzbek (Cyrillic) - 843

- Ukranian - 422

- Georgian - 437

- Tatar - 444

- Arabic (Syria) - 2801

- Belarusian - 423

- Kazakh - 43F

- Romanian (Moldova) - 818

- Tajik - 428

- Kyrgyz (Cyrillic) - 440

- Russian (Moldova) - 819

- Armenian - 42B

- Turkmen - 442

- Azerbaijani (Cyrillic) - 82C

Cómo el ransomware evita los países de la CEI

¿Por qué el ransomware evita Rusia?

Una gran razón: las bandas de ransomware están dominados por ciberdelincuentes de habla rusa que están protegidos, y a veces son empleados, por agencias de inteligencia rusas, según investigadores de seguridad, las fuerzas del orden de EE. UU. Y ahora la administración de Biden.

Estados Unidos ha impuesto sanciones a Rusia por actividades malignas, incluida el hacking respaldada por el estado, el Departamento del Tesoro dijo que la inteligencia rusa ha permitido ataques de ransomware al cultivar y cooptar a piratas informáticos criminales y darles un puerto seguro. Con los daños del ransomware ahora en decenas de miles de millones de dólares, el exjefe cibernético de la inteligencia británica Marcus Willett consideró recientemente que el flagelo es "posiblemente más dañino desde el punto de vista estratégico que el ciberespionaje estatal".

El valor de la protección del Kremlin no pasa desapercibido para los propios ciberdelincuentes. A principios de este año, un foro de la web oscura en ruso se iluminó con críticas a un proveedor de ransomware conocido solo como "Bugatti", cuya banda había sido atrapada en una operación poco común entre Estados Unidos y Europol. Los carteles reunidos lo acusaron de invitar a la represión con descuido técnico y de reclutar afiliados no rusos que podrían ser delatores o policías encubiertos.

Lo peor de todo es que, en opinión de un miembro activo del foro desde hace mucho tiempo, Bugatti había permitido a las autoridades occidentales incautar servidores de ransomware que podrían haber estado protegidos en Rusia. "La Madre Rusia ayudará", escribió esa persona. "Ama a tu país y no te pasará nada". La conversación fue captada por la firma de seguridad Advanced Intelligence,

"Como casi cualquier industria importante en Rusia, (los ciberdelincuentes) trabajan con el consentimiento tácito y, a veces, el consentimiento explícito de los servicios de seguridad", dijo Michael van Landingham, ex analista de la CIA que dirige la consultora Active Measures LLC.

Las autoridades rusas tienen una regla simple, dijo Karen Kazaryan, directora ejecutiva del Instituto de Investigación de Internet respaldado por la industria del software en Moscú: “Simplemente nunca trabajes contra tu país y las empresas en este país. Si les robas algo a los estadounidenses, está bien ".

A diferencia de Corea del Norte, no hay indicios de que el gobierno de Rusia se beneficie directamente del delito de ransomware, aunque el presidente ruso Vladimir Putin puede considerar el caos resultante como una ventaja estratégica.

Solo en Estados Unidos el año pasado, el ransomware afectó a más de cien agencias federales, estatales y municipales, más de 500 hospitales y otros centros de atención médica, unas 1.680 escuelas, colegios y universidades y cientos de empresas, según la firma de ciberseguridad Emsisoft.

El daño en el sector público solo se mide en ambulancias desviadas, tratamientos contra el cáncer pospuestos, cobro de facturas municipales interrumpidas, clases canceladas y costos crecientes de seguros, todo durante la peor crisis de salud pública en más de un siglo.

La idea detrás de estos ataques es simple: los delincuentes se infiltran en las redes informáticas con software malicioso de codificación de datos, lo utilizan para "secuestrar" los archivos de datos de una organización y luego exigen pagos enormes, ahora de hasta 50 millones de dólares, para restaurarlos. El último giro: si las víctimas no pagan, los delincuentes pueden publicar sus datos descifrados en la Internet abierta.

En los últimos meses, las fuerzas del orden de EE. UU. Han trabajado con socios como Ucrania y Bulgaria para destruir estas redes. Pero con los autores intelectuales criminales fuera de su alcance, tales operaciones son generalmente poco más que whac-a-mole.

La colusión entre los delincuentes y el gobierno no es nada nuevo en Rusia, dijo Adam Hickey, un asistente del fiscal general de Estados Unidos, quien señaló que el ciberdelito puede proporcionar una buena cobertura para el espionaje.

En la década de 1990, la inteligencia rusa reclutaba con frecuencia a piratas informáticos para ese propósito, dijo Kazaryan. Ahora, dijo, los delincuentes de ransomware tienen la misma probabilidad de ser piratas informáticos empleados por el estado.

El Kremlin a veces alista a piratas informáticos criminales arrestados ofreciéndoles la posibilidad de elegir entre la cárcel y trabajar para el estado, dijo Dmitri Alperovitch, ex director técnico de la firma de ciberseguridad Crowdstrike. A veces, los piratas informáticos utilizan los mismos sistemas informáticos para la piratería informática sancionada por el estado y el ciberdelito fuera del horario para el enriquecimiento personal, dijo. Incluso pueden mezclar el estado con los asuntos personales.

Eso es lo que sucedió en un hakeo de Yahoo en 2014 que comprometió más de 500 millones de cuentas de usuario, supuestamente incluidas las de periodistas rusos y funcionarios gubernamentales de Estados Unidos y Rusia. Una investigación estadounidense condujo a la acusación en 2017 de cuatro hombres, incluidos dos oficiales del servicio de seguridad FSB de Rusia, un sucesor de la KGB. Uno de ellos, Dmitry Dokuchaev, trabajaba en la misma oficina del FSB que coopera con el FBI en delitos informáticos. Otro acusado, Alexsey Belan, supuestamente usó el hackeo para beneficio personal.

Un portavoz de la embajada rusa se negó a responder preguntas sobre los supuestos vínculos de su gobierno con los delincuentes de ransomware y la supuesta participación de los empleados estatales en delitos informáticos. "No comentamos sobre acusaciones ni rumores", dijo Anton Azizov, agregado adjunto de prensa en Washington.

No es fácil probar los vínculos entre el estado ruso y las bandas de ransomware. Los delincuentes se esconden detrás de seudónimos y cambian periódicamente los nombres de sus cepas de malware para confundir a las fuerzas de seguridad occidentales.

El ejemplo de Yakubets: un ruso intocable

Pero al menos un proveedor de ransomware se ha vinculado al Kremlin. Maksim Yakubets, de 33 años, es mejor conocido como colíder de una banda cibernética que se llama a sí misma Evil Corp. El Yakubets, nacido en Ucrania, vive un estilo de vida llamativo. Conduce un superdeportivo Lamborghini personalizado con una matrícula personalizada que se traduce como 'Ladrón'. según la Agencia Nacional contra el Crimen de Gran Bretaña.

Yakubets comenzó a trabajar para el FSB en 2017, con la tarea de proyectos que incluyen "adquirir documentos confidenciales a través de medios cibernéticos y realizar operaciones cibernéticas en su nombre", según una acusación formal de diciembre de 2019 en EE. UU. Al mismo tiempo, el Departamento del Tesoro de los Estados Unidos impuso sanciones a Yakubets y ofreció una recompensa de $ 5 millones por la información que condujera a su captura. Dijo que se sabía que estaba "en proceso de obtener una licencia para trabajar con información clasificada rusa del FSB".

La acusación acusó a Evil Corp. de desarrollar y distribuir ransomware utilizado para robar al menos $ 100 millones en más de 40 países durante la década anterior, incluidas las nóminas robadas de ciudades en el corazón de Estados Unidos.

Cuando Yakubets fue acusado, Evil Corp. se había convertido en un importante jugador de ransomware, dicen los investigadores de seguridad. Para mayo de 2020, la pandilla estaba distribuyendo una cepa de ransomware que se utilizó para atacar a ocho compañías Fortune 500, incluido el fabricante de dispositivos GPS Garmin, cuya red estuvo fuera de línea durante días después de un ataque, según Advanced Intelligence.

Yakubets sigue prófugo. Sin embargo, otro ruso actualmente encarcelado en Francia podría ofrecer más información sobre los tratos de los ciberdelincuentes y el estado ruso. Alexander Vinnik fue condenado por lavar $ 160 millones en ganancias delictivas a través de un intercambio de criptomonedas llamado BTC-e. Una acusación formal en Estados Unidos en 2017 acusó a "algunos de los mayores proveedores conocidos de ransomware" en realidad lo usaron para lavar $ 4 mil millones. Pero Vinnik no puede ser extraditado hasta que complete su sentencia de prisión francesa de 5 años en 2024.

Aún así, un estudio de 2018 realizado por el grupo de expertos no partidista Third Way encontró que las probabilidades de enjuiciar con éxito a los autores de ataques cibernéticos contra objetivos estadounidenses (el ransomware y el robo de bancos en línea son los más costosos) no son mejores que tres entre mil. Los expertos dicen que esas probabilidades se han alargado.

Las sanciones de esta semana envían un mensaje contundente, pero no es probable que disuada a Putin a menos que el golpe financiero golpee más cerca de casa, creen muchos analistas.

Eso podría requerir el tipo de coordinación multinacional masiva que siguió a los ataques terroristas del 11 de septiembre. Por ejemplo, los países aliados podrían identificar instituciones bancarias conocidas por lavar los ingresos del ransomware y aislarlas de la comunidad financiera mundial.

"Si puede seguir el dinero y alterar el dinero y eliminar el incentivo económico, será de gran ayuda para detener los ataques de ransomware", dijo John Riggi, asesor de ciberseguridad de la Asociación Estadounidense de Hospitales y exfuncionario del FBI. .

El miembro del grupo Evil Corp Andrey PLOTNITSKIY con su Audi R8 de pie sobre HMMWV

Evil Corp. (también conocidos por el malware Dridex y el ransomware BitPaymer.) es un grupo de ciberdelincuentes con sede en Rusia activo desde al menos 2007, conocidos por ser los que están detrás de famosos malwares y por utilizar su propio software de rescate como parte de sus ataques, entre ellos el conocido BitPaymer.

Reward:

The United States Department of State’s Transnational Organized Crime Rewards Program is offering a reward of up to $5 million for information leading to the arrest and/or conviction of Maksim Viktorovich Yakubets.

Yakubets, conocido bajo el alias "Aqua", es buscado por su participación en un ataque malware informático que infectó a decenas de miles de computadoras tanto en América del Norte como en Europa. Esto resultó en pérdidas financieras reales por un valor aproximado de USD 100 millones.

Declarado como la "mayor amenaza para la ciberseguridad del Reino Unido"por la NCA británica. Mientras tanto, llama poderosamente la atención la vida de lujos que lleva Yakubets en Moscú y que no duda en publicar en redes sociales como Instagram y Vkontakte, la red social rusa creada por Pavel Durov, el fundador de Telegram.

- Como Yakubets reside en Rusia, estas acusaciones no tendrán efecto a menos que abandone el país. "Si abandona la seguridad de Rusia será arrestado y extraditado a Estados Unidos", sentencia la agencia.

- El suegro de Yakubets, Eduard Bendersky, es un ex oficial del Servicio Federal de Seguridad de la Federación Rusa (FSB), sucesora de la KGB

Yakubets también se asoció directamente con Evgeniy "Slavik" Bogachev, un ciberdelincuente ruso previamente designado responsable de la distribución de los esquemas de malware Zeus, Jabber Zeus y GameOver Zeus que ya en 2017 ofrecía una recompensa del FBI de $ 3 millones por pistas sobre su paradero.

Maksim Yakubets no se esconde. Es exibicionista, maneja un

Lamborghini y gastó más de 300 mil dólares en su boda con una empresaria

llamada Alyona Benderskaya, evento celebrado en un lujoso club de golf

cerca de Moscú. Un enlace que le vincula aún más con el Gobierno ruso

puesto que el suegro de Yakubets es un ex oficial de una unidad de

fuerzas especiales de élite del FSB, Eduard Bendersky.

La boda de Maksim YAKUBETS en 2017:

En un comunicado a finales del año pasado, el Departamento del Tesoro de EEUU aseguró que el Yakubets había pasado a colaborar directamente con el gobierno ruso, en concreto con el Servicio Federal de Seguridad (FSB, en sus siglas en inglés), una de las principales agencias de seguridad del país.

- Videos de Evil Corp en las redes sociales (por ejemplo VK): Lamborghinis, crías de león y fajos de billetes

Andrey Plotnitsky (alias Kovalsky) y Kirill Slobodskoy, dos miembros de Evil Corp, en un

taller de reparación de coches junto a un coche perteneciente a otro miembro de Evil Corp

Dmitry Smirnov

Lamborghini Huracan, Nissan GT-R, Audi R8 , Ferrari 458, BMW M3, Dodge Challenger, comprados con transferencias falsas, una boda con Alyona Benderskaya en 2017 de 300.000 euros. Hay varias fotos publicadas que reflejan el lujoso estilo de vida que llevan y cómo gastan los millones de dólares que se les acusa de robar.

Para alimentar más el mito alrededor del ciberdelincuente más grande del mundo, varios medios británicos lo describieron como un intocable en Moscú. Capaz

de pasearse por las calles de la capital de Rusia haciendo trompos con

su coche, acompañado de la propia policía, con total impunidad. Cabe destacar que su Lamborghini Huracán valorado en 250.000 dólares presume una matrícula con la palabra “Ladrón” escrita en ruso.

Forma parte de los ransomware especialmente agresivos como REvil y NetWalker. Ya que no solo se limita a cifrar los datos, sino que busca archivos personales, bases de datos, servidores de archivo e incluso entornos en la nube. De ahí que WastedLocker tenga como objetivo empresas, ya que cifra todos los datos que puede y así sirve como motor para exigir la mayor recompensa posible.

B217OP777

Lamborghini perteneciente a Maksim YAKUBETS aparcado fuera del Chianti Café, un lugar utilizado por el grupo:

Igor Olegovich Turashev también buscado por su participación en malware informático que infectó a decenas de miles de computadoras, tanto en América del Norte como en Europa, lo que resultó en pérdidas financieras de decenas de millones de dólares. Turashev supuestamente manejó una variedad de malware Bugat / Cridex / Dridex. Supuestamente conspiró para difundir el malware a través de correos electrónicos de phishing, usar el malware para capturar credenciales bancarias en línea y usar estas credenciales capturadas para robar dinero de las cuentas bancarias de las víctimas. Posteriormente, utilizó el malware para instalar ransomware en las computadoras de las víctimas.

- Denis Gusev, Dmitriy Smirnov, Artem Yakubets, Ivan Tuchkov, Andrey Plotnitskiy, Dmitriy Slobodskoy, y Kirill Slobodsko

Hackeo Yahoo en 2014

Karim Baratov "canadiense" de 22 años fuera capturado y se declarara culpable en noviembre de estar involucrado en el hackeo de Yahoo, la mayor filtración de datos de la historia (hasta la fecha).

Baratov, hijo de inmigrantes kazajos, recibió un pago de dos funcionarios del FSB como parte de una operación más grande dirigida a Yahoo que también involucró a Alexsey Belan, quien ya había estado en la lista de Cyber's Most Wanted del FBI, pero logró evitar ser extraditado a los EE. UU. fueron utilizados como cyber proxies: intermediarios que llevaron a cabo una operación cibernética ofensiva en beneficio de la agencia de inteligencia rusa. La forma en que los estados organizan y estructuran estas relaciones de poder difiere de un estado a otro, pero la historia de Baratov y Belan proporciona información sobre las relaciones de poder entre el estado ruso y los piratas informáticos. Lo que sabemos ahora afirma en gran medida los rumores que habían estado flotando durante las últimas dos décadas.

La acusación incluía a tres ciudadanos rusos que vivían en Rusia, incluidos dos oficiales del FSB y un ciudadano canadiense residente en Canadá, acusándolos de delito cibernético y espionaje dirigido principalmente a Yahoo a partir de enero de 2014. Los dos oficiales del FSB eran Igor Anatolyevich Sushchin, de 43 años, y Dmitry Aleksandrovich Dokuchaev, 33. Ambos pertenecían al Centro de Seguridad de la Información del FSB. (Sushchin era el superior de Dokuchaev). Fueron acusados de atacar las cuentas en línea de personas específicas, incluidos periodistas y funcionarios gubernamentales en los Estados Unidos y Rusia, así como funcionarios del sector privado en los sectores financiero, de transporte y otros. Para lograr sus objetivos, trabajaron con dos ciberdelincuentes: el ciudadano ruso Alexsey Alexseyevich Belan, también conocido como "Magg", de 29 años, y el canadiense, Karim Baratov, también conocido como "Kay", "Karim Taloverov" y "Karim Akehmet". Tokbergenov, ”22. Según la acusación, los dos oficiales del FSB“ protegieron, dirigieron, facilitaron y pagaron a [los] piratas informáticos criminales para recopilar información a través de intrusiones informáticas en los Estados Unidos y otros lugares ”.

¿Cuál fue el beneficio para Belan y Baratov de trabajar con el FSB? Para Belan, fue evitar una prisión estadounidense. Había sido acusado en los Estados Unidos en 2012 y 2013 por varios delitos cibernéticos y fue arrestado en Europa en junio de 2013. Sin embargo, logró escapar a Rusia antes de ser extraditado. A pesar de que Interpol emitió una Notificación Roja para su arresto en julio de 2013 y el FBI lo agregó a su lista de delincuentes cibernéticos más buscados en noviembre de 2013, el gobierno ruso se negó a arrestarlo. La acusación revela que, en cambio, el gobierno ruso "lo utilizó para obtener acceso no autorizado a la red de Yahoo". Además de evitar tener que enfrentar cargos en un tribunal de EE. UU., Belan se benefició de la información compartida por los oficiales del FSB que lo ayudó a "evitar ser detectado por los EE. UU. Y otras agencias de aplicación de la ley fuera de Rusia, incluida información sobre las investigaciones del FSB sobre piratería informática y técnicas del FSB para identificación de piratas informáticos criminales ". Finalmente, Sushchin y Dokuchaev hicieron la vista gorda ante el enriquecimiento de Belan: además de brindarles acceso a las cuentas de Yahoo, “Belan usó su acceso para robar información financiera como tarjetas de regalo y números de tarjetas de crédito de cuentas de correo web; para obtener acceso a más de 30 millones de cuentas cuyos contactos luego fueron robados para facilitar una campaña de spam; y ganar comisiones por redireccionar de manera fraudulenta un subconjunto del tráfico del motor de búsqueda de Yahoo ".

Los antiguos estados soviéticos cuentan con ciudadanos con habilidades técnicas altamente desarrolladas, gracias a los departamentos universitarios de matemáticas, ingeniería e informática que se han clasificado entre los mejores del mundo durante décadas.

Los mismos desafíos persisten hoy. Por ejemplo, alguien de unos 20 años que tenga un trabajo de ciberseguridad en el gobierno de Ucrania hoy ganaría aproximadamente $ 3,000 al año. Y aunque Samsung tiene uno de sus centros de I + D más grandes en Kiev, la industria privada de TI no es lo suficientemente grande ni atractiva para absorber la mano de obra calificada disponible.

Dado que los piratas informáticos tienen mucho cuidado de no apuntar a personas dentro del área de la ex Unión Soviética, sino que se concentran en las víctimas en los Estados Unidos y Europa, no es sorprendente que las agencias de aplicación de la ley rusas realicen pocas detenciones. El gobierno ruso a menudo no responde a las solicitudes de asistencia de las agencias de aplicación de la ley extranjeras y con frecuencia protesta cuando los ciudadanos rusos son arrestados en el extranjero. Por ejemplo, cuando Vladimir Drinkman, un ciudadano ruso buscado por cometer un delito cibernético, fue arrestado mientras estaba de vacaciones en Ámsterdam en 2012, el gobierno ruso intentó bloquear la solicitud de extradición del gobierno de EE. UU. Presentando su propia solicitud de extradición, al menos retrasando así el enjuiciamiento.

"La policía rusa y el FSB en particular tienen una muy buena idea de lo que está sucediendo y lo están monitoreando, pero mientras el fraude esté restringido a otras partes del mundo, no les importa", dijo Misha, experta en ciberdelincuencia.

Fuentes:

https://apnews.com/article/russia-safe-harbor-ransomeware-hacking-c9dab7eb3841be45dff2d93ed3102999

https://meduza.io/en/feature/2019/12/12/the-fsb-s-personal-hackers

Entrada más reciente

Entrada más reciente

2 comentarios :

Impresionante artículo

Una locura de artículo, muy interesante...

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.