Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

junio

(Total:

48

)

-

WD recuperará los datos borrados durante el ataque...

WD recuperará los datos borrados durante el ataque...

-

GitHub presenta Copilot; herramienta capaz de auto...

GitHub presenta Copilot; herramienta capaz de auto...

-

A la venta base de datos con datos del 92% usuario...

A la venta base de datos con datos del 92% usuario...

-

Herramientas gratuitas análisis forense digital

Herramientas gratuitas análisis forense digital

-

Windows 11 TPM; requisitos y características

Windows 11 TPM; requisitos y características

-

Trickbot: botnet malware-as-a-service

Trickbot: botnet malware-as-a-service

-

Tecnología GPON - FTTH

Tecnología GPON - FTTH

-

Graves vulnerabilidades NAS WD My Book Live provoc...

Graves vulnerabilidades NAS WD My Book Live provoc...

-

Microsoft presenta oficialmente Windows 11

Microsoft presenta oficialmente Windows 11

-

Navegador Brave publica nuevo buscador basado en l...

Navegador Brave publica nuevo buscador basado en l...

-

Disponible nueva versión navegador Tor corrige err...

Disponible nueva versión navegador Tor corrige err...

-

Ransomware DarkRadiation afecta a Linux y contened...

Ransomware DarkRadiation afecta a Linux y contened...

-

La plataforma en la nube de la OTAN ha sido hackeada

La plataforma en la nube de la OTAN ha sido hackeada

-

Guía NSA sobre la protección de las comunicaciones...

Guía NSA sobre la protección de las comunicaciones...

-

Actualizaciones de seguridad para Microsoft y Goog...

Actualizaciones de seguridad para Microsoft y Goog...

-

Malware sin nombre fue capaz de robar 26 millones ...

Malware sin nombre fue capaz de robar 26 millones ...

-

Filtración datos de 3.3 millones clientes Volkswag...

Filtración datos de 3.3 millones clientes Volkswag...

-

Detenido en Málaga por un ataque informático a la ...

Detenido en Málaga por un ataque informático a la ...

-

Detenidos 6 miembros del grupo de ransomware Clop ...

Detenidos 6 miembros del grupo de ransomware Clop ...

-

Recopilaron datos privados de 1.000 millones usuar...

Recopilaron datos privados de 1.000 millones usuar...

-

Filtrada primera ISO de Windows 11

Filtrada primera ISO de Windows 11

-

Filtran datos de 16,7 millones de usuarios de Fotolog

Filtran datos de 16,7 millones de usuarios de Fotolog

-

Vulnerabilidad desde hace 7 años en Polkit de Linu...

Vulnerabilidad desde hace 7 años en Polkit de Linu...

-

El grupo ransomware Avaddon cierra y entrega llave...

El grupo ransomware Avaddon cierra y entrega llave...

-

Historia del Ransomware Ruyk: el más prolífico ata...

Historia del Ransomware Ruyk: el más prolífico ata...

-

CD Projekt asegura que los datos robados tras el h...

CD Projekt asegura que los datos robados tras el h...

-

EA ha sido hackeada: 780GB datos robados incluyen ...

EA ha sido hackeada: 780GB datos robados incluyen ...

-

JBS pagó un rescate de 11 millones de dólares al r...

JBS pagó un rescate de 11 millones de dólares al r...

-

ALPACA, un nuevo tipo de ataque Man in the Middle ...

ALPACA, un nuevo tipo de ataque Man in the Middle ...

-

El Salvador es el primer país en legalizar el Bitc...

El Salvador es el primer país en legalizar el Bitc...

-

Ransomware PYSA publica contratos y nóminas de los...

Ransomware PYSA publica contratos y nóminas de los...

-

RockYou2021: la mayor recopilación de contraseñas ...

RockYou2021: la mayor recopilación de contraseñas ...

-

800 criminales arrestados gracias a las escuchas d...

800 criminales arrestados gracias a las escuchas d...

-

Estados Unidos recupera gran parte del rescate pag...

Estados Unidos recupera gran parte del rescate pag...

-

TikTok podrá recopilar todos tus datos biométricos...

TikTok podrá recopilar todos tus datos biométricos...

-

CISA publica guía MITRE ATT & CK para analistas de...

CISA publica guía MITRE ATT & CK para analistas de...

-

Próximas novedades del futuro Windows 11

Próximas novedades del futuro Windows 11

-

FujiFilm confirma que fue victima de un ataque de ...

FujiFilm confirma que fue victima de un ataque de ...

-

A la venta Base de Datos robada de la página web d...

A la venta Base de Datos robada de la página web d...

-

Nuevo timo por WhatsApp: "regalos gratis para todo...

Nuevo timo por WhatsApp: "regalos gratis para todo...

-

Empresa dedicada a los backups, paga 2.6 millones ...

Empresa dedicada a los backups, paga 2.6 millones ...

-

2 autores de Carbanak (Troyano Bancario) condenado...

2 autores de Carbanak (Troyano Bancario) condenado...

-

El FBI confirma que el mayor productor de carne de...

El FBI confirma que el mayor productor de carne de...

-

Alertan App's bancarias maliciosas con el troyano ...

Alertan App's bancarias maliciosas con el troyano ...

-

Disponible nueva versión de Kali Linux 2021.2

Disponible nueva versión de Kali Linux 2021.2

-

Nuevos grupos de ransomware: Prometheus, Grief, Ep...

Nuevos grupos de ransomware: Prometheus, Grief, Ep...

-

Los dispositivos de Amazon compartirán automáticam...

Los dispositivos de Amazon compartirán automáticam...

-

Google dificultó escondiendo los ajustes de locali...

Google dificultó escondiendo los ajustes de locali...

-

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El experto en ciberseguridad Ben van der Burg recomienda abandonar WhatsApp y Gmail por alternativas europeas, argumentando que aunque son...

-

Red Dead Redemption 2 , uno de los juegos más aclamados, llegará a PS5 y Xbox Series en 2027 tras años de éxito, permitiendo a consolas dis...

Historia del Ransomware Ruyk: el más prolífico atacando hospitales

Historia del Ransomware Ruyk: el más prolífico atacando hospitales

A parte de la Cadena SER y la consultora Everis (que ha revelado que el ciberataque le costó 15 millones de euros) además de Prosegur en 2019, la Universidad de Castilla-La Mancha, y más recientemente del SEPE Español y del Ministerio de Economía de España la realidad es que el ransomware Ryuk es de los que cuenta con mayor número de víctimas en todo el mundo. Y especialmente Hospitales, al menos 235 hospitales generales e instalaciones psiquiátricas para pacientes hospitalizados Su equipo de negociación les trae sin cuidado si es un Hospital y dependen la vida de muchos pacientes. Les importa el dinero y nada más. Y si argumentas que no tienes suficiente dinero durante las negociaciones, te muestran documentos financiero internos que te acaban de robar para decirte que no es verdad, que si tienes suficiente dinero para pagar.

Inicios de Ryuk

Los investigadores de seguridad dicen que Ryuk surgió de una organización más grande llamada Business Club, cuyos líderes han estado en un juego del gato y el ratón con las autoridades estadounidenses desde al menos 2007. El Business Club comenzó creando malware que podía transferir dinero de un cuenta bancaria del consumidor esperando hasta que la víctima inicie sesión en el sitio web de su banco y luego secuestrando secretamente la conexión.

El Business Club se dividió en dos facciones a fines de 2013 luego de una ruptura entre los jefes de la división de desarrollo de software de la organización y sus operaciones de lavado de dinero, según el exagente del FBI J. Keith Mularski, director gerente de la práctica de ciberseguridad de Ernst & Young, que investigó al grupo.

A medida que los bancos desarrollaron defensas más sólidas, ambas facciones se convirtieron en ransomware. Un grupo comenzó a firmar sus demandas de rescate como el personaje ficticio Ryuk de la serie de manga japonesa Death Note. Otros han llamado a la pandilla de diversas formas: Trickbot Group, Wizard Spider, UNC1878 y Team9.

Negociaciones con Ryuk

Ryuk negocia con las víctimas utilizando cuentas de correo web desechables y habla con una voz única y coherente, concisa y al grano, y no ofrece ningún indicio de personalidad, según los consultores que han negociado con los piratas informáticos.

"No creo que haya tenido una conversación con Ryuk que haya superado una frase o dos", dijo Tony Cook, jefe de inteligencia de amenazas de GuidePoint Security. Cook dijo que se ha ocupado de Ryuk en 15 casos de ransomware, cuatro de ellos hospitales. "No tienes mucho margen de maniobra con ellos", dijo.

En algunas negociaciones, se quejaron los piratas informáticos de que sus clientes no podían permitirse pagar los rescates, que según él oscilaban entre 250.000 y 1,4 millones de dólares. “Ellos responderán con documentos financieros en su correo electrónico y dirán, 'Sí, se puede'”. No reveló cuántos de sus clientes pagaron a los piratas informáticos.

Conexión con Rusia

El 4 de junio, el Departamento de Justicia anunció una acusación formal de 47 cargos contra siete presuntos miembros de la organización por los robos bancarios electrónicos que eran el pilar del grupo antes de que pasara al ransomware. Un acusado, descrito por los funcionarios como una mujer letona de 55 años que usaba el sobrenombre de pantalla "Max", fue arrestada en Florida mientras viajaba en febrero. Desarrolladora de TrickBot Las identidades de cinco ciudadanos rusos y un acusado ucraniano permanecen bajo secreto.

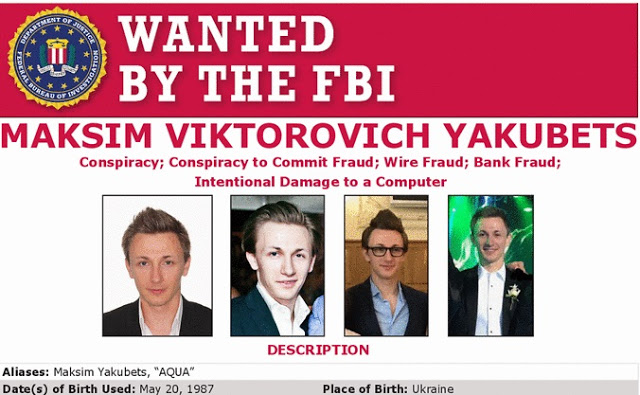

Y en 2019, el Departamento del Tesoro de EE. UU. Impuso sanciones financieras al presunto miembro del Business Club Maksim Yakubets, diciendo que ha estado "trabajando para el FSB ruso" desde al menos 2017 y en 2018 "estaba en proceso de obtener una licencia para trabajar con Rusia". información clasificada del FSB ".

Yakubets, junto con otro supuesto miembro del Business Club, Evgeniy Bogachev, son buscados en los Estados Unidos, con un total de $ 8 millones en recompensa ofrecida por su captura. No se pudo encontrar información de contacto de ninguno de los dos hombres.

Técnicas de ataque del Ransomware Ruyk

A diferencia del ransomware común, distribuido a través de campañas masivas de spam, Ryuk se utiliza exclusivamente para ataques dirigidos. De hecho, su esquema de cifrado está diseñado intencionalmente para operaciones a pequeña escala, de modo que solo infecta recursos cruciales de cada red objetivo y su distribución es llevada a cabo manualmente por los atacantes.

Vector de ataque inicial: fuerza bruta de RDP / otros medios del vector de ataque inicial

Los operadores de Ryuk obtienen acceso inicial a una red con mayor frecuencia a través de dos métodos en 2021.

- Compromiso de RDP basado en servicios

- Entrega de malware basado en botnets

Aumento general del compromiso de RDP como vector de infección inicial en los ataques atribuidos a Ryuk. Se ha observado que los actores de amenazas en la naturaleza emplean la fuerza bruta a gran escala y ataques de rociado de contraseñas contra hosts RDP expuestos para comprometer las credenciales de los usuarios.

Los correos electrónicos de phishing dirigidos junto con las llamadas al centro de servicio de soporte como "BazaCall" también se han observado como un vector de infección inicial en muchos ataques atribuidos a Ryuk. Este documento armado tendrá instrucciones que le dicen al usuario que "habilitar el contenido" que activará una macro y permitirá que el documento descargue una carga útil maliciosa a través de un script de PowerShell que se ejecuta a través de un símbolo del sistema.

Características de Ryuk

- Se instala en segundo plano gracias a TrickBot.

- Cifra los archivos utilizando RSA-2048 y AES-256.

- Cifra unidades extraíbles y unidades dentro de la red local.

- Roba información personal y de la organización.

- Genera persistencia dentro de la red.

- Ryuk es un ransomware dirigido que puede variar en el monto del rescate de acuerdo a su víctima.

Análisis técnico detallado del ransomware Ryuk que atacó Sepe en España (Servicio Público de Empleo Estatal) - Técnicas utilizadas por los operadores WIZARD SPIDER, UNC1878, Team9 -

Ruyk utiliza herramientas:

- Mimikatz

- PowerShell

- PowerSploit

- AdFind

- Bloodhound

- PsExec

- Cobalt Strike

- Bazar

Movimientos laterales WMI + PowerShell + Cobalt Strike (SMB PsExec)

Esto significa que se requiere un mapeo extenso de redes, piratería y recolección de credenciales antes de cada operación. Su supuesta atribución a Lazarus Group puede implicar que los atacantes ya tienen mucha experiencia en este tipo de operaciones, como demostraron en el ciberataque a Sony Pictures en 2014.

UNC1878 (Rusia) es responsable del 83% de las infecciones por Ryuk en 2020 (según FireEye)

Ryuk vs HERMES

El ransomware HERMES se hizo conocido en octubre de 2017, cuando se utilizó como parte del ciberataque dirigido contra el Far Eastern International Bank (FEIB) de Taiwán. En esa operación, atribuida al Lazarus Group, se robaron 60 millones de dólares en un sofisticado ataque al SWIFT, aunque luego se recuperaron.

En el caso de Ryuk, sin embargo, no hay duda de que sus ataques de las últimas dos semanas no son algo secundario. De hecho, con el pago de un rescate tan alto como solicitaron, este malware está recibiendo la repercusión adecuada entre sus objetivos o, mejor dicho, sus víctimas.

Ganancias del Ransomware Ryuk

Los actores detrás del ransomware Ryuk ha ganado más de 150 millones de dólares en 2021. La mayoría de las «ganancias» de Ryuk se están cobrando a través de cuentas en los intercambios de cifrado Binance y Huobi.

La última cifra que se tenía fue de febrero de 2020, cuando los funcionarios del FBI hablaron en la conferencia de seguridad de RSA. En ese entonces, el FBI dijo que RYUK era el grupo de ransomware más rentable activo en la escena, habiendo ganado más de 61.26 millones de dólares en pagos de rescate entre febrero de 2018 y octubre de 2019, según las denuncias recibidas por el FBI Internet Crime Complaint Centrar.

Informe publicado por las empresas de seguridad cibernética Advanced Intelligence y HYAS, que aseguran haber identificado un total de 61 direcciones de Bitcoin asociadas a los operadores de Ryuk.

“Ryuk recibe una cantidad significativa de los pagos de sus extorsiones mediante un conocido corredor que gestiona las transacciones”, dice el informe. “Estos pagos a veces ascienden a millones de dólares y suelen oscilar entre los cientos de miles”.

Los operadores de Ryuk usan os direcciones Protonmail únicas para cada víctima y las utilizan para comunicarse. Ryuk no utiliza actualmente un chat basado en la web como lo hacen muchas otras operaciones de ransomware. Con la visibilidad limitada disponible para los analistas, está dolorosamente claro que los criminales detrás de Ryuk son muy profesionales y no sienten ninguna simpatía por el estado, el propósito o la capacidad de pago de las víctimas. A veces, las víctimas intentarán negociar con Ryuk y sus importantes ofertas se les niegan con una respuesta de una sola palabra. Ryuk no respondió ni reconoció a una organización que afirmaba estar involucrada en el alivio de la pobreza y carecía de los medios para pagar.

Las empresas que sufren ransomware no están infectadas porque carecen de un software antivirus actualizado o porque eligieron el proveedor azul en lugar del proveedor rojo. Se encuentran con ransomware porque no han considerado desarrollar contramedidas que eviten el punto de apoyo inicial que obtienen los programas maliciosos precursores como Emotet, Zloader y Qakbot (por nombrar algunos). Lo que sigue son un par de enfoques para contrarrestar el punto de apoyo inicial:

- Restringir la ejecución de macros de Microsoft Office para evitar que se ejecuten macros maliciosas en su entorno.

- Asegúrese de que todos los puntos de acceso remoto estén actualizados y requieran autenticación de dos factores (2FA).

- El uso de herramientas de acceso remoto como Citrix y Microsoft RDP debe considerarse especialmente riesgoso y la exposición debe limitarse a una lista específica de direcciones IP cuando sea necesario.

Análisis Técnico del Ransomware Ryuk

Aunque no se trata de una relación de exclusividad, un despliegue masivo de Ryuk podría implicar un compromiso previo por parte de Emotet, TrickBot o BazarLoader. Debido al grave impacto que supondría el ciclo de explotación completo que pueden desencadenar estas familias de código dañino, una detección en una fase temprana es vital de cara a proteger la continuidad de negocio, en cuanto a la amenaza que supone el código dañino en este contexto.

La característica más destacable y significativa de la muestra analizada es su capacidad de propagación a modo de gusano. Además de aprovecharse del protocolo WOL Wake-on-Lan para arrancar equipos apagados hace uso de SMB y RPC para propagar y ejecutar el ransomware en otras máquinas a las que tiene acceso.

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.