Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

julio

(Total:

52

)

-

Las 30 vulnerabilidades más explotadas en 2020 y 2021

Las 30 vulnerabilidades más explotadas en 2020 y 2021

-

Dos mujeres hackearon cajeros automáticos con una ...

Dos mujeres hackearon cajeros automáticos con una ...

-

La Unión Europea impone multa récord a Amazon con ...

La Unión Europea impone multa récord a Amazon con ...

-

Dos detenidos por acosar a niñas menores a través ...

Dos detenidos por acosar a niñas menores a través ...

-

Contratistas de defensa de E.U. fueron engañados p...

Contratistas de defensa de E.U. fueron engañados p...

-

BlackMatter y LockBit 2.0: novedades en el mundo d...

BlackMatter y LockBit 2.0: novedades en el mundo d...

-

Supuesta filtración 4 billones de teléfonos de Clu...

Supuesta filtración 4 billones de teléfonos de Clu...

-

Vulnerabilidades en el router de fibra HGU Askey d...

Vulnerabilidades en el router de fibra HGU Askey d...

-

Actualizaciones de seguridad de Apple para iOS, iP...

Actualizaciones de seguridad de Apple para iOS, iP...

-

Diferencias GPUs NVIDIA RTX vs GTX

Diferencias GPUs NVIDIA RTX vs GTX

-

Clonar Disco Duro HDD o Unidad SSD con CloneZilla

Clonar Disco Duro HDD o Unidad SSD con CloneZilla

-

Nuevo ataque PetitPotam permite hackear dominios d...

Nuevo ataque PetitPotam permite hackear dominios d...

-

Quién es Shalev Hulio, el militar responsable de P...

Quién es Shalev Hulio, el militar responsable de P...

-

El 97% de los emails que usan los funcionarios Esp...

El 97% de los emails que usan los funcionarios Esp...

-

DuckDuckGo presenta "Email Protection", un servici...

DuckDuckGo presenta "Email Protection", un servici...

-

Detenido en Estepona responsable hackear más de 1...

Detenido en Estepona responsable hackear más de 1...

-

Grave vulnerabilidad local kernel sistema de fiche...

Grave vulnerabilidad local kernel sistema de fiche...

-

Nueva vulnerabilidad en Windows permite elevación ...

Nueva vulnerabilidad en Windows permite elevación ...

-

WhatsApp permitirá activar el cifrado de la copia ...

WhatsApp permitirá activar el cifrado de la copia ...

-

Estados Unidos acusa formalmente a 4 ciudadanos Ch...

Estados Unidos acusa formalmente a 4 ciudadanos Ch...

-

Análisis forense víctimas de Pegasus del grupo NSO...

Análisis forense víctimas de Pegasus del grupo NSO...

-

Grave vulnerabilidad ejecución remota de código en...

Grave vulnerabilidad ejecución remota de código en...

-

ASIC para minar criptomonedas

ASIC para minar criptomonedas

-

Las 3.800 PS4 confiscadas en Ucrania no minaban cr...

Las 3.800 PS4 confiscadas en Ucrania no minaban cr...

-

Microsoft revela que ciudadanos en Cataluña han si...

Microsoft revela que ciudadanos en Cataluña han si...

-

Hackean las cuentas de Twitter y Facebook de La Se...

Hackean las cuentas de Twitter y Facebook de La Se...

-

Steam Deck: Valve presenta consola portátil para j...

Steam Deck: Valve presenta consola portátil para j...

-

Documentos maliciosos Excel 4.0 XLM Macros

Documentos maliciosos Excel 4.0 XLM Macros

-

Detenidas en España 16 personas por estafar 3,5 mi...

Detenidas en España 16 personas por estafar 3,5 mi...

-

Actualizaciones de seguridad productos Microsoft, ...

Actualizaciones de seguridad productos Microsoft, ...

-

Gmail quiere acabar con el phishing gracias al BIMI

Gmail quiere acabar con el phishing gracias al BIMI

-

Intervenido en Málaga un dron de 4,35 metros de en...

Intervenido en Málaga un dron de 4,35 metros de en...

-

Mozilla VPN ya está disponible en España

Mozilla VPN ya está disponible en España

-

Fallo de seguridad en la web Vacunación Covid de C...

Fallo de seguridad en la web Vacunación Covid de C...

-

Herramientas Endpoint Detection and Response EDR

Herramientas Endpoint Detection and Response EDR

-

Alternativas correo Gmail basadas en la privacidad

Alternativas correo Gmail basadas en la privacidad

-

Descubren a un conductor de contrabando con 256 CP...

Descubren a un conductor de contrabando con 256 CP...

-

ChatControl: El Parlamento Europeo aprueba la vigi...

ChatControl: El Parlamento Europeo aprueba la vigi...

-

Parche incompleto de Microsoft para PrintNightmare...

Parche incompleto de Microsoft para PrintNightmare...

-

Error en la web de Sanidad Madrid expone datos pri...

Error en la web de Sanidad Madrid expone datos pri...

-

Descubren miles de Bases de Datos desprotegidas en...

Descubren miles de Bases de Datos desprotegidas en...

-

Cifrado por hardware unidades SSD (SED)

Cifrado por hardware unidades SSD (SED)

-

Ingeniero de Microsoft consiguió robar 10 millones...

Ingeniero de Microsoft consiguió robar 10 millones...

-

WhatsApp ya permite enviar fotografías y vídeos qu...

WhatsApp ya permite enviar fotografías y vídeos qu...

-

Descubren 9 aplicaciones Android que roban credenc...

Descubren 9 aplicaciones Android que roban credenc...

-

Ciberataque global del ransomware REvil afecta a m...

Ciberataque global del ransomware REvil afecta a m...

-

Publicada herramienta descifrado gratuita para víc...

Publicada herramienta descifrado gratuita para víc...

-

Europol cierra servicio de VPN DoubleVPN utilizado...

Europol cierra servicio de VPN DoubleVPN utilizado...

-

Operadores de Telefonía añaden enlaces publicidad ...

Operadores de Telefonía añaden enlaces publicidad ...

-

30 millones ordenadores Dell vulnerables por culpa...

30 millones ordenadores Dell vulnerables por culpa...

-

Grupo MASMOVIL España hackeado por el ransomware d...

Grupo MASMOVIL España hackeado por el ransomware d...

-

Grave vulnerabilidad en el servicio de impresión d...

Grave vulnerabilidad en el servicio de impresión d...

-

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El experto en ciberseguridad Ben van der Burg recomienda abandonar WhatsApp y Gmail por alternativas europeas, argumentando que aunque son...

-

La comunidad del kernel de Linux ha elaborado un plan de contingencia para reemplazar a Linus Torvalds en caso de que sea necesario. Este...

Análisis forense víctimas de Pegasus del grupo NSO: 180 periodistas de 20 países espiados

Análisis forense víctimas de Pegasus del grupo NSO: 180 periodistas de 20 países espiados

Más de 180 periodistas han sido objetivos confirmados del software de espionaje Pegasus de la empresa israelita NSO, incluidos periodistas de FT, CNN, NY Times, WSJ, The Economist, AP y Reuters. Sólo se tiene constancia de un periodista Español afectado (corresponsal en Marruecos),así como de periodistas de México. Incluso la esposa de Jamal Khashoggi fue víctima del software espía Pegasus antes de su muerte.

- Más de 180 periodistas del 'Financial Times', CNN, 'New York Times', France 24, 'The Economist', 'Associated Press' y Reuters figuran entre los afectados

- La investigación revela que México fue el país que recopiló más números de teléfono. En segundo lugar están Marruecos y Emiratos Árabes Unidos EAU

- Se revelarán las identidades de las personas que aparecían en la lista, entre ellas empresarios, figuras religiosas, académicos, personal de ONG, sindicatos y funcionarios.

Pegasus es vendido por la empresa de vigilancia israelí NSO Group

- Pegasus es un spyware creado por la empresa israelita NSO Group

- NSO asegura que «bajo ninguna circunstancia utiliza su tecnología para espiar a personas u organizaciones, ya que ésta solo es operada por agencias de inteligencia y de aplicación de la ley»

Pegasus en México

Investigación Proyecto Pegasus

Infraestructura de Pegasus

Amnistía Internacional publica los detalles técnicos completos de

las investigaciones forenses exhaustivas realizadas por su Laboratorio

sobre Seguridad como parte del Proyecto Pegasus.

El informe metodológico del Laboratorio documenta la evolución de los ataques con software espía Pegasus desde 2018 y aporta datos sobre su infraestructura, incluidos más de 700 dominios relacionados con Pegasus.

Ataques contra la familia de Khashoggi

Durante la investigación también han aparecido pruebas de que antes y

después del asesinato del periodista saudí Jamal Khashoggi en Estambul

el 2 de octubre de 2018 a manos de agentes saudíes, y pese a que NSO

Group lo haya negado en repetidas ocasiones, se atacó a miembros de su

familia con el software Pegasus.

El Laboratorio sobre Seguridad de Amnistía Internacional estableció que se había instalado Pegasus en el teléfono de Hatice Cengiz, prometida de Khashoggi, cuatro días después de su asesinato.

Ataques contra periodistas

Hasta el momento, la investigación ha identificado al menos a 180

periodistas de 20 países que fueron seleccionados como posibles

objetivos de ataques con el software espía de NSO entre 2016 y junio de

2021. Entre ellos hay periodistas de Azerbaiyán, Hungría, India y

Marruecos, países donde la represión contra los medios de comunicación

independientes se ha intensificado.

Análisis - Informe Forense teléfonos periodistas afectados por Pegasus

- - iMessage en 2019

- - Apple Music en 2020

- - iMessage de nuevo en 2021

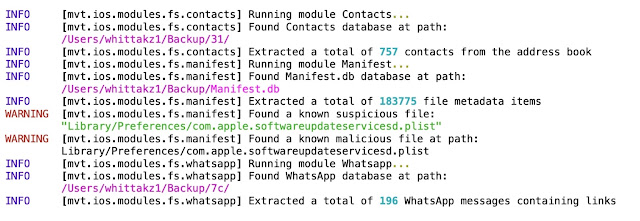

Herramienta Análisis Forense para teléfonos Android e iOS

Amnistía Internacional comparte su metodología y publica una herramienta forense móvil de código abierto e indicadores técnicos detallados, con el fin de ayudar a los investigadores de seguridad de la información y a la sociedad civil a detectar y responder a estas graves amenazas.

Está herramienta, llamada Mobile Verification Toolkit (MVT) es modular y simplifica el proceso de adquisición y análisis de datos de dispositivos Android y el análisis de registros de copias de seguridad de iOS y volcados del sistema de archivos, específicamente para identificar posibles rastros de compromiso. MVT leer indicadores de compromiso en formato STIX2 e identificar cualquier indicador coincidente que se encuentre en el dispositivo. Junto con los indicadores de Pegasus, MVT puede ayudar a identificar si un iPhone se ha visto comprometido.

- Descifrar las copias de seguridad de iOS cifradas.

- Procesar y analizar numerosos registros del sistema y bases de datos de aplicaciones y sistemas iOS.

- Extraer las aplicaciones instaladas de los dispositivos Android.

- Extraier información de diagnóstico de dispositivos Android a través del protocolo ADB.

- Comparar los registros extraídos con una lista proporcionada de indicadores maliciosos en formato STIX2.

- Identificar automáticamente mensajes SMS maliciosos, sitios web visitados, procesos maliciosos y mucho más.

- Generar registros JSON de registros extraídos de todos los rastros maliciosos detectados.

- Generar una línea de tiempo cronológica unificada de registros extraídos, junto con una línea de tiempo de todos los rastros maliciosos detectados.

Los ataques de Pegasus detallados en este informe y los apéndices que lo acompañan son desde 2014 hasta julio de 2021. Estos también incluyen los llamados ataques de "zero-click" que no requieren ninguna interacción del objetivo. Los ataques de cero-clic se han observado desde mayo de 2018 y continúan hasta ahora. Más recientemente, se han observado ataque exitosos que explotan varios días zero-click para atacar un iPhone 12 completamente parcheado con iOS 14.6 en julio de 2021.

Las secciones 1 a 8 de este informe describen los rastros forenses que quedan en los dispositivos móviles después de una infección por Pegasus. Esta evidencia se ha recopilado de los teléfonos de defensores y defensoras de los derechos humanos y periodistas en varios países.

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.