Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

▼

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

▼

abril

(Total:

76

)

-

El ransomware BlackCat

El ransomware BlackCat

-

¿Qué es la extensión de un archivo en Windows?

¿Qué es la extensión de un archivo en Windows?

-

Telegram como sucursal y paraíso del ciber crimen

Telegram como sucursal y paraíso del ciber crimen

-

76 detenidos por estafar mediante SMS fraudulentos...

76 detenidos por estafar mediante SMS fraudulentos...

-

Google consigue una orden judicial para desmantela...

Google consigue una orden judicial para desmantela...

-

Microsoft comunica que ya no habrá más versiones d...

Microsoft comunica que ya no habrá más versiones d...

-

Microsoft Edge filtra los sitios web que visitas a...

Microsoft Edge filtra los sitios web que visitas a...

-

Intel sufre las mayores pérdidas de su historia tr...

Intel sufre las mayores pérdidas de su historia tr...

-

Hackean un satélite de la Agencia Espacial Europea...

Hackean un satélite de la Agencia Espacial Europea...

-

Google añadirá cifrado de extremo a extremo a Auth...

Google añadirá cifrado de extremo a extremo a Auth...

-

Hackean a Coca-Cola Femsa México

Hackean a Coca-Cola Femsa México

-

Aumentan los ataques de ransomware a sistemas de v...

Aumentan los ataques de ransomware a sistemas de v...

-

Microsoft mejora Phone Link para iOS

Microsoft mejora Phone Link para iOS

-

Plugins para administrar y securizar Kubernetes

Plugins para administrar y securizar Kubernetes

-

El FBI y la Policía Nacional España detiene en Mad...

El FBI y la Policía Nacional España detiene en Mad...

-

El Centro Europeo para la Transparencia Algorítmic...

El Centro Europeo para la Transparencia Algorítmic...

-

VirusTotal añade la inteligencia artificial a su m...

VirusTotal añade la inteligencia artificial a su m...

-

Millones de ordenadores escolares ChromeBook dejan...

Millones de ordenadores escolares ChromeBook dejan...

-

La botnet Mirai utiliza routers vulnerables TP-Lin...

La botnet Mirai utiliza routers vulnerables TP-Lin...

-

Varios empleados de Google pidieron detener la int...

Varios empleados de Google pidieron detener la int...

-

Si tienes un dominio .net lo podrían confiscar sin...

Si tienes un dominio .net lo podrían confiscar sin...

-

Un canal de TV argentino emite ‘Super Mario Bros. ...

Un canal de TV argentino emite ‘Super Mario Bros. ...

-

Google Authenticator ya permite guardar una copia ...

Google Authenticator ya permite guardar una copia ...

-

Los grupos de ransomware más activos

Los grupos de ransomware más activos

-

Ruso acusado de lavar dinero del grupo de ransomwa...

Ruso acusado de lavar dinero del grupo de ransomwa...

-

Trucos para móviles Samsung

Trucos para móviles Samsung

-

Nueva inteligencia artificial crea modelos fictici...

Nueva inteligencia artificial crea modelos fictici...

-

Servidores Microsoft SQL hackeados para implementa...

Servidores Microsoft SQL hackeados para implementa...

-

El FBI advierte sobre el "Juicejacking", los riesg...

El FBI advierte sobre el "Juicejacking", los riesg...

-

Unrecord es el shooter FPS más realista que has visto

Unrecord es el shooter FPS más realista que has visto

-

Facebook pagará una multa millonaria a usuarios en...

Facebook pagará una multa millonaria a usuarios en...

-

Ciberdelincuentes utilizan capturas de pantalla pa...

Ciberdelincuentes utilizan capturas de pantalla pa...

-

El CEO de Google advierte: "la sociedad no está pr...

El CEO de Google advierte: "la sociedad no está pr...

-

Miles de datos internos y de exempleados de Telepi...

Miles de datos internos y de exempleados de Telepi...

-

Experta en inteligencia artificial que Google desp...

Experta en inteligencia artificial que Google desp...

-

El FBI y la Interpol no quieren que WhatsApp y otr...

El FBI y la Interpol no quieren que WhatsApp y otr...

-

Roban coches con un Nokia 3310 y unos altavoces bl...

Roban coches con un Nokia 3310 y unos altavoces bl...

-

¿Qué es el Business Email Compromise?

¿Qué es el Business Email Compromise?

-

Mejores DNS: dns más seguros y privados

Mejores DNS: dns más seguros y privados

-

Pegasus sigue siendo usando en México contra los d...

Pegasus sigue siendo usando en México contra los d...

-

Utilizan Google Drive para exfiltrar información r...

Utilizan Google Drive para exfiltrar información r...

-

Nuevos métodos de distribución del Malware QBot

Nuevos métodos de distribución del Malware QBot

-

Afiliado del grupo ransomware BlackCat atacando Ve...

Afiliado del grupo ransomware BlackCat atacando Ve...

-

Magi será el nuevo buscador de Google impulsado po...

Magi será el nuevo buscador de Google impulsado po...

-

Estados Unidos debate condenar a 20 años de prisió...

Estados Unidos debate condenar a 20 años de prisió...

-

Cómo un grupo de gamers expuso una de las filtraci...

Cómo un grupo de gamers expuso una de las filtraci...

-

Exfiltración de datos a través de PowerShell del g...

Exfiltración de datos a través de PowerShell del g...

-

Involucran Alcasec en el mayor hackeo a Telefónica...

Involucran Alcasec en el mayor hackeo a Telefónica...

-

Google anuncia un fondo de asistencia legal para h...

Google anuncia un fondo de asistencia legal para h...

-

Investigaciones OSINT en la Dark Web

Investigaciones OSINT en la Dark Web

-

Más de un millón de sitios WordPress infectados po...

Más de un millón de sitios WordPress infectados po...

-

Intel y ARM anuncian un acuerdo para la fabricació...

Intel y ARM anuncian un acuerdo para la fabricació...

-

Nuevas funciones adicionales de seguridad para Wha...

Nuevas funciones adicionales de seguridad para Wha...

-

El Bitcoin consume como una ciudad de 8 millones d...

El Bitcoin consume como una ciudad de 8 millones d...

-

¿Era Steve Jobs el verdadero Satoshi Nakamoto, el ...

¿Era Steve Jobs el verdadero Satoshi Nakamoto, el ...

-

Utilizan grave vulnerabilidad en iPhone Calendar p...

Utilizan grave vulnerabilidad en iPhone Calendar p...

-

0-day en Windows es explotado por el ransomware No...

0-day en Windows es explotado por el ransomware No...

-

Twitter ya no existe como compañía; ahora es X Corp

Twitter ya no existe como compañía; ahora es X Corp

-

Hyundai España sufre un ciberataque que compromete...

Hyundai España sufre un ciberataque que compromete...

-

Microsoft lleva cinco años ralentizando Firefox co...

Microsoft lleva cinco años ralentizando Firefox co...

-

Empleados de Samsung filtraron información confide...

Empleados de Samsung filtraron información confide...

-

El foro oficial de Kodi ha sido hackeado

El foro oficial de Kodi ha sido hackeado

-

Empleados de Tesla compartieron vídeos íntimos de ...

Empleados de Tesla compartieron vídeos íntimos de ...

-

Un nuevo ransomware es capaz de cifrar 220 mil fic...

Un nuevo ransomware es capaz de cifrar 220 mil fic...

-

Vulnerabilidad crítica en biblioteca VM2 de NodeJS

Vulnerabilidad crítica en biblioteca VM2 de NodeJS

-

Nueva York denuncia a Amazon por guardar datos bio...

Nueva York denuncia a Amazon por guardar datos bio...

-

Marcas y modelos de discos duros: Seagate vs Weste...

Marcas y modelos de discos duros: Seagate vs Weste...

-

La IA puede descifrar la mayoría de contraseñas en...

La IA puede descifrar la mayoría de contraseñas en...

-

Fabricante MSI víctima de un ataque de ransomware ...

Fabricante MSI víctima de un ataque de ransomware ...

-

El FBI desmantela Genesis Market, el mayor mercado...

El FBI desmantela Genesis Market, el mayor mercado...

-

Archivos autoextraíbles SFX son utilizados para ej...

Archivos autoextraíbles SFX son utilizados para ej...

-

El proyecto Tor presenta su nuevo navegador Mullvad

El proyecto Tor presenta su nuevo navegador Mullvad

-

Hackean Western Digital y todos sus servicios en ...

Hackean Western Digital y todos sus servicios en ...

-

Incidente de seguridad afecta a los clientes de Yo...

Incidente de seguridad afecta a los clientes de Yo...

-

Detenido Alcasec por hackear el Punto Neutro Judic...

Detenido Alcasec por hackear el Punto Neutro Judic...

-

Italia bloquea ChatGPT por no respetar la protecci...

Italia bloquea ChatGPT por no respetar la protecci...

-

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

-

Un proyecto permite actualizar Windows 7 hasta enero de 2026 , añadiendo soporte para SSDs NVMe y USB 3.x , mejorando su seguridad y compati...

Mejores DNS: dns más seguros y privados

Mejores DNS: dns más seguros y privados

¿Por qué usar DNS privado? DNS sobre TLS es una mejor alternativa que un DNS estándar, ya que garantiza una mayor privacidad y seguridad. DNS sobre HTTPS / TLS, estos nuevos protocolos aseguran que la comunicación entre su dispositivo y el sistema de resolución esté encriptada, tal como esperamos del tráfico HTTPS. Sin embargo, hay un último paso inseguro en esta cadena de eventos: la revelación de la SNI (indicación del nombre del servidor) durante la negociación inicial de TLS entre su dispositivo y un nombre de host específico en un servidor

¿Qué es el DNS?

El Sistema de Nombres de Dominio o DNS es un sistema de nomenclatura jerárquico que se ocupa de la administración del espacio de nombres de dominio (Domain Name System). Su labor primordial consiste en resolver las peticiones de asignación de nombres. Esta función se podría explicar mediante una comparación con un servicio telefónico de información que dispone de datos de contacto actuales y los facilita cuando alguien los solicita. Para ello, el sistema de nombres de dominio recurre a una red global de servidores DNS, que subdividen el espacio de nombres en zonas administradas de forma independiente las unas de las otras. Esto permite la gestión descentralizada de la información de los dominios.Si un servidor DNS no puede responder a una petición con la información de que dispone en su base de datos, puede solicitar la información a otro servidor o reenviar la petición al servidor DNS que corresponda. Esta resolución se puede realizar de dos formas:

- Resolución recursiva: es la que se produce cuando el servidor DNS no puede responder por sí mismo a una petición y toma la información de otro servidor. El resolver transfiere la petición completa a su servidor DNS, que proporciona a su vez la respuesta al resolver con el nombre de dominio, si se ha resuelto.

- Resolución iterativa: cuando el servidor DNS no puede resolver la petición, envía como respuesta la dirección del siguiente servidor DNS de la jerarquía. El resolver tiene que enviar él mismo una nueva petición y repetir la maniobra hasta que se resuelve el nombre de dominio.

¿Qué servidor DNS es mejor o el más rápido?

¿Los de la operadora?Lo más probable es que por proximidad la DNS de la operadora sea más rápida, pero esto no siempre es así..

Algunas operadoras pueden incluir DNS censuradas para bloquear páginas web. Por ejemplo bloquear páginas de descargas.

Un juez puede emitir una orden a los proveedores de servicios de Internet en España para bloquear el acceso a una página web. Una manera de saltarse eta censura es cambiando las DNS de tu proveedor en vez de usar una VPN.

namebench es una utilidad escrita en Python que se puede descargar desde el repositorio googlecode. Existe el código fuente para compilar en Linux y un ejecutable portable para Windows y Mac. Nos permite realizar un test de velocidad sobre los diferentes servidores DNS propios ya existentes y los más cercanos. Para verificar si vale la pena usar los DNS de la operadora (con la censura que ellos puedan aplicar) o mejor utilizar un DNS neutro. Dns Jumper es una aplicación muy similar para Windows.

Hay aplicaciones que hacen el trabajo por nosotros. Quizá la más conocida sea Namebench, pero a nosotros nos gusta también el DNS Benchmark. Está disponible para Windows y también se puede usar en macOS o Linux mediante Wine. El software está disponible gratuitamente en el sitio web de GRC y no necesita instalación. Simplemente:

- Descarga la pequeña aplicación ‘DNSBench.exe’ (solo 166 KB) y la ejecutas.

- Haz clic en la pestaña “Nameservers” para seleccionar la pantalla de referencia principal y las páginas de datos.

- Haz clic en el botón “Run Benchmark” para ejecutar los puntos de referencia del test y probar las DNS en tu equipo.

- Si te interesa, haz clic en la pestaña «Conclusions» para conocer todos los detalles de la prueba

- Lo más interesante y gráfico lo vas a encontrar en «Nameservers > Response Time. Si mantienes marcada la opción «Sort Fastest First», verás los mejores DNS de la prueba por su tiempo de respuesta, estado, el proveedor y su localización.

DNS Privado y Seguro

El DNS seguro consta de varios protocolos que compiten entre sí y que se diferencian del DNS normal por el cifrado. Son DNS mediante HTTPS (DoH), DNS mediante TLS (DoT) y DNSCrypt y se diferencian en los protocolos de comunicación y los puertos a través de los cuales pasan las solicitudes del DNS.TLS es el protocolo que cifra su tráfico a través de un canal de comunicación no confiable, como cuando navegas su correo electrónico en la red inalámbrica de una cafeteria. Incluso con TLS, todavía no hay forma de saber si su conexión con el servidor DNS ha sido secuestrada o si está siendo rastreada por un tercero. Esto es importante porque un mal actor podría configurar un punto de acceso WiFi abierto en un lugar público que responda a consultas de DNS con registros falsificados para secuestrar conexiones a proveedores de correo electrónico comunes y bancos en línea. DNSSEC resuelve el problema de garantizar la autenticidad firmando respuestas, haciendo que la manipulación sea detectable, pero deja el cuerpo del mensaje legible por cualquier otra persona en el cable.

DNS sobre HTTPS / TLS resuelve esto. Estos nuevos protocolos aseguran que la comunicación entre su dispositivo y el sistema de resolución esté encriptada, tal como esperamos del tráfico HTTPS.

Sin embargo, hay un último paso inseguro en esta cadena de eventos: la revelación de la SNI (indicación del nombre del servidor) durante la negociación inicial de TLS entre su dispositivo y un nombre de host específico en un servidor. El nombre de host solicitado no está cifrado, por lo que los terceros aún pueden ver los sitios web que visita. Tiene sentido que el paso final para asegurar completamente su actividad de navegación implique el cifrado de SNI, que es un estándar en curso en el que va varias organizaciones se han unido para definir y promover.

No todos los servidores públicos soportan DNS-over-TLS. Dentro de los que sí lo aplican nos encontramos con Cloudflare, Quad9, Google y CleanBrowsing que implementan esta medida de seguridad desde 2019.

DNS a través de HTTPS: tu historial de navegación a salvo, y dí adiós a los bloqueos de páginas web

¿Qué servidores DNS podemos utilizar que son compatibles con DNS over HTTPS?

- Google: la URL que deberemos introducir es «https://dns.google/dns-query«. Estos servidores incorporan DNSSEC para mayor seguridad.

https://dns.google/dns-query

- Cloudflare: la URL que deberemos introducir es «https://cloudflare-dns.com/dns-query«. Estos servidores incorporan DNSSEC para mayor seguridad.

https://cloudflare-dns.com/dns-query

- Quad9: la URL que deberemos introducir es «https://dns.quad9.net/dns-query«. Estos servidores incorporan DNSSEC para mayor seguridad.

https://dns.quad9.net/dns-queryOtros:

- https://doh.powerdns.org

- https://doh.opendns.com/dns-query

- https://doh.powerdns.org/

- https://doh.securedns.eu/dns-query

Mozilla Firefox

Cuando el soporte DoH está habilitado en Firefox, el navegador ignorará la configuración de DNS establecida en el sistema operativo y usará la resolución DoH establecida por el navegador.

Firefox > Opciones > General > Configuración de red > Configuración > Activarr DNS sobre HTTPS. NextDNS o CloudFlare como proveedor o bien uno personalizado.

Si utilizas Firefox en Windows, simplemente tendremos que entrar en la sección de «Herramientas / Opciones / General / Configuración de red, "Activar DNS sobre HTTPS" y elegir un servidor «personalizado», y a continuación, introducir la siguiente URL:

Ejemplo LibreDNS:

https://doh.libredns.gr/dns-query

En el caso de que quieras configurar DNS over TLS, tendrás que utilizar los siguientes datos:

- IP: 116.203.115.192

- Puerto: 853

about:config

- network.trr.bootstrapAddress:(empty)

- network.trr.mode: 3

- network.trr.uri: https://mozilla.cloudflare-dns.com/dns-query

- network.security.esni.enabled

- 0: Desactivado por defecto

- 1: Firefox elegirá en función de cual es más rápido

- 2: La resolución será sobre https preferentemente, pero pedirá por DNS normal si falla TRR

- 3: Sólo resolución sobre https, no hay fallback a DNS

- 5: Cualquier petición sobre https (TRR) desactivada

network.trr.uri ->

- mozilla.cloudflare-dns.com/dns-query

- https://dns.google.com/experimental

- https://dns.quad9.net/dns-query

network.secure.esni.enabled -> true

Google Chrome

Escribimos en la barra del navegador a partir de Chrome 78 o superior:chrome://flags/#dns-over-https

Secure DNS lookups

#dns-over-https

En Microsoft Edge basado en Chromium es exactamente lo mismo.

Tienes que abrir Edge y escribir edge://flags/#dns-over-https en la

barra de búsqueda. Entrarás en los Flags de Edge, y te aparecerá

seleccionada la opción Secure DNS lookups. Lo que tienes que hacer es

pulsar en la derecha donde pone Default y seleccionar la opción Enabled.

Servidores DNS normales (no seguros ni privados)

Empezamos por la DNS pública de Google, un servicio gratuito y global que podemos usar como alternativa a los servidores DNS que nos facilita por defecto nuestro proveedor de internet. Aquí encontrarás toda la información disponible, aunque para usar estos servidores DNS tan solo necesitas configurar las direcciones IP correspondientes.

Entre sus principales ventajas, los servidores DNS de Google son más rápidos que la media, es decir, que tienen menos latencia. Por otro lado, ofrecen seguridad ya que están preparados para hacer frente a ataques de caché, ataques DDoS y similares. Y, cómo no, son gratuitos.

- Las direcciones IP de la DNS pública de Google son: 8.8.8.8 y 8.8.4.4

- También tiene direcciones IPv6: 2001:4860:4860::8888 y 2001:4860:4860::8844

OpenDNS

Segunda recomendación. En esta ocasión, OpenDNS es propiedad de Cisco y ofrece distintos servicios. Entre ellos, sus propios servidores DNS. En el apartado de seguridad y fiabilidad, en su página oficial dice que desde 2006 ha bloqueado más de 7 millones de dominios maliciosos y direcciones IP. También ha identificado más de 60.000 direcciones maliciosas nuevas a diario. Y satisface más de 620.000 millones de peticiones diarias.

- Las direcciones IP de OpenDNS son: 208.67.222.222 y 208.67.220.220

- También tiene direcciones IPv6: 2620:119:35::35 y 2620:119:53::53

Cloudflare

Cloudflare te sonará porque habrás visto su logotipo en alguna ocasión al intentar acceder a una página web y te da problemas. Se trata de un proveedor de servicios web como hospedaje, CDN y otros. Su labor es básicamente hacer que la Web sea más robusta, rápida y segura. Y aunque la mayoría de sus servicios son de pago, dispone de su propia DNS gratuita para que utilice cualquiera en todo el mundo.

Entre sus características, además de gratuidad y seguridad, permite configurar la DNS manualmente o a través de sus aplicaciones oficiales. Tiene app para Android, iOS, macOS, Windows y Linux.

- Las direcciones IP de Cloudflare son: 1.1.1.1 y 1.0.0.1

- También tiene direcciones IPv6: 2606:4700:4700::1111 y 2606:4700:4700::1001

Quad9

Quad9 es una fundación sin ánimo de lucro, con sede en Suiza, y que está centrada en la promoción y protección de la privacidad y la seguridad en internet. Y entre sus múltiples servicios, ofrece un DNS público y gratuito para que configures en cualquiera de tus dispositivos conectados.

En su página oficial destaca varias cifras interesantes, como que bloquea a diario más de 220 millones de ataques y cuenta con 183 clústeres de servidores activos en 90 países. Con esto garantiza la protección ante malware, phishing, spyware, redes de bots y, al mismo tiempo, acceso a internet rápido estés donde estés.

- Las direcciones IP de Quad9 son: 9.9.9.9 y 149.112.112.112

- También tiene direcciones IPv6: 2620:fe::fe y 2620:fe::9

AdGuard DNS

La empresa AdGuard ofrece tres servicios principales: DNS, VPN y bloqueo de publicidad. Y aunque son de pago, también nos facilita un servidor DNS gratuito o público para usar libremente en nuestros dispositivos. Entre sus particularidades, bloquea publicidad y trackers.

- Las direcciones IP de AdGuard DNS son: 94.140.14.14 y 94.140.15.15

- También tiene direcciones IPv6: 2a10:50c0::ad1:ff y 2a10:50c0::ad2:ff

Control D

Si necesitas servidores DNS para usos específicos, Control D ofrece una buena selección de servidores DNS, propios y de terceros. Los hay enfocados a distintos ámbitos: protección para malware, bloqueo de publicidad y tracking, redes sociales, bloqueo de contenido para adultos y desbloqueo de dominios censurados.

Aquí tienes la lista completa de servidores DNS de Control D. Y estos son los servidores DNS por defecto para uso general: 76.76.2.0 y 76.76.10.0

También tiene direcciones IPv6: 2606:1a40:: y 2606:1a40:1::

Comodo Secure DNS

Comodo es una firma de seguridad que cuenta con un surtido de software y aplicaciones como cortafuegos, antivirus, etc. En su paquete de servicios también encontramos servidores DNS, de pago y gratuitos. La versión gratuita filtra contenido web de más de 80 categorías y satisface más de 300.000 peticiones al mes.

Las direcciones IP de Comodo Secure DNS son: 8.26.56.26 y 8.20.247.20

Verisign

Verisign es un nombre conocido en todo el mundo por sus servicios de certificados online. Pero en su cartera de productos también hay registro de dominios y, en el caso que nos ocupa, servidores DNS. Cuenta con 13 servidores gratuitos que ofrecen conexiones rápidas y seguras desde cualquier parte del mundo.

Las direcciones IP de las DNS de Verisign son: 64.6.64.6 y 64.6.65.6

DNS privados: el futuro de la privacidad en internet: DoH, DoT y DoQ

Cómo funciona DNS over HTTPS ( DoH )

El principal problema con el DNS convencional es que las consultas se envían completamente sin cifrar a través de la red, lo que facilita a los "fisgones" ver qué sitios se están visitando.

La información del dominio visitado estaría disponible para cualquier persona con un mínimo acceso a nuestra red . Esto podría incluir nuestro ISP, el gobierno o cualquier persona en la misma red Wi-Fi que ejecute un rastreador de paquetes como WireShark.

Sin embargo, con DoH, el tráfico de DNS se envía a través de un túnel encriptado usando HTTPS, la misma tecnología que se usa para encriptar el contenido real de nuestra sesiones de navegación. La siguiente captura muestra cómo se ven las comunicaciones DoH para los intrusos potenciales.

Ventajas y diferencias DoT / DoH / DoQ

- DoT y DoQ usan puertos personalizados (tcp/853 y udp/8853 respectivamente) que los firewalls pueden bloquear fácilmente, mientras que DoH usa el mismo puerto y protocolo que se usa para todo el tráfico web HTTPS (tcp/443), lo que dificulta el bloqueo o incluso la detección. DoH3 usa udp/443, por lo que es más fácil de bloquear pero aún no se distingue de otro tráfico web que usa este protocolo ( Como es QUIC a secas ), y los clientes compatibles con HTTP/3 tienen la capacidad de recurrir a HTTP/2 cuando esto sucede.

- El protocolo HTTP/2 utilizado por DoH es

significativamente más complejo que el marco básico empleado por DoT. La

ventaja de DoH es que la mayoría de las implementaciones de HTTP/2

ofrecen un buen rendimiento, mientras que la mayoría de las

implementaciones de DoT conduce a un rendimiento más bajo. Cuando se

implementa correctamente, DoT ofrece una menor complejidad, lo que

teóricamente puede tener un pequeño impacto positivo en el uso de la

batería, pero podría ser una gota en el océano en comparación con TLS.

Sin embargo, la diferencia en la latencia no debería ser perceptible.

DoQ y DoH3, por otro lado, usan el mismo marco proporcionado por el protocolo QUIC, que está muy inspirado en el protocolo HTTP/2. La diferencia en complejidad entre DoQ y DoH3 es, por lo tanto, incluso menor que entre DoT y DoH. - Como DoH usa HTTP, cuando se implementa en un navegador, existe la preocupación de tener las mismas capacidades de seguimiento que se usan en la web (user agent, cookies, etc.). Hasta la fecha, todos los clientes populares, incluidos los navegadores, no envían encabezados con fingerprints en la cabecera, se ejecutan sin cookies y ni siquiera envían un agente de usuario.

- DoQ y DoH3 son más resistentes a la pérdida de paquetes. DoT y DoH se ejecutan sobre una única conexión TCP, lo que significa que, en caso de pérdida de un paquete, todas las consultas o respuestas de DNS después de este paquete deben esperar a que se retransmita el paquete perdido (esto se denomina HoL o Head-of-line blocking). Gracias al diseño de secuencias de QUIC, una sola sesión de QUIC puede transportar varias secuencias individuales. Cada flujo es independiente y la pérdida de un paquete solo afecta al flujo al que está asociado. Tanto con DoQ como con DoH3, cada consulta/respuesta de DNS se aísla en su propio flujo, lo que elimina el problema de bloqueo de encabezado de línea descrito anteriormente. Por lo tanto, dichos protocolos son particularmente adecuados para redes móviles o altamente congestionadas, pero no harán ninguna diferencia sustancial en una red no congestionada. Un inconveniente es que QUIC está todo implementado en el espacio del usuario, y, por lo tanto, requiere más CPU y batería para funcionar que TCP. Esto puede ser un problema para las aplicaciones que hacen un uso intensivo del ancho de banda, pero como el DNS es bastante ligero, la diferencia debería ser insignificante con la mayoría de las implementaciones.

Adopción de DNS over QUIC ( DoQ )

Uno de los más interesantes y recientes estudios sobre DNS over Quic fue publicado hace unos días y el mismo nos revela importantes e interesantes conclusiones.

Para tratar la adopción de DoQ en Internet, los técnicos de la Universidad de Munich, comenzamos escaneando el espacio de direcciones IPv4 en busca de resolutores de DoQ, utilizando todos los puertos propuestos (UDP/784, /853 y /8853), en el transcurso de 29 semanas, desde el 5 de Julio de 2021 hasta finales de Marzo que fue la publicación. Para ello, fueron usaron, y apuntar para el repositorio, este conjunto de aplicaciones:

- ZMap DoQ: ZMap packet for DoQ identification

- Verify DoQ: Verification of DoQ services

- Misc DNS Measurements: Registra DoQ negociado, así como la versión QUIC y el certificado X.509

- DNSPerf: Biblioteca de medición de rendimiento para DoQ, DoUDP, DoTCP, DoT y DoH

La cantidad de resolutores verificadas por DoQ aumenta constantemente semana tras semana, comenzando con 833 resolutores en la semana 27 de 2021, que termina en un aumento del 46,1 % a 1217 resolutores verificados en la semana 3 de 2022. Tras añadir por parte de estudio, soporte para la versión 1 de QUIC en la semana 43, se observa un uso constante de DoQ Draft 02/QUIC 1 (barras azul oscuro), lo que creo es muy esclarecedor del panorama que se nos viene.

DNS over QUIC promete mejorar los protocolos DNS cifrados establecidos al aprovechar el protocolo de transporte QUIC. En el estudio, se observa una adopción lenta pero constante de DoQ en los resolutores en todo el mundo, donde las fluctuaciones observadas semana tras semana reflejan el desarrollo continuo y el proceso de estandarización con implementaciones y servicios que cambian rápidamente.

Las organizaciones invierten mucho tiempo, dinero y esfuerzo en asegurar sus redes. Según la Unidad 42 de investigación de amenazas de Palo Alto Networks, aproximadamente el 85 % del malware utiliza DNS para establecer un canal de comando y control, lo que permite a los adversarios una ruta fácil para insertar malware en una red y extraer datos.

Activar DNS over HTTPS en Google Chrome o Brave

Brave esta basado en Chronium , por lo que aunque el ejemplo sea de Brave, la forma de activar DNS over HTTPS, será igual en Chrome, con alguna consideración. Para poder utilizar DNS sobre HTTPS (DoH) debemos tener al menos la versión 83 del navegador.

Si queremos habilitar DoH en Brave / Google Chrome tenemos que ir a configuración. A continuación y abrir el apartado de Privacidad y seguridad.

Tras hacer clic en Seguridad. En configuración avanzada buscamos "Usar un DNS seguro". En nuestro caso y tras el ultimo ejemplo usado, podéis ver la configuración de CloudFlare.

Si no te aparece el menú anterior para configurar DoH, como se trata de una función experimental y depende de la versión, podríamos habilitarla así:

- Escribimos chrome://flags/#dns-over-https en la barra de direcciones y pulsamos en enter.

- Buscamos Secure DNS lookups y pulsamos en Enabled.

- Reiniciamos Chrome y seguimos los pasos anteriores.

De las opciones que tenemos disponibles, encontramos entre las predeterminadas ::

- Cloudflare, Google y Quad9

Activar DNS over HTTPS en Firefox

Otro de los navegador más famosos y que ya admite DNS sobre HTTPS (DoH) es Firefox ( Aunque le costó algo ). Para activarlo:

- Vamos a la configuración.

- En «buscar» ponemos DoH o DNS sobre HTTPS ( si lo teneis en ingles, con el over ) y os saldrá el apartado configuración de red. Allí pulsaremos el botón que está a la derecha y que pone configuración.

Posteriormente buscaremos "Activar DNS sobre HTTPS ". La variedad de la que disponemos en Firefox, es bastante menor en comparación con Brave / Chrome. Si embargo, también podemos poner un servidor DoH seleccionando la opción "Personalizada".

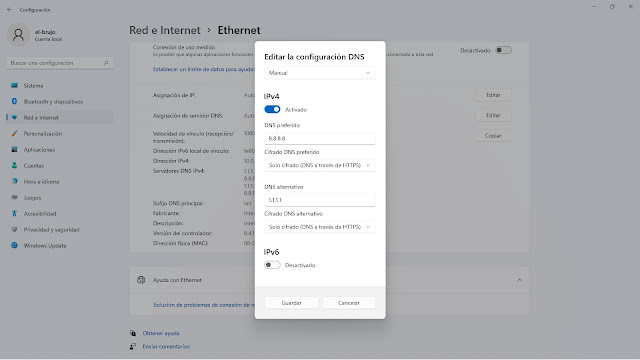

Activar DNS over HTTP (DoH) en Windows 11

Con la creciente adopción de Windows 11 , y viendo lo que paso con la adopción de Windows 10, creo que es necesario tratarlo tambien en dicho sistema operativo, de donde tomara los ajustes Edge.

Si clickamos en el Botón de inicio , debemos seleccionar o buscar "Ajustes" desde el menú Inicio. También podemos usar las teclas WIN + I, que nos llevara directamente al mismo punto.

Una vez en Ajustes, debemos ir al menú lateral izquierdo, en la parte de “red e internet" , seleccionando en el menú lateral del lado derecho la red que estemos usando, ethernet o Conexión inalámbrica, en Propiedades .

Comprobando nuestra privacidad DoH / DoT

Cloudflare ofrece una página web

que puede verificar el estado de nuestra configuración. Cuando

visitemos la página, si hacemos clic en "Verificar mi navegador", se

mostrarán las medidas de seguridad aplicadas y las que faltarían.

Fuentes:

https://hipertextual.com/2023/04/mejores-dns-gratis

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.