Tutoriales y Manuales

Entradas Mensuales

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

▼

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

▼

julio

(Total:

40

)

-

Vulnerabilidad crítica en Bind explotable remotamente

Vulnerabilidad crítica en Bind explotable remotamente

-

Posibles soluciones contra el fallo MMS de Android...

Posibles soluciones contra el fallo MMS de Android...

-

Opciones de privacidad y seguridad en Mozilla Firefox

Opciones de privacidad y seguridad en Mozilla Firefox

-

Bug en Red Hat y derivados, permite a un usuario l...

Bug en Red Hat y derivados, permite a un usuario l...

-

Bettercap, un completo framework para hacer MITM ...

Bettercap, un completo framework para hacer MITM ...

-

4 nuevas vulnerabilidades 0day para Internet Explorer

4 nuevas vulnerabilidades 0day para Internet Explorer

-

Criminales usan Malware para vaciar cajeros automá...

Criminales usan Malware para vaciar cajeros automá...

-

Microsoft eliminará de sus resultados las imágenes...

Microsoft eliminará de sus resultados las imágenes...

-

Comparativa de Google: Usuarios expertos en seguri...

Comparativa de Google: Usuarios expertos en seguri...

-

Docenas de aplicaciones en Google Play visitan sil...

Docenas de aplicaciones en Google Play visitan sil...

-

Nueva versión de WordPress soluciona varios fallos...

Nueva versión de WordPress soluciona varios fallos...

-

Universal Studios pide quitar una copia pirata de ...

Universal Studios pide quitar una copia pirata de ...

-

Evita que el Wifi de tu dispositivo emita informac...

Evita que el Wifi de tu dispositivo emita informac...

-

Hook Analyser 3.2, herramienta de análisis de Malw...

Hook Analyser 3.2, herramienta de análisis de Malw...

-

El documental "Zero Days", agujeros de seguridad a...

El documental "Zero Days", agujeros de seguridad a...

-

PhotoDNA, la herramienta de Microsoft para combati...

PhotoDNA, la herramienta de Microsoft para combati...

-

Detenido en Madrid un delincuente que vendió datos...

Detenido en Madrid un delincuente que vendió datos...

-

Detenido un joven por instalar una aplicación espí...

Detenido un joven por instalar una aplicación espí...

-

Vulnerabilidad antigua en MongoDB expone accidenta...

Vulnerabilidad antigua en MongoDB expone accidenta...

-

Microsoft publica una actualización crítica para t...

Microsoft publica una actualización crítica para t...

-

La No cON Name [NcN] 2015 será gratuita

La No cON Name [NcN] 2015 será gratuita

-

Cómo activar el Click to Play de Adobe Flash Playe...

Cómo activar el Click to Play de Adobe Flash Playe...

-

Disponible wifislax-4.11.1 versión de mantenimiento

Disponible wifislax-4.11.1 versión de mantenimiento

-

Evadir el Anti-Virus con Shellter 4.0 en Kali Linux

Evadir el Anti-Virus con Shellter 4.0 en Kali Linux

-

Telegram sufre un fuerte DDoS de 200Gbps en la zon...

Telegram sufre un fuerte DDoS de 200Gbps en la zon...

-

Muere el presidente de Nintendo a los 55 años de edad

Muere el presidente de Nintendo a los 55 años de edad

-

Componente de Office permite ejecutar código malic...

Componente de Office permite ejecutar código malic...

-

Retiran de Google Play una app fraudulenta copia f...

Retiran de Google Play una app fraudulenta copia f...

-

EMET de Microsoft (Enhanced Mitigation Experience ...

EMET de Microsoft (Enhanced Mitigation Experience ...

-

Anuncian actualización de OpenSSL tras una nueva g...

Anuncian actualización de OpenSSL tras una nueva g...

-

Adobe confirma vulnerabilidad crítica 0day en Flas...

Adobe confirma vulnerabilidad crítica 0day en Flas...

-

Miembro de Lizard Squad de 17 años declarado culpa...

Miembro de Lizard Squad de 17 años declarado culpa...

-

I Jornadas Nacionales de Investigación en Ciberseg...

I Jornadas Nacionales de Investigación en Ciberseg...

-

Los clientes de Hacking Team eran también gobierno...

Los clientes de Hacking Team eran también gobierno...

-

Según un estudio, el 8% de las cuentas Instagram s...

Según un estudio, el 8% de las cuentas Instagram s...

-

Kali Linux 2.0 aka Kali Santa ya tiene fecha de s...

Kali Linux 2.0 aka Kali Santa ya tiene fecha de s...

-

Segunda edición de CyberCamp 26-29 de noviembre en...

Segunda edición de CyberCamp 26-29 de noviembre en...

-

Gusanos que se propagan por USB son el malware más...

Gusanos que se propagan por USB son el malware más...

-

Utilizan routers de usuarios domésticos para propa...

Utilizan routers de usuarios domésticos para propa...

-

El antivirus Avira gana el caso de una demanda int...

El antivirus Avira gana el caso de una demanda int...

-

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

seguridad

(

389

)

privacidad

(

349

)

ransomware

(

318

)

google

(

312

)

vulnerabilidad

(

262

)

Malware

(

242

)

android

(

227

)

Windows

(

222

)

tutorial

(

215

)

cve

(

207

)

manual

(

200

)

software

(

198

)

hardware

(

181

)

linux

(

120

)

twitter

(

109

)

ddos

(

86

)

Wifi

(

80

)

WhatsApp

(

76

)

herramientas

(

75

)

cifrado

(

73

)

hacking

(

72

)

app

(

63

)

sysadmin

(

60

)

nvidia

(

50

)

Networking

(

49

)

ssd

(

47

)

youtube

(

41

)

firmware

(

39

)

hack

(

39

)

adobe

(

38

)

office

(

38

)

firefox

(

34

)

contraseñas

(

32

)

eventos

(

32

)

antivirus

(

31

)

cms

(

30

)

anonymous

(

27

)

flash

(

27

)

juegos

(

26

)

programación

(

25

)

MAC

(

24

)

multimedia

(

22

)

apache

(

21

)

exploit

(

21

)

javascript

(

21

)

Kernel

(

19

)

ssl

(

18

)

SeguridadWireless

(

17

)

documental

(

16

)

conferencia

(

15

)

Forense

(

14

)

Debugger

(

13

)

lizard squad

(

13

)

técnicas hacking

(

13

)

auditoría

(

12

)

delitos

(

11

)

metasploit

(

11

)

Virtualización

(

10

)

adamo

(

9

)

reversing

(

9

)

Rootkit

(

8

)

Ehn-Dev

(

7

)

MAC Adress

(

6

)

antimalware

(

6

)

oclHashcat

(

5

)

Entradas populares

Entradas populares

-

Tras un par de semanas de incertidumbre Microsoft ha confirmado que tiene problemas con Windows y las VPN . La actualización de seguridad...

-

Después de ver qué es una vCPU y la diferencia entre núcleos (cores) e hilos en los procesadores, pasamos a explicar toda la nomenclatura d...

-

La barra de estado aparece en la parte supe rior de cada pantalla. Muestra los íconos que indican que has recibido notificaciones (a la izq...

EMET de Microsoft (Enhanced Mitigation Experience Toolkit)

EMET de Microsoft (Enhanced Mitigation Experience Toolkit)

jueves, 9 de julio de 2015

|

Publicado por

el-brujo

|

Editar entrada

Emet es una utilidad gratuita de Microsoft que vigila los programas para que ningún malware existente o futuro pueda afectar el PC. Se trata de evitar 0days en el software mediante la prevención. EMET (Enhanced Mitigation Experience Toolkit o kit de herramientas de experiencia de mitigación mejorada) y es una gran utilidad para mitigar la explotación de vulnerabilidades 0day. No funciona como un antivirus y su motor de firmas, sino que protege de comportamientos no deseados, como el intento de evadir DEP, ASLR.

Microsoft EMET es una utilidad que impide que los virus aprovechen vulnerabilidades gracias a las que pueden tomar el control de un ordenador. Para conseguir esta hazaña, EMET bloquea o desvía el tipo de acciones comúnmente usadas por el malware en navegadores web (Internet Explorer, Google Chrome, Mozilla Firefox, Opera) y otros programas potencialmente vulnerables como Adobe Reader, Microsoft Office, Java, etc

La utilización de ficheros PDF maliciosos para comprometer equipos mediante ataques de phishing es un claro ejemplo de este hecho.

La forma que tiene EMET de trabajar es mediante la inyección de una dll (emet.dll), la cual permitirá modificar el comportamiento de los procesos afectados durante la carga de los mismos, como por ejemplo, modificar la dirección base del ejecutable en memoria con los que evitar ROP attacks.

Sin embargo recordemos que hay aplicaciones que pueden dar problema con algunas protecciones de EMET, como Google Chrome o Skype.

Básicamente, Enhanced Mitigation Experience Toolkit es un programa para forzar el uso de DEP y ASLR en todos los procesos y programas, pero además previene de las técnicas habitualmente empleadas por los exploits para eludir estas medidas.

Enhanced Mitigation Experience Toolkit de Microsoft mejora la seguridad del sistema operativo mediante la mitigación de los diversos tipos de exploits que se deslizaban por las defensas del sistema. Y de hecho se trata de nada más y nada menos que una solución oficial.

Sistemas operativos soportados (32bits y 64 bits)

Emet 5.2 añade protección VBScript (vbscript.dll) bloqueando Internet Explorer para proteger el navegador de los llamados exploits "VBScript God Mode"

EMET dispone de una interfaz gráfica desde la que configurar todos los parámetros deseados, olvidándonos así de tener que modificar claves de registro a mano o cualquier otro tipo de configuración delicada. Además es fácilmente desplegable por medio de políticas de grupo y del System Center Configuration Manager

Gracias a la Emet GUI podemos añadir aplicaciones usando la ruta del ejecutable:

EMET también ofrece una característica configurable de fijación de certificados SSL/TLS denominada Certificate Trust (Certificados de confianza). Esta característica está diseñada para detectar (y detener, con EMET 5.0) ataques de intermediarios que aprovechan la infraestructura de clave pública (PKI).

Fuentes:

https://support.microsoft.com/es-es/kb/2458544/es

http://articulos.softonic.com/como-proteger-windows-con-emet

http://unaaldia.hispasec.com/2014/08/microsoft-publica-emet-50.html

https://www.winhelp.us/microsoft-emet.html

https://www.incibe.es/file/72pZKwd79Crj7oKi3jN87w

Microsoft EMET es una utilidad que impide que los virus aprovechen vulnerabilidades gracias a las que pueden tomar el control de un ordenador. Para conseguir esta hazaña, EMET bloquea o desvía el tipo de acciones comúnmente usadas por el malware en navegadores web (Internet Explorer, Google Chrome, Mozilla Firefox, Opera) y otros programas potencialmente vulnerables como Adobe Reader, Microsoft Office, Java, etc

La utilización de ficheros PDF maliciosos para comprometer equipos mediante ataques de phishing es un claro ejemplo de este hecho.

La forma que tiene EMET de trabajar es mediante la inyección de una dll (emet.dll), la cual permitirá modificar el comportamiento de los procesos afectados durante la carga de los mismos, como por ejemplo, modificar la dirección base del ejecutable en memoria con los que evitar ROP attacks.

Sin embargo recordemos que hay aplicaciones que pueden dar problema con algunas protecciones de EMET, como Google Chrome o Skype.

Básicamente, Enhanced Mitigation Experience Toolkit es un programa para forzar el uso de DEP y ASLR en todos los procesos y programas, pero además previene de las técnicas habitualmente empleadas por los exploits para eludir estas medidas.

Enhanced Mitigation Experience Toolkit de Microsoft mejora la seguridad del sistema operativo mediante la mitigación de los diversos tipos de exploits que se deslizaban por las defensas del sistema. Y de hecho se trata de nada más y nada menos que una solución oficial.

Versiones de Windows soportados

Sistemas operativos soportados (32bits y 64 bits)

- Windows XP (SP3)

- Windows Vista (SP2)

- Windows 7 (SP1)

- Windows 8

- Windows 8.1

- Windows Server 2003 (SP2)

- Windows Server 2008 (SP2)

- Windows Server 2008 R2 (SP1)

- Windows Server 2012

- Windows Server 2012 R2

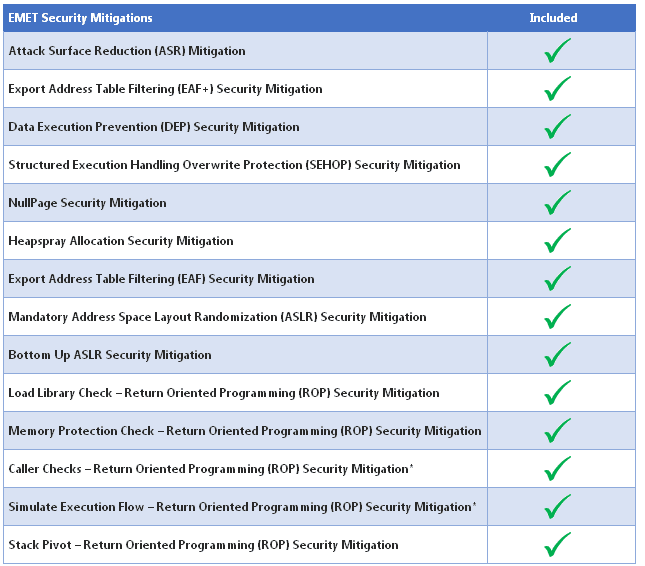

Mitigaciones de EMET

- ASR (Attack Surface Reduction)

- ASLR (Mandatory Address Space Layout Randomization)

- DEP (Data Execution Prevention)

- SEHOP ("Structure Exception Handler Overwrite Protection")

- HSA ("Heap Spray Allocation")

- EAF+ ("Export Address Table Access Filtering Plus")

- NPA ("Null Page Allocation")

- BUR ("Bottom Up Randomization")

- NullPage

- HeapSpray

- BottomUpRand

Emet 5.2 añade protección VBScript (vbscript.dll) bloqueando Internet Explorer para proteger el navegador de los llamados exploits "VBScript God Mode"

EMET dispone de una interfaz gráfica desde la que configurar todos los parámetros deseados, olvidándonos así de tener que modificar claves de registro a mano o cualquier otro tipo de configuración delicada. Además es fácilmente desplegable por medio de políticas de grupo y del System Center Configuration Manager

Descargar EMET 5.2

Añadir otras aplicaciones para ser monitorizadas por EMET

También se pueden importar y exportar listas de programas.Gracias a la Emet GUI podemos añadir aplicaciones usando la ruta del ejecutable:

- Adobe Flash Player - Flash Player runs inside a web browser. Just add Internet Explorer, Google Chrome, Mozilla Firefox or other web browser as described above.

- Adobe Reader - Program Files\Adobe\Reader

\Reader\AcroRd32.exe - Adobe Shockwave Player - Windows\System32\Adobe\Shockwave

\Swinit.exe and SwHelper_ .exe - Apple iTunes - Program Files\iTunes/iTunes.exe

- Apple QuickTime Player - Program Files\QuickTime\QuickTimePlayer.exe

- Apple Safari - Program Files\Safari\Safari.exeNB! Disable Mandatory ASLR, EAF and DEP if Safari crashes.

- Foxit Reader - Program Files\Foxit Software\Foxit Reader\Foxit Reader.exe

- Google Chrome - on Windows XP: Documents and Settings\

\Application Data\Google\Chrome\Application\chrome.exe ;

on Windows Vista, 7, 8 or 8.1: Users\\AppData\Local\Google\Chrome\Application\chrome.exe. Alternative location for administrative/corporate install is Program Files\Google\Chrome\Application\chrome.exe.

NB! If Shockwave Flash (aka Flash Player/Pepper Flash) does not load in Google Chrome, disable SEHOP mitigation. Depending on installed extensions, you might also have to turn off DEP and Caller mitigations for Chrome.

Do not use wildcards for adding Google Chrome to EMET. - Microsoft Access - Program Files\Microsoft Office\Office

\MSACCESS.EXE - Microsoft Excel - Program Files\Microsoft Office\Office

\EXCEL.EXE - Microsoft Internet Explorer - Program Files\Internet Explorer\iexplore.exeNB! Disable Mandatory ASLR, EAF and DEP if IE crashes.

- Microsoft Outlook - Program Files\Microsoft Office\Office

\OUTLOOK.EXE - Microsoft Outlook Express - Program Files\Outlook Express\msimn.exe

- Microsoft Powerpoint - Program Files\Microsoft Office\Office

\POWERPNT.EXE - Microsoft Word - Program Files\Microsoft Office\Office

\WINWORD.EXE - Mozilla Firefox - Program Files\Mozilla Firefox\firefox.exe and plugin-container.exeNB! Disable Mandatory ASLR, EAF and DEP if Firefox crashes.

- Mozilla Thunderbird - Program Files\Mozilla Thunderbird\thunderbird.exe and plugin-container.exe

- Opera - Program Files\Opera\opera.exe or Program Files\Opera\

\opera.exe NB! Disable Mandatory ASLR, EAF and DEP if your browser crashes. - Oracle (Sun) Java - Program Files\Java\jre

\bin\java.exe , javaw.exe and javaws.exe; plus Windows\System32\java.exeNB! Turn off HeapSpray mitigation for Java. - Skype - Program Files\Skype\Phone\Skype.exe and Program Files\Skype\Plugin Manager\skypePM.exeNB! Disable EAF mitigation for Skype.

- WinAmp - Program Files\Winamp\winamp.exe

- Windows Live Mail - Program Files\Windows Live\Mail\wlmail.exe

- Windows Live Messenger - Program Files\Windows Live\Messenger\msnmsgr.exe

- Windows Media Player - Program Files\Windows Media Player\wmplayer.exeNB! Disable Mandatory ASLR and EAF mitigations for Media Player.

- VLC Media Player - Program Files\VideoLAN\VLC\vlc.exe

Para versiones 64-bit de Windows Vista, 7, 8 or 8.1, muchos programas reemplazan Program Files por Program Files (x86) y System32 por SysWOW64.

Siendo más paranoicos, también se pueden añadir servicios de Windows, pero esto hará inevitablemente reducir la velocidad del ordenador:

- Services and Controller app - Windows\system32\services.exe

- Windows Client/Server Runtime Server Subsystem - Windows\system32\csrss.exe

- Windows Local Security Authentication Server - Windows\System32\lsass.exe

- Windows Logon Application - Windows\system32\winlogon.exe

- Windows Logon User Interface Host - Windows\system32\LogonUI.exe

- Windows Print Spooler - Windows\system32\spoolsv.exe

- Windows Session Manager Subsystem - Windows\system32\smss.exe

- Windows Start-Up Application - Windows\system32\wininit.exe

¿Qué es el Kit de herramientas de Experiencia de mitigación mejorada?

El Kit de herramientas de Experiencia de mitigación mejorada (EMET) es una utilidad que ayuda a prevenir que se exploten vulnerabilidades de seguridad en el software. EMET logra esto mediante el uso de tecnologías de mitigación de seguridad. Estas tecnologías funcionan como obstáculos y protecciones especiales que debe sortear el autor de un ataque para aprovechar las vulnerabilidades de software. Estas tecnologías de mitigación de seguridad no garantizan que no se puedan explotar las vulnerabilidades de seguridad. Sin embargo, su misión es dificultar al máximo dicha explotación.EMET también ofrece una característica configurable de fijación de certificados SSL/TLS denominada Certificate Trust (Certificados de confianza). Esta característica está diseñada para detectar (y detener, con EMET 5.0) ataques de intermediarios que aprovechan la infraestructura de clave pública (PKI).

¿Existen restricciones respecto al software que EMET puede proteger?

EMET está concebido para funcionar con cualquier software, con independencia de cuándo se haya escrito o quién lo haya escrito. Esto incluye software desarrollado por Microsoft y software desarrollado por otros proveedores. Sin embargo, debe tener en cuenta que algunos productos de software pueden ser incompatibles con EMET. Para obtener más información al respecto, consulte la sección "¿Existe algún riesgo en el uso de EMET?".¿Cuáles son los requisitos de uso de EMET?

EMET requiere Microsoft .NET Framework 4.0. Además, para que EMET funcione con Internet Explorer 10 en Windows 8 y Windows Server 2012 , debe instalar KB2790907 o una versión más reciente de la actualización de compatibilidad para Windows 8 o Windows Server 2012.¿Dónde puedo descargar EMET?

Para descargar EMET, vaya a la página relacionada de Microsoft TechNet:¿Cómo utilizo EMET para proteger mi software?

Tras instalar EMET, debe configurarlo para ofrecer protección para un software determinado. Esto requiere que especifique el nombre y la ubicación del archivo ejecutable que desea proteger. Para ello, utilice uno de los métodos siguientes:- Trabajar con la característica de configuración de aplicaciones de la aplicación gráfica.

- Utilice la utilidad de símbolo del sistema.

Fuentes:

https://support.microsoft.com/es-es/kb/2458544/es

http://articulos.softonic.com/como-proteger-windows-con-emet

http://unaaldia.hispasec.com/2014/08/microsoft-publica-emet-50.html

https://www.winhelp.us/microsoft-emet.html

https://www.incibe.es/file/72pZKwd79Crj7oKi3jN87w

Enviar por correo electrónico

Escribe un blog

Compartir con Twitter

Compartir con Facebook

Compartir en Pinterest

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.