Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

▼

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

▼

junio

(Total:

114

)

-

Listas IPTV para tener 10.000 canales gratis en tu...

Listas IPTV para tener 10.000 canales gratis en tu...

-

Windows 10 tendrá 5 años más de actualizaciones de...

Windows 10 tendrá 5 años más de actualizaciones de...

-

Dos detenidos por hackear más de 100 organismos de...

Dos detenidos por hackear más de 100 organismos de...

-

Proveedor de Internet infecta a sus propios usuari...

Proveedor de Internet infecta a sus propios usuari...

-

UEFI, la versión mejorada de la BIOS

UEFI, la versión mejorada de la BIOS

-

YouTube negocia con la industria musical para gene...

YouTube negocia con la industria musical para gene...

-

Moto Tag: el nuevo AirTag de Motorola es el mejor ...

Moto Tag: el nuevo AirTag de Motorola es el mejor ...

-

Ataque a la cadena de suministro: más de 100.000 s...

Ataque a la cadena de suministro: más de 100.000 s...

-

Plugins oficiales de WordPress contienen puerta tr...

Plugins oficiales de WordPress contienen puerta tr...

-

SUPERSEGA: el proyecto español de una consola capa...

SUPERSEGA: el proyecto español de una consola capa...

-

La DGT de España obligará a partir de julio a mont...

La DGT de España obligará a partir de julio a mont...

-

Julian Assange, fundador de Wikileaks, queda en li...

Julian Assange, fundador de Wikileaks, queda en li...

-

El grupo de ransomware LockBit ataca a la Reserva ...

El grupo de ransomware LockBit ataca a la Reserva ...

-

¿Qué son los bots OTP y cómo funcionan para saltar...

¿Qué son los bots OTP y cómo funcionan para saltar...

-

Vulnerabilidad crítica de Microsoft Outlook sin in...

Vulnerabilidad crítica de Microsoft Outlook sin in...

-

Europa acusa a Microsoft de infringir las normas a...

Europa acusa a Microsoft de infringir las normas a...

-

Meta y Apple estarían negociando una alianza en in...

Meta y Apple estarían negociando una alianza en in...

-

Google prepara chatbots de IA basados en celebrida...

Google prepara chatbots de IA basados en celebrida...

-

Microsoft elimina la guía de cómo convertir cuenta...

Microsoft elimina la guía de cómo convertir cuenta...

-

New+, la nueva función de PowerToys

New+, la nueva función de PowerToys

-

Europa acusa a Apple de violar la DMA y abre una i...

Europa acusa a Apple de violar la DMA y abre una i...

-

Desarrollador logra ejecutar Blender, una potente ...

Desarrollador logra ejecutar Blender, una potente ...

-

SELKS 10: la distribución especializada en la segu...

SELKS 10: la distribución especializada en la segu...

-

Apple sufre un hackeo de 3 programas internos por ...

Apple sufre un hackeo de 3 programas internos por ...

-

Dell intentó obligar a sus empleados a volver a la...

Dell intentó obligar a sus empleados a volver a la...

-

Un ataque de ransomware retrasa la operación de cá...

Un ataque de ransomware retrasa la operación de cá...

-

¿Qué ha sido de los fundadores de WhatsApp, Jan Ko...

¿Qué ha sido de los fundadores de WhatsApp, Jan Ko...

-

VMware publica parches para tres vulnerabilidades ...

VMware publica parches para tres vulnerabilidades ...

-

Instagram muestra contenido para adultos a menores

Instagram muestra contenido para adultos a menores

-

Claude 3.5 Sonnet: la nueva IA superior a GPT-4o ...

Claude 3.5 Sonnet: la nueva IA superior a GPT-4o ...

-

Estados Unidos prohíbe Kaspersky por motivos de se...

Estados Unidos prohíbe Kaspersky por motivos de se...

-

La IA puede ayudar a detectar el párkinson 7 años ...

La IA puede ayudar a detectar el párkinson 7 años ...

-

Europa quiere escanear todos tus mensajes, fotos y...

Europa quiere escanear todos tus mensajes, fotos y...

-

Nvidia supera a Microsoft y se convierte en la emp...

Nvidia supera a Microsoft y se convierte en la emp...

-

Las nuevas Copilot+ PC son incapaces de ejecutar l...

Las nuevas Copilot+ PC son incapaces de ejecutar l...

-

Ilya Sutskever, cofundador de OpenAI, anuncia una ...

Ilya Sutskever, cofundador de OpenAI, anuncia una ...

-

Características avanzadas de SpanningTree: PortFas...

Características avanzadas de SpanningTree: PortFas...

-

Android hará más segura la instalación de APKs

Android hará más segura la instalación de APKs

-

Vulnerabilidades en terminales biométricos

Vulnerabilidades en terminales biométricos

-

Malware muestra errores falsos para que ejecutes s...

Malware muestra errores falsos para que ejecutes s...

-

NVIDIA AI Workbench, crear y probar aplicaciones g...

NVIDIA AI Workbench, crear y probar aplicaciones g...

-

China ya tiene su Terminator, un comandante milita...

China ya tiene su Terminator, un comandante milita...

-

El grupo Amper victima del grupo de ransomware Bla...

El grupo Amper victima del grupo de ransomware Bla...

-

El primer conector óptico PCI-Express 7.0 alcanza ...

El primer conector óptico PCI-Express 7.0 alcanza ...

-

El switch de red más pequeño y barato del mundo cr...

El switch de red más pequeño y barato del mundo cr...

-

Florida usa drones para eliminar mosquitos

Florida usa drones para eliminar mosquitos

-

Cómo robaron datos de Ticketmaster y el Banco Sant...

Cómo robaron datos de Ticketmaster y el Banco Sant...

-

Adobe se enfrenta a una multa millonaria por impon...

Adobe se enfrenta a una multa millonaria por impon...

-

Puerta trasera en algunos routers D-Link

Puerta trasera en algunos routers D-Link

-

MySpeed: monitorizar conexión a internet

MySpeed: monitorizar conexión a internet

-

Google crea nuevas reglas para garantizar que los ...

Google crea nuevas reglas para garantizar que los ...

-

YouTube lanza su propia versión de las "notas de l...

YouTube lanza su propia versión de las "notas de l...

-

Nueva oleada de SMS falsos de la DGT por multas im...

Nueva oleada de SMS falsos de la DGT por multas im...

-

El robo de cuentas de WhatsApp crece casi un 700% ...

El robo de cuentas de WhatsApp crece casi un 700% ...

-

Descubierta la geolocalización de visitantes de la...

Descubierta la geolocalización de visitantes de la...

-

Qué es un condensador y cuál es su función en la p...

Qué es un condensador y cuál es su función en la p...

-

Una vecina de Barcelona le da 695.000€ a un timado...

Una vecina de Barcelona le da 695.000€ a un timado...

-

AlmaLinux anuncia soporte oficial para Raspberry Pi 5

AlmaLinux anuncia soporte oficial para Raspberry Pi 5

-

systemd 256 llega con run0, el ‘clon’ de sudo que ...

systemd 256 llega con run0, el ‘clon’ de sudo que ...

-

Vulnerabilidad path traversal en SolarWinds Serv-U...

Vulnerabilidad path traversal en SolarWinds Serv-U...

-

Crean una IA capaz de traducir los ladridos de tu ...

Crean una IA capaz de traducir los ladridos de tu ...

-

Cómo evitar que Meta use tus datos de Instagram y ...

Cómo evitar que Meta use tus datos de Instagram y ...

-

Parche urgente de Microsoft para driver WiFi que p...

Parche urgente de Microsoft para driver WiFi que p...

-

Troyano "stealer" instalados a través de falsos KM...

Troyano "stealer" instalados a través de falsos KM...

-

Stable Diffusion presenta una IA tan ligera que pu...

Stable Diffusion presenta una IA tan ligera que pu...

-

MediaTek estaría trabajando en un chipset con IA p...

MediaTek estaría trabajando en un chipset con IA p...

-

Exempleados de SpaceX demandan a Elon Musk por aco...

Exempleados de SpaceX demandan a Elon Musk por aco...

-

Cómo proteger correctamente el envío del DNI en Es...

Cómo proteger correctamente el envío del DNI en Es...

-

Recursos y páginas de Inteligencia Artificial para...

Recursos y páginas de Inteligencia Artificial para...

-

Photopea es la alternativa gratuita desde el naveg...

Photopea es la alternativa gratuita desde el naveg...

-

¿Cómo afecta la temperatura a la vida de un disco ...

¿Cómo afecta la temperatura a la vida de un disco ...

-

Los datos privados robados a Carrefour propician e...

Los datos privados robados a Carrefour propician e...

-

Elon Musk elimina de X (Twitter) los "Me Gusta" po...

Elon Musk elimina de X (Twitter) los "Me Gusta" po...

-

Microsoft añadirá obligatoriamente 2FA a partir de...

Microsoft añadirá obligatoriamente 2FA a partir de...

-

Vulnerabilidad crítica y exploit para Veeam Backup...

Vulnerabilidad crítica y exploit para Veeam Backup...

-

Apple se niega a pagar a Kaspersky la recompensa p...

Apple se niega a pagar a Kaspersky la recompensa p...

-

Adobe Photoshop pide acceso a todo el contenido in...

Adobe Photoshop pide acceso a todo el contenido in...

-

Apple se asocia con OpenAI para ofrecer IA en sus ...

Apple se asocia con OpenAI para ofrecer IA en sus ...

-

El histórico reproductor Winamp ya tiene una edici...

El histórico reproductor Winamp ya tiene una edici...

-

Apple presenta un gestor de contraseñas llamado Pa...

Apple presenta un gestor de contraseñas llamado Pa...

-

Vulnerabilidad en PHP (modo CGI) para Windows

Vulnerabilidad en PHP (modo CGI) para Windows

-

Roban 270GB de código fuente del The New York Times

Roban 270GB de código fuente del The New York Times

-

Estafa de la videollamada por WhatsApp compartiend...

Estafa de la videollamada por WhatsApp compartiend...

-

Actualización automática y forzosa BIOS defectuosa...

Actualización automática y forzosa BIOS defectuosa...

-

Detenido en Murcia un ciberdepredador sexual de ni...

Detenido en Murcia un ciberdepredador sexual de ni...

-

Crean la impresora 3D más pequeña del mundo del ta...

Crean la impresora 3D más pequeña del mundo del ta...

-

TotalRecall extrae los datos recopilados por Windo...

TotalRecall extrae los datos recopilados por Windo...

-

Programas de Linux para recuperar datos y reparar ...

Programas de Linux para recuperar datos y reparar ...

-

Ponen a la venta datos de 27.000 clientes de El Co...

Ponen a la venta datos de 27.000 clientes de El Co...

-

YouTube te lleva directamente al final del video ...

YouTube te lleva directamente al final del video ...

-

Parrot 6.1 llega con soporte para la Raspberry Pi ...

Parrot 6.1 llega con soporte para la Raspberry Pi ...

-

El FBI recupera 7.000 claves de cifrado del ransom...

El FBI recupera 7.000 claves de cifrado del ransom...

-

Elon Musk permitirá contenido para adultos en Twitter

Elon Musk permitirá contenido para adultos en Twitter

-

Kali Linux 2024.2 llega con GNOME 46 y nuevas herr...

Kali Linux 2024.2 llega con GNOME 46 y nuevas herr...

-

Vulnerabilidad 0-day en TikTok permite secuestro d...

Vulnerabilidad 0-day en TikTok permite secuestro d...

-

La IA llega a las PowerToys de Windows con el "peg...

La IA llega a las PowerToys de Windows con el "peg...

-

Napster cumple 25 años, la primera red P2P cambió ...

Napster cumple 25 años, la primera red P2P cambió ...

-

Un ataque de ransomware paraliza hospitales de Lon...

Un ataque de ransomware paraliza hospitales de Lon...

-

Detenido el secuestrador de cuentas de WhatsApp, “...

Detenido el secuestrador de cuentas de WhatsApp, “...

-

Filtración de datos en Heineken afecta a 9.000 emp...

Filtración de datos en Heineken afecta a 9.000 emp...

-

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

El experto en ciberseguridad Ben van der Burg recomienda abandonar WhatsApp y Gmail por alternativas europeas, argumentando que aunque son...

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

Herramienta eliminación malware en Linux

Herramienta eliminación malware en Linux

Kaspersky ha lanzado una nueva herramienta de eliminación de malware llamada KVRT (Kaspersky Virus Removal Tool) para la plataforma Linux, que permite a los usuarios escanear sus sistemas y eliminar malware y otras amenazas conocidas de forma gratuita. Esta herramienta ya existía para Windows.

Recientemente la empresa ha publicado una serie de artículos sobre código malicioso en Linux, la puerta trasera XZ Utils, sobre un implante de DinodasRAT y una puerta trasera en la versión troyanizada de Free Download Manager

A pesar de esto la empresa señala que aún existe idea errónea de que los sistemas Linux son intrínsecamente seguros contra amenazas

La nueva herramienta de Kaspersky no es una herramienta de protección contra amenazas en tiempo real, sino un escáner independiente que puede detectar malware, adware, programas legítimos de los que se abusa con fines maliciosos y otras amenazas conocidas y ofertas para limpiarlas.

Las copias de los archivos maliciosos que se eliminan o desinfectan se almacenan en un directorio de cuarentena en '/var/opt/KVRT2024_Data/Quarantine' (para usuarios raíz) en un formato no dañino.

La aplicación utiliza una base de datos antivirus que se actualiza con frecuencia para escanear todo el sistema en busca de coincidencias, pero los usuarios deben descargar una nueva copia cada vez para obtener las definiciones más recientes.

"Nuestra aplicación puede escanear la memoria del sistema, los objetos de inicio, los sectores de arranque y todos los archivos del sistema operativo en busca de malware conocido. Analiza archivos de todos los formatos, incluidos los comprimidos", afirma Kaspersky.

Una cosa a tener en cuenta es que KVRT solo admite sistemas de 64 bits y requiere una conexión a Internet activa para funcionar. Kaspersky probó la herramienta en distribuciones populares de Linux y confirmó que funciona en Red Hat Enterprise Linux, CentOS, Linux Mint, Ubuntu, SUSE, openSUSE y Debian, entre otros.

Incluso si su distribución no está en la lista de sistemas compatibles, hay muchas posibilidades de que KVRT funcione sin problemas, por lo que no estaría de más intentar ejecutar un análisis, dice Kaspersky.

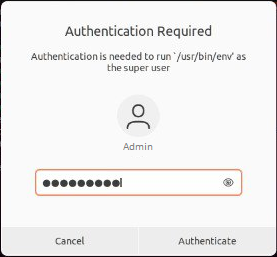

Usando KVRT

KVRT se puede descargar desde aquí y, una vez descargado, el usuario debe convertir el archivo en ejecutable y ejecutarlo como root para obtener la máxima funcionalidad.

KVRT se puede ejecutar tanto en una interfaz gráfica de usuario (GUI) o en la terminal, como una herramienta de línea de comandos. Por lo tanto, también se puede utilizar en niveles de ejecución de inicio más bajos (hasta 3), donde las personas pueden quedarse atrapadas después de una infección de malware.

Si los usuarios habituales ejecutan el escáner, no tendrá los permisos necesarios para escanear todos los directorios y particiones donde podrían esconderse amenazas.

Durante la inicialización, el escáner descomprime algunos archivos necesarios en un directorio temporal en '/tmp/, pero se borran una vez que se cierra.

Kaspersky ha proporcionado instrucciones detalladas sobre cómo configurar el binario para su ejecución tanto a través de la GUI como en la consola.

Fuente: BC

Vía:

https://blog.segu-info.com.ar/2024/06/kvrt-herramienta-gratuita-de-kaspersky.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.