Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

▼

2024

(Total:

1110

)

-

▼

septiembre

(Total:

50

)

-

Estafadores bancarios ya usan IA para replicar la ...

Estafadores bancarios ya usan IA para replicar la ...

-

Infostealers evitan las nuevas defensas contra el ...

Infostealers evitan las nuevas defensas contra el ...

-

Multa a Meta por almacenar millones de contraseñas...

Multa a Meta por almacenar millones de contraseñas...

-

Microsoft bloqueará keyloggers en Windows, aunque ...

Microsoft bloqueará keyloggers en Windows, aunque ...

-

Una vulnerabilidad en el portal y APIs de KIA perm...

Una vulnerabilidad en el portal y APIs de KIA perm...

-

Intel localiza la raíz de los fallos de estabilida...

Intel localiza la raíz de los fallos de estabilida...

-

El Proyecto Tor y Tails se fusionan: «unidos por l...

El Proyecto Tor y Tails se fusionan: «unidos por l...

-

Múltiples vulnerabilidades en OpenPrinting CUPS

Múltiples vulnerabilidades en OpenPrinting CUPS

-

Orion: las primeras gafas de realidad aumentada de...

Orion: las primeras gafas de realidad aumentada de...

-

Meta presenta Llama 3.2, su IA de código abierto c...

Meta presenta Llama 3.2, su IA de código abierto c...

-

Ordenan a Google que desinstale de forma remota la...

Ordenan a Google que desinstale de forma remota la...

-

Disney abandona Slack tras haber sufrido un hackeo...

Disney abandona Slack tras haber sufrido un hackeo...

-

Google Earth y Maps se actualiza para poder retroc...

Google Earth y Maps se actualiza para poder retroc...

-

Vulnerabilidad crítica en GNU/Linux en espera de d...

Vulnerabilidad crítica en GNU/Linux en espera de d...

-

Google TV Streamer, análisis: el sucesor del Chrom...

Google TV Streamer, análisis: el sucesor del Chrom...

-

Ransomware RansomHub

Ransomware RansomHub

-

Cómo convertir una partición de Windows de MBR a G...

Cómo convertir una partición de Windows de MBR a G...

-

Explotan vulnerabilidad Zero-Day en Windows ya par...

Explotan vulnerabilidad Zero-Day en Windows ya par...

-

Un malware chino ha infectado 2.000 dispositivos e...

Un malware chino ha infectado 2.000 dispositivos e...

-

Operación Kaerb: cae red criminal de phishing en A...

Operación Kaerb: cae red criminal de phishing en A...

-

Repsol sufre un ciberataque a con filtración de su...

Repsol sufre un ciberataque a con filtración de su...

-

Un padre instala una cámara en la cabeza de su hij...

Un padre instala una cámara en la cabeza de su hij...

-

Ransomware llamado "Hazard" ha llamado la atención...

Ransomware llamado "Hazard" ha llamado la atención...

-

PKfail compromete la seguridad de Secure Boot en P...

PKfail compromete la seguridad de Secure Boot en P...

-

YouTube anuncia novedades, incluyendo comunidades ...

YouTube anuncia novedades, incluyendo comunidades ...

-

Lynx Ransomware activo en Latinoamérica

Lynx Ransomware activo en Latinoamérica

-

Explosión simultánea de centenares de 'buscas' de ...

Explosión simultánea de centenares de 'buscas' de ...

-

Microsoft publica Office LTSC 2024

Microsoft publica Office LTSC 2024

-

Google One Lite: de 15GB a 30GB por menos dinero

Google One Lite: de 15GB a 30GB por menos dinero

-

Google Photos: convertir fotos y vídeos a calidad ...

Google Photos: convertir fotos y vídeos a calidad ...

-

Arrestado adolescente de 17 años involucrado en el...

Arrestado adolescente de 17 años involucrado en el...

-

Fortinet confirma robo de 440 GB de datos

Fortinet confirma robo de 440 GB de datos

-

Signal vs. Session vs. Telegram vs. WhatsApp. ¿Cuá...

Signal vs. Session vs. Telegram vs. WhatsApp. ¿Cuá...

-

Una vulnerabilidad SQLi compromete la seguridad de...

Una vulnerabilidad SQLi compromete la seguridad de...

-

Mitigar ataques DDoS en un servidor web usando Fai...

Mitigar ataques DDoS en un servidor web usando Fai...

-

Avis sufre un ciberataque que expone información p...

Avis sufre un ciberataque que expone información p...

-

El Tribunal de la UE confirma una multa de 2.424 m...

El Tribunal de la UE confirma una multa de 2.424 m...

-

Autopsy: herramienta forense

Autopsy: herramienta forense

-

Google leerá los mensajes SMS recibidos para entre...

Google leerá los mensajes SMS recibidos para entre...

-

50 años de SQL

50 años de SQL

-

Vulnerabilidad crítica en el complemento LiteSpeed...

Vulnerabilidad crítica en el complemento LiteSpeed...

-

Telegram permitirá reportar conversaciones con con...

Telegram permitirá reportar conversaciones con con...

-

Acusan a un productor musical de utilizar cancione...

Acusan a un productor musical de utilizar cancione...

-

Mejores herramientas para redactar textos con inte...

Mejores herramientas para redactar textos con inte...

-

El Nothing Phone (2a) Plus llega a España con un p...

El Nothing Phone (2a) Plus llega a España con un p...

-

Acer presenta una nueva consola portátil, la Nitro...

Acer presenta una nueva consola portátil, la Nitro...

-

Bluetooth 6 ya es oficial, trae mejoras de eficien...

Bluetooth 6 ya es oficial, trae mejoras de eficien...

-

Troyano NGate de Android clona datos NFC de tarjet...

Troyano NGate de Android clona datos NFC de tarjet...

-

Microsoft Recall no podrá ser desinstalado de Wind...

Microsoft Recall no podrá ser desinstalado de Wind...

-

Una empresa socia de Facebook admite que pueden es...

Una empresa socia de Facebook admite que pueden es...

-

-

▼

septiembre

(Total:

50

)

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El experto en ciberseguridad Ben van der Burg recomienda abandonar WhatsApp y Gmail por alternativas europeas, argumentando que aunque son...

-

Forza Horizon 6 llegará en 2026 con escenarios en Japón , incluyendo Tokio y paisajes rurales , y ya se han revelado sus requisitos mínimo...

Explotan vulnerabilidad Zero-Day en Windows ya parcheada en instaladores MSI

Explotan vulnerabilidad Zero-Day en Windows ya parcheada en instaladores MSI

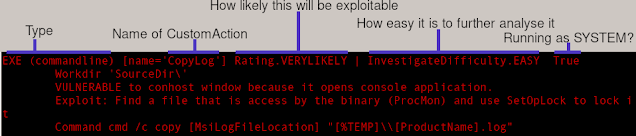

Según un análisis realizado por el investigador de seguridad Michael Baer del SEC Consult Vulnerability Lab, una vulnerabilidad Zero-Day (CVE-2024-38014) parcheada este mes y que afecta a los instaladores MSI de Microsoft Windows está siendo explotada activamente.

Esta vulnerabilidad crítica, que permite escalar privilegios a SYSTEM, está vinculado a las funciones de reparación de los instaladores de MSI y ha sido explotado activamente antes del parche reciente de septiembre.

Los archivos MSI (Microsoft Installer) se utilizan ampliamente para instalar, actualizar y reparar software en sistemas Windows. Si bien la instalación y eliminación generalmente requieren permisos elevados, las funciones de reparación de MSI pueden ser ejecutadas por usuarios con pocos privilegios. El problema surge porque estas funciones de reparación se realizan en el contexto de NT AUTHORITY\SYSTEM, lo que le da a la operación uno de los niveles más altos de acceso en Windows.

La investigación de Baer destaca cómo los atacantes pueden aprovechar estas funciones de reparación de MSI para obtener privilegios elevados. Aprovechando las ventanas de comando abiertas brevemente durante la ejecución del programa de los instaladores MSI, los atacantes pueden escalar sus derechos, obteniendo el control total de la máquina afectada.

Si bien muchos intentos de explotación anteriores requirieron que los atacantes ralentizaran el sistema para mantener las ventanas elevadas abiertas el tiempo suficiente para la explotación, el equipo de Baer ha ideado una técnica más confiable. El nuevo método implica pausar completamente la ejecución del programa durante el proceso de reparación de MSI. Al hacer esto, los atacantes pueden manipular de forma segura la ventana de comandos que aparece, lo que facilita mucho el escalamiento de privilegios.

El ataque requiere acceso a la GUI y depende de condiciones específicas para tener éxito. En particular, ciertos navegadores como Firefox y Chrome son clave para ejecutar el exploit, ya que las versiones más nuevas de Edge o Internet Explorer no permiten que el ataque continúe. Una vez que se ejecuta el exploit, el atacante obtiene privilegios completos, lo que le permite tomar el control total de la máquina.

Para ayudar a los administradores y profesionales de la seguridad a identificar posibles vulnerabilidades en los instaladores de MSI, el equipo de Baer ha lanzado una herramienta analizadora de código abierto llamada "msiscan". Esta herramienta escanea automáticamente los archivos MSI en busca de configuraciones inseguras y posibles vías de escalamiento de privilegios.

Msiscan proporciona una forma eficaz de detectar instaladores vulnerables, centrándose especialmente en archivos MSI que invocan acciones personalizadas con privilegios elevados. La herramienta realiza un análisis estático, examina los comandos ejecutados por el instalador e identifica comportamientos riesgosos, como la apertura de una ventana de terminal o el uso de scripts inseguros.

Después de ser contactado por SEC Consult, Microsoft emitió un parche para CVE-2024-38014 como parte de sus actualizaciones de septiembre de 2024. Este parche introduce un mensaje de Control de cuentas de usuario (UAC) cuando se ejecuta una función de reparación de MSI con privilegios elevados, lo que ayuda a bloquear el acceso no autorizado. Si se rechaza la solicitud de UAC, el proceso de reparación se cancela, lo que mitiga el riesgo de escalamiento de privilegios.

Sin embargo, el parche de Microsoft no es la única medida que las organizaciones deberían considerar. Para los proveedores de software, Baer recomienda utilizar prácticas de codificación segura al desarrollar instaladores MSI. Las acciones personalizadas, particularmente aquellas que involucran aplicaciones de consola, deben invocarse sin ventanas visibles, evitando que los atacantes interactúen con procesos elevados.

Los administradores deben aplicar el parche lo antes posible y considerar deshabilitar la función de reparación en instaladores MSI vulnerables hasta que el software esté completamente parcheado. Además, deshabilitar el uso de ciertos instaladores a través de claves de registro e implementar prácticas de seguridad sólidas puede ayudar a mitigar los riesgos que plantea esta vulnerabilidad.

Fuente: SecurityOnline

Vía:

https://blog.segu-info.com.ar/2024/09/explotan-vulnerabilidad-zero-day-ya.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.