Tutoriales y Manuales

Entradas Mensuales

-

▼

2026

(Total:

710

)

-

▼

febrero

(Total:

30

)

-

Metasploit lanza 7 nuevos módulos de explotación p...

Metasploit lanza 7 nuevos módulos de explotación p...

-

Vulnerabilidad en SCADA provoca DoS y podría inter...

Vulnerabilidad en SCADA provoca DoS y podría inter...

-

Duke Nukem 3D cumple 30 años

Duke Nukem 3D cumple 30 años

-

Así puedes ver gratis más de 1.800 canales de TV d...

Así puedes ver gratis más de 1.800 canales de TV d...

-

¿Qué es WormGPT y cómo se está usando esta versión...

¿Qué es WormGPT y cómo se está usando esta versión...

-

WizTree es un gestor de almacenamiento avanzado pa...

WizTree es un gestor de almacenamiento avanzado pa...

-

Rusia está usando Starlink para desactivar las señ...

Rusia está usando Starlink para desactivar las señ...

-

Atacantes secuestraron más de 200 sitios explotand...

Atacantes secuestraron más de 200 sitios explotand...

-

Exingeniero de Google condenado por robar secretos...

Exingeniero de Google condenado por robar secretos...

-

Ciberataque a la red energética polaca afectó a un...

Ciberataque a la red energética polaca afectó a un...

-

Troyano TAMECAT roba credenciales de Edge y Chrome...

Troyano TAMECAT roba credenciales de Edge y Chrome...

-

El 75% de las GPU NVIDIA GeForce RTX 50 que se env...

El 75% de las GPU NVIDIA GeForce RTX 50 que se env...

-

Samsung y SK Hynix advierten sobre la escasez de m...

Samsung y SK Hynix advierten sobre la escasez de m...

-

Apple sigue perdiendo talento en IA: investigadore...

Apple sigue perdiendo talento en IA: investigadore...

-

El Cuerpo de Marines de EE.UU. desarrolla el prime...

El Cuerpo de Marines de EE.UU. desarrolla el prime...

-

Prince of Persia: The Sands of Time Remastered con...

Prince of Persia: The Sands of Time Remastered con...

-

Genie 3, la IA de Google que permite crear videoju...

Genie 3, la IA de Google que permite crear videoju...

-

Hugging Face: más de 6.000 variantes de malware pa...

Hugging Face: más de 6.000 variantes de malware pa...

-

Vulnerabilidades críticas de día cero en Ivanti En...

Vulnerabilidades críticas de día cero en Ivanti En...

-

KIOXIA presenta las tarjetas de memoria, EXCERIA P...

KIOXIA presenta las tarjetas de memoria, EXCERIA P...

-

El phishing llega a las balizas V16: así se aprove...

El phishing llega a las balizas V16: así se aprove...

-

Los mejores antivirus de rescate contra el malware...

Los mejores antivirus de rescate contra el malware...

-

Usan Teams para enviar contenido malicioso haciénd...

Usan Teams para enviar contenido malicioso haciénd...

-

Atacantes explotan vulnerabilidad React2Shell para...

Atacantes explotan vulnerabilidad React2Shell para...

-

16 extensiones maliciosas de Chrome como mejoras d...

16 extensiones maliciosas de Chrome como mejoras d...

-

Fortinet desactiva el SSO de FortiCloud tras explo...

Fortinet desactiva el SSO de FortiCloud tras explo...

-

Servidor de actualizaciones de eScan Antivirus pir...

Servidor de actualizaciones de eScan Antivirus pir...

-

AutoPentestX: kit de herramientas automatizado de ...

AutoPentestX: kit de herramientas automatizado de ...

-

El Fire TV Stick vuelve de oferta: Amazon deja su ...

El Fire TV Stick vuelve de oferta: Amazon deja su ...

-

Las estafas de phishing evolucionan: cuidado al in...

Las estafas de phishing evolucionan: cuidado al in...

-

-

▼

febrero

(Total:

30

)

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

La comunidad del kernel de Linux ha elaborado un plan de contingencia para reemplazar a Linus Torvalds en caso de que sea necesario. Este...

-

Un editor de vídeo gratuito ha ganado popularidad al ofrecer herramientas tan potentes que desplaza a CapCut , permitiendo editar vídeos pa...

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

Vulnerabilidad en SCADA provoca DoS y podría interrumpir operaciones industriales

Vulnerabilidad en SCADA provoca DoS y podría interrumpir operaciones industriales

Una vulnerabilidad de severidad media en el sistema SCADA Iconics Suite podría permitir a los atacantes provocar condiciones de denegación de servicio en sistemas críticos de control industrial.

La falla, identificada como CVE-2025-0921, afecta a la infraestructura de supervisión, control y adquisición de datos (SCADA) ampliamente desplegada en los sectores automotriz, energético y manufacturero.

Resumen de la vulnerabilidad

CVE-2025-0921 surge de una debilidad de ejecución con privilegios innecesarios en múltiples servicios de Mitsubishi Electric Iconics Digital Solutions GENESIS64.

La vulnerabilidad tiene una puntuación CVSS de 6.5, clasificada como de severidad media. Una explotación exitosa permite a los atacantes abusar de operaciones privilegiadas en el sistema de archivos para elevar privilegios y corromper binarios críticos del sistema, comprometiendo finalmente la integridad y disponibilidad del mismo.

| Identificador CVE | Descripción de la vulnerabilidad | Puntuación CVSS |

|---|---|---|

| CVE-2025-0921 | Vulnerabilidad de ejecución con privilegios innecesarios en múltiples servicios de Mitsubishi Electric Iconics Digital Solutions GENESIS64 | 6.5 (Media) |

La vulnerabilidad fue descubierta durante una evaluación de seguridad exhaustiva realizada por los investigadores de Unit 42 Asher Davila y Malav Vyas a principios de 2024.

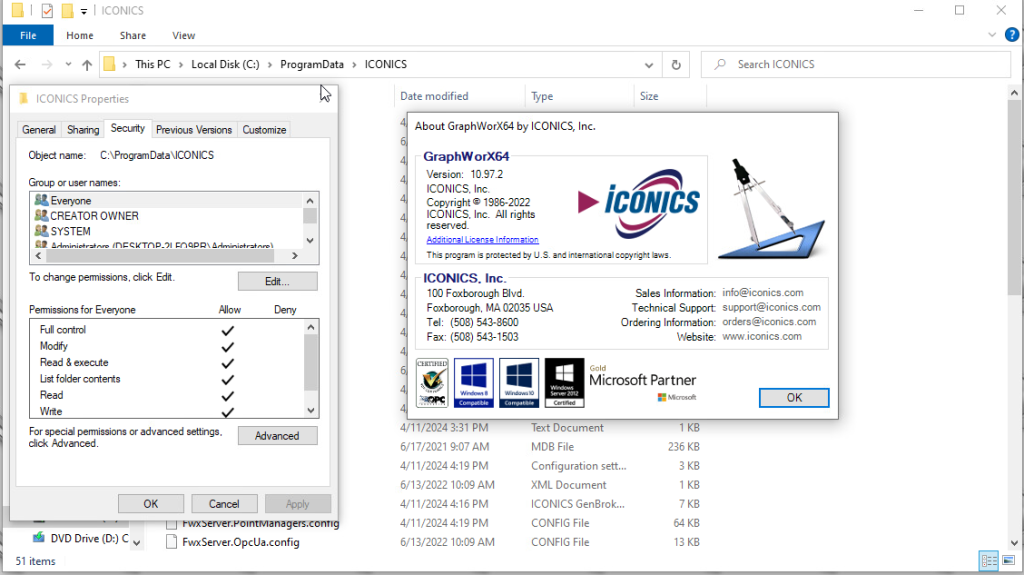

Este hallazgo representa una de las seis vulnerabilidades identificadas en las versiones 10.97.2 y anteriores de Iconics Suite para plataformas Microsoft Windows.

Los investigadores habían revelado previamente cinco vulnerabilidades relacionadas que afectaban a la misma plataforma SCADA, con CVE-2025-0921 emergiendo como una amenaza adicional durante su investigación.

Según el aviso de seguridad de Mitsubishi Electric, la vulnerabilidad impacta todas las versiones de GENESIS64, MC Works64 y GENESIS versión 11.00.

Iconics Suite mantiene cientos de miles de instalaciones en más de 100 países, abarcando sectores de infraestructura crítica como instalaciones gubernamentales, bases militares, plantas de tratamiento de agua y aguas residuales, servicios públicos y proveedores de energía.

Detalles técnicos de la explotación

La vulnerabilidad reside en el componente Pager Agent de AlarmWorX64 MMX, el sistema de gestión de alarmas que monitorea procesos industriales.

Los atacantes con acceso local pueden explotar la falla manipulando la configuración de la ruta SMSLogFile almacenada en el archivo IcoSetup64.ini, ubicado en el directorio C:\ProgramData\ICONICS.

La cadena de ataque implica crear enlaces simbólicos desde la ubicación del archivo de registro hacia binarios críticos del sistema.

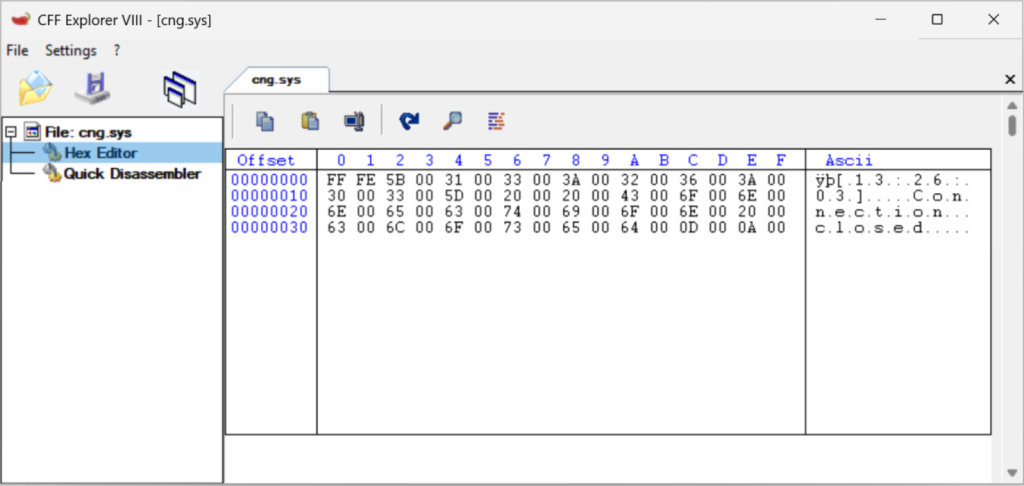

Cuando los administradores envían mensajes de prueba o el sistema activa alertas automáticamente, la información de registro sigue el enlace simbólico y sobrescribe controladores críticos como cng.sys, que proporciona servicios criptográficos para componentes del sistema Windows.

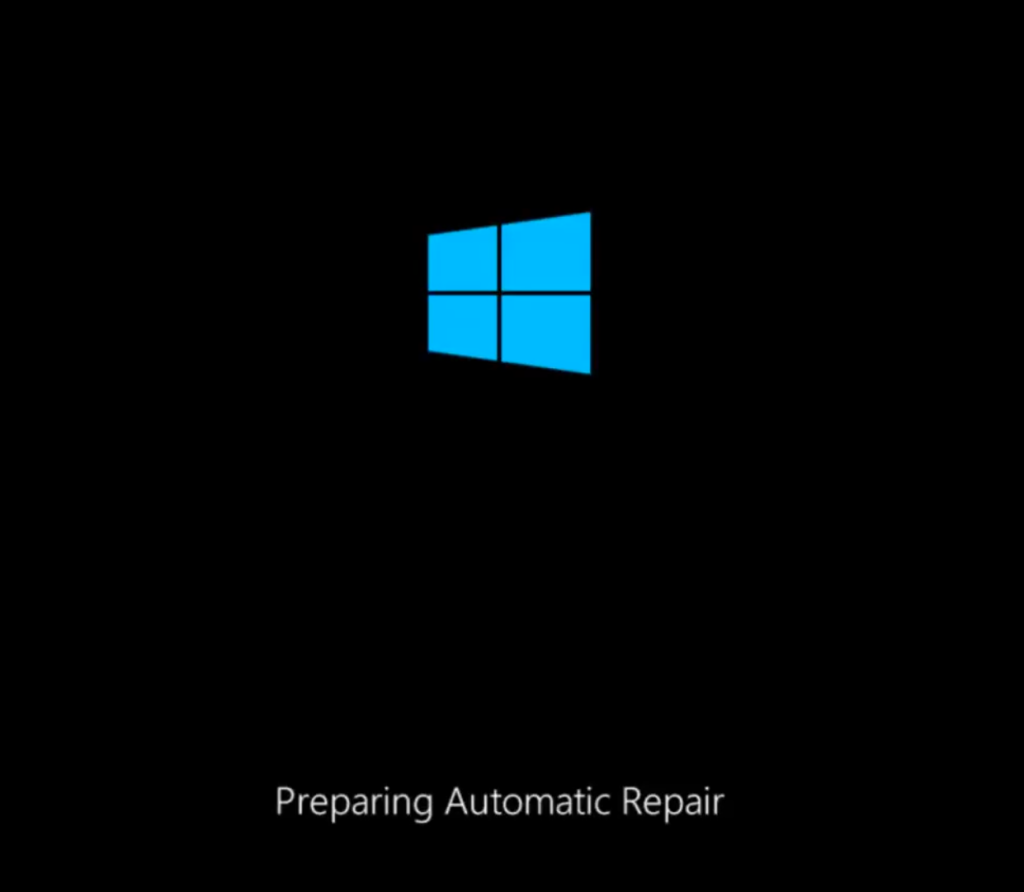

Al reiniciar el sistema, el controlador corrupto provoca fallos de arranque, atrapando la máquina en un bucle de reparación infinito e inutilizando la estación de trabajo de ingeniería OT.

Los investigadores demostraron que la explotación se vuelve significativamente más fácil cuando se combina con CVE-2024-7587, una vulnerabilidad previamente revelada en el instalador GenBroker32 que otorga permisos excesivos al directorio C:\ProgramData\ICONICS, permitiendo a cualquier usuario local modificar archivos de configuración críticos.

Sin embargo, los atacantes aún podrían explotar CVE-2025-0921 de forma independiente si los archivos de registro se vuelven escribibles debido a una configuración incorrecta, otras vulnerabilidades o ingeniería social.

Mitsubishi Electric ha lanzado parches para GENESIS versión 11.01 y posteriores, que los clientes pueden descargar desde el Iconics Community Resource Center.

Para los usuarios de GENESIS64, una versión corregida está actualmente en desarrollo y se lanzará en un futuro cercano. El proveedor ha indicado que no tiene planes de lanzar parches para MC Works64, por lo que los clientes deberán implementar mitigaciones mientras tanto.

Fuentes:

https://cybersecuritynews.com/scada-vulnerability-triggers-dos/

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.