Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

▼

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

julio

(Total:

115

)

-

IPtables: el firewall de Linux, funcionamiento y e...

IPtables: el firewall de Linux, funcionamiento y e...

-

El estado del ransomware en el sector educativo

El estado del ransomware en el sector educativo

-

Extensión de Google Chrome capaz de robar y espiar...

Extensión de Google Chrome capaz de robar y espiar...

-

Detectadas nuevas apps maliciosas en Google Play d...

Detectadas nuevas apps maliciosas en Google Play d...

-

Elon Musk irá a juicio el próximo 17 de octubre tr...

Elon Musk irá a juicio el próximo 17 de octubre tr...

-

Falso sitio de "Have I Been Pwned" para robar cred...

Falso sitio de "Have I Been Pwned" para robar cred...

-

Proteger correctamente la seguridad de una Red WiFi

Proteger correctamente la seguridad de una Red WiFi

-

Hackean la calefacción de los asientos de los BMW

Hackean la calefacción de los asientos de los BMW

-

Estados Unidos ofrece 10 millones dólares por info...

Estados Unidos ofrece 10 millones dólares por info...

-

Pasos a seguir si un PC se ha infectado por un ran...

Pasos a seguir si un PC se ha infectado por un ran...

-

Funciones avanzadas y trucos VLC Media Player

Funciones avanzadas y trucos VLC Media Player

-

Rusia compite con China para endurecer la censura ...

Rusia compite con China para endurecer la censura ...

-

Filtrado código fuente del malware roba billeteras...

Filtrado código fuente del malware roba billeteras...

-

El proyecto No More Ransom cumple 6 años

El proyecto No More Ransom cumple 6 años

-

Grupo de ransomware LockBit hackea la Agencia Trib...

Grupo de ransomware LockBit hackea la Agencia Trib...

-

Una mujer se entera que tiene un tumor mortal grac...

Una mujer se entera que tiene un tumor mortal grac...

-

Encuentran un Rootkit chino llamado CosmicStrand e...

Encuentran un Rootkit chino llamado CosmicStrand e...

-

Hackear ordenadores mediante cable SATA

Hackear ordenadores mediante cable SATA

-

Vulnerabilidad crítica en tiendas PrestaShop explo...

Vulnerabilidad crítica en tiendas PrestaShop explo...

-

Autoservicio de McDonald's en Australia todavía us...

Autoservicio de McDonald's en Australia todavía us...

-

Vulnerabilidad crítica en el gestor de contenidos ...

Vulnerabilidad crítica en el gestor de contenidos ...

-

A la venta en foro de internet los datos privados ...

A la venta en foro de internet los datos privados ...

-

FBI determinó que Huawei podría interrumpir las co...

FBI determinó que Huawei podría interrumpir las co...

-

Google despide al ingeniero que dijo que la IA ten...

Google despide al ingeniero que dijo que la IA ten...

-

Un robot rompe, sin querer, el dedo a un niño de s...

Un robot rompe, sin querer, el dedo a un niño de s...

-

Mejores gestores de descargas para Windows

Mejores gestores de descargas para Windows

-

Apple llega a un acuerdo pagando 50 millones dólar...

Apple llega a un acuerdo pagando 50 millones dólar...

-

Elon Musk vendió en secreto los Bitcoin de Tesla e...

Elon Musk vendió en secreto los Bitcoin de Tesla e...

-

T-Mobile acuerda pagar 350 millones $ a sus client...

T-Mobile acuerda pagar 350 millones $ a sus client...

-

De Mandrake a Mandriva: un paseo por la historia

De Mandrake a Mandriva: un paseo por la historia

-

El FBI recupera 500 mil dólares de pagos en cripto...

El FBI recupera 500 mil dólares de pagos en cripto...

-

Expuestos los datos (e-mail y teléfono) de 5,4 mil...

Expuestos los datos (e-mail y teléfono) de 5,4 mil...

-

Windows 11 bloquea por defecto los ataques de fuer...

Windows 11 bloquea por defecto los ataques de fuer...

-

Software espionaje de Candiru utilizó un reciente ...

Software espionaje de Candiru utilizó un reciente ...

-

Encuentran usuario y contraseña incrustado por def...

Encuentran usuario y contraseña incrustado por def...

-

En Estados Unidos hackean surtidores para robar ga...

En Estados Unidos hackean surtidores para robar ga...

-

Google presenta el Pixel 6a por 459 €

Google presenta el Pixel 6a por 459 €

-

Nintendo advierte de jugar a la Switch con mucho c...

Nintendo advierte de jugar a la Switch con mucho c...

-

Minecraft prohíbe los NFT y la tecnología blockchain

Minecraft prohíbe los NFT y la tecnología blockchain

-

Amazon demanda a 10.000 administradores de grupos ...

Amazon demanda a 10.000 administradores de grupos ...

-

Calavera de Terminator T-800 con IA gracias a una ...

Calavera de Terminator T-800 con IA gracias a una ...

-

Detenidas 25 personas por estafar medio millón de ...

Detenidas 25 personas por estafar medio millón de ...

-

Supuesta app de Android ‘pro-Ucrania’ para realiza...

Supuesta app de Android ‘pro-Ucrania’ para realiza...

-

Anatomía del ataque de ransomware Conti al gobiern...

Anatomía del ataque de ransomware Conti al gobiern...

-

La ola de calor en Reino Unido es tan fuerte que p...

La ola de calor en Reino Unido es tan fuerte que p...

-

Modus operandi del ransomware BlackCat

Modus operandi del ransomware BlackCat

-

La red de mensajería Matrix ya cuenta con más de 6...

La red de mensajería Matrix ya cuenta con más de 6...

-

Sistema de verificación de SMS de Google

Sistema de verificación de SMS de Google

-

Vulnerabilidad en plugin WPBakery para WordPress e...

Vulnerabilidad en plugin WPBakery para WordPress e...

-

Albania sufre un ciberataque que bloquea sus servi...

Albania sufre un ciberataque que bloquea sus servi...

-

Rusia multa a Google con 358 millones dólares por ...

Rusia multa a Google con 358 millones dólares por ...

-

Elon Musk asegura que sus coches eléctricos Tesla ...

Elon Musk asegura que sus coches eléctricos Tesla ...

-

Kalina: el láser ruso que deja ciegos a los satéli...

Kalina: el láser ruso que deja ciegos a los satéli...

-

Estafados 8 millones de euros a Ayuntamientos , Ho...

Estafados 8 millones de euros a Ayuntamientos , Ho...

-

Diferencia entre discos y unidades: NVMe, SATA, M....

Diferencia entre discos y unidades: NVMe, SATA, M....

-

Navegador Tor 11.5 ahora evita la censura en Inter...

Navegador Tor 11.5 ahora evita la censura en Inter...

-

¿Qué es el UASP o USB attached SCSI?

¿Qué es el UASP o USB attached SCSI?

-

Pasos a seguir para recuperar una cuenta de Netfli...

Pasos a seguir para recuperar una cuenta de Netfli...

-

Ex ingeniero de la CIA condenado por filtrar secre...

Ex ingeniero de la CIA condenado por filtrar secre...

-

Nuevo malware de Android en la Google Play instala...

Nuevo malware de Android en la Google Play instala...

-

Tras 7 años, resucita el mayor tracker de Torrents...

Tras 7 años, resucita el mayor tracker de Torrents...

-

El estado de Teams, una herramienta de espionaje a...

El estado de Teams, una herramienta de espionaje a...

-

Microsoft advierte de una campaña masiva de Phishi...

Microsoft advierte de una campaña masiva de Phishi...

-

La presidenta del Banco Central Europeo fue el obj...

La presidenta del Banco Central Europeo fue el obj...

-

Robo millonario a Axie Infinity comenzó con una fa...

Robo millonario a Axie Infinity comenzó con una fa...

-

La cadena de hoteles Marriott es hackeada por sext...

La cadena de hoteles Marriott es hackeada por sext...

-

Arrestado por estafar mil millones dólares en hard...

Arrestado por estafar mil millones dólares en hard...

-

China está censurando las noticias del robo de la ...

China está censurando las noticias del robo de la ...

-

Bandai Namco confirma ser víctima de un ataque del...

Bandai Namco confirma ser víctima de un ataque del...

-

Facebook bombardea a los enfermos de cáncer con pu...

Facebook bombardea a los enfermos de cáncer con pu...

-

Un juez de menores prohíbe hacer un cursillo de in...

Un juez de menores prohíbe hacer un cursillo de in...

-

Detenido en Barcelona un falso representante de Ga...

Detenido en Barcelona un falso representante de Ga...

-

BMW y el uso abusivo del software como servicio

BMW y el uso abusivo del software como servicio

-

Guardia Civil España detiene la red que vació las ...

Guardia Civil España detiene la red que vació las ...

-

Presentan el teléfono Nothing Phone 1

Presentan el teléfono Nothing Phone 1

-

Vídeos falsos de tenistas para descargar malware y...

Vídeos falsos de tenistas para descargar malware y...

-

Windows Autopatch ya está disponible

Windows Autopatch ya está disponible

-

Calibre 6.0: la navaja suiza de libros electrónico...

Calibre 6.0: la navaja suiza de libros electrónico...

-

Hackean coches Honda: pueden abrirlos y arrancarlo...

Hackean coches Honda: pueden abrirlos y arrancarlo...

-

App's para Android de la Google Play Store con mal...

App's para Android de la Google Play Store con mal...

-

Cables SATA y SAS: tipos, diferencias y velocidades

Cables SATA y SAS: tipos, diferencias y velocidades

-

El ISP francés La Poste Mobile víctima del ransomw...

El ISP francés La Poste Mobile víctima del ransomw...

-

Snapchat contrata al jefe de la inteligencia de EEUU

Snapchat contrata al jefe de la inteligencia de EEUU

-

Italia multa a Xiaomi con 3,2 millones por violar ...

Italia multa a Xiaomi con 3,2 millones por violar ...

-

PyPI comienza a exigir 2FA en sus proyectos críticos

PyPI comienza a exigir 2FA en sus proyectos críticos

-

Microsoft revierte bloqueo por defecto de macros e...

Microsoft revierte bloqueo por defecto de macros e...

-

Sigue estancada la compra de Twitter por parte de ...

Sigue estancada la compra de Twitter por parte de ...

-

Microsoft Pluton limita por hardware el software q...

Microsoft Pluton limita por hardware el software q...

-

Hackean las cuentas de Twitter y YouTube del Ejérc...

Hackean las cuentas de Twitter y YouTube del Ejérc...

-

Nuevo grupo de ransomware: RedAlert ataca servidor...

Nuevo grupo de ransomware: RedAlert ataca servidor...

-

IA en China permite leer la mente de miembros del ...

IA en China permite leer la mente de miembros del ...

-

Penas de hasta 1 año de prisión en Japón para quié...

Penas de hasta 1 año de prisión en Japón para quié...

-

Cisco Packet Tracer 8

Cisco Packet Tracer 8

-

Black Basta es un nuevo y peligroso grupo de ranso...

Black Basta es un nuevo y peligroso grupo de ranso...

-

¿Una ganga en internet? Cae una red que ha estafad...

¿Una ganga en internet? Cae una red que ha estafad...

-

Demandan a TikTok después de que dos niñas más mue...

Demandan a TikTok después de que dos niñas más mue...

-

Meta demanda a una empresa por robar 350.000 perfi...

Meta demanda a una empresa por robar 350.000 perfi...

-

Modo Aislamiento, la respuesta de Apple al espiona...

Modo Aislamiento, la respuesta de Apple al espiona...

-

El tribunal británico demanda a Apple por 1.800 mi...

El tribunal británico demanda a Apple por 1.800 mi...

-

Drones submarinos para llevar 200kg de droga de Ma...

Drones submarinos para llevar 200kg de droga de Ma...

-

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

-

Un proyecto permite actualizar Windows 7 hasta enero de 2026 , añadiendo soporte para SSDs NVMe y USB 3.x , mejorando su seguridad y compati...

-

Un nuevo timo a través de Wallapop en el que los ciberdelincuentes se hacen con los datos de la cuenta corriente de sus víctimas, por lo ...

¿Qué es el UASP o USB attached SCSI?

¿Qué es el UASP o USB attached SCSI?

La velocidad y tecnología USB ha mejorado mucho en los últimos 10 años, permitiendo transferir y hacer copias de seguridad de grandes cantidades de archivos más rápido que nunca. Actualmente, el USB 3.2 Gen 2 (el antiguo USB 3.1) es bastante común tiene un impresionante ancho de banda de 10 Gpbs. El USB 3.2 Gen 2x2 alcanza los 20 Gbps, pero es menos habitual.

Antiguamente, el pilar del almacenamiento masivo tanto en USB 1.1 como en USB 2.0 ha sido el estándar Bulk-Only Transport (BOT). Esto ha servido bien a la industria informática por su modestia en cuanto a asequibilidad, eficiencia y simplicidad. Sin embargo, para algunos, esta velocidad no es suficiente debido al gran volumen de datos que requerimos en la actualidad. Aquí es donde UASP puede ser de gran ayuda.

¿Qué es UASP?

UASP o UAS son las siglas correspondientes a USB Attached SCSI (UAS) o USB Attached SCSI Protocol (UASP). Es un protocolo de informático utilizado para mover datos desde y hacia dispositivos de almacenamiento USB como discos duros (HDD), unidades de estado sólido (SSD) y unidades de memoria USB. UAS depende del protocolo USB y utiliza el conjunto de comandos SCSI estándar. El uso de UAS por lo general proporciona transferencias más rápidas en comparación con los controladores estándar USB (los denominados BOT, Bulk-Only Transport) de almacenamiento masivo .

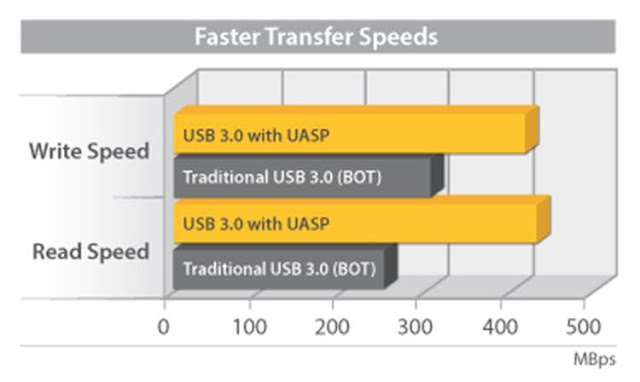

UASP son las siglas del estándar USB Attached SCSI Protocol. Permite una mayor velocidad de lectura/escritura de datos hacia y desde los dispositivos de almacenamiento. En comparación con el USB 3.0 BOT tradicional, el UASP ofrece velocidades de lectura hasta un 70% más rápidas y velocidades de escritura un 40% más rápidas.

Esto es posible gracias a la forma en que funciona UASP en comparación con el USB BOT:

- UASP procesa las transferencias en paralelo, entregando las señales de datos (comandos, estado y entrada y salida de datos) en canales dedicados.

- BOT, en cambio, requiere que cada señal viaje por el mismo canal, turnándose, lo que ralentiza el proceso de transferencia de archivos.

Otra de las ventajas de UASP es la reducción de los recursos de procesador que utiliza el USB tradicional al transferir datos. En el mismo pico de las pruebas, UASP muestra un ahorro de hasta el 80% de los recursos del procesador.

Todo eso se consigue gracias a las siguientes implementaciones técnicas:

- Diseño para resolver directamente el fallo de transferencia masiva (BOT) de los dispositivos de almacenamiento masivo USB

- Habilita la cola de comandos y la finalización fuera de orden para los dispositivos de almacenamiento masivo USB

- Elimina la sobrecarga de software en la fase de comandos SCSI

- Habilita la operación TRIM (UNMAP en terminología SCSI) para SSD

- Se pueden poner en cola hasta 64K comandos

- Define las versiones USB 3.0 SuperSpeed y USB 2.0 High-Speed

- Se ha añadido el streaming al protocolo USB 3.0 SuperSpeed para soportar la finalización de UAS fuera de orden

- El controlador de host USB 3 (xHCI) proporciona soporte de hardware para el streaming

Cómo saber si tienes UASP

Para aprovechar las ventajas de los dispositivos compatibles con UASP:

- Debemos utilizar Windows 8 o una versión más reciente

- Mac OS X 10.8 o una versión más reciente

- Algunas versiones de GNU/Linux que ejecutan el kernel 2.6.3 o superior

La mayoría de las carcasas de discos duros USB 3.0 y las estaciones de acoplamiento son compatibles con UASP.

Disponer de un sistema operativo compatible y una carcasa o base para el disco duro no son los únicos requisitos para aprovechar las ventajas de UASP. El controlador USB de tu ordenador también debe ser compatible con UASP.

Si todo el hardware y software involucrado es compatible con UASP, el sistema operativo activará por defecto el estándar UASP para dicho dispositivo. En Windows se puede comprobar en el Administrador de dispositivos > Controladores de almacenamiento (Serial SATA es UASP).

Aprovechar las ventajas de UASP te ahorrará mucho tiempo a la hora de transferir grandes cantidades de datos, mejorará el rendimiento de tu PC y te liberará antes para volver a la rutina diaria.

Soporte USAP en Linux

Listado de chipsets que incluyen UASP

Los chipsets recomendados para Linux son los que aparecen en la web de Sunxi linux:

- ASMedia ASM1053-s y ASMedia ASM1153

- Genesys Logic GL3310

- JMicron JMS56, JMicron JMS567, JMicron JMS568 y JMicron JMS578

- VIA VL711, VIA VL715 y VL716

HDD UASP vs USB

Con el disco duro mecánico, HDD, ganamos algo de velocidad media de lectura pasando de 42,6MB/s a 49,1MB/s. En escritura pasa algo raro y la media se derrumba pasando de 42,0MB/s a 30,5MB/s. La velocidad punta del UASP llega a 63MB/s en lectura frente a los 45MB/s sin esa opción. En punta de escritura se vuelve a perder velocidad ¿ni idea de por qué?.

El tiempo de acceso no varia, es de 17,40 mseg en ambos casos.

SSD UASP vs USB

Ahora vamos con el disco duro en estado sólido, SSD. Aquí la ganancia es bestial. Pasamos de 39,9MB/s a 156,7MB/s en lectura casi multiplica por 4. Y en escritura de 44,7MB/s a 87,7MB/s aquí es más del doble. En cuanto a la velocidad punta se llega a 450MB/s en lectura y a 90MB/s en escritura. Lo cual es más de 10 veces y más del doble respectivamente.

El tiempo de acceso varia muy poco, pasa de 0,81 mseg a 0,83 mseg.

UASP con USB2.0

Aquí lo que comprobamos es que la supuesta ventaja que también se consigue usando un USB2.0 no es tal, al menos en nuestro caso.

Fuentes:

https://www.wikiversus.com/informatica/que-es-uasp/

https://raspberryparatorpes.net/compras/uasp-aprovechar-al-maximo-discos-usb/

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.