Tutoriales y Manuales

Entradas Mensuales

-

▼

2026

(Total:

385

)

-

▼

enero

(Total:

385

)

-

Galaxy Z Fold 8 quiere decir adiós a la marca de p...

Galaxy Z Fold 8 quiere decir adiós a la marca de p...

-

Un usuario compró 1 TB hace unos meses por 1.200€ ...

Un usuario compró 1 TB hace unos meses por 1.200€ ...

-

ASUS, GIGABYTE y MSI subirán bastante los precios ...

ASUS, GIGABYTE y MSI subirán bastante los precios ...

-

Microsoft investiga problema que afecta a Exchange...

Microsoft investiga problema que afecta a Exchange...

-

PDFSIDER: utiliza carga lateral de DLL para eludir...

PDFSIDER: utiliza carga lateral de DLL para eludir...

-

Cuando los GHz lo eran todo: Intel quiso fabricar ...

Cuando los GHz lo eran todo: Intel quiso fabricar ...

-

Dario Amodei, CEO de Anthropic, en contra de la ve...

Dario Amodei, CEO de Anthropic, en contra de la ve...

-

Lista completa de “Copilot”, el asistente de IA de...

Lista completa de “Copilot”, el asistente de IA de...

-

Samsung confirma que los portátiles Panther Lake s...

Samsung confirma que los portátiles Panther Lake s...

-

Vulnerabilidad crítica en Zoom permite ejecución r...

Vulnerabilidad crítica en Zoom permite ejecución r...

-

Sony se apunta al diseño abierto con sus auricular...

Sony se apunta al diseño abierto con sus auricular...

-

Kode Dot, la alternativa a Flipper Zero que asusta...

Kode Dot, la alternativa a Flipper Zero que asusta...

-

La nueva obsesión de LaLiga de Javier Tebas para a...

La nueva obsesión de LaLiga de Javier Tebas para a...

-

Vulnerabilidades en Apache Airflow exponen datos s...

Vulnerabilidades en Apache Airflow exponen datos s...

-

Nvidia acusada de intentar un acuerdo con Anna’s A...

Nvidia acusada de intentar un acuerdo con Anna’s A...

-

Vulnerabilidad en Livewire Filemanager expone apli...

Vulnerabilidad en Livewire Filemanager expone apli...

-

Cajero muestra pantalla de inicio de Windows 7 y ...

Cajero muestra pantalla de inicio de Windows 7 y ...

-

La "lavadora de humanos" japonesa: ¿Así nos duchar...

La "lavadora de humanos" japonesa: ¿Así nos duchar...

-

ChatGPT Go por 8 USD al mes con anuncios y riesgos...

ChatGPT Go por 8 USD al mes con anuncios y riesgos...

-

Atacantes usan WSL2 como escondite sigiloso en sis...

Atacantes usan WSL2 como escondite sigiloso en sis...

-

Google Chrome 144 corrige vulnerabilidad grave en V8

Google Chrome 144 corrige vulnerabilidad grave en V8

-

El precio de la memoria RAM DDR5 va camino de quin...

El precio de la memoria RAM DDR5 va camino de quin...

-

Vulnerabilidad crítica en GNU InetUtils permite ac...

Vulnerabilidad crítica en GNU InetUtils permite ac...

-

PcComponentes habría sido hackeada: filtran datos ...

PcComponentes habría sido hackeada: filtran datos ...

-

Vulnerabilidad en Redmi Buds permite a atacantes a...

Vulnerabilidad en Redmi Buds permite a atacantes a...

-

Vulnerabilidad en cliente SMB de Windows permite a...

Vulnerabilidad en cliente SMB de Windows permite a...

-

Threads ya tiene más usuarios diarios que X (Twitter)

Threads ya tiene más usuarios diarios que X (Twitter)

-

Los centros de datos se comerán el 70% de los chip...

Los centros de datos se comerán el 70% de los chip...

-

17 extensiones navegadores Chrome, Firefox y Edge ...

17 extensiones navegadores Chrome, Firefox y Edge ...

-

VoxCPM: cuando el TTS deja de sonar a TTS

VoxCPM: cuando el TTS deja de sonar a TTS

-

Administradores de ficheros gratuitos para Windows...

Administradores de ficheros gratuitos para Windows...

-

WiFi doble banda con el mismo nombre (SSID)

WiFi doble banda con el mismo nombre (SSID)

-

Nuevo ataque de retransmisión Kerberos usa DNS CNA...

Nuevo ataque de retransmisión Kerberos usa DNS CNA...

-

Puerto USB para cargar móvil no siempre cargan tan...

Puerto USB para cargar móvil no siempre cargan tan...

-

Crea consola todo en uno con PS5, Xbox Series X y ...

Crea consola todo en uno con PS5, Xbox Series X y ...

-

Herramienta WPair detecta fallo WhisperPair en el ...

Herramienta WPair detecta fallo WhisperPair en el ...

-

Brecha GenAI: "el 95% de las organizaciones no obt...

Brecha GenAI: "el 95% de las organizaciones no obt...

-

Vulnerabilidad en TP-Link permite eludir autentica...

Vulnerabilidad en TP-Link permite eludir autentica...

-

Microsoft fía su conocimiento a la IA

Microsoft fía su conocimiento a la IA

-

OPNsense 25.7.11 ya disponible servicio de descubr...

OPNsense 25.7.11 ya disponible servicio de descubr...

-

Eliminar bloatware Windows 11 con BloatyNosy y Win...

Eliminar bloatware Windows 11 con BloatyNosy y Win...

-

Símbolos de los puertos USB indican velocidades

Símbolos de los puertos USB indican velocidades

-

Grupo de ransomware Everest afirma haber hackeado ...

Grupo de ransomware Everest afirma haber hackeado ...

-

Monta su PC superando la escasez de RAM co DDR3 qu...

Monta su PC superando la escasez de RAM co DDR3 qu...

-

Michael O'Leary, CEO de Ryanair, estalla contra El...

Michael O'Leary, CEO de Ryanair, estalla contra El...

-

ChromeOS Flex es el sistema operativo gratuito que...

ChromeOS Flex es el sistema operativo gratuito que...

-

Por qué 2026 puede ser el Año de Linux

Por qué 2026 puede ser el Año de Linux

-

Minisforum llevará AMD Strix Halo a tu PC con la D...

Minisforum llevará AMD Strix Halo a tu PC con la D...

-

Windows Vista desaparece simbólicamente con Window...

Windows Vista desaparece simbólicamente con Window...

-

Fin de una era para Asus, que dice adiós a los móv...

Fin de una era para Asus, que dice adiós a los móv...

-

Adiós a las traducciones raras: el Traductor de Go...

Adiós a las traducciones raras: el Traductor de Go...

-

Fallece Gladys West: toda la vida dedicada a las m...

Fallece Gladys West: toda la vida dedicada a las m...

-

Argus: kit de herramientas para recopilación de in...

Argus: kit de herramientas para recopilación de in...

-

Elon Musk lleva a juicio a OpenAI y Microsoft: "Me...

Elon Musk lleva a juicio a OpenAI y Microsoft: "Me...

-

Un hombre compró las Ray-Ban Meta y terminó vagand...

Un hombre compró las Ray-Ban Meta y terminó vagand...

-

¿No puedes pagar la compra con tu móvil Xiaomi? No...

¿No puedes pagar la compra con tu móvil Xiaomi? No...

-

La cuota de Nvidia en el mercado chino caerá del 6...

La cuota de Nvidia en el mercado chino caerá del 6...

-

El CEO de OpenAI, Sam Altman, recauda 252 millones...

El CEO de OpenAI, Sam Altman, recauda 252 millones...

-

Acusan a Nvidia de piratear millones de libros par...

Acusan a Nvidia de piratear millones de libros par...

-

Fortinet publica actualizaciones críticas que corr...

Fortinet publica actualizaciones críticas que corr...

-

NoDPI: cuando “engañar” a la inspección profunda d...

NoDPI: cuando “engañar” a la inspección profunda d...

-

Usan el ordenador de su madre para robar 300.000 e...

Usan el ordenador de su madre para robar 300.000 e...

-

GIGABYTE se plantea hacer una consola portátil, pe...

GIGABYTE se plantea hacer una consola portátil, pe...

-

Jeff Bezos sentencia al PC gaming: en el futuro no...

Jeff Bezos sentencia al PC gaming: en el futuro no...

-

El creador de C++ tiene un mensaje para los futuro...

El creador de C++ tiene un mensaje para los futuro...

-

Botnet RondoDox aprovecha falla de HPE OneView (CV...

Botnet RondoDox aprovecha falla de HPE OneView (CV...

-

Auriculares Xiaomi, Sony, JBL, Google, Nothing y m...

Auriculares Xiaomi, Sony, JBL, Google, Nothing y m...

-

Pagos NFC vs Códigos QR ¿Cuál elegir?

Pagos NFC vs Códigos QR ¿Cuál elegir?

-

Investigadores accedieron al servidor de un domini...

Investigadores accedieron al servidor de un domini...

-

Plataformas de recompensas por encontrar fallos de...

Plataformas de recompensas por encontrar fallos de...

-

Cloudflare adquiere Human Native para reforzar la ...

Cloudflare adquiere Human Native para reforzar la ...

-

Vulnerabilidad en Cloudflare WAF permite acceder a...

Vulnerabilidad en Cloudflare WAF permite acceder a...

-

Un nuevo estudio sobre la IA hace saltar las alarm...

Un nuevo estudio sobre la IA hace saltar las alarm...

-

Líder del ransomware Black Basta se añade a los má...

Líder del ransomware Black Basta se añade a los má...

-

El polo norte magnético se está desacelerando y ca...

El polo norte magnético se está desacelerando y ca...

-

Google lanza la esperada función de cambio de corr...

Google lanza la esperada función de cambio de corr...

-

Europa muestra la GPU del futuro de la mano de Ime...

Europa muestra la GPU del futuro de la mano de Ime...

-

Google explica que Nano Banana viene de un apodo p...

Google explica que Nano Banana viene de un apodo p...

-

Adiós al traductor de Google: se estrena ChatGPT T...

Adiós al traductor de Google: se estrena ChatGPT T...

-

Del manuscrito creado por Leonardo Da Vinci de Bil...

Del manuscrito creado por Leonardo Da Vinci de Bil...

-

Google ya sufre las consecuencias de la IA: ha ten...

Google ya sufre las consecuencias de la IA: ha ten...

-

Microsoft y autoridades desmantelan cadena de ataq...

Microsoft y autoridades desmantelan cadena de ataq...

-

Vulnerabilidad en token de identidad de Azure perm...

Vulnerabilidad en token de identidad de Azure perm...

-

La policía advierte a unos padres que acaban de de...

La policía advierte a unos padres que acaban de de...

-

China pide a sus empresas que dejen de utilizar so...

China pide a sus empresas que dejen de utilizar so...

-

Google prepara un Chrome que entiende todo lo que ...

Google prepara un Chrome que entiende todo lo que ...

-

Cómo acceder a las actualizaciones de seguridad am...

Cómo acceder a las actualizaciones de seguridad am...

-

Uñas inteligentes acrílicas que cambian de color a...

Uñas inteligentes acrílicas que cambian de color a...

-

Xiaomi seguiría los pasos de Huawei: ser «el Apple...

Xiaomi seguiría los pasos de Huawei: ser «el Apple...

-

GeForce RTX 60: posibles especificaciones y fecha ...

GeForce RTX 60: posibles especificaciones y fecha ...

-

Google va a consultar tus correos, fotos y búsqued...

Google va a consultar tus correos, fotos y búsqued...

-

Unidad de disquete convertida en mando de TV intel...

Unidad de disquete convertida en mando de TV intel...

-

Google patenta las baterías que aguantan golpes, a...

Google patenta las baterías que aguantan golpes, a...

-

Mandiant publica tablas Rainbow para hackear contr...

Mandiant publica tablas Rainbow para hackear contr...

-

NVIDIA experimenta un desplome de sus ventas en Ch...

NVIDIA experimenta un desplome de sus ventas en Ch...

-

¿Qué es Rust y por qué podría convertirse en el le...

¿Qué es Rust y por qué podría convertirse en el le...

-

Si eres usuario de Starlink, cuidado con tus datos...

Si eres usuario de Starlink, cuidado con tus datos...

-

La abuela de 82 años que fertiliza sus campos pilo...

La abuela de 82 años que fertiliza sus campos pilo...

-

Let’s Encrypt lanza certificados TLS basados en IP...

Let’s Encrypt lanza certificados TLS basados en IP...

-

WhisperPair: millones de dispositivos de audio vul...

WhisperPair: millones de dispositivos de audio vul...

-

-

▼

enero

(Total:

385

)

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

Bjarne Stroustrup , creador de C++ , advierte que aprender programación solo por internet con contenidos obsoletos perjudica las habilidades...

-

Un nuevo timo a través de Wallapop en el que los ciberdelincuentes se hacen con los datos de la cuenta corriente de sus víctimas, por lo ...

-

Un huevo de Pascua oculto en Office 97 ha sido descubierto tras 29 años escondido en el código del software, revelando un mensaje dejado ...

PDFSIDER: utiliza carga lateral de DLL para eludir los mecanismos de detección

PDFSIDER: utiliza carga lateral de DLL para eludir los mecanismos de detección

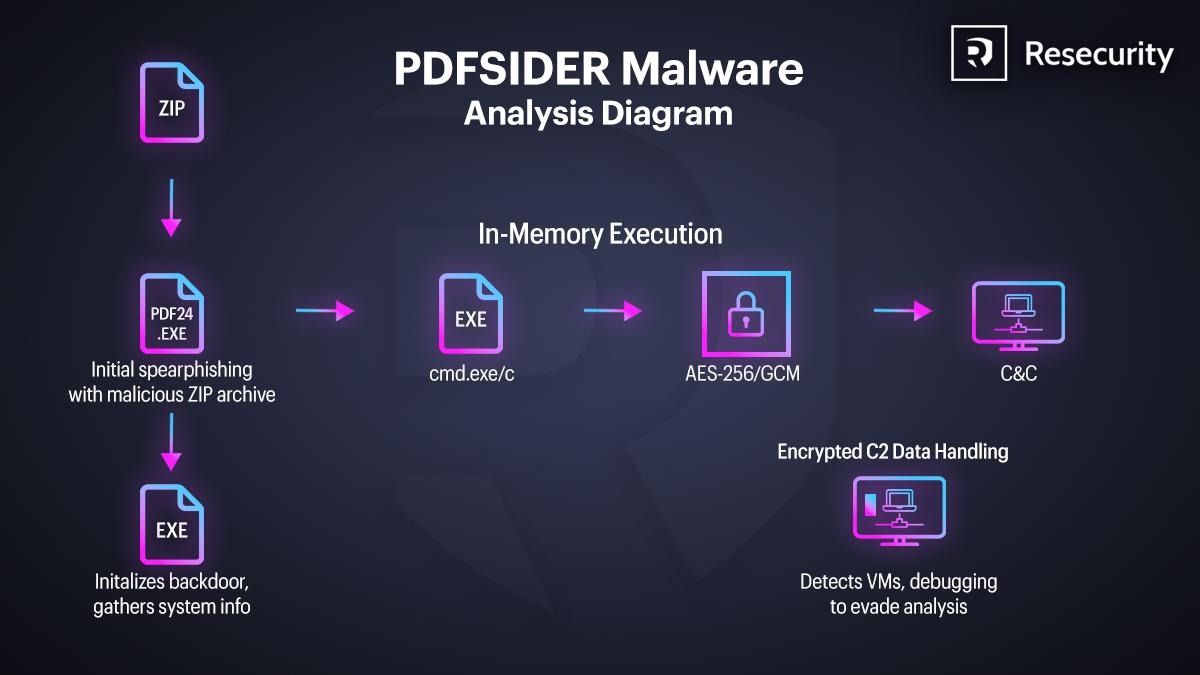

PDFSIDER es una variante de malware recientemente identificado que se distribuye mediante la carga lateral de DLL, diseñado para implementar de forma encubierta una puerta trasera con capacidades de Comando y Control (C2) cifradas. El malware utiliza un archivo cryptbase.dll falso para eludir los mecanismos de detección de endpoints.

El malware es una Amenaza Persistente Avanzada (APT), con características como ejecución sigilosa, comprobaciones anti-VM y comunicaciones cifradas. PDFSIDER combina comportamientos tradicionales de ciberespionaje con la funcionalidad moderna de comandos remotos, lo que permite a los operadores recopilar inteligencia del sistema y ejecutar comandos de shell de forma encubierta.

La DLL contiene una biblioteca criptográfica Botan totalmente integrada, configurada para utilizar cifrado autenticado AES-256-GCM, un claro indicador de que los actores de la amenaza emplean protocolos C2 seguros y bien estructurados. Una vez cargado, el malware proporciona a los atacantes un shell de comandos interactivo y oculto, y puede exfiltrar la salida de los comandos a través de su canal cifrado.

El informe técnico de ReSecurity describe los componentes técnicos del malware, el flujo de trabajo de ejecución, los mecanismos de evasión y los indicadores clave para respaldar los esfuerzos de detección y respuesta.

1. Infección inicial y distribución

PDFSIDER comenzó esta campaña mediante correos electrónicos de phishing selectivo que tenía un archivo ZIP adjunto. Este ZIP contiene un archivo EXE legítimo, denominado "PDF24 App". PDF24 Creator es una aplicación de Miron Geek Software GmbH que permite crear archivos PDF desde cualquier aplicación.

La cadena de infección comienza cuando la víctima abre el archivo EXE, que no se muestra al ejecutarse en el equipo.

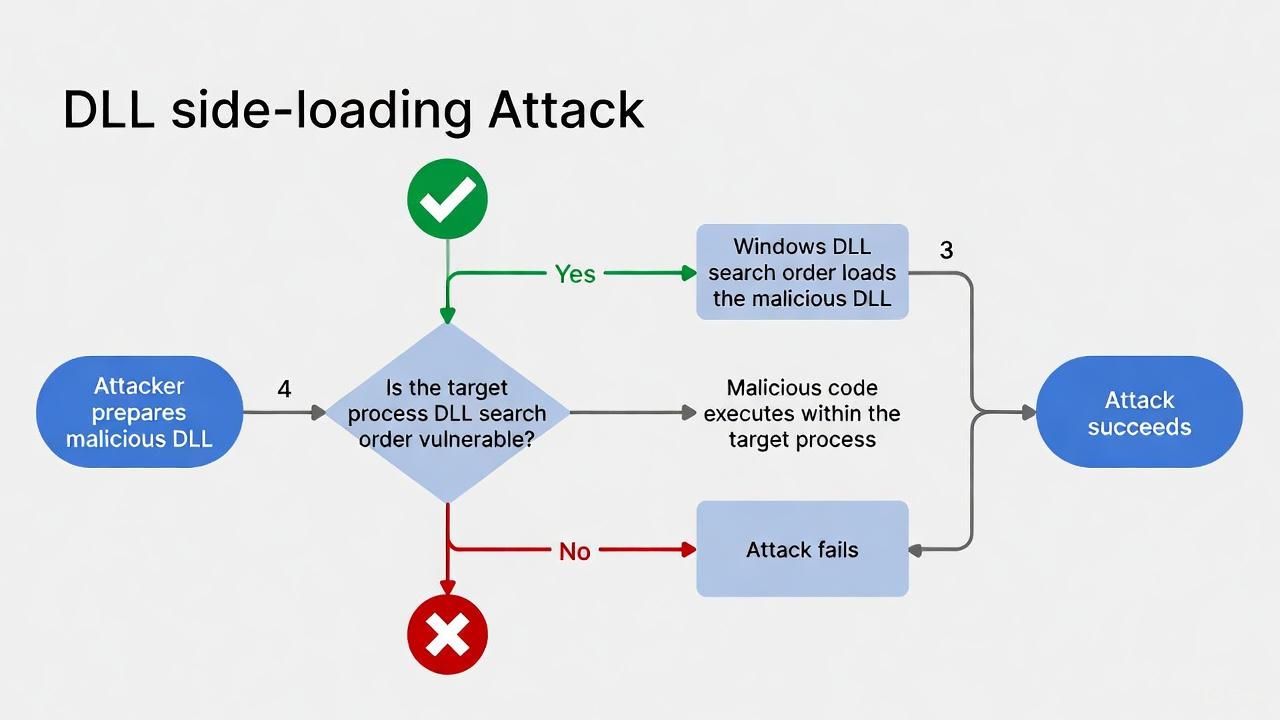

El archivo EXE tiene una firma legítima y con certificados válidos; sin embargo, el software PDF24 presenta vulnerabilidades que los atacantes pudieron explotar para cargar este malware y eludir eficazmente los sistemas EDR. El malware parece basarse en la carga lateral de DLL, una técnica en la que una DLL maliciosa se coloca junto a una aplicación legítima que la carga automáticamente.

Cuando la víctima ejecuta el programa legítimo, PDF24.exe carga la DLL del atacante en lugar del archivo cryptbase.dll del sistema real, lo que permite la ejecución del código.

2. Ejecución en memoria

PDFSIDER opera principalmente en memoria, minimizando los artefactos de disco.

El malware proporciona ejecución remota completa de comandos al iniciarse,

realizando varias acciones. Crea canales anónimos y construye una cadena de

comandos usando cmd.exe /C [attacker-supplied command].

Este comando se ejecuta con el indicador "CREATE_NO_WINDOW", lo que garantiza que no aparezca ninguna consola visible. El malware extrae toda la información del sistema, crea un ID único y transmite la salida al atacante.

Manejo de datos cifrados C2

El malware utiliza la biblioteca criptográfica Botan 3.0.0 para el cifrado, incorporando varios componentes para comprobar si hay fallos en las etiquetas de cifrado. Los datos también se autentican mediante AEAD en modo GCM, lo que proporciona un alto nivel de seguridad. Este tipo de implementación criptográfica es típica del malware de shell remoto utilizado en ataques dirigidos, donde mantener la integridad y la confidencialidad de las comunicaciones es fundamental.

Tecnología Anti-VM

PDFSIDER cuenta con una rutina de validación de entorno multietapa diseñada para detectar entornos aislados, máquinas virtuales (VM) y laboratorios de análisis. El malware utiliza la función GlobalMemoryStatusEx para evaluar la RAM total del sistema; los sistemas con poca RAM (comúnmente asociados con entornos aislados o virtuales) activan una salida anticipada.

Además, incluye comprobaciones para detectar la presencia de un depurador, lo que garantiza que el malware evite su ejecución en un entorno controlado o monitorizado.

Los actores maliciosos alquilaron un VPS configuraron un servidor C&C que enviaba los datos cifrados al puerto DNS 53 en la ubicación especificada, el cual se utilizó para exfiltrar los datos comprometidos.

PDFSIDER es una puerta trasera robusta y sigilosa, diseñada para acceso encubierto a largo plazo, ejecución flexible de comandos remotos y comunicaciones cifradas, lo que se alinea más con las técnicas de espionaje que con malware con fines financieros.

Señuelo

Los cibercriminales pueden usar diversos señuelos para inducir a las víctimas a abrir documentos maliciosos. En uno de los episodios recientes de la misma campaña, el cibercriminal también utilizó un documento falso diseñado para aparentar ser creado por la Oficina de Inteligencia del EPL del Departamento de Estado Mayor Conjunto de China.

Cabe destacar que la mayoría de los artefactos identificados en la campaña PDFSIDER evaden las soluciones antivirus y de eliminación de datos (EDR) más populares. Actualmente, ReSecurity interpreta PDFSIDER como una técnica empleada en ataques dirigidos, en lugar de una distribución masiva.

Considerando la técnica de carga lateral de DLL, este vector de ataque puede ser explotado eficazmente por actores avanzados para eludir los sistemas antivirus (AV) y de detección y respuesta de endpoints (EDR). Según nuestro equipo de investigación, PDFSIDER ya está siendo utilizado activamente por varios actores de ransomware como método de entrega de carga útil.

Fuente: ReSecyurity

Fuentes:

http://blog.segu-info.com.ar/2026/01/pdfsider-utiliza-carga-lateral-de-dll.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.