Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

▼

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

julio

(Total:

115

)

-

IPtables: el firewall de Linux, funcionamiento y e...

IPtables: el firewall de Linux, funcionamiento y e...

-

El estado del ransomware en el sector educativo

El estado del ransomware en el sector educativo

-

Extensión de Google Chrome capaz de robar y espiar...

Extensión de Google Chrome capaz de robar y espiar...

-

Detectadas nuevas apps maliciosas en Google Play d...

Detectadas nuevas apps maliciosas en Google Play d...

-

Elon Musk irá a juicio el próximo 17 de octubre tr...

Elon Musk irá a juicio el próximo 17 de octubre tr...

-

Falso sitio de "Have I Been Pwned" para robar cred...

Falso sitio de "Have I Been Pwned" para robar cred...

-

Proteger correctamente la seguridad de una Red WiFi

Proteger correctamente la seguridad de una Red WiFi

-

Hackean la calefacción de los asientos de los BMW

Hackean la calefacción de los asientos de los BMW

-

Estados Unidos ofrece 10 millones dólares por info...

Estados Unidos ofrece 10 millones dólares por info...

-

Pasos a seguir si un PC se ha infectado por un ran...

Pasos a seguir si un PC se ha infectado por un ran...

-

Funciones avanzadas y trucos VLC Media Player

Funciones avanzadas y trucos VLC Media Player

-

Rusia compite con China para endurecer la censura ...

Rusia compite con China para endurecer la censura ...

-

Filtrado código fuente del malware roba billeteras...

Filtrado código fuente del malware roba billeteras...

-

El proyecto No More Ransom cumple 6 años

El proyecto No More Ransom cumple 6 años

-

Grupo de ransomware LockBit hackea la Agencia Trib...

Grupo de ransomware LockBit hackea la Agencia Trib...

-

Una mujer se entera que tiene un tumor mortal grac...

Una mujer se entera que tiene un tumor mortal grac...

-

Encuentran un Rootkit chino llamado CosmicStrand e...

Encuentran un Rootkit chino llamado CosmicStrand e...

-

Hackear ordenadores mediante cable SATA

Hackear ordenadores mediante cable SATA

-

Vulnerabilidad crítica en tiendas PrestaShop explo...

Vulnerabilidad crítica en tiendas PrestaShop explo...

-

Autoservicio de McDonald's en Australia todavía us...

Autoservicio de McDonald's en Australia todavía us...

-

Vulnerabilidad crítica en el gestor de contenidos ...

Vulnerabilidad crítica en el gestor de contenidos ...

-

A la venta en foro de internet los datos privados ...

A la venta en foro de internet los datos privados ...

-

FBI determinó que Huawei podría interrumpir las co...

FBI determinó que Huawei podría interrumpir las co...

-

Google despide al ingeniero que dijo que la IA ten...

Google despide al ingeniero que dijo que la IA ten...

-

Un robot rompe, sin querer, el dedo a un niño de s...

Un robot rompe, sin querer, el dedo a un niño de s...

-

Mejores gestores de descargas para Windows

Mejores gestores de descargas para Windows

-

Apple llega a un acuerdo pagando 50 millones dólar...

Apple llega a un acuerdo pagando 50 millones dólar...

-

Elon Musk vendió en secreto los Bitcoin de Tesla e...

Elon Musk vendió en secreto los Bitcoin de Tesla e...

-

T-Mobile acuerda pagar 350 millones $ a sus client...

T-Mobile acuerda pagar 350 millones $ a sus client...

-

De Mandrake a Mandriva: un paseo por la historia

De Mandrake a Mandriva: un paseo por la historia

-

El FBI recupera 500 mil dólares de pagos en cripto...

El FBI recupera 500 mil dólares de pagos en cripto...

-

Expuestos los datos (e-mail y teléfono) de 5,4 mil...

Expuestos los datos (e-mail y teléfono) de 5,4 mil...

-

Windows 11 bloquea por defecto los ataques de fuer...

Windows 11 bloquea por defecto los ataques de fuer...

-

Software espionaje de Candiru utilizó un reciente ...

Software espionaje de Candiru utilizó un reciente ...

-

Encuentran usuario y contraseña incrustado por def...

Encuentran usuario y contraseña incrustado por def...

-

En Estados Unidos hackean surtidores para robar ga...

En Estados Unidos hackean surtidores para robar ga...

-

Google presenta el Pixel 6a por 459 €

Google presenta el Pixel 6a por 459 €

-

Nintendo advierte de jugar a la Switch con mucho c...

Nintendo advierte de jugar a la Switch con mucho c...

-

Minecraft prohíbe los NFT y la tecnología blockchain

Minecraft prohíbe los NFT y la tecnología blockchain

-

Amazon demanda a 10.000 administradores de grupos ...

Amazon demanda a 10.000 administradores de grupos ...

-

Calavera de Terminator T-800 con IA gracias a una ...

Calavera de Terminator T-800 con IA gracias a una ...

-

Detenidas 25 personas por estafar medio millón de ...

Detenidas 25 personas por estafar medio millón de ...

-

Supuesta app de Android ‘pro-Ucrania’ para realiza...

Supuesta app de Android ‘pro-Ucrania’ para realiza...

-

Anatomía del ataque de ransomware Conti al gobiern...

Anatomía del ataque de ransomware Conti al gobiern...

-

La ola de calor en Reino Unido es tan fuerte que p...

La ola de calor en Reino Unido es tan fuerte que p...

-

Modus operandi del ransomware BlackCat

Modus operandi del ransomware BlackCat

-

La red de mensajería Matrix ya cuenta con más de 6...

La red de mensajería Matrix ya cuenta con más de 6...

-

Sistema de verificación de SMS de Google

Sistema de verificación de SMS de Google

-

Vulnerabilidad en plugin WPBakery para WordPress e...

Vulnerabilidad en plugin WPBakery para WordPress e...

-

Albania sufre un ciberataque que bloquea sus servi...

Albania sufre un ciberataque que bloquea sus servi...

-

Rusia multa a Google con 358 millones dólares por ...

Rusia multa a Google con 358 millones dólares por ...

-

Elon Musk asegura que sus coches eléctricos Tesla ...

Elon Musk asegura que sus coches eléctricos Tesla ...

-

Kalina: el láser ruso que deja ciegos a los satéli...

Kalina: el láser ruso que deja ciegos a los satéli...

-

Estafados 8 millones de euros a Ayuntamientos , Ho...

Estafados 8 millones de euros a Ayuntamientos , Ho...

-

Diferencia entre discos y unidades: NVMe, SATA, M....

Diferencia entre discos y unidades: NVMe, SATA, M....

-

Navegador Tor 11.5 ahora evita la censura en Inter...

Navegador Tor 11.5 ahora evita la censura en Inter...

-

¿Qué es el UASP o USB attached SCSI?

¿Qué es el UASP o USB attached SCSI?

-

Pasos a seguir para recuperar una cuenta de Netfli...

Pasos a seguir para recuperar una cuenta de Netfli...

-

Ex ingeniero de la CIA condenado por filtrar secre...

Ex ingeniero de la CIA condenado por filtrar secre...

-

Nuevo malware de Android en la Google Play instala...

Nuevo malware de Android en la Google Play instala...

-

Tras 7 años, resucita el mayor tracker de Torrents...

Tras 7 años, resucita el mayor tracker de Torrents...

-

El estado de Teams, una herramienta de espionaje a...

El estado de Teams, una herramienta de espionaje a...

-

Microsoft advierte de una campaña masiva de Phishi...

Microsoft advierte de una campaña masiva de Phishi...

-

La presidenta del Banco Central Europeo fue el obj...

La presidenta del Banco Central Europeo fue el obj...

-

Robo millonario a Axie Infinity comenzó con una fa...

Robo millonario a Axie Infinity comenzó con una fa...

-

La cadena de hoteles Marriott es hackeada por sext...

La cadena de hoteles Marriott es hackeada por sext...

-

Arrestado por estafar mil millones dólares en hard...

Arrestado por estafar mil millones dólares en hard...

-

China está censurando las noticias del robo de la ...

China está censurando las noticias del robo de la ...

-

Bandai Namco confirma ser víctima de un ataque del...

Bandai Namco confirma ser víctima de un ataque del...

-

Facebook bombardea a los enfermos de cáncer con pu...

Facebook bombardea a los enfermos de cáncer con pu...

-

Un juez de menores prohíbe hacer un cursillo de in...

Un juez de menores prohíbe hacer un cursillo de in...

-

Detenido en Barcelona un falso representante de Ga...

Detenido en Barcelona un falso representante de Ga...

-

BMW y el uso abusivo del software como servicio

BMW y el uso abusivo del software como servicio

-

Guardia Civil España detiene la red que vació las ...

Guardia Civil España detiene la red que vació las ...

-

Presentan el teléfono Nothing Phone 1

Presentan el teléfono Nothing Phone 1

-

Vídeos falsos de tenistas para descargar malware y...

Vídeos falsos de tenistas para descargar malware y...

-

Windows Autopatch ya está disponible

Windows Autopatch ya está disponible

-

Calibre 6.0: la navaja suiza de libros electrónico...

Calibre 6.0: la navaja suiza de libros electrónico...

-

Hackean coches Honda: pueden abrirlos y arrancarlo...

Hackean coches Honda: pueden abrirlos y arrancarlo...

-

App's para Android de la Google Play Store con mal...

App's para Android de la Google Play Store con mal...

-

Cables SATA y SAS: tipos, diferencias y velocidades

Cables SATA y SAS: tipos, diferencias y velocidades

-

El ISP francés La Poste Mobile víctima del ransomw...

El ISP francés La Poste Mobile víctima del ransomw...

-

Snapchat contrata al jefe de la inteligencia de EEUU

Snapchat contrata al jefe de la inteligencia de EEUU

-

Italia multa a Xiaomi con 3,2 millones por violar ...

Italia multa a Xiaomi con 3,2 millones por violar ...

-

PyPI comienza a exigir 2FA en sus proyectos críticos

PyPI comienza a exigir 2FA en sus proyectos críticos

-

Microsoft revierte bloqueo por defecto de macros e...

Microsoft revierte bloqueo por defecto de macros e...

-

Sigue estancada la compra de Twitter por parte de ...

Sigue estancada la compra de Twitter por parte de ...

-

Microsoft Pluton limita por hardware el software q...

Microsoft Pluton limita por hardware el software q...

-

Hackean las cuentas de Twitter y YouTube del Ejérc...

Hackean las cuentas de Twitter y YouTube del Ejérc...

-

Nuevo grupo de ransomware: RedAlert ataca servidor...

Nuevo grupo de ransomware: RedAlert ataca servidor...

-

IA en China permite leer la mente de miembros del ...

IA en China permite leer la mente de miembros del ...

-

Penas de hasta 1 año de prisión en Japón para quié...

Penas de hasta 1 año de prisión en Japón para quié...

-

Cisco Packet Tracer 8

Cisco Packet Tracer 8

-

Black Basta es un nuevo y peligroso grupo de ranso...

Black Basta es un nuevo y peligroso grupo de ranso...

-

¿Una ganga en internet? Cae una red que ha estafad...

¿Una ganga en internet? Cae una red que ha estafad...

-

Demandan a TikTok después de que dos niñas más mue...

Demandan a TikTok después de que dos niñas más mue...

-

Meta demanda a una empresa por robar 350.000 perfi...

Meta demanda a una empresa por robar 350.000 perfi...

-

Modo Aislamiento, la respuesta de Apple al espiona...

Modo Aislamiento, la respuesta de Apple al espiona...

-

El tribunal británico demanda a Apple por 1.800 mi...

El tribunal británico demanda a Apple por 1.800 mi...

-

Drones submarinos para llevar 200kg de droga de Ma...

Drones submarinos para llevar 200kg de droga de Ma...

-

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

Logitech admite un error crítico por certificados caducados que bloqueó Logi Options+ y G Hub en macOS, pero ya lanzó parches oficiales ...

-

Actores de amenazas chinos han desarrollado un peligroso nuevo método para robar dinero directamente de cuentas bancarias mediante aplicacio...

-

Los mejores ciberespías y hackers de élite del mundo se reunieron en secreto en España , específicamente en Barcelona , bajo el lema "...

DNS privados: el futuro de la privacidad en internet: DoH, DoT y DoQ

DNS privados: el futuro de la privacidad en internet: DoH, DoT y DoQ

Estamos cerca de la supremacía en privacidad, no solo Encrypted Client Hello (ECH), si no DoT/DoH/DoQ ayudaran a elegirse entre privacidad o no

DNS: resolución de dominios

DNS es el conocido y antiguo protocolo, que carece de todas las formas de ciberseguridad, y sin embargo, es uno de los protocolos más importantes y fundamentales de Internet. Por ello, últimamente estamos viviendo mejoras sobre el mismo, donde por ejemplo, DoT o DoH agregan una capa de ciberseguridad al transporte al protocolo DNS, reutilizar las mismas capas de ciberseguridad que usa HTTPS: TLS. Y es que, tanto DoT ( DNS over TLS ) como DoH ( DNS over HTTPS ) usan TLS.

DoH agrega HTTP/2 entre DNS y TLS para el encuadre. DoT también tiene una capa de tramas heredada de DNS sobre TCP, pero es ridículamente simple en comparación con HTTP/2. Ambos se ejecutan sobre TCP.

QUIC se sumó a la fiesta de la privacidad recientemente . QUIC es una "Stranger Things" que toma TCP, TLS y la capacidad de transmisión de HTTP/2 y los fusiona en un protocolo encriptado nativo implementado sobre UDP. A partir de este nuevo protocolo de transporte, obtenemos dos nuevas variantes: DoQ ( DNS over QUIC ) "tan reciente que no tiene ni entrada en la wikipedia", que es similar a DoT pero utiliza la capacidad de flujo de QUIC en lugar del marco DNS sobre TCP, y DoH3, que es DNS sobre HTTPS/3, siendo HTTP/3 mucho más rápido.

Cómo funciona DNS over HTTPS ( DoH )

El principal problema con el DNS convencional es que las consultas se envían completamente sin cifrar a través de la red, lo que facilita a los "fisgones" ver qué sitios se están visitando.

La información del dominio visitado estaría disponible para cualquier persona con un mínimo acceso a nuestra red . Esto podría incluir nuestro ISP, el gobierno o cualquier persona en la misma red Wi-Fi que ejecute un rastreador de paquetes como WireShark.

Sin embargo, con DoH, el tráfico de DNS se envía a través de un túnel encriptado usando HTTPS, la misma tecnología que se usa para encriptar el contenido real de nuestra sesiones de navegación. La siguiente captura muestra cómo se ven las comunicaciones DoH para los intrusos potenciales.

Ventajas y diferencias DoT / DoH / DoQ

- DoT y DoQ usan puertos personalizados (tcp/853 y udp/8853 respectivamente) que los firewalls pueden bloquear fácilmente, mientras que DoH usa el mismo puerto y protocolo que se usa para todo el tráfico web HTTPS (tcp/443), lo que dificulta el bloqueo o incluso la detección. DoH3 usa udp/443, por lo que es más fácil de bloquear pero aún no se distingue de otro tráfico web que usa este protocolo ( Como es QUIC a secas ), y los clientes compatibles con HTTP/3 tienen la capacidad de recurrir a HTTP/2 cuando esto sucede.

- El protocolo HTTP/2 utilizado por DoH es

significativamente más complejo que el marco básico empleado por DoT. La

ventaja de DoH es que la mayoría de las implementaciones de HTTP/2

ofrecen un buen rendimiento, mientras que la mayoría de las

implementaciones de DoT conduce a un rendimiento más bajo. Cuando se

implementa correctamente, DoT ofrece una menor complejidad, lo que

teóricamente puede tener un pequeño impacto positivo en el uso de la

batería, pero podría ser una gota en el océano en comparación con TLS.

Sin embargo, la diferencia en la latencia no debería ser perceptible.

DoQ y DoH3, por otro lado, usan el mismo marco proporcionado por el protocolo QUIC, que está muy inspirado en el protocolo HTTP/2. La diferencia en complejidad entre DoQ y DoH3 es, por lo tanto, incluso menor que entre DoT y DoH. - Como DoH usa HTTP, cuando se implementa en un navegador, existe la preocupación de tener las mismas capacidades de seguimiento que se usan en la web (user agent, cookies, etc.). Hasta la fecha, todos los clientes populares, incluidos los navegadores, no envían encabezados con fingerprints en la cabecera, se ejecutan sin cookies y ni siquiera envían un agente de usuario.

- DoQ y DoH3 son más resistentes a la pérdida de paquetes. DoT y DoH se ejecutan sobre una única conexión TCP, lo que significa que, en caso de pérdida de un paquete, todas las consultas o respuestas de DNS después de este paquete deben esperar a que se retransmita el paquete perdido (esto se denomina HoL o Head-of-line blocking). Gracias al diseño de secuencias de QUIC, una sola sesión de QUIC puede transportar varias secuencias individuales. Cada flujo es independiente y la pérdida de un paquete solo afecta al flujo al que está asociado. Tanto con DoQ como con DoH3, cada consulta/respuesta de DNS se aísla en su propio flujo, lo que elimina el problema de bloqueo de encabezado de línea descrito anteriormente. Por lo tanto, dichos protocolos son particularmente adecuados para redes móviles o altamente congestionadas, pero no harán ninguna diferencia sustancial en una red no congestionada. Un inconveniente es que QUIC está todo implementado en el espacio del usuario, y, por lo tanto, requiere más CPU y batería para funcionar que TCP. Esto puede ser un problema para las aplicaciones que hacen un uso intensivo del ancho de banda, pero como el DNS es bastante ligero, la diferencia debería ser insignificante con la mayoría de las implementaciones.

Adopción de DNS over QUIC ( DoQ )

Uno de los más interesantes y recientes estudios sobre DNS over Quic fue publicado hace unos días y el mismo nos revela importantes e interesantes conclusiones.

Para tratar la adopción de DoQ en Internet, los técnicos de la Universidad de Munich, comenzamos escaneando el espacio de direcciones IPv4 en busca de resolutores de DoQ, utilizando todos los puertos propuestos (UDP/784, /853 y /8853), en el transcurso de 29 semanas, desde el 5 de Julio de 2021 hasta finales de Marzo que fue la publicación. Para ello, fueron usaron, y apuntar para el repositorio, este conjunto de aplicaciones:

- ZMap DoQ: ZMap packet for DoQ identification

- Verify DoQ: Verification of DoQ services

- Misc DNS Measurements: Registra DoQ negociado, así como la versión QUIC y el certificado X.509

- DNSPerf: Biblioteca de medición de rendimiento para DoQ, DoUDP, DoTCP, DoT y DoH

La cantidad de resolutores verificadas por DoQ aumenta constantemente semana tras semana, comenzando con 833 resolutores en la semana 27 de 2021, que termina en un aumento del 46,1 % a 1217 resolutores verificados en la semana 3 de 2022. Tras añadir por parte de estudio, soporte para la versión 1 de QUIC en la semana 43, se observa un uso constante de DoQ Draft 02/QUIC 1 (barras azul oscuro), lo que creo es muy esclarecedor del panorama que se nos viene.

DNS over QUIC promete mejorar los protocolos DNS cifrados establecidos al aprovechar el protocolo de transporte QUIC. En el estudio, se observa una adopción lenta pero constante de DoQ en los resolutores en todo el mundo, donde las fluctuaciones observadas semana tras semana reflejan el desarrollo continuo y el proceso de estandarización con implementaciones y servicios que cambian rápidamente.

Las organizaciones invierten mucho tiempo, dinero y esfuerzo en asegurar sus redes. Según la Unidad 42 de investigación de amenazas de Palo Alto Networks, aproximadamente el 85 % del malware utiliza DNS para establecer un canal de comando y control, lo que permite a los adversarios una ruta fácil para insertar malware en una red y extraer datos.

Activar DNS over HTTPS en Google Chrome o Brave

Brave esta basado en Chronium , por lo que aunque el ejemplo sea de Brave, la forma de activar DNS over HTTPS, será igual en Chrome, con alguna consideración. Para poder utilizar DNS sobre HTTPS (DoH) debemos tener al menos la versión 83 del navegador.

Si queremos habilitar DoH en Brave / Google Chrome tenemos que ir a configuración. A continuación y abrir el apartado de Privacidad y seguridad.

Tras hacer clic en Seguridad. En configuración avanzada buscamos "Usar un DNS seguro". En nuestro caso y tras el ultimo ejemplo usado, podéis ver la configuración de CloudFlare.

Si no te aparece el menú anterior para configurar DoH, como se trata de una función experimental y depende de la versión, podríamos habilitarla así:

- Escribimos chrome://flags/#dns-over-https en la barra de direcciones y pulsamos en enter.

- Buscamos Secure DNS lookups y pulsamos en Enabled.

- Reiniciamos Chrome y seguimos los pasos anteriores.

De las opciones que tenemos disponibles, encontramos entre las predeterminadas ::

- Cloudflare, Google y Quad9

Activar DNS over HTTPS en Firefox

Otro de los navegador más famosos y que ya admite DNS sobre HTTPS (DoH) es Firefox ( Aunque le costó algo ). Para activarlo:

- Vamos a la configuración.

- En «buscar» ponemos DoH o DNS sobre HTTPS ( si lo teneis en ingles, con el over ) y os saldrá el apartado configuración de red. Allí pulsaremos el botón que está a la derecha y que pone configuración.

Posteriormente buscaremos "Activar DNS sobre HTTPS ". La variedad de la que disponemos en Firefox, es bastante menor en comparación con Brave / Chrome. Si embargo, también podemos poner un servidor DoH seleccionando la opción "Personalizada".

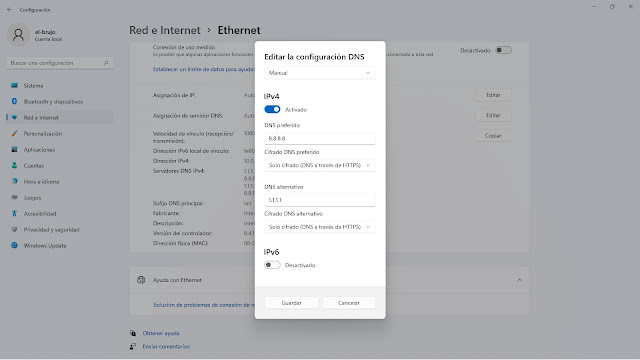

Activar DNS over HTTP (DoH) en Windows 11

Con la creciente adopción de Windows 11 , y viendo lo que paso con la adopción de Windows 10, creo que es necesario tratarlo tambien en dicho sistema operativo, de donde tomara los ajustes Edge.

Si clickamos en el Botón de inicio , debemos seleccionar o buscar "Ajustes" desde el menú Inicio. También podemos usar las teclas WIN + I, que nos llevara directamente al mismo punto.

Una vez en Ajustes, debemos ir al menú lateral izquierdo, en la parte de “red e internet" , seleccionando en el menú lateral del lado derecho la red que estemos usando, ethernet o Conexión inalámbrica, en Propiedades .

DNS IP V4

1. DNS primaria de Google: 8.8.8.8

1. DNS secundaria de Google: 8.8.4.4

2. DNS primaria de Cloudflare: 1.1.1.1

2. DNS secundaria de Cloudflare: 1.0.0.1

3. DNS primaria de Quad9: 9.9.9.9

3. DNS secundaria de Qua9: 149.112.112.112

DNS Para IP V6

1. DNS primaria de Google: 2001: 4860: 4860 :: 8888

1. DNS secundaria de Google: 2001: 4860: 4860 :: 8844

2. DNS primaria de Cloudflare: 2606: 4700: 4700 :: 1111

2. DNS secundaria de Cloudflare: 2606: 4700: 4700 :: 1001

3. DNS primaria de Quad9: 2620: fe :: fe

3. DNS Secundaria de Quad9: 2620: fe :: fe: 9

Comprobando nuestra privacidad DoH / DoT

Cloudflare ofrece una página web que puede verificar el estado de nuestra configuración. Cuando visitemos la página, si hacemos clic en "Verificar mi navegador", se mostrarán las medidas de seguridad aplicadas y las que faltarían.

Fuentes:

https://ciberseguridad.blog/dns-over-tls-https-quic-y-el-futuro-de-la-privacidad/

Entrada más reciente

Entrada más reciente

2 comentarios :

Como "copiaste" el Articulo de #Ciberseguridad.blog eh.....

"Citar" no es copiar, siempre que se cite el origen y está puesta la fuente, como siempre, al final del artículo con el enlace correspondiente a CiberSeguridad.blog

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.