Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

julio

(Total:

52

)

-

Las 30 vulnerabilidades más explotadas en 2020 y 2021

Las 30 vulnerabilidades más explotadas en 2020 y 2021

-

Dos mujeres hackearon cajeros automáticos con una ...

Dos mujeres hackearon cajeros automáticos con una ...

-

La Unión Europea impone multa récord a Amazon con ...

La Unión Europea impone multa récord a Amazon con ...

-

Dos detenidos por acosar a niñas menores a través ...

Dos detenidos por acosar a niñas menores a través ...

-

Contratistas de defensa de E.U. fueron engañados p...

Contratistas de defensa de E.U. fueron engañados p...

-

BlackMatter y LockBit 2.0: novedades en el mundo d...

BlackMatter y LockBit 2.0: novedades en el mundo d...

-

Supuesta filtración 4 billones de teléfonos de Clu...

Supuesta filtración 4 billones de teléfonos de Clu...

-

Vulnerabilidades en el router de fibra HGU Askey d...

Vulnerabilidades en el router de fibra HGU Askey d...

-

Actualizaciones de seguridad de Apple para iOS, iP...

Actualizaciones de seguridad de Apple para iOS, iP...

-

Diferencias GPUs NVIDIA RTX vs GTX

Diferencias GPUs NVIDIA RTX vs GTX

-

Clonar Disco Duro HDD o Unidad SSD con CloneZilla

Clonar Disco Duro HDD o Unidad SSD con CloneZilla

-

Nuevo ataque PetitPotam permite hackear dominios d...

Nuevo ataque PetitPotam permite hackear dominios d...

-

Quién es Shalev Hulio, el militar responsable de P...

Quién es Shalev Hulio, el militar responsable de P...

-

El 97% de los emails que usan los funcionarios Esp...

El 97% de los emails que usan los funcionarios Esp...

-

DuckDuckGo presenta "Email Protection", un servici...

DuckDuckGo presenta "Email Protection", un servici...

-

Detenido en Estepona responsable hackear más de 1...

Detenido en Estepona responsable hackear más de 1...

-

Grave vulnerabilidad local kernel sistema de fiche...

Grave vulnerabilidad local kernel sistema de fiche...

-

Nueva vulnerabilidad en Windows permite elevación ...

Nueva vulnerabilidad en Windows permite elevación ...

-

WhatsApp permitirá activar el cifrado de la copia ...

WhatsApp permitirá activar el cifrado de la copia ...

-

Estados Unidos acusa formalmente a 4 ciudadanos Ch...

Estados Unidos acusa formalmente a 4 ciudadanos Ch...

-

Análisis forense víctimas de Pegasus del grupo NSO...

Análisis forense víctimas de Pegasus del grupo NSO...

-

Grave vulnerabilidad ejecución remota de código en...

Grave vulnerabilidad ejecución remota de código en...

-

ASIC para minar criptomonedas

ASIC para minar criptomonedas

-

Las 3.800 PS4 confiscadas en Ucrania no minaban cr...

Las 3.800 PS4 confiscadas en Ucrania no minaban cr...

-

Microsoft revela que ciudadanos en Cataluña han si...

Microsoft revela que ciudadanos en Cataluña han si...

-

Hackean las cuentas de Twitter y Facebook de La Se...

Hackean las cuentas de Twitter y Facebook de La Se...

-

Steam Deck: Valve presenta consola portátil para j...

Steam Deck: Valve presenta consola portátil para j...

-

Documentos maliciosos Excel 4.0 XLM Macros

Documentos maliciosos Excel 4.0 XLM Macros

-

Detenidas en España 16 personas por estafar 3,5 mi...

Detenidas en España 16 personas por estafar 3,5 mi...

-

Actualizaciones de seguridad productos Microsoft, ...

Actualizaciones de seguridad productos Microsoft, ...

-

Gmail quiere acabar con el phishing gracias al BIMI

Gmail quiere acabar con el phishing gracias al BIMI

-

Intervenido en Málaga un dron de 4,35 metros de en...

Intervenido en Málaga un dron de 4,35 metros de en...

-

Mozilla VPN ya está disponible en España

Mozilla VPN ya está disponible en España

-

Fallo de seguridad en la web Vacunación Covid de C...

Fallo de seguridad en la web Vacunación Covid de C...

-

Herramientas Endpoint Detection and Response EDR

Herramientas Endpoint Detection and Response EDR

-

Alternativas correo Gmail basadas en la privacidad

Alternativas correo Gmail basadas en la privacidad

-

Descubren a un conductor de contrabando con 256 CP...

Descubren a un conductor de contrabando con 256 CP...

-

ChatControl: El Parlamento Europeo aprueba la vigi...

ChatControl: El Parlamento Europeo aprueba la vigi...

-

Parche incompleto de Microsoft para PrintNightmare...

Parche incompleto de Microsoft para PrintNightmare...

-

Error en la web de Sanidad Madrid expone datos pri...

Error en la web de Sanidad Madrid expone datos pri...

-

Descubren miles de Bases de Datos desprotegidas en...

Descubren miles de Bases de Datos desprotegidas en...

-

Cifrado por hardware unidades SSD (SED)

Cifrado por hardware unidades SSD (SED)

-

Ingeniero de Microsoft consiguió robar 10 millones...

Ingeniero de Microsoft consiguió robar 10 millones...

-

WhatsApp ya permite enviar fotografías y vídeos qu...

WhatsApp ya permite enviar fotografías y vídeos qu...

-

Descubren 9 aplicaciones Android que roban credenc...

Descubren 9 aplicaciones Android que roban credenc...

-

Ciberataque global del ransomware REvil afecta a m...

Ciberataque global del ransomware REvil afecta a m...

-

Publicada herramienta descifrado gratuita para víc...

Publicada herramienta descifrado gratuita para víc...

-

Europol cierra servicio de VPN DoubleVPN utilizado...

Europol cierra servicio de VPN DoubleVPN utilizado...

-

Operadores de Telefonía añaden enlaces publicidad ...

Operadores de Telefonía añaden enlaces publicidad ...

-

30 millones ordenadores Dell vulnerables por culpa...

30 millones ordenadores Dell vulnerables por culpa...

-

Grupo MASMOVIL España hackeado por el ransomware d...

Grupo MASMOVIL España hackeado por el ransomware d...

-

Grave vulnerabilidad en el servicio de impresión d...

Grave vulnerabilidad en el servicio de impresión d...

-

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

Después de ver qué es una vCPU y la diferencia entre núcleos (cores) e hilos en los procesadores, pasamos a explicar toda la nomenclatura d...

-

Los mejores ciberespías y hackers de élite del mundo se reunieron en secreto en España , específicamente en Barcelona , bajo el lema "...

-

Apple rediseñará por completo su app Salud en iOS 26.4 , incorporando 4 novedades clave que mejorarán la experiencia de los usuarios.

Cifrado por hardware unidades SSD (SED)

Cifrado por hardware unidades SSD (SED)

La necesidad de proteger nuestra privacidad se ha convertido en uno de los puntos más importantes de nuestra vida, y por este motivo los fabricantes de dispositivos de almacenamiento incorporan desde hace tiempo sistemas de cifrado por hardware, de manera que los usuarios no tengamos que recurrir a siempre a programas. Las unidades de autocifrado (SED) utilizan cifrado basado en hardware. Las unidades SED llevan integrado un chip de cifrado AES que cifra los datos antes de escribirlos, y los descifra antes de leerlos directamente en el soporte NAND.

¿Qué es el cifrado?

- Una SSD con cifrado integrado en el hardware suele designarse más comúnmente como unidad con autocifrado (SED)

- Añadir una capa de cifrado de software afecta de forma negativa al rendimiento de una SSD.

- Sin embargo, el cifrado de hardware de una SED está integrado en el controlador, por lo que el rendimiento de la SSD no se ve afectado a corto ni a largo plazo.

Explicado de manera sencilla, el cifrado convierte la información introducida en un dispositivo digital en bloques de datos ilegibles. Cuanto más sofisticado sea el proceso de cifrado, más ilegibles e indescifrables serán los datos cifrados. Y viceversa: el descifrado devuelve los datos cifrados a su forma original para que vuelvan a ser legibles. Los datos cifrados también se denominan texto encriptado o codificado, en tanto que los no cifrados se conocen como texto llano, o simple.

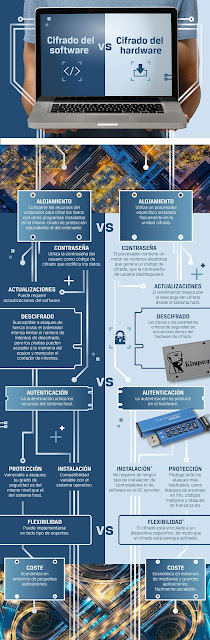

Cifrado por hardware vs Cifrado por software

Como su nombre sugiere, el cifrado por software utiliza uno o varios programas de software para cifrar los datos de la unidad de almacenamiento. La primera vez que se cifra un SSD se establece una clave única que se guarda en la memoria del PC, y esta a su vez está cifrada con una frase secreta definida por el usuario. Cuando el usuario escribe dicha frase, se desbloquea la clave y se permite el acceso a los datos cifrados, así que en realidad el cifrado por software es algo así como un intermediario entre la lectura y escritura de los datos y el dispositivo.

Créditos imagen Kingston

Cuando los datos se escriben en la unidad, se cifran mediante la clave antes de guardarse físicamente en el disco, y cuando se leen los datos, éstos se descifran mediante la misma clave antes de presentarlos al usuario. Esto conlleva una carga de trabajo bastante notable para el procesador del PC, ya que como el cifrado está basado en un programa (que debe estar residente en memoria), es la CPU la encargada en realidad de realizar la carga de trabajo del cifrado y descifrado de los datos.

El cifrado por software tiene dos desventajas muy claras y una ventaja que a la vez es desventaja: la primera desventaja es que dependes de un programa, y por lo tanto sin él no puedes acceder a los datos, por lo que si hay algún problema en el mismo tendrás serias dificultades. La segunda desventaja es que si un pirata informático averigua tu frase secreta (igual que si averigua una contraseña), podrá acceder a todos los datos sin restricción ya que se guarda una copia de la clave privada en el propio dispositivo de almacenamiento. Finalmente, la ventaja es que el rendimiento de cifrado y descifrado es superior al de hardware ya que depende de la CPU, pero a la vez es desventaja porque reducirá el rendimiento del PC al estar usando recursos de ésta.

Las unidades de autocifrado (SED) utilizan cifrado basado en hardware, cuyo concepto de cifrado de los datos del usuario resulta más holístico. Las SED llevan integrado un chip de cifrado AES que cifra los datos antes de escribirlos, y los descifra antes de leerlos directamente en el soporte NAND. El cifrado basado en hardware se sitúa entre el sistema operativo instalado en la unidad y el BIOS del sistema. La primera vez que se cifra la unidad, se genera un código de cifrado que se guarda en la memoria Flash de NAND. La primera vez que se arranca el sistema, se carga un BIOS personalizado que pedirá la frase secreta del usuario. Una vez introducida la frase secreta, el contenido de la unidad es descifrado y se permite el acceso al sistema operativo y a los datos del usuario.

Las unidades que utilizan cifrado basado en hardware, por su parte, podríamos decir que integran este programa en la propia unidad por lo que no dependen del procesador para realizar las labores de cifrado y descifrado de los datos. Los SSD con autocifrado (SED) llevan integrado un chip que cifra los datos antes de escribirlos y los descifra antes de leerlos directamente en el soporte NAND. De esta manera, el cifrado por hardware se sitúa entre el sistema operativo y la BIOS del sistema, por lo que es mucho más seguro que el cifrado por software.

Las unidades de autocifrado también cifran/descifran los datos sobre la marcha con el chip de cifrado integrado responsable del cifrado de datos antes de guardarlos en la memoria Flash de NAND, y descifra los datos antes de leerlos. La CPU anfitriona no participa en el proceso de cifrado, lo cual reduce la merma de rendimiento asociada con el cifrado basado en software. En la mayoría de los casos, durante el arranque del sistema la clave de cifrado se guarda en la memoria integrada de disco SSD, lo cual aumenta la complejidad de recuperarla. Por ello, es menos vulnerable a los ataques de bajo nivel. Este método de cifrado basado en hardware ofrece un alto nivel de protección de datos, por cuanto es invisible al usuario. No puede desactivarse y no afecta al rendimiento.

La primera vez que se cifra la unidad se genera un código de cifrado que se guarda en la memoria NAND Flash del SSD, y la primera vez que se arranca el sistema con la unidad, se carga una BIOS personalizada que pedirá la frase secreta del usuario. Una vez introducida, todo el contenido se descifra y se permite el acceso al sistema operativo y a los datos del usuario.

¿Qué tipos de cifrado se usan en SSD?

Por norma general, en un SSD con chip de autocifrado (SED) vamos a encontrar dos tipos, siendo AES el más conocido y utilizado. AES (Advanced Encryption Standard, norma de cifrado avanzado) es un algoritmo de cifrado simétrico (esto significa que las claves de cifrado y descifrado son la misma) que divide la información por bloques de 128 bits antes de cifrarlos con una clave que depende del nivel de cifrado AES (por ejemplo, AES de 256 bit significa que la clave tiene 256 bits, y obviamente cuanto mayor sea la clave más complicada será de descifrar).

De hecho, el cifrado AES de 256 bits es una norma internacional que garantiza una protección superior de los datos y que está homologado incluso por el gobierno de EEUU ya que se considera literalmente indescifrable, lo cual convierte a esta norma en la más robusta que existe.

Por otro lado tenemos el cifrado basado en TCG Opal 2.0; TCG es el grupo normativo internacional que define la raíz de confianza basada en hardware de plataformas informáticas interoperativas de confianza, y que establece Opal 2.0 como un protocolo que puede inicializar, autenticar y gestionar los SSD cifrados mediante proveedores de software independientes, es decir, esto permite que sea el SSD y no la CPU el encargado de cifrar y descifrar los datos cuando se utiliza cifrado por software compatible como las soluciones de Symantec, McAffee y otros.

¿Cómo funciona el cifrado de hardware SSD?

En una SED, el cifrado está siempre activado, es decir, cuando los datos se escriben en la SED, el controlador los cifra para después descifrarse cuando se leen desde la SED. La característica de seguridad de contraseña tiene que activarse mediante un software de gestión de cifrado. Si no se hace, no habrá forma de impedir que un usuario lea los datos de la unidad. Es decir, la SED descifrará toda la información para cualquiera que la solicite, a menos que haya un software de gestión de seguridad que lo impida.

La tecnología SED ofrece seguridad de datos certificados y verificados que brinda protección de acceso previa al arranque prácticamente infranqueable para los datos de los usuarios. Ya que el cifrado es parte de un controlador de la unidad, proporciona protección de datos previa al arranque. Ejecutar un software para intentar infringir los códigos de autenticación no es posible, ya que el cifrado está activo antes de que ningún software pueda empezar a cargarse. Otra ventaja del cifrado es que está activo en todo momento, por lo que la unidad puede cumplir los requisitos de cumplimiento de los estándares gubernamentales para los datos en aplicaciones de banca, finanzas, médicas y del gobierno, conforme a las especificaciones TCG Opal 2.0 y los protocolos de autenticación de acceso IEEE-1667.

¿Cómo se activa el cifrado de hardware?

El usuario solo necesita un software que proporcione capacidad de gestión de las claves de cifrado para beneficiarse del cifrado de los dispositivos SED. Por ejemplo los SED Crucial son compatibles con el estándar Microsoft® eDrive, que ofrece seguridad de los datos instantánea con el uso de Windows® BitLocker. Windows BitLocker no necesita cifrar la unidad antes de poder usarla (ya lo ha hecho el controlador de la SSD), por lo que no hay retrasos ni hay que esperar que el cifrado se realice. Una vez que Windows BitLocker esté activado, la SED quedará inmediatamente lista para su uso. Todo lo que tiene que hacer es dejar que la unidad con autocifrado realice el proceso, y disfrute de las ventajas de una unidad fiable y de alto rendimiento con cifrado basado en hardware.

Fuentes:

https://www.kingston.com/spain/es/solutions/data-security/how-ssd-encryption-works

https://www.crucial.es/support/articles-faq-ssd/overview-hardware-encryption

Vía:

https://hardzone.es/tutoriales/rendimiento/cifrado-hardware-ssd/

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.