Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

julio

(Total:

52

)

-

Las 30 vulnerabilidades más explotadas en 2020 y 2021

Las 30 vulnerabilidades más explotadas en 2020 y 2021

-

Dos mujeres hackearon cajeros automáticos con una ...

Dos mujeres hackearon cajeros automáticos con una ...

-

La Unión Europea impone multa récord a Amazon con ...

La Unión Europea impone multa récord a Amazon con ...

-

Dos detenidos por acosar a niñas menores a través ...

Dos detenidos por acosar a niñas menores a través ...

-

Contratistas de defensa de E.U. fueron engañados p...

Contratistas de defensa de E.U. fueron engañados p...

-

BlackMatter y LockBit 2.0: novedades en el mundo d...

BlackMatter y LockBit 2.0: novedades en el mundo d...

-

Supuesta filtración 4 billones de teléfonos de Clu...

Supuesta filtración 4 billones de teléfonos de Clu...

-

Vulnerabilidades en el router de fibra HGU Askey d...

Vulnerabilidades en el router de fibra HGU Askey d...

-

Actualizaciones de seguridad de Apple para iOS, iP...

Actualizaciones de seguridad de Apple para iOS, iP...

-

Diferencias GPUs NVIDIA RTX vs GTX

Diferencias GPUs NVIDIA RTX vs GTX

-

Clonar Disco Duro HDD o Unidad SSD con CloneZilla

Clonar Disco Duro HDD o Unidad SSD con CloneZilla

-

Nuevo ataque PetitPotam permite hackear dominios d...

Nuevo ataque PetitPotam permite hackear dominios d...

-

Quién es Shalev Hulio, el militar responsable de P...

Quién es Shalev Hulio, el militar responsable de P...

-

El 97% de los emails que usan los funcionarios Esp...

El 97% de los emails que usan los funcionarios Esp...

-

DuckDuckGo presenta "Email Protection", un servici...

DuckDuckGo presenta "Email Protection", un servici...

-

Detenido en Estepona responsable hackear más de 1...

Detenido en Estepona responsable hackear más de 1...

-

Grave vulnerabilidad local kernel sistema de fiche...

Grave vulnerabilidad local kernel sistema de fiche...

-

Nueva vulnerabilidad en Windows permite elevación ...

Nueva vulnerabilidad en Windows permite elevación ...

-

WhatsApp permitirá activar el cifrado de la copia ...

WhatsApp permitirá activar el cifrado de la copia ...

-

Estados Unidos acusa formalmente a 4 ciudadanos Ch...

Estados Unidos acusa formalmente a 4 ciudadanos Ch...

-

Análisis forense víctimas de Pegasus del grupo NSO...

Análisis forense víctimas de Pegasus del grupo NSO...

-

Grave vulnerabilidad ejecución remota de código en...

Grave vulnerabilidad ejecución remota de código en...

-

ASIC para minar criptomonedas

ASIC para minar criptomonedas

-

Las 3.800 PS4 confiscadas en Ucrania no minaban cr...

Las 3.800 PS4 confiscadas en Ucrania no minaban cr...

-

Microsoft revela que ciudadanos en Cataluña han si...

Microsoft revela que ciudadanos en Cataluña han si...

-

Hackean las cuentas de Twitter y Facebook de La Se...

Hackean las cuentas de Twitter y Facebook de La Se...

-

Steam Deck: Valve presenta consola portátil para j...

Steam Deck: Valve presenta consola portátil para j...

-

Documentos maliciosos Excel 4.0 XLM Macros

Documentos maliciosos Excel 4.0 XLM Macros

-

Detenidas en España 16 personas por estafar 3,5 mi...

Detenidas en España 16 personas por estafar 3,5 mi...

-

Actualizaciones de seguridad productos Microsoft, ...

Actualizaciones de seguridad productos Microsoft, ...

-

Gmail quiere acabar con el phishing gracias al BIMI

Gmail quiere acabar con el phishing gracias al BIMI

-

Intervenido en Málaga un dron de 4,35 metros de en...

Intervenido en Málaga un dron de 4,35 metros de en...

-

Mozilla VPN ya está disponible en España

Mozilla VPN ya está disponible en España

-

Fallo de seguridad en la web Vacunación Covid de C...

Fallo de seguridad en la web Vacunación Covid de C...

-

Herramientas Endpoint Detection and Response EDR

Herramientas Endpoint Detection and Response EDR

-

Alternativas correo Gmail basadas en la privacidad

Alternativas correo Gmail basadas en la privacidad

-

Descubren a un conductor de contrabando con 256 CP...

Descubren a un conductor de contrabando con 256 CP...

-

ChatControl: El Parlamento Europeo aprueba la vigi...

ChatControl: El Parlamento Europeo aprueba la vigi...

-

Parche incompleto de Microsoft para PrintNightmare...

Parche incompleto de Microsoft para PrintNightmare...

-

Error en la web de Sanidad Madrid expone datos pri...

Error en la web de Sanidad Madrid expone datos pri...

-

Descubren miles de Bases de Datos desprotegidas en...

Descubren miles de Bases de Datos desprotegidas en...

-

Cifrado por hardware unidades SSD (SED)

Cifrado por hardware unidades SSD (SED)

-

Ingeniero de Microsoft consiguió robar 10 millones...

Ingeniero de Microsoft consiguió robar 10 millones...

-

WhatsApp ya permite enviar fotografías y vídeos qu...

WhatsApp ya permite enviar fotografías y vídeos qu...

-

Descubren 9 aplicaciones Android que roban credenc...

Descubren 9 aplicaciones Android que roban credenc...

-

Ciberataque global del ransomware REvil afecta a m...

Ciberataque global del ransomware REvil afecta a m...

-

Publicada herramienta descifrado gratuita para víc...

Publicada herramienta descifrado gratuita para víc...

-

Europol cierra servicio de VPN DoubleVPN utilizado...

Europol cierra servicio de VPN DoubleVPN utilizado...

-

Operadores de Telefonía añaden enlaces publicidad ...

Operadores de Telefonía añaden enlaces publicidad ...

-

30 millones ordenadores Dell vulnerables por culpa...

30 millones ordenadores Dell vulnerables por culpa...

-

Grupo MASMOVIL España hackeado por el ransomware d...

Grupo MASMOVIL España hackeado por el ransomware d...

-

Grave vulnerabilidad en el servicio de impresión d...

Grave vulnerabilidad en el servicio de impresión d...

-

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

Después de ver qué es una vCPU y la diferencia entre núcleos (cores) e hilos en los procesadores, pasamos a explicar toda la nomenclatura d...

-

Los mejores ciberespías y hackers de élite del mundo se reunieron en secreto en España , específicamente en Barcelona , bajo el lema "...

-

Apple rediseñará por completo su app Salud en iOS 26.4 , incorporando 4 novedades clave que mejorarán la experiencia de los usuarios.

Grave vulnerabilidad ejecución remota de código en iOS 14.0 al conectarse a una red WiFi

Grave vulnerabilidad ejecución remota de código en iOS 14.0 al conectarse a una red WiFi

El error descubierto recientemente que al conectarte a un red Wifi con iPhone con un nombre (SSID) con caracteres especiales %p%s%s%s%s%n permitía bloquear el Wifi ha resultado ser en realidad mucho más grave de lo que pensaba al principio. Ya que resulta que la vulnerabilidad no sólo bloquea el WiFi del teléfono causando una Denegación de Servicio (DoS) sino que además permite ejecución remota de código (RCE) añadiendo simplemente "% @" al nombre de una red Wifi.

WiFiDemon: la vulnerabilidad de iOS WiFi

El equipo de investigación de ZecOps Mobile EDR investigó si el error de cadena de formato WiFi anunciado recientemente en wifid fue explotado en la naturaleza.

Esta investigación nos llevó a descubrimientos interesantes:

- Recientemente, una vulnerabilidad de proximidad WiFi de 0 clics parcheada silenciosamente en iOS 14 - iOS 14.4 no tenía ningún CVE asignado, ahora si CVE-2021-30800

- El error de denegación de servicio (DoS) de WiFi anunciado públicamente, que actualmente es un día 0, es más que solo un DoS y es en realidad un RCE

Hay una nueva vulnerabilidad de WiFi en la ciudad. Probablemente ya lo viste, pero no de todas las implicaciones que presenta. El error de WiFi "no peligroso" recientemente revelado es bastante más grave de lo que en principio se pensaba.

Esta vulnerabilidad permite que un atacante infecte un teléfono / tableta sin * ninguna * interacción con un atacante. Este tipo de ataque se conoce como "clic cero" (o "clic cero"). La vulnerabilidad solo se corrigió parcialmente.

1. Requisitos previos para el ataque con 0 clics de WiFiDemon:

- Requiere que el WiFi esté abierto con Auto-Join (habilitado de forma predeterminada)

- Versión de iOS vulnerable para 0 clics: desde iOS 14.0

- La vulnerabilidad 0-Click se corrigió en iOS 14.4

Soluciones:

- Actualiza la última versión, 14.6 en el momento de escribir este artículo para evitar el riesgo de WiFiDemon en su forma de 0 clics.

- Considere deshabilitar la función de conexión automática de WiFi a través de Configuración-> WiFi-> Punto de acceso automático de conexión-> Nunca.

2. Requisitos previos para el ataque de cadenas de formato WiFi 0Day:

A diferencia de las publicaciones de investigación iniciales, en el momento de escribir este artículo, las cadenas de formato WiFi parecen ser una ejecución remota de código (RCE) cuando se unen a un SSID malicioso.

Soluciones:

No unirse una a WiFis desconocida

Considere deshabilitar la función de conexión automática de WiFi a través de Configuración-> WiFi-> Punto de acceso automático de conexión-> Nunca.

Esta vulnerabilidad todavía es un día cero en el momento de escribir este artículo, el 4 de julio. iOS 14.6 es VULNERABLE cuando se conecta a un SSID especialmente diseñado.

Esperar una actualización oficial de Apple y aplíquela lo antes posible.

Wi-Fi-Demon aka CVE-2021-30800

- De DoS a RCE

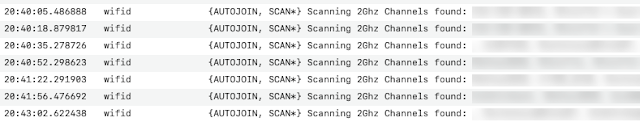

wifid es un demonio del sistema que maneja el protocolo asociado con la conexión WIFI. Wifid se ejecuta como root. La mayoría de las funciones de manejo se definen en el marco CoreWiFi, y estos servicios no son accesibles desde dentro de la caja de arena. wifid es un demonio sensible que puede llevar a comprometer todo el sistema.

Últimamente, el investigador Carl Schou (@vm_call) descubrió que wifid tiene un problema de formato de cadena al manejar SSID.

https://www.forbes.com/sites/kateoflahertyuk/2021/06/20/new-iphone-bug-breaks-your-wifi-heres-the-fix

El tweet original sugiere que este error de wifid podría deshabilitar permanentemente la funcionalidad WiFi del iPhone, así como la función Hotspot. Esta denegación de servicio (DoS) de "WiFi" se produce desde que wifid escribe un SSID wifi conocido en los siguientes tres archivos del disco:

Dado que los nombres de las redes WiFi están escritos en el disco en ciertos archivos, cada vez que el iPhone intentaba conectarse a una red WiFi, iOS leía esos archivos y fallaba y se reiniciaba en un bucle.

- /var/preferences/com.apple.wifi.known-networks.plist

- /var/preferences/SystemConfiguration/com.apple.wifi-networks.plist.backup

- /var/preferences/SystemConfiguration/com.apple.wifi-private-mac-networks.plist

Cada vez que el wifid reaparece, lee el SSID incorrecto de un archivo y vuelve a bloquearse. Incluso un reinicio no puede solucionar este problema.

Sin embargo, este error se puede "arreglar" siguiendo los siguientes pasos según Forbes:

"La solución es simple: simplemente restablezca la configuración de red yendo a Configuración> General> Restablecer> Restablecer configuración de red".

Este error afecta actualmente al último iOS 14.6 y Apple aún no ha publicado ninguna corrección para este error.

Inicialmente, el error se consideró un gran problema antes de que los expertos de iOS descubrieran que deshabilitar WiFi y restablecer la configuración de red de iOS borraría esos archivos locales del nombre de red problemático y permitiría a los usuarios usar su función WiFi nuevamente.

En el centro del problema estaba el carácter "%" en el nombre de la red WiFi, que en Objective-C, el principal lenguaje de programación de iOS, también se usa para declarar nombres de variables o comandos.

En una nueva investigación publicada, la firma de seguridad ZecOps dijo que encontraron un nuevo patrón de cadena que, cuando se agrega a los nombres de las redes WiFi, podría tener consecuencias mucho peores que simplemente bloquear el servicio WiFi de un iPhone.

Al agregar "% @" al nombre de una red, un actor de amenazas malintencionado podría abusar del bucle de patrón de bloqueo en el servicio WiFi para ejecutar código personalizado en lo que podría describirse como una vulnerabilidad de uso después de la liberación.

Dado que iOS conecta automáticamente a los usuarios a la red WiFi más cercana, el error podría explotarse en escenarios de cero clic simplemente creando un nombre de red WiFi malicioso y luego esperando a que los usuarios cercanos se conecten a ella cuando estén lo suficientemente cerca.

WiFiDemon RCE ya arreglado en la versión actual de iOS

ZecOps comenta que si bien el error de bloqueo original descubierto el mes pasado afectó a todas las versiones de iOS 14.x, la variante de ejecución remota de código (RCE) que encontraron la semana pasada solo funcionó para iPhones y iPads con versiones de iOS desde 14.0 hasta 14.4.

La firma de seguridad con sede en San Francisco dijo que el error se reparó misteriosamente en enero de 2021 con el lanzamiento de iOS 14.4, pero sin mucha fanfarria del equipo de seguridad de Apple.

Como resultado de sus hallazgos, ZecOps ahora está aconsejando a los usuarios de iPhone y iPad que actualicen sus dispositivos a la última versión de iOS para evitar que los actores de amenazas exploten este problema, al que apodaron WiFiDemon, para ejecutar código malicioso en actualizaciones desactualizadas. dispositivos.

Las versiones anteriores de iOS anteriores a iOS 14.x no son vulnerables a WiFiDemon RCE o ataques de colisión, dijeron los investigadores.

https://therecord.media/that-iphone-wifi-crash-bug-is-far-worse-than-initially-thought/

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.