Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

▼

julio

(Total:

52

)

-

Las 30 vulnerabilidades más explotadas en 2020 y 2021

Las 30 vulnerabilidades más explotadas en 2020 y 2021

-

Dos mujeres hackearon cajeros automáticos con una ...

Dos mujeres hackearon cajeros automáticos con una ...

-

La Unión Europea impone multa récord a Amazon con ...

La Unión Europea impone multa récord a Amazon con ...

-

Dos detenidos por acosar a niñas menores a través ...

Dos detenidos por acosar a niñas menores a través ...

-

Contratistas de defensa de E.U. fueron engañados p...

Contratistas de defensa de E.U. fueron engañados p...

-

BlackMatter y LockBit 2.0: novedades en el mundo d...

BlackMatter y LockBit 2.0: novedades en el mundo d...

-

Supuesta filtración 4 billones de teléfonos de Clu...

Supuesta filtración 4 billones de teléfonos de Clu...

-

Vulnerabilidades en el router de fibra HGU Askey d...

Vulnerabilidades en el router de fibra HGU Askey d...

-

Actualizaciones de seguridad de Apple para iOS, iP...

Actualizaciones de seguridad de Apple para iOS, iP...

-

Diferencias GPUs NVIDIA RTX vs GTX

Diferencias GPUs NVIDIA RTX vs GTX

-

Clonar Disco Duro HDD o Unidad SSD con CloneZilla

Clonar Disco Duro HDD o Unidad SSD con CloneZilla

-

Nuevo ataque PetitPotam permite hackear dominios d...

Nuevo ataque PetitPotam permite hackear dominios d...

-

Quién es Shalev Hulio, el militar responsable de P...

Quién es Shalev Hulio, el militar responsable de P...

-

El 97% de los emails que usan los funcionarios Esp...

El 97% de los emails que usan los funcionarios Esp...

-

DuckDuckGo presenta "Email Protection", un servici...

DuckDuckGo presenta "Email Protection", un servici...

-

Detenido en Estepona responsable hackear más de 1...

Detenido en Estepona responsable hackear más de 1...

-

Grave vulnerabilidad local kernel sistema de fiche...

Grave vulnerabilidad local kernel sistema de fiche...

-

Nueva vulnerabilidad en Windows permite elevación ...

Nueva vulnerabilidad en Windows permite elevación ...

-

WhatsApp permitirá activar el cifrado de la copia ...

WhatsApp permitirá activar el cifrado de la copia ...

-

Estados Unidos acusa formalmente a 4 ciudadanos Ch...

Estados Unidos acusa formalmente a 4 ciudadanos Ch...

-

Análisis forense víctimas de Pegasus del grupo NSO...

Análisis forense víctimas de Pegasus del grupo NSO...

-

Grave vulnerabilidad ejecución remota de código en...

Grave vulnerabilidad ejecución remota de código en...

-

ASIC para minar criptomonedas

ASIC para minar criptomonedas

-

Las 3.800 PS4 confiscadas en Ucrania no minaban cr...

Las 3.800 PS4 confiscadas en Ucrania no minaban cr...

-

Microsoft revela que ciudadanos en Cataluña han si...

Microsoft revela que ciudadanos en Cataluña han si...

-

Hackean las cuentas de Twitter y Facebook de La Se...

Hackean las cuentas de Twitter y Facebook de La Se...

-

Steam Deck: Valve presenta consola portátil para j...

Steam Deck: Valve presenta consola portátil para j...

-

Documentos maliciosos Excel 4.0 XLM Macros

Documentos maliciosos Excel 4.0 XLM Macros

-

Detenidas en España 16 personas por estafar 3,5 mi...

Detenidas en España 16 personas por estafar 3,5 mi...

-

Actualizaciones de seguridad productos Microsoft, ...

Actualizaciones de seguridad productos Microsoft, ...

-

Gmail quiere acabar con el phishing gracias al BIMI

Gmail quiere acabar con el phishing gracias al BIMI

-

Intervenido en Málaga un dron de 4,35 metros de en...

Intervenido en Málaga un dron de 4,35 metros de en...

-

Mozilla VPN ya está disponible en España

Mozilla VPN ya está disponible en España

-

Fallo de seguridad en la web Vacunación Covid de C...

Fallo de seguridad en la web Vacunación Covid de C...

-

Herramientas Endpoint Detection and Response EDR

Herramientas Endpoint Detection and Response EDR

-

Alternativas correo Gmail basadas en la privacidad

Alternativas correo Gmail basadas en la privacidad

-

Descubren a un conductor de contrabando con 256 CP...

Descubren a un conductor de contrabando con 256 CP...

-

ChatControl: El Parlamento Europeo aprueba la vigi...

ChatControl: El Parlamento Europeo aprueba la vigi...

-

Parche incompleto de Microsoft para PrintNightmare...

Parche incompleto de Microsoft para PrintNightmare...

-

Error en la web de Sanidad Madrid expone datos pri...

Error en la web de Sanidad Madrid expone datos pri...

-

Descubren miles de Bases de Datos desprotegidas en...

Descubren miles de Bases de Datos desprotegidas en...

-

Cifrado por hardware unidades SSD (SED)

Cifrado por hardware unidades SSD (SED)

-

Ingeniero de Microsoft consiguió robar 10 millones...

Ingeniero de Microsoft consiguió robar 10 millones...

-

WhatsApp ya permite enviar fotografías y vídeos qu...

WhatsApp ya permite enviar fotografías y vídeos qu...

-

Descubren 9 aplicaciones Android que roban credenc...

Descubren 9 aplicaciones Android que roban credenc...

-

Ciberataque global del ransomware REvil afecta a m...

Ciberataque global del ransomware REvil afecta a m...

-

Publicada herramienta descifrado gratuita para víc...

Publicada herramienta descifrado gratuita para víc...

-

Europol cierra servicio de VPN DoubleVPN utilizado...

Europol cierra servicio de VPN DoubleVPN utilizado...

-

Operadores de Telefonía añaden enlaces publicidad ...

Operadores de Telefonía añaden enlaces publicidad ...

-

30 millones ordenadores Dell vulnerables por culpa...

30 millones ordenadores Dell vulnerables por culpa...

-

Grupo MASMOVIL España hackeado por el ransomware d...

Grupo MASMOVIL España hackeado por el ransomware d...

-

Grave vulnerabilidad en el servicio de impresión d...

Grave vulnerabilidad en el servicio de impresión d...

-

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

Después de ver qué es una vCPU y la diferencia entre núcleos (cores) e hilos en los procesadores, pasamos a explicar toda la nomenclatura d...

-

Los mejores ciberespías y hackers de élite del mundo se reunieron en secreto en España , específicamente en Barcelona , bajo el lema "...

-

Apple rediseñará por completo su app Salud en iOS 26.4 , incorporando 4 novedades clave que mejorarán la experiencia de los usuarios.

Ciberataque global del ransomware REvil afecta a miles de empresas

Ciberataque global del ransomware REvil afecta a miles de empresas

El peligroso grupo de origen ruso llamado REvil (Sodinokibi) que atacó exitosamente al Grupo MasMovil en España ha efectuado su plan perfecto, atacando través del software de gestión de la estadounidense (Miami, Florida) Kaseya ASV utilizando por miles de empresas en todo el mundo. Según telemetria de la compañía Eset también hay empresas víctimas de España en el ataque cadena de suministro de Kaseya VSA del Grupo Ransomware REvil . Podría ser el ataque más grave vivido hasta el momento. Podrían ser más de 1.000 empresas están afectadas en Estado Unidos y no 200 como se dijo en un primer momento. El problema es que podrían ser muchas más, Kaseya tiene hasta 40.000 clientes. En un reciente comunicado piden un rescate de 70 millones de dólares en BTC y afirman haber infectado 1 millón de sistemas. Kaseya confirma que hay entre 800 y 1.500 empresas afectadas.

Ataque cadena de suministro al software Kaseya VSA por parte del ransomware REvil deja muchas empresas afectadas

Ciberataque golpea a miles de empresas en EE.UU y en el resto del mundo

- Hay más de 1.000 empresas USA afectadas (inicialmente se hablaba de sólo 200) pero podrían ser muchas más. Kaseya está presente en más de 10 países y tiene más de 40.000 clientes.

- Demuestran que al atacar al proveedor de software de múltiples organizaciones pueden atrapar decenas, tal vez cientos de víctimas de un solo golpe.

- Están pidiendo un rescate 45 mil dólares por cada extensión de fichero

- No hay exfiltración (robo) datos, sólo cifrado ficheros

- 11 escuelas de Nueva Zelanda usan un MSP (proveedor de TI) que usa Kaseya y, por lo tanto, parece que se han visto afectadas.

- Por ejemplo la infección obliga cierre 500 de los 800 supermercados Suecos Coop

Cientos de supermercados paralizados en Suecia por el ataque informático a Kaseya

¿Qué es Kaseva ASV?

Vende sus productos a proveedores de servicios administrados (MSP), que a su vez brindan servicios de TI remotos a cientos de empresas de menor tamaño que no tienen los recursos para realizar esos procesos internamente.

Los MSP utilizan la plataforma en la nube VSA de Kaseya para ayudar a administrar y enviar actualizaciones de software a sus clientes, así como para administrar otras cuestiones de los usuarios. El uso generalizado de VSA es exactamente lo que ha permitido a los piratas informáticos explotarlo y supuestamente infectar a multitud de empresas.

Kaseya, una empresa de software que brinda servicios a más de 40.000 organizaciones en todo el mundo y confirmó que su plataforma de administración de sistemas, llamada VSA, sufrió un "sofisticado" ciberataque que se realizó se propagó a través de una actualización maliciosa de de Kaseya VSA, plataforma utilizada por múltiples proveedores de servicios gestionados (MSP).

Es decir que se trata de un ataque a la cadena de suministro a través de Kaseya VSA, un software tipo Managed Service Provider (MSP) para control remoto y patching.

Ejemplo nota rescate grupo REvil

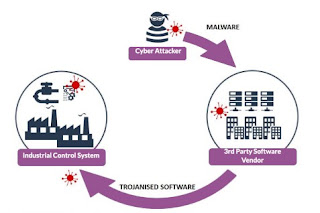

¿Qué es un ataque cadena de suministro?

Ataque Suministro de Cadena (Supply Chain Attacks)

Un ataque a la cadena de suministro se produce cuando el software es creado y publicado por proveedores de confianza. Estas aplicaciones y actualizaciones están firmadas, por lo que se presupone una legitimidad del ejecutable, y son instaladas automáticamente en todos los clientes que se requieran actualización.

Respuesta de Estados Unidos

La Agencia de Estados Unidos para la Seguridad Cibernética y la Infraestructura (CISA) dijo en su propio sitio web que estaba tomando medidas "para comprender y abordar el reciente ataque de ransomware" contra el programa VSA de Kaseya y múltiples proveedores de servicios. Según Huntress Labs, "alrededor de 200 (solo contando EEUU) empresas fueron tomadas como blanco por los delincuentes", sin que el grupo especifique su tamaño o sector de actividad, aunque el número seguirá creciendo con las horas.

El presidente Joe Biden dijo que el gobierno de EE. UU. No está seguro de quién está detrás del ataque, pero ha ordenado a las agencias federales que ayuden en la respuesta.

"El hecho es que le ordené a la comunidad de inteligencia que me diera una inmersión profunda sobre lo que sucedió y lo sabré mejor mañana. Y si es con el conocimiento y / o la consecuencia de Rusia, entonces le dije a Putin que lo haremos responder ", dijo Biden, refiriéndose a su reunión con el líder ruso el mes pasado.

"No estamos seguros. El pensamiento inicial no era el gobierno ruso, pero aún no estamos seguros", agregó.

El ransomware parece haber sido incrustado en secreto en Kaseya VSA, lo que ayudó a difundir el software malicioso porque las empresas de gestión de TI utilizan VSA para distribuir actualizaciones de software a sus clientes., No está claro cómo se comprometió por primera vez el software de Kaseya.

Este ataque al estilo de la cadena de suministro es la misma la técnica utilizada por los piratas informáticos rusos para hackear SolarWinds, aunque en este caso el software malicioso se utilizó para secuestrar las redes de las víctimas en lugar de espiarlas.

Detalles técnicos

El 2 de julio, se utilizaron muchos servidores Kaseya VSA para implementar ransomware en el sistema de sus clientes. Aquí están los detalles de esa intrusión inicial:

- La entrada inicial fue utilizando una vulnerabilidad Zero-Day en Kaseya VSA. Entonces, incluso si se utiliza la última versión, en el momento del ataque, los delincuentes podrían ejecutar comandos de forma remota en el dispositivo VSA. No se proporcionarán detalles técnicos sobre cómo aprovechar la vulnerabilidad hasta que el parche esté disponible. No es una buena señal que una banda de ransomware tenga un día cero en productos utilizados ampliamente por los proveedores de servicios administrados, y muestra la escalada continua de bandas de ransomware. Kaseya está preparando una actualización de software para corregir la vulnerabilidad.

- La entrega de ransomware se realiza a través de una actualización de software falsa y automatizada mediante Kaseya VSA. El atacante detiene inmediatamente el acceso del administrador al VSA, y luego agrega una tarea llamada "Kaseya VSA Agent Hot-fix". Luego, esta actualización falsa se implementa en toda las instalación, incluso en los sistemas de los clientes de MSP, como una actualización de agente de administración falsa. Esta actualización del agente de administración es en realidad REvil ransomware.

- Los ejecutables del ransomware se colocan en TempPath de Kaseya con el nombre de archivo agent.exe, generalmente c:\kworking\agent.exe que se obtiene desde HKLM\SOFTWARE\WOW6432Node\Kaseya\Agent\<id>.

- El procedimiento de VSA utilizado para ejecutar el ransomware se denominó "Kaseya VSA Agent Hot-fix". Los procedimientos adicionales fueron "Archivar y purgar registros" (captura de pantalla).

- The "Kaseya VSA Agent Hot-fix" ejecuta lo siguiente a través de LOLBAS. Se ejecuta el siguiente comando, que:

- Desactiva la supervisión en tiempo real

- Desactiva IPS

- Deshabilita la búsqueda en la nube

- Inhabilita el análisis de secuencias de comandos

- Acceso a carpetas controlado deshabilitado (función de prevención de ransomware)

- Desactiva la protección de red

- Detiene el envío de muestras a la nube

- Por diseño, Kaseya está diseñado para permitir la administración de sistemas con privilegios de alto nivel. De modo que el ransomware puede llegar a todos los sistemas. Los atacantes enviaron una actualización del agente de administración, que se instala automáticamente en todos los sistemas administrados, lo que significa un impacto muy amplio. Además, Kaseya recomienda exclusiones de antivirus en algunas carpetas utilizadas durante la implementación de este malware.

- Cuando "agent.exe" se ejecuta, el ejecutable legítimo de Windows Defender (MsMpEng.exe) y el payload cifrador de Sodinokibi (mpsvc.dll) son copiados en un path hardcodeado "c:\Windows" para ejecutar un DLL-sideloading.

- La DLL de Sodinokibi (mpsvc.dll) crea la clave HKLM\SOFTWARE\WOW6432Node\BlackLivesMatter con varios valores relaciones a claves y configuraciones del malware.

- Configura el dispositivo para iniciar REvil Safe Mode con una contraseña predeterminada de 'DTrump4ever'.

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.