Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

▼

2022

(Total:

967

)

-

▼

diciembre

(Total:

80

)

-

La mejor cámara de un teléfono es la del Google Pi...

La mejor cámara de un teléfono es la del Google Pi...

-

Plataforma rusa de droga en la darknet es hackeada...

Plataforma rusa de droga en la darknet es hackeada...

-

Los submarinos de la Marina de Reino Unido usaban ...

Los submarinos de la Marina de Reino Unido usaban ...

-

El Bloc de Notas en Windows 11 tendrá pestañas

El Bloc de Notas en Windows 11 tendrá pestañas

-

Windows 7 arranca en 28 minutos en un Pentium a 5 ...

Windows 7 arranca en 28 minutos en un Pentium a 5 ...

-

Vulnerabilidad crítica SMB (RCE sin autenticar) en...

Vulnerabilidad crítica SMB (RCE sin autenticar) en...

-

KDE Plasma

KDE Plasma

-

GB Inceptor es una capturadora que funciona en uni...

GB Inceptor es una capturadora que funciona en uni...

-

Los HDD alcanzarán el precio de 1 céntimo por GB a...

Los HDD alcanzarán el precio de 1 céntimo por GB a...

-

Xiaomi Redmi Note 12: lanzamiento en Europa inminente

Xiaomi Redmi Note 12: lanzamiento en Europa inminente

-

Espacio reservado en un una unidad SSD (el sobreap...

Espacio reservado en un una unidad SSD (el sobreap...

-

Francia multa a Microsoft con 60 millones $ por us...

Francia multa a Microsoft con 60 millones $ por us...

-

George Hotz, el hacker de la PS3 que iba a mejorar...

George Hotz, el hacker de la PS3 que iba a mejorar...

-

TikTok reconoce que sus empleados espiaron a perio...

TikTok reconoce que sus empleados espiaron a perio...

-

El FBI recomienda usar un bloqueador de anuncios

El FBI recomienda usar un bloqueador de anuncios

-

LastPass reconoce que robaron las contraseñas cifr...

LastPass reconoce que robaron las contraseñas cifr...

-

Google preocupada por su buscador ante la amenaza ...

Google preocupada por su buscador ante la amenaza ...

-

Diferencias entre PCIe Gen 3 y PCIe Gen 4: velocid...

Diferencias entre PCIe Gen 3 y PCIe Gen 4: velocid...

-

Mastodon ha ganado más de 2 millones de nuevos usu...

Mastodon ha ganado más de 2 millones de nuevos usu...

-

ChatGPT no será gratis para siempre: OpenAI prevé ...

ChatGPT no será gratis para siempre: OpenAI prevé ...

-

Disponible nueva versión Tails: 5.8, la distro bas...

Disponible nueva versión Tails: 5.8, la distro bas...

-

En España, en caso de emergencia, todos los coches...

En España, en caso de emergencia, todos los coches...

-

Europa quiere que las baterías de los teléfonos se...

Europa quiere que las baterías de los teléfonos se...

-

Google empieza implementar el cifrado de extremo a...

Google empieza implementar el cifrado de extremo a...

-

Una Roomba grabó a una mujer en el váter y las imá...

Una Roomba grabó a una mujer en el váter y las imá...

-

Google trabaja en una IA para que puedas entender ...

Google trabaja en una IA para que puedas entender ...

-

Epic Games multada por la privacidad de los menore...

Epic Games multada por la privacidad de los menore...

-

GitHub presenta escaneo gratuito de secretos para ...

GitHub presenta escaneo gratuito de secretos para ...

-

Grandes empresas tecnológicas (Meta, Microsoft, AW...

Grandes empresas tecnológicas (Meta, Microsoft, AW...

-

Certificaciones Linux

Certificaciones Linux

-

Dispositivos PLC: cómo funcionan y consejos de uso

Dispositivos PLC: cómo funcionan y consejos de uso

-

El Instituto Nacional de Estándares y Tecnología (...

El Instituto Nacional de Estándares y Tecnología (...

-

China prohíbe el uso de IA para la creación de imá...

China prohíbe el uso de IA para la creación de imá...

-

John Carmack abandona Meta tras 10 años al frente ...

John Carmack abandona Meta tras 10 años al frente ...

-

Twitter prohíbe promocionar cuentas en otras redes...

Twitter prohíbe promocionar cuentas en otras redes...

-

Twitter suspende la cuenta de Mastodon y de decena...

Twitter suspende la cuenta de Mastodon y de decena...

-

Un año después el 72% de las organizaciones siguen...

Un año después el 72% de las organizaciones siguen...

-

El grupo de ransomware PLAY hackea la cadena de el...

El grupo de ransomware PLAY hackea la cadena de el...

-

Dell presenta un portátil modular: Concept Luna, q...

Dell presenta un portátil modular: Concept Luna, q...

-

OSV-Scanner: un escáner de vulnerabilidades de Google

OSV-Scanner: un escáner de vulnerabilidades de Google

-

El Senado de EE.UU. prohíbe el uso de TikTok en di...

El Senado de EE.UU. prohíbe el uso de TikTok en di...

-

Microsoft prohíbe la minería de criptomonedas en s...

Microsoft prohíbe la minería de criptomonedas en s...

-

Controladores de Windows maliciosos firmados por M...

Controladores de Windows maliciosos firmados por M...

-

Top de herramientas y gadgets para hardware hacking

Top de herramientas y gadgets para hardware hacking

-

Elon Muk suspende la cuenta de seguimiento de su a...

Elon Muk suspende la cuenta de seguimiento de su a...

-

Passkey en Google Chrome: el principio del fin de ...

Passkey en Google Chrome: el principio del fin de ...

-

Baterías de sodio y azufre superan 4x a las de ion...

Baterías de sodio y azufre superan 4x a las de ion...

-

Aumentan los ataques de ransomware en el sector sa...

Aumentan los ataques de ransomware en el sector sa...

-

Un malware utiliza GitHub como servidor de Comando...

Un malware utiliza GitHub como servidor de Comando...

-

Uber sufre una nueva filtración de datos

Uber sufre una nueva filtración de datos

-

¿Qué son los ataque Side-channel (ataque de canal ...

¿Qué son los ataque Side-channel (ataque de canal ...

-

Twitter Blue será un 30% más caro desde iOs

Twitter Blue será un 30% más caro desde iOs

-

El scroll continuo llega a los resultados del busc...

El scroll continuo llega a los resultados del busc...

-

La historia detrás del botón «Me Gusta» de Facebook

La historia detrás del botón «Me Gusta» de Facebook

-

Google Drive, al igual que Google Chrome, también ...

Google Drive, al igual que Google Chrome, también ...

-

Apple M1 vs Apple M2

Apple M1 vs Apple M2

-

Disponible el navegador Tor 12.0

Disponible el navegador Tor 12.0

-

Encender un PC remotamente con Wake-on-Lan (WoL)

Encender un PC remotamente con Wake-on-Lan (WoL)

-

Chrome presenta el modo ahorro de energía y memori...

Chrome presenta el modo ahorro de energía y memori...

-

Apple añade cifrado de extremo a extremo a las cop...

Apple añade cifrado de extremo a extremo a las cop...

-

Lo más buscado en Google España en 2022

Lo más buscado en Google España en 2022

-

Telegram ya funciona sin número ni tarjeta SIM

Telegram ya funciona sin número ni tarjeta SIM

-

Reparación de inicio en Windows 11

Reparación de inicio en Windows 11

-

Unidad SSD recibe la certificación de la NASA

Unidad SSD recibe la certificación de la NASA

-

La FTC demanda a Microsoft y bloquea la adquisició...

La FTC demanda a Microsoft y bloquea la adquisició...

-

Ex-empleados de Twitter demandarán a la empresa

Ex-empleados de Twitter demandarán a la empresa

-

¿Es seguro y anónimo usar el navegador Tor?

¿Es seguro y anónimo usar el navegador Tor?

-

Investigan Neuralink (de Elon Musk) por maltrato a...

Investigan Neuralink (de Elon Musk) por maltrato a...

-

Anuncios maliciosos en Google redirigen a sitios f...

Anuncios maliciosos en Google redirigen a sitios f...

-

¿Qué es y para que sirve ChatGPT?

¿Qué es y para que sirve ChatGPT?

-

Disponible distro hacking ético: Kali Linux 2022.4

Disponible distro hacking ético: Kali Linux 2022.4

-

Nivel RAID 1 en un NAS

Nivel RAID 1 en un NAS

-

Herramienta de IA muestra qué aspecto tendrías en ...

Herramienta de IA muestra qué aspecto tendrías en ...

-

El sitio web del Vaticano recibe ataques proRusos ...

El sitio web del Vaticano recibe ataques proRusos ...

-

Encuentran nuevas app con el troyano bancario Shar...

Encuentran nuevas app con el troyano bancario Shar...

-

Elon Musk espera poder implantar su ordenador Neur...

Elon Musk espera poder implantar su ordenador Neur...

-

Gorilla Glass Victus 2 para teléfonos móviles quie...

Gorilla Glass Victus 2 para teléfonos móviles quie...

-

Google vincula a una empresa española vendiendo sp...

Google vincula a una empresa española vendiendo sp...

-

LastPass confirma un nuevo incidente de seguridad ...

LastPass confirma un nuevo incidente de seguridad ...

-

Apple amenaza con retirar la aplicación de Twitter...

Apple amenaza con retirar la aplicación de Twitter...

-

- ► septiembre (Total: 72 )

-

▼

diciembre

(Total:

80

)

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

-

Un proyecto permite actualizar Windows 7 hasta enero de 2026 , añadiendo soporte para SSDs NVMe y USB 3.x , mejorando su seguridad y compati...

Disponible nueva versión Tails: 5.8, la distro basada en Tor, con mejoras del almacenamiento persistente, Wayland y Códigos QR

Disponible nueva versión Tails: 5.8, la distro basada en Tor, con mejoras del almacenamiento persistente, Wayland y Códigos QR

Tails 5.8 es la nueva versión de la distribución GNU/Linux de código abierto y totalmente gratuita, basada en la todopoderosa Debian y especializada en tareas de seguridad y privacidad.

Si hay una distro para tareas de privacidad y funcionando como Live USB o pendrives autoarrancable, esa es Tails. Además de incluir un paquete de aplicaciones básicas instaladas como navegador web, cliente de correo electrónico, herramientas ofimáticas o reproductores/editores multimedia, su punto fuerte radica en la protección de la privacidad en línea que ofrece.

Su navegador por defecto es Tor Browser y utiliza su red para redirigir las comunicaciones alrededor de una red distribuida de relevos realizados por voluntarios de todo el mundo. Todas las aplicaciones de Tails están configuradas para conectarse a través de Tor mientras que las conexiones directas (no-anónimas) son bloqueadas. Además, incluye herramientas de cifrado para protección de archivos o documentos, correos electrónicos o mensajería instantánea.

¿Qué hay de nuevo en Tails 5.8?

Dicen los responsables del desarrollo que esta versión es la más importante en años, ya que trae un «rediseño importante de las funciones existentes, importantes mejoras de usabilidad y seguridad reforzada».

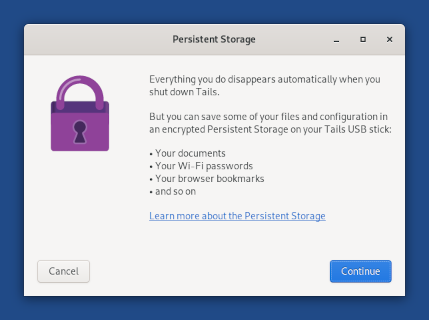

Quizá el cambio más notable es el rediseño completo del almacenamiento persistente, que no había cambiado tanto en los últimos años. Con la nueva versión ya no hay que reiniciar después de crear un espacio de almacenamiento persistente. También se puede cambiar la contraseña de almacenamiento persistente y se puede optar por crear el espacio de almacenamiento desde la misma pantalla de bienvenida si aún no está configurado.

Otro cambio en Tails 5.8 es la eliminación de X.Org y el uso de Wayland en su lugar. Los usuarios de Tails realmente no notarán la diferencia, pero Wayland es más seguro y ayuda a evitar que las aplicaciones comprometidas afecten a otras. La introducción de Wayland ha permitido incorporar otras funciones en Unsafe Browser que no estaban disponibles antes, como sonido, cargas y descargas, métodos de entrada alternativos para idiomas alternativos, y funciones de accesibilidad como el lector de pantalla y el teclado virtual.

Finalmente, la nueva versión permite escanear códigos QR que contienen puentes Tor. Los puentes Tor ayudan a ocultar el hecho de que estás conectado a esta red anónima, útil en países represivos que desaprueban su uso. Para obtener un código QR, puedes enviar un correo electrónico vacío a bridges@torproject.org desde una dirección de correo electrónico de Gmail o Riseup, o visitando el sitio web de Tor Bridges e imprimiendo un código QR en papel.

Las actualizaciones automáticas de Tails 5.8 están disponibles desde la versión 5.0 o superior. Si no puedes realizar una actualización, puede intentarlo manualmente o realizar una instalación limpia. Si lo necesitas, puedes revisar nuestro tutorial de uso: «Cómo conseguir un sistema operativo seguro, privado y portable con Tails».

Fuentes:

https://www.muycomputer.com/2022/12/21/tails-5-8-ya-esta-disponible/

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.