Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

▼

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

▼

enero

(Total:

124

)

-

En Alemania buscan un administrador para MS-DOS y ...

En Alemania buscan un administrador para MS-DOS y ...

-

Meta presenta Code Llama 70B, un modelo open sourc...

Meta presenta Code Llama 70B, un modelo open sourc...

-

Opera prepara un navegador para iOS basado en inte...

Opera prepara un navegador para iOS basado en inte...

-

España participa en una operación mundial para des...

España participa en una operación mundial para des...

-

Los usos curiosos que todavía damos a los disquete...

Los usos curiosos que todavía damos a los disquete...

-

Microsoft Edge «roba» datos personales de Chrome s...

Microsoft Edge «roba» datos personales de Chrome s...

-

Elon Musk anuncia el primer humano con sus chips c...

Elon Musk anuncia el primer humano con sus chips c...

-

Amazon cancela la compra de iRobot Roomba

Amazon cancela la compra de iRobot Roomba

-

Las imágenes de Taylor Swift que se hicieron viral...

Las imágenes de Taylor Swift que se hicieron viral...

-

CPU funcional de 16 bits construida y ejecutada en...

CPU funcional de 16 bits construida y ejecutada en...

-

GoAccess: Analizador de Registros Web en Tiempo Real

GoAccess: Analizador de Registros Web en Tiempo Real

-

Buscador de Arc hace uso de la IA para crear una w...

Buscador de Arc hace uso de la IA para crear una w...

-

Los ‘deepfakes’ porno de Taylor Swift inundan X (T...

Los ‘deepfakes’ porno de Taylor Swift inundan X (T...

-

OpenWrt tiene casi listas las especificaciones de ...

OpenWrt tiene casi listas las especificaciones de ...

-

Spotify acusa a Apple de extorsión por la nueva ta...

Spotify acusa a Apple de extorsión por la nueva ta...

-

El MIT anuncia una revolucionaria técnica de impre...

El MIT anuncia una revolucionaria técnica de impre...

-

AMD publica un driver para Linux que soporta sus d...

AMD publica un driver para Linux que soporta sus d...

-

Una vulnerabilidad en GRUB2 permitía omitir la ver...

Una vulnerabilidad en GRUB2 permitía omitir la ver...

-

Explotación activa de vulnerabilidad en Atlassian ...

Explotación activa de vulnerabilidad en Atlassian ...

-

Vulnerabilidad crítica en GoAnywhere

Vulnerabilidad crítica en GoAnywhere

-

Drainer-as-a-Service (DaaS) ¿qué son?

Drainer-as-a-Service (DaaS) ¿qué son?

-

Congreso Ciberseguridad Hackron XI - Tenerife 2024

Congreso Ciberseguridad Hackron XI - Tenerife 2024

-

Guía Procesadores Intel Core i3, Core i5, Core i7 ...

Guía Procesadores Intel Core i3, Core i5, Core i7 ...

-

Microsoft despide a 1.900 empleados de Activision ...

Microsoft despide a 1.900 empleados de Activision ...

-

¿Qué es una botnet? Conoce el control remoto de lo...

¿Qué es una botnet? Conoce el control remoto de lo...

-

Un nuevo bug en los teléfonos Google Pixel limita ...

Un nuevo bug en los teléfonos Google Pixel limita ...

-

GrapheneOS: alternativa libre a Android

GrapheneOS: alternativa libre a Android

-

Sam Altman estaría negociando con TSMC e inversion...

Sam Altman estaría negociando con TSMC e inversion...

-

La IA y la criptominería dispara el consumo de ene...

La IA y la criptominería dispara el consumo de ene...

-

Apple gana su primera batalla legal contra NSO Gro...

Apple gana su primera batalla legal contra NSO Gro...

-

Los horrores que viven los moderadores de Meta: “N...

Los horrores que viven los moderadores de Meta: “N...

-

Ya disponible Parrot 6: la distribución de moda es...

Ya disponible Parrot 6: la distribución de moda es...

-

El delincuente que robó 700 mil € al Ayuntamiento ...

El delincuente que robó 700 mil € al Ayuntamiento ...

-

Microsoft Copilot Pro: qué es, diferencias con la ...

Microsoft Copilot Pro: qué es, diferencias con la ...

-

Google Chrome estrena funciones impulsadas por la ...

Google Chrome estrena funciones impulsadas por la ...

-

HP asegura que bloquea los cartuchos de impresora ...

HP asegura que bloquea los cartuchos de impresora ...

-

Esta modelo gana 30K dólares al mes escuchando y h...

Esta modelo gana 30K dólares al mes escuchando y h...

-

Linux Lite o cómo devolver a la vida cualquier PC,...

Linux Lite o cómo devolver a la vida cualquier PC,...

-

El FBI y CISA alertan sobre los posibles riesgos d...

El FBI y CISA alertan sobre los posibles riesgos d...

-

Función de seguridad "Aislamiento del núcleo" (Cor...

Función de seguridad "Aislamiento del núcleo" (Cor...

-

La infraestructura de PyTorch fue comprometida

La infraestructura de PyTorch fue comprometida

-

Backups y Snapshots: diferencias y similitudes

Backups y Snapshots: diferencias y similitudes

-

Así usan el reconocimiento facial con rostros por ...

Así usan el reconocimiento facial con rostros por ...

-

FraudGPT, BadGPT, WormGPT son dos modelos de ia qu...

FraudGPT, BadGPT, WormGPT son dos modelos de ia qu...

-

Francia multa con 32 millones a Amazon por el cont...

Francia multa con 32 millones a Amazon por el cont...

-

La madre de todas las filtraciones: 12TB y 26 mil ...

La madre de todas las filtraciones: 12TB y 26 mil ...

-

OpenWrt trabaja en un router inalámbrico

OpenWrt trabaja en un router inalámbrico

-

Gestión gráfica de contenedores Docker con Portainer

Gestión gráfica de contenedores Docker con Portainer

-

DDoSia Client: la herramienta del grupo pro-ruso N...

DDoSia Client: la herramienta del grupo pro-ruso N...

-

La British Library, la biblioteca más completa del...

La British Library, la biblioteca más completa del...

-

Escape Room gratuito centrado en ciberseguridad: r...

Escape Room gratuito centrado en ciberseguridad: r...

-

Vulnerabilidad en Microsoft Outlook permite extrac...

Vulnerabilidad en Microsoft Outlook permite extrac...

-

Un chatbot de DPD insulta a un cliente

Un chatbot de DPD insulta a un cliente

-

Fallece David L. Mills: El legado del creador del ...

Fallece David L. Mills: El legado del creador del ...

-

Cryptomator: cifrado datos en la nube de Dropbox, ...

Cryptomator: cifrado datos en la nube de Dropbox, ...

-

Microsoft sufre un robo de correos corporativos po...

Microsoft sufre un robo de correos corporativos po...

-

Publican recopilación de 100 millones de contraseñ...

Publican recopilación de 100 millones de contraseñ...

-

Los resultados de un estudio sobre los datos que r...

Los resultados de un estudio sobre los datos que r...

-

Desarrollan una batería nuclear capaz de durar 50 ...

Desarrollan una batería nuclear capaz de durar 50 ...

-

WebWormhole permite enviar archivos grandes sin in...

WebWormhole permite enviar archivos grandes sin in...

-

Google Chrome soluciona el enésimo zero-day que es...

Google Chrome soluciona el enésimo zero-day que es...

-

Millones de GPU de Apple, AMD y Qualcomm están afe...

Millones de GPU de Apple, AMD y Qualcomm están afe...

-

Seagate presenta discos duros de más de 30TB

Seagate presenta discos duros de más de 30TB

-

Google Maps encuentra la solución para el mayor pr...

Google Maps encuentra la solución para el mayor pr...

-

Las profundidades de la privacidad digital: I2P, L...

Las profundidades de la privacidad digital: I2P, L...

-

En españa un joven de 17 años es condenado por hac...

En españa un joven de 17 años es condenado por hac...

-

En solo 5 minutos un desarrollador ha aumentado un...

En solo 5 minutos un desarrollador ha aumentado un...

-

OpenAI prohíbe a políticos usar su inteligencia ar...

OpenAI prohíbe a políticos usar su inteligencia ar...

-

Ubisoft sobre las suscripciones: "Los jugadores es...

Ubisoft sobre las suscripciones: "Los jugadores es...

-

¿Cuánto dinero perdería una empresa o un país en u...

¿Cuánto dinero perdería una empresa o un país en u...

-

Desaparecen las licencias perpetuas de VMWare y se...

Desaparecen las licencias perpetuas de VMWare y se...

-

Apple supera por primera vez a Samsung en ventas g...

Apple supera por primera vez a Samsung en ventas g...

-

OpenAI autoriza el uso de sus sistemas de IA para ...

OpenAI autoriza el uso de sus sistemas de IA para ...

-

Elon Musk muestra al humanoide de Tesla doblando l...

Elon Musk muestra al humanoide de Tesla doblando l...

-

Vulnerabilidad crítica en dispositivos de Juniper

Vulnerabilidad crítica en dispositivos de Juniper

-

Una de las grandes mejoras del Galaxy S24 requiere...

Una de las grandes mejoras del Galaxy S24 requiere...

-

Explotación activa de vulnerabilidad Microsoft Sha...

Explotación activa de vulnerabilidad Microsoft Sha...

-

Google permitirá a los usuarios seleccionar qué se...

Google permitirá a los usuarios seleccionar qué se...

-

Una empresa de etiquetado de IA contrata a trabaja...

Una empresa de etiquetado de IA contrata a trabaja...

-

Una fuga de datos masiva afectaría a todos los ciu...

Una fuga de datos masiva afectaría a todos los ciu...

-

Los ataques de ransomware provocan una muerte al m...

Los ataques de ransomware provocan una muerte al m...

-

El CEO de Twitch afirma que la plataforma de strea...

El CEO de Twitch afirma que la plataforma de strea...

-

NymConnect: App para mejorar la privacidad en Tele...

NymConnect: App para mejorar la privacidad en Tele...

-

Los medios Españoles empiezan a cobrar a los usuar...

Los medios Españoles empiezan a cobrar a los usuar...

-

Descifrador gratuito para ransomware Black Basta y...

Descifrador gratuito para ransomware Black Basta y...

-

unbound: servidor dns caché rápido y seguro con li...

unbound: servidor dns caché rápido y seguro con li...

-

Piratas informáticos turcos hackean servidores MS ...

Piratas informáticos turcos hackean servidores MS ...

-

China afirma haber crackeado el cifrado de Apple A...

China afirma haber crackeado el cifrado de Apple A...

-

Un centro de salud deberá pagar una multa de más d...

Un centro de salud deberá pagar una multa de más d...

-

La nueva consola portátil: MSI Claw

La nueva consola portátil: MSI Claw

-

Mega 95, la consola portátil de Hyperkin que sopor...

Mega 95, la consola portátil de Hyperkin que sopor...

-

Intel presenta los Raptor Lake Refresh Mobile, nue...

Intel presenta los Raptor Lake Refresh Mobile, nue...

-

El Samsung Galaxy S24 se podrá usar como una webca...

El Samsung Galaxy S24 se podrá usar como una webca...

-

El Aeropuerto Internacional de Beirut, víctima de ...

El Aeropuerto Internacional de Beirut, víctima de ...

-

Carrefour sufre un ciberataque en Servicios Financ...

Carrefour sufre un ciberataque en Servicios Financ...

-

Ransomware BlackHunt afecta a la compañía de telec...

Ransomware BlackHunt afecta a la compañía de telec...

-

Alpine Linux: una Distro Linux pequeña, simple y s...

Alpine Linux: una Distro Linux pequeña, simple y s...

-

Cómo configurar el entorno de red en Debian desde ...

Cómo configurar el entorno de red en Debian desde ...

-

China lanzó un satélite que incluye un kernel Linu...

China lanzó un satélite que incluye un kernel Linu...

-

El plan de Estados Unidos de regresar a la Luna 50...

El plan de Estados Unidos de regresar a la Luna 50...

-

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

La comunidad del kernel de Linux ha elaborado un plan de contingencia para reemplazar a Linus Torvalds en caso de que sea necesario. Este...

-

Un editor de vídeo gratuito ha ganado popularidad al ofrecer herramientas tan potentes que desplaza a CapCut , permitiendo editar vídeos pa...

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

¿Qué es el secuestro de BGP? ¿Qué es un sistema autónomo AS?

¿Qué es el secuestro de BGP? ¿Qué es un sistema autónomo AS?

El secuestro de BGP es un redireccionamiento con fines maliciosos del tráfico de Internet que se aprovecha de que el BGP, el protocolo de enrutamiento de Internet, confía por defecto en todos los movimientos.

¿Qué es el secuestro de BGP?

El secuestro de BGP se produce cuando los atacantes redirigen con fines maliciosos el tráfico de Internet. Los atacantes logran esto al declarar de forma falsa que son los propietarios de grupos de direcciones IP, llamados prefijos IP, de los que en realidad no son propietarios, ni controlan ni enrutan. Un secuestro de BGP es muy parecido a como si alguien cambiara todas las señales de un tramo de autovía y redirigiera el tráfico de automóviles hacia las salidas incorrectas.

Debido a que BGP está diseñado para suponer que las redes interconectadas dicen la verdad sobre las direcciones IP que poseen, el secuestro de BGP es casi imposible de detener; imaginemos que nadie estuviera vigilando las señales de la autovía, y que la única forma de saber si estas se han cambiado con fines maliciosos fuera al constatar que muchos automóviles acababan en los barrios equivocados. Sin embargo, para que se produzca un secuestro, los atacantes tienen que controlar o poner en riesgo un enrutador con BGP que sirva de puente entre un sistema autónomo (AS) y otro, así que no todo el mundo puede llevar a cabo un secuestro de BGP.

¿Qué es el BGP?

BGP son las siglas de Border Gateway Protocol, y es el protocolo de enrutamiento de Internet. En otras palabras, proporciona direcciones para que el tráfico viaje de una dirección IP a otra de la forma más eficiente posible. Una dirección IP es la dirección web real de un determinado sitio web. Cuando un usuario escribe el nombre de un sitio web y el navegador lo encuentra y lo carga, las solicitudes y respuestas van y vienen entre la dirección IP del usuario y la dirección IP del sitio web. Los servidores de DNS (sistema de nombres de dominio) proporcionan la dirección IP, pero BGP ofrece la forma más eficiente de llegar a esa dirección IP. Por decirlo de alguna manera, si el DNS es la libreta de direcciones de Internet, el BGP es el mapa de carreteras de Internet.

Cada enrutador de BGP almacena una tabla de enrutamiento con las mejores rutas entre sistemas autónomos. Estas se actualizan casi continuamente a medida que cada AS*, con frecuencia un proveedor de acceso a Internet (ISP), difunde nuevos prefijos IP de su propiedad. BGP siempre favorece la ruta más corta y directa de AS a AS para llegar a las direcciones IP con el menor número posible de saltos entre redes.

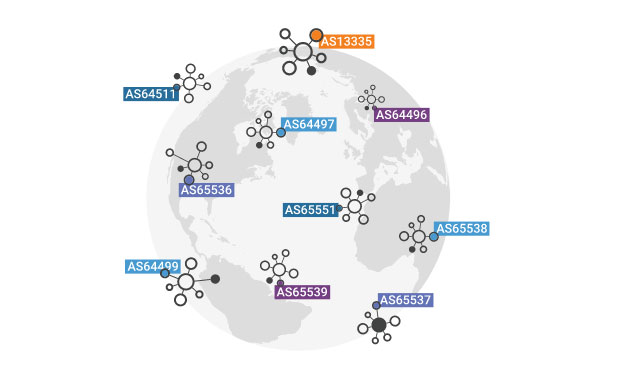

El diagrama anterior ilustra una versión simplificada del BGP. En esta versión solo hay seis AS en Internet. Si el AS1 necesita enrutar un paquete al AS3, tiene dos opciones diferentes:

Saltar a AS2 y luego a AS3:

AS2 → AS3

O saltar a AS6, luego a AS5, AS4 y por último a AS3:

AS6 → AS5 → AS4 → AS3

¿Qué es un sistema autónomo?

- Un sistema autónomo (AS) es una red o grupo de redes muy grande con una única política de enrutamiento. A cada AS se le asigna un único ASN, que es un número que identifica al AS.

Internet es una red de redes*, y los sistemas autónomos son las grandes redes que componen Internet. Más concretamente, un sistema autónomo (AS) es una red grande o grupo de redes que tiene una política de enrutamiento unificada. Cada ordenador o dispositivo que se conecta a Internet está conectado a un AS.

Un sistema autónomo es una gran red o grupo de redes gestionadas por una única organización. Un AS puede contar con muchas subredes, pero todas comparten la misma política de enrutamiento. Por lo general, un AS es un ISP o una organización muy grande con su propia red y múltiples conexiones ascendentes desde esa red a los ISP (esto se denomina "red con multiconexión"). A cada AS se le asigna su propio Número de sistema autónomo, o ASN, para identificarlos con facilidad.

Imaginemos que un AS como la oficina de correos de una ciudad. El correo va de una oficina de correos a otra hasta que llega a la ciudad correcta, y la oficina de correos de esa ciudad entregará el correo en esa ciudad. Del mismo modo, los paquetes de datos recorren Internet saltando de AS a AS hasta que llegan al AS que contiene su dirección de Protocolo de Internet (IP) de destino. Los enrutadores dentro de ese AS envían el paquete a la dirección IP.

Cada AS controla un conjunto específico de direcciones IP, al igual que la oficina de correos de cada ciudad es responsable de entregar el correo a todas las direcciones de la ciudad. El rango de direcciones IP que controla un determinado EA se denomina su "espacio de direcciones IP".

La mayoría de los AS se conectan a otros AS. Si un AS se conecta solo a otro AS y comparte la misma política de enrutamiento, puede considerarse una subred del primer AS.

Lo normal es que cada AS la gestione una única gran organización, como un proveedor de acceso a Internet (ISP), una gran empresa tecnológica, una universidad o una agencia gubernamental.

¿Qué es un número de sistema autónomo (ASN)?

A cada AS se le asigna un número oficial, o número de sistema autónomo (ASN), de forma similar a como cada empresa tiene una licencia comercial con un número oficial único. Pero, a diferencia de las empresas, las partes externas suelen referirse a los SA solo por su número.

Los números AS, o ASN, son números únicos de 16 bits entre 1 y 65534, o de 32 bits entre 131072 y 4294967294. Se presentan en este formato AS(número). Por ejemplo, el ASN de Cloudflare es AS13335. Según algunas estimaciones, hay más de 90 000 ASN en uso en todo el mundo.

Los ASN solo son necesarios para las comunicaciones externas con los enrutadores interredes (ver "¿Qué es BGP?" a continuación). Puede que los enrutadores internos y los ordenadores dentro de un AS no necesiten conocer el número de ese AS, ya que solo se comunican con dispositivos dentro de ese AS.

Un AS tiene que cumplir ciertos requisitos antes de que los órganos directivos que asignan los ASN le den un número. Debe tener una política de enrutamiento diferenciada, tener un tamaño determinado y tener más de una conexión con otros AS. Hay una cantidad limitada de ASN disponibles, y si se repartieran demasiado a la ligera, el suministro se agotaría y el enrutamiento se volvería mucho más complejo.

¿Por qué es importante el BGP?

BGP posibilita el crecimiento a gran escala de Internet. Internet está compuesto de múltiples y grandes redes interconectadas. Al ser un sistema descentralizado, no hay un órgano rector ni un policía de tráfico que se encargue de establecer las mejores rutas para que los paquetes de datos alcancen sus destinos de direcciones IP. BGP lleva a cabo esta función. Si no fuera por el BGP, el tráfico web podría tardar mucho tiempo en llegar a su destino debido a un enrutamiento ineficiente, o incluso no llegar nunca al destino previsto.

¿Cómo se puede secuestrar el BGP?

Cuando un AS anuncia una ruta a prefijos IP que no controla en realidad, este anuncio, si no se filtra, puede propagarse y añadirse a las tablas de enrutamiento de los enrutadores de BGP por Internet. Desde ese momento, y hasta que alguien se dé cuenta y corrija las rutas, el tráfico hacia esas IP se dirigirá a ese AS. Sería como reclamar un territorio si no hubiera un gobierno local que verificara y aplicara los títulos de propiedad.

El BGP siempre favorece la ruta más corta y especifica a la dirección IP deseada. Para que el secuestro de BGP tenga éxito, el anuncio de la ruta debe:

1) Ofrecer una ruta más específica al anunciar un rango más pequeño de direcciones IP que los otros AS habían anunciado con anterioridad.

2) Ofrecer una ruta más corta a ciertos bloques de direcciones IP. Además, no todo el mundo puede anunciar rutas de BGP al conjunto de Internet. Para que se produzca un secuestro de BGP, el anuncio lo debe realizar el operador de un AS, o un actor malicioso que haya puesto en riesgo un AS (el segundo caso es más improbable).

Puede parecer sorprendente que el operador de una gran red o grupo de redes, muchas de las cuales son ISP, emprenda descaradamente tal actividad con fines maliciosos. Pero si se tiene en cuenta que, según algunos cálculos, hay más de 80 000 sistemas autónomos en todo el mundo, no es de extrañar que algunos no sean de fiar. Además, el secuestro de BGP no siempre es tan evidente o fácil de detectar. Los actores perjudiciales pueden camuflar su actividad detrás de otros sistemas autónomos, o pueden anunciar bloques de prefijos IP no utilizados, que están hechos para que nadie se dé cuenta de que están ahí, y pasar así desapercibidos.

¿Qué sucede cuando el BGP es secuestrado?

Como resultado del secuestro de BGP, el tráfico de Internet puede ir por el camino equivocado, ser vigilado o interceptado, ir a un 'agujero negro', o ser dirigido a sitios web falsos como parte de un ataque en ruta. Además, los spammers pueden utilizar el secuestro de BGP, o la red de un AS que lleva a cabo secuestros de BGP, para falsificar IP legítimas con para ser utilizadas como spam. Desde el punto de vista del usuario, los tiempos de carga de las páginas aumentarán, porque las solicitudes y las respuestas no seguirán la ruta de red más eficiente, y pueden llegar a recorrer todo el mundo innecesariamente.

En el mejor de los casos, el tráfico solo tomará una ruta innecesariamente larga, lo que aumentará la latencia. En el peor de los casos, un atacante realizará un ataque en ruta, o redirigirá a los usuarios a sitios web falsos para robar credenciales.

Secuestro de BGP en el mundo real

Se han producido muchos secuestros deliberados de BGP en el mundo real. Por ejemplo, en abril de 2018, un proveedor ruso anunció una serie de prefijos IP (grupos de direcciones IP) que, en realidad, pertenecían a servidores DNS de Route53 Amazon. En resumen, el resultado final fue que a los usuarios que intentaban iniciar sesión en un sitio de criptomonedas se les redirigió a una versión falsa del sitio web controlada por los hackers. Los hackers pudieron robar así cerca de 152 000 dólares en criptodivisas. (Para ser más específicos: mediante el secuestro de BGP, los hackers secuestraron las solicitudes de DNS de Amazon, para que las consultas de DNS para myetherwallet.com fueran a servidores que ellos controlaban, devolvían la dirección IP equivocada y dirigían las solicitudes de HTTP al sitio web falso.

Los casos involuntarios de secuestro de BGP también son frecuentes y pueden tener un impacto negativo en toda la Internet global. En 2008, Pakistan Telecom, propiedad del gobierno de Pakistán, intentó censurar Youtube en el país mediante la actualización de sus rutas BGP para el sitio web. Según parece, por accidente, las nuevas rutas se anunciaron a los proveedores de Pakistán Telecom, y desde allí se difundieron por la totalidad de Internet. De repente, todas las solicitudes web de Youtube se dirigieron a Pakistan Telecom, lo que provocó una interrupción del funcionamiento del sitio web durante horas en casi todo Internet, y sobrecargó el ISP.

¿Cómo pueden defenderse los usuarios y las redes del secuestro de BGP?

Aparte de la supervisión constante de cómo se enruta el tráfico de Internet, los usuarios y las redes poco pueden hacer para prevenir los secuestros de BGP.

Filtrado de prefijos IP

La mayoría de las redes solo deberían aceptar declaraciones de prefijos IP si es necesario, y solo deberían declarar sus prefijos IP a ciertas redes, y no a todo Internet. Si se hace esto, se ayuda a prevenir el secuestro accidental de rutas y se podría evitar que el AS acepte declaraciones de prefijo IP falsas; sin embargo, en la práctica esto es difícil de aplicar.

Detección de secuestros de BGP

El aumento de la latencia, la degradación del rendimiento de la red y el desvío del tráfico de Internet son posibles signos de un secuestro de BGP. Muchas redes grandes supervisan las actualizaciones de BGP para asegurarse de que sus clientes no tengan problemas de latencia, y algunos investigadores de seguridad supervisan el tráfico de Internet y publican sus resultados.

Hacer que el BGP sea más seguro

El BGP se diseñó para que Internet funcionara, y ciertamente lo hace. Pero el BGP no se diseñó pensando en la seguridad. Se están desarrollando soluciones de enrutamiento más seguras para Internet en su conjunto (como BGPsec), pero todavía no se han adoptado. De momento, el BGP es intrínsecamente vulnerable y seguirá siéndolo.

Fuentes:

https://www.cloudflare.com/es-es/learning/security/glossary/bgp-hijacking/

https://www.cloudflare.com/es-es/learning/network-layer/what-is-an-autonomous-system/

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.