Tutoriales y Manuales

Entradas Mensuales

-

▼

2026

(Total:

1549

)

-

▼

marzo

(Total:

58

)

-

California introduce ley de verificación de edad p...

California introduce ley de verificación de edad p...

-

Corte de energía de AWS en Oriente Medio provoca g...

Corte de energía de AWS en Oriente Medio provoca g...

-

Heretic o cómo eliminar fácilmente la censura en u...

Heretic o cómo eliminar fácilmente la censura en u...

-

Honor Magic V6, así es el nuevo plegable más fino ...

Honor Magic V6, así es el nuevo plegable más fino ...

-

El 6G será AI-native: NVIDIA y las telecos rediseñ...

El 6G será AI-native: NVIDIA y las telecos rediseñ...

-

Cambios drásticos en Steam: Windows 11 se hunde, W...

Cambios drásticos en Steam: Windows 11 se hunde, W...

-

La máquina de guerra de EE.UU. se une a Linux y so...

La máquina de guerra de EE.UU. se une a Linux y so...

-

Los sistemas de presión de neumáticos en Toyota, M...

Los sistemas de presión de neumáticos en Toyota, M...

-

Ataques a firewalls de SonicWall desde más de 4.00...

Ataques a firewalls de SonicWall desde más de 4.00...

-

Grupo ruso APT28 explota vulnerabilidad 0-day en M...

Grupo ruso APT28 explota vulnerabilidad 0-day en M...

-

Esquema de phishing GTFire abusa de servicios de G...

Esquema de phishing GTFire abusa de servicios de G...

-

Exploit PoC publicado para escalada de privilegios...

Exploit PoC publicado para escalada de privilegios...

-

Fallo UXSS en el navegador DuckDuckGo permite ejec...

Fallo UXSS en el navegador DuckDuckGo permite ejec...

-

Claude AI sufre caída global: errores elevados int...

Claude AI sufre caída global: errores elevados int...

-

Adiós a los ataques con enjambres de drones: la OT...

Adiós a los ataques con enjambres de drones: la OT...

-

Linux atómico o inmutable: qué son, cómo funcionan...

Linux atómico o inmutable: qué son, cómo funcionan...

-

Perplexity lanza Computer: una IA capaz de ejecuta...

Perplexity lanza Computer: una IA capaz de ejecuta...

-

Ingeniero de Microsoft desvela casi 30 años despué...

Ingeniero de Microsoft desvela casi 30 años despué...

-

ChatGPT se acerca a 1.000 millones de usuarios act...

ChatGPT se acerca a 1.000 millones de usuarios act...

-

Amazon anuncia una nueva inversión de 18.000 de eu...

Amazon anuncia una nueva inversión de 18.000 de eu...

-

Desactivando app esencial AI Core de Android recu...

Desactivando app esencial AI Core de Android recu...

-

Decide comprar palés de productos devueltos de Ama...

Decide comprar palés de productos devueltos de Ama...

-

El lanzamiento de la Nvidia GeForce3 hace 25 años ...

El lanzamiento de la Nvidia GeForce3 hace 25 años ...

-

El ejército de EE.UU. derriba con láser un dron en...

El ejército de EE.UU. derriba con láser un dron en...

-

Netflix tira la toalla y Paramount compra Warner p...

Netflix tira la toalla y Paramount compra Warner p...

-

Qué es WinApp y cómo funciona la nueva herramienta...

Qué es WinApp y cómo funciona la nueva herramienta...

-

Trump prohíbe la IA de Anthropic en agencias feder...

Trump prohíbe la IA de Anthropic en agencias feder...

-

Myrient (preservación de videojuegos) cierra

Myrient (preservación de videojuegos) cierra

-

ClawJacked: una web maliciosa puede secuestrar Ope...

ClawJacked: una web maliciosa puede secuestrar Ope...

-

Aplicación de oración pirateada usada como arma ci...

Aplicación de oración pirateada usada como arma ci...

-

Alerta de Ciberseguridad: Claves de API de Google ...

Alerta de Ciberseguridad: Claves de API de Google ...

-

NAS con puertos de red a 1GbE vs 2.5 GbE, ¿realmen...

NAS con puertos de red a 1GbE vs 2.5 GbE, ¿realmen...

-

Entusiasta hace funcionar una PC de escritorio con...

Entusiasta hace funcionar una PC de escritorio con...

-

20 años del Mobile World Congress en Barcelona: as...

20 años del Mobile World Congress en Barcelona: as...

-

No tires a la basura tu impresora antigua todavía:...

No tires a la basura tu impresora antigua todavía:...

-

Vulnerabilidad de Telnet de 27 años permite a atac...

Vulnerabilidad de Telnet de 27 años permite a atac...

-

NVIDIA va de récord en récord: 68 mil millones en ...

NVIDIA va de récord en récord: 68 mil millones en ...

-

HP: la memoria y el almacenamiento ya representan ...

HP: la memoria y el almacenamiento ya representan ...

-

Vulnerabilidad crítica de día cero en Cisco SD-WAN...

Vulnerabilidad crítica de día cero en Cisco SD-WAN...

-

Dos Ryzen 9 9950X pasan a mejor vida en la misma A...

Dos Ryzen 9 9950X pasan a mejor vida en la misma A...

-

El conector Thermal Grizzly Wireview GPU Pro tampo...

El conector Thermal Grizzly Wireview GPU Pro tampo...

-

No te quedarás sin cobertura: Starlink llevará el ...

No te quedarás sin cobertura: Starlink llevará el ...

-

SURXRAT: ataque de RAT en Android roba control tot...

SURXRAT: ataque de RAT en Android roba control tot...

-

Europa desarrolla un chip inspirado en el cerebro ...

Europa desarrolla un chip inspirado en el cerebro ...

-

Perplexity Computer y el salto a la IA operativa

Perplexity Computer y el salto a la IA operativa

-

Pueden abusar de la función Terminal en vivo de Co...

Pueden abusar de la función Terminal en vivo de Co...

-

Crean un falso sitio de Avast para robar datos de ...

Crean un falso sitio de Avast para robar datos de ...

-

Utiliza a Claude, la IA de Anthropic, para robar 1...

Utiliza a Claude, la IA de Anthropic, para robar 1...

-

Kali Linux integra Claude AI para pruebas de penet...

Kali Linux integra Claude AI para pruebas de penet...

-

Google desmantela infraestructura de hackers chino...

Google desmantela infraestructura de hackers chino...

-

Cisco corrige un zero-day crítico en Catalyst SD-W...

Cisco corrige un zero-day crítico en Catalyst SD-W...

-

LG UltraGear evo G9, el monitor 5K más grande del ...

LG UltraGear evo G9, el monitor 5K más grande del ...

-

NVIDIA mostraría el primer Sample de su GPU Feynma...

NVIDIA mostraría el primer Sample de su GPU Feynma...

-

Intel confirma Unified Core, la vuelta a un solo t...

Intel confirma Unified Core, la vuelta a un solo t...

-

Desbloquea todo el contenido de Resident Evil 4 Re...

Desbloquea todo el contenido de Resident Evil 4 Re...

-

Giro de 180 grados a las IPTV en Italia: Javier Te...

Giro de 180 grados a las IPTV en Italia: Javier Te...

-

No crees una contraseña con IA, ni ChatGPT, ni Gem...

No crees una contraseña con IA, ni ChatGPT, ni Gem...

-

¿Cuánto aportó el furor por la IA a la economía en...

¿Cuánto aportó el furor por la IA a la economía en...

-

-

▼

marzo

(Total:

58

)

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Thorium: plataforma para analistas forenses y de malware

Thorium: plataforma para analistas forenses y de malware

La Agencia de Ciberseguridad y Seguridad de Infraestructura de EE.UU. (CISA) anunció la disponibilidad pública de Thorium, una plataforma de código abierto para analistas forenses y de malware.

Windows Maintenance Tool: repara, limpia y mantiene Windows 10-11

Windows Maintenance Tool: repara, limpia y mantiene Windows 10-11

Tanto Windows 10 como Windows 11 nos permiten utilizar diferentes comandos a través de la consola que nos ayudan a realizar diferentes tareas de reparación, limpieza y mantenimiento. Pueden ser muy útiles, pero requieren de ciertos conocimientos mínimos para utilizarlos correctamente, un problema que Windows Maintenance Tool resuelve de una manera directa y simple.

CAIDO: Una nueva herramienta para pentesters en las auditorías de seguridad web

CAIDO: Una nueva herramienta para pentesters en las auditorías de seguridad web

Las evaluaciones de seguridad en aplicaciones son esenciales para proteger los activos digitales de cualquier empresa y prevenir ciberataques. Buscan fortalecer la seguridad mediante un proceso exhaustivo de búsqueda e identificación de vulnerabilidades para tomar medidas de mitigación. Además de desempeñar un papel fundamental en el cumplimiento de las regulaciones y estándares de cada sector.

Microsoft presenta la máquina de recuperación rápida para Windows 11

Microsoft presenta la máquina de recuperación rápida para Windows 11

Aunque Windows 11 se ha convertido, con el tiempo, en una alternativa sólida en lo que respecta a sistemas operativos para ordenadores, adquiriendo funcionalidades que los usuarios han solicitado y ofreciendo una gran estabilidad y optimización general, tampoco se puede negar que no está exento de presentar algunos fallos y problemas de funcionamiento.

Herramienta Restablecer Windows

Herramienta Restablecer Windows

La herramienta Restablecer Windows Update es una potente herramienta de reparación del sistema diseñada para ofrecer soporte a una amplia gama de opciones de reparación. Con esta herramienta, los usuarios pueden restablecer fácilmente los componentes de Windows Update, eliminar archivos temporales, escanear, detectar y reparar cualquier corrupción dentro de la imagen del sistema de Windows, escanear todos los archivos protegidos del sistema, reemplazar cualquier archivo dañado, cambiar valores no válidos en el Registro de Windows, restablecer la configuración de Winsock y mucho más. Esta versátil herramienta puede ayudar a los usuarios a resolver una gran variedad de problemas del sistema, lo que la convierte en un componente esencial de cualquier kit completo de herramientas de reparación del sistema.

Pentesting en Active Directory utilizando la herramienta NetExec

Pentesting en Active Directory utilizando la herramienta NetExec

En el ámbito de la ciberseguridad, la evaluación de la seguridad de los sistemas es una práctica esencial para identificar vulnerabilidades y fortalecer las defensas. En entornos corporativos, Active Directory (AD) es un componente crítico que gestiona usuarios, permisos y recursos en una red. Por ello, realizar pruebas de penetración (pentesting) en AD es fundamental para asegurar que no existan brechas que puedan ser explotadas por atacantes.

Cómo convertir una partición de Windows de MBR a GPT sin perder datos

Cómo convertir una partición de Windows de MBR a GPT sin perder datos

The Harvester: herramienta OSINT para analizar los riesgos de la información pública

The Harvester: herramienta OSINT para analizar los riesgos de la información pública

Una de las herramientas más utilizadas por expertos en la materia es “The Harvester”, creada en el año 2010 por el experto en ciberseguridad Christian Martorella. Inicialmente, tenía el objetivo de ser utilizada para las primeras etapas de ejercicios de ciberseguridad ofensiva como el pentesting: búsqueda de nombres, correos, IPs, subdominios y enlaces a partir de un dominio o nombre de organización.

RedPersist una herramienta de persistencia en Windows escrita en C#

RedPersist una herramienta de persistencia en Windows escrita en C#

TeamsPhisher: herramienta automatizada para phishing en Microsoft Teams

TeamsPhisher: herramienta automatizada para phishing en Microsoft Teams

Maltego, la herramienta para recopilar información de personas y organizaciones a partir de fuentes públicas

Maltego, la herramienta para recopilar información de personas y organizaciones a partir de fuentes públicas

Los datos personales son un bien preciado para los cibercriminales ya que les permiten realizar ataques de suplantación y robo de identidad. Si bien hay quienes siguen pensando que sus datos personales no son de valor, la realidad es que los datos personales no solo son útiles para lanzar ataques o engaños a personas, sino también a empresas. Si bien los atacantes utilizan diversas técnicas para recopilar información de usuarios y organizaciones para comercializarla o para realizar ataques dirigidos, las empresas y organizaciones también se apoyan en técnicas y herramientas que permiten recolectar información pública de fuentes abiertas para mejorar su seguridad. En este sentido, las técnicas y herramientas OSINT (Open Source Intelligence), que en español significa Inteligencia de Fuentes Abiertas), son cada vez más populares y son un aspecto clave de la seguridad de la información.

GitHub presenta escaneo gratuito de secretos para todos los repositorios públicos

GitHub presenta escaneo gratuito de secretos para todos los repositorios públicos

PC Manager es la nueva herramienta de limpieza de Windows por Microsoft

PC Manager es la nueva herramienta de limpieza de Windows por Microsoft

Microsoft está preparando una herramienta de limpieza para Windows, llamada PC Manager, que recuerda un poco a otras como CCleaner. Por ahora se encuentra en fase beta y hay que acceder a la versión china de la Microsoft Store para obtenerla.

Restic: herramienta backups con soporte de versiones y copias en la nube

Restic: herramienta backups con soporte de versiones y copias en la nube

Unredacter es una herramienta gratuita para recuperar textos de imágenes pixeladas

Unredacter es una herramienta gratuita para recuperar textos de imágenes pixeladas

Todos hemos pixelado alguna vez alguna parte de un texto que no queríamos que se viese, pensando que de esta forma estaría seguro. Y es que la única manera segura de pixelar una imagen es tapar con un color opaco, no sirve distorsionar (pixelar) la imagen que ya mediante técnicas de OCR se puede descubrir el verdadero texto. Los investigadores destacan que la técnica de pixelar información para protegerla es insegura debido a las nuevas técnicas de inteligencia artificial.

Comando Robocopy: herramienta copia de seguridad de Windows

Comando Robocopy: herramienta copia de seguridad de Windows

robocopy, o "Robust File Copy", es un comando de replicación de directorios, disponible desde la Línea de Comandos. Formaba parte del Kit de Recursos de Windows, y se presentó como una característica estándar de Windows Vista y Windows Server 2008. Permiete copiar de forma rápida, eficaz y eficiente archivos, carpetas, datos, informaciones, discos CDROM, DVD en local, en red y en internet. Es una utilidad de copia robusta que nos permite un mejor control de los resultados y verificar la integridad de los archivos o carpetas copiadas con más detalle. También permite un número mayor de modificadores que xcopy y copy.

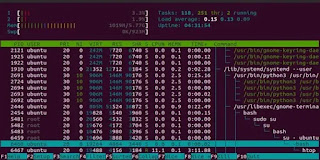

Manual uso htop: monitoriza recursos servidor en tiempo real

Manual uso htop: monitoriza recursos servidor en tiempo real

Tutorial: herramienta gratuita Rufus para crear unidades arrancables

Tutorial: herramienta gratuita Rufus para crear unidades arrancables

Rufus es un conocido programa para poder crear unidades de arranque booteables, es decir, para poder arrancar el equipo desde estos medios. Ya sea para usar algunas herramientas que necesitan usarse de esta manera, o para instalar sistemas operativos en PCs y SBCs. Aplicación es gratuita y de código abierto (bajo licencia GPU GPLv3), por lo que mejora a la citada herramienta a la que pretendía sustituir. Su GUI es muy sencilla de utilizar, y no necesita de conocimientos profundos para poder generar el medio de arranque booteable.

bettercap: la navaja suiza del tráfico de red

bettercap: la navaja suiza del tráfico de red

BetterCAP es una herramienta potente, flexible y portátil creada para realizar varios tipos de ataques MITM contra una red, manipular HTTP, HTTPS y tráfico TCP en tiempo real, buscar credenciales y mucho más. Analizador de de red vía web; incluye BlueTooth, Wifi, Detecta ataques MITM, Spoof, network protocol fuzzer

ProxyChains: cadena de proxys para ocultar nuestra IP

ProxyChains: cadena de proxys para ocultar nuestra IP

Ocultar la identidad en Internet utilizando un sistema operativo basado en Linux es realmente muy sencillo, y todo ello sin necesidad de contratar un servicio de VPN como los que existen en la actualidad.