Tutoriales y Manuales

Entradas Mensuales

-

▼

2025

(Total:

2103

)

-

▼

diciembre

(Total:

441

)

-

OneXSugar Wallet, la primera consola con pantalla ...

OneXSugar Wallet, la primera consola con pantalla ...

-

Masivo robo de datos de pago de clientes de página...

Masivo robo de datos de pago de clientes de página...

-

Vulnerabilidad crítica en SmarterMail

Vulnerabilidad crítica en SmarterMail

-

Herramienta 'Asesino de Antivirus' VOID Killer eli...

Herramienta 'Asesino de Antivirus' VOID Killer eli...

-

Agencia Espacial Europea confirma ataque a servido...

Agencia Espacial Europea confirma ataque a servido...

-

Un radiador victoriano de 50 Kg como PC y sistema ...

Un radiador victoriano de 50 Kg como PC y sistema ...

-

Aprovechan función de Copilot para acceso oculto

Aprovechan función de Copilot para acceso oculto

-

Nvidia compra IP de Groq por $20 mil millones y af...

Nvidia compra IP de Groq por $20 mil millones y af...

-

4 TB de memoria RAM DDR5 ECC UDIMM para servidores...

4 TB de memoria RAM DDR5 ECC UDIMM para servidores...

-

Símbolos de los puertos USB

Símbolos de los puertos USB

-

Cinta Unix v4 restaurada permite usar sistema oper...

Cinta Unix v4 restaurada permite usar sistema oper...

-

Reivindican ataque a base de datos de WIRED con 2....

Reivindican ataque a base de datos de WIRED con 2....

-

Por qué UEFI es tan importante en cualquier ordenador

Por qué UEFI es tan importante en cualquier ordenador

-

La cinta magnética vuelve con capacidad de hasta 4...

La cinta magnética vuelve con capacidad de hasta 4...

-

Se hacen pasar por la nube de Google

Se hacen pasar por la nube de Google

-

Ingeniero de Samsung acusado de filtrar datos a China

Ingeniero de Samsung acusado de filtrar datos a China

-

ESPectre: Wi-Fi doméstica como sensor de movimiento

ESPectre: Wi-Fi doméstica como sensor de movimiento

-

La universidad online de Google: Google Skills

La universidad online de Google: Google Skills

-

TurboDiffusion genera vídeos en local 200 veces má...

TurboDiffusion genera vídeos en local 200 veces má...

-

Cyberpunk 2077: Experiencia VHS impresionante con ...

Cyberpunk 2077: Experiencia VHS impresionante con ...

-

Robots autónomos minúsculos cuestan un céntimo.

Robots autónomos minúsculos cuestan un céntimo.

-

ChatGPT priorizaría el contenido patrocinado

ChatGPT priorizaría el contenido patrocinado

-

Vulnerabilidad MongoBleed: hackeo a servidores de ...

Vulnerabilidad MongoBleed: hackeo a servidores de ...

-

Más de 87.000 instancias de MongoDB vulnerables a ...

Más de 87.000 instancias de MongoDB vulnerables a ...

-

Los Galaxy S26 y S26+ tendrán una GPU AMD Radeon R...

Los Galaxy S26 y S26+ tendrán una GPU AMD Radeon R...

-

Cuánta memoria RAM han tenido las consolas

Cuánta memoria RAM han tenido las consolas

-

ChatGPT priorizaría contenido patrocinado

ChatGPT priorizaría contenido patrocinado

-

El AMD Ryzen 9 9950X3D2 se filtra mostrando su ren...

El AMD Ryzen 9 9950X3D2 se filtra mostrando su ren...

-

¿Realmente podrías quitar la fibra óptica y conect...

¿Realmente podrías quitar la fibra óptica y conect...

-

Microsoft ‘refuerza’ el desarrollo de Halo: Campai...

Microsoft ‘refuerza’ el desarrollo de Halo: Campai...

-

Las PyMEs son el sector más atacado por los ciberd...

Las PyMEs son el sector más atacado por los ciberd...

-

¿Va mal tu Wi-Fi o es problema de tu móvil o PC?

¿Va mal tu Wi-Fi o es problema de tu móvil o PC?

-

Amiga con soporte NVMe y Ethernet

Amiga con soporte NVMe y Ethernet

-

Mongobleed: Herramienta de exploit para vulnerabil...

Mongobleed: Herramienta de exploit para vulnerabil...

-

El creador de JavaScript carga contra Windows 11 p...

El creador de JavaScript carga contra Windows 11 p...

-

Tarjeta prepago NFC con forma de disquete

Tarjeta prepago NFC con forma de disquete

-

Los drones chinos ya tienen capacidad de atacar te...

Los drones chinos ya tienen capacidad de atacar te...

-

Vulnerabilidades de TeamViewer DEX permiten ataque...

Vulnerabilidades de TeamViewer DEX permiten ataque...

-

EE.UU. quiere usar los reactores nucleares de barc...

EE.UU. quiere usar los reactores nucleares de barc...

-

Trust Wallet: extensión de Chrome hackeada - Usuar...

Trust Wallet: extensión de Chrome hackeada - Usuar...

-

Fabricantes de tarjetas gráficas responden sobre l...

Fabricantes de tarjetas gráficas responden sobre l...

-

Los adaptadores SO-DIMM a DIMM se consolidan como ...

Los adaptadores SO-DIMM a DIMM se consolidan como ...

-

Algunos fabricantes de PC están pidiendo a los cli...

Algunos fabricantes de PC están pidiendo a los cli...

-

Windows Harden System Security es una herramienta ...

Windows Harden System Security es una herramienta ...

-

Un profesor utiliza Game Boy viejas para sus clase...

Un profesor utiliza Game Boy viejas para sus clase...

-

Miles de usuarios piden a Microsoft que vuelva Win...

Miles de usuarios piden a Microsoft que vuelva Win...

-

El Galaxy Z TriFold se rompe en una prueba de resi...

El Galaxy Z TriFold se rompe en una prueba de resi...

-

Musk: xAI superará la capacidad de IA de todos en ...

Musk: xAI superará la capacidad de IA de todos en ...

-

Zen 6, la nueva arquitectura de AMD

Zen 6, la nueva arquitectura de AMD

-

Intel Granite Rapids-WS: el Xeon 654 de 18 Cores s...

Intel Granite Rapids-WS: el Xeon 654 de 18 Cores s...

-

Moore Threads anuncia sus GPUs Lushan y Huashan: H...

Moore Threads anuncia sus GPUs Lushan y Huashan: H...

-

¿Qué es mejor?, utilizar cable de 16 pines o un ad...

¿Qué es mejor?, utilizar cable de 16 pines o un ad...

-

NVIDIA firma un acuerdo histórico de 20.000 millon...

NVIDIA firma un acuerdo histórico de 20.000 millon...

-

Adaptadores SODIMM a DIMM: un salvavidas ante la s...

Adaptadores SODIMM a DIMM: un salvavidas ante la s...

-

Fortinet advierte sobre la explotación de una vuln...

Fortinet advierte sobre la explotación de una vuln...

-

AtlasOS vs ReviOS - Windows optimizado para jugar

AtlasOS vs ReviOS - Windows optimizado para jugar

-

Amazon entrega por error 20 SSD PCIe 5.0 por valor...

Amazon entrega por error 20 SSD PCIe 5.0 por valor...

-

OpenMediaVault 8: sistema operativo para NAS

OpenMediaVault 8: sistema operativo para NAS

-

Vulnerabilidad crítica en Langchain expone secreto...

Vulnerabilidad crítica en Langchain expone secreto...

-

Distro Hacking Ético: Parrot 7.0: Novedades en pru...

Distro Hacking Ético: Parrot 7.0: Novedades en pru...

-

Aficionados rusos planean fabricar su propia RAM DDR5

Aficionados rusos planean fabricar su propia RAM DDR5

-

Google te permitirá cambiar pronto la dirección de...

Google te permitirá cambiar pronto la dirección de...

-

AMD sigue liderando en ventas de CPU

AMD sigue liderando en ventas de CPU

-

Nvidia firma un acuerdo de licencia con Groq, una ...

Nvidia firma un acuerdo de licencia con Groq, una ...

-

¿Qué procesador necesito?: Según la tarjeta gráfica

¿Qué procesador necesito?: Según la tarjeta gráfica

-

Vulnerabilidad crítica de Net-SNMP

Vulnerabilidad crítica de Net-SNMP

-

Eexplotan vulnerabilidad FortiGate para evadir 2FA...

Eexplotan vulnerabilidad FortiGate para evadir 2FA...

-

Microsoft presenta BitLocker acelerado por hardwar...

Microsoft presenta BitLocker acelerado por hardwar...

-

Intel enseña su futuro multichip: retícula con esc...

Intel enseña su futuro multichip: retícula con esc...

-

Un año de exploits zero clic

Un año de exploits zero clic

-

Microsoft mejora la seguridad en Teams

Microsoft mejora la seguridad en Teams

-

Filtración de datos de la Universidad de Phoenix –...

Filtración de datos de la Universidad de Phoenix –...

-

Llega la multitarea a Gemini: el chatbot ahora te ...

Llega la multitarea a Gemini: el chatbot ahora te ...

-

Análisis completo: AMD Threadripper 9980X Vs Threa...

Análisis completo: AMD Threadripper 9980X Vs Threa...

-

Programador usa tablet ePaper como pantalla secund...

Programador usa tablet ePaper como pantalla secund...

-

Pool de minería de Bitcoin más antiguo celebra 15 ...

Pool de minería de Bitcoin más antiguo celebra 15 ...

-

Explotación de vulnerabilidad en HPE OneView permi...

Explotación de vulnerabilidad en HPE OneView permi...

-

FLOPPINUX 💾: Linux es capaz de arrancar en un di...

FLOPPINUX 💾: Linux es capaz de arrancar en un di...

-

¿Qué es 'brushing' y en qué consiste la estafa del...

¿Qué es 'brushing' y en qué consiste la estafa del...

-

Vulnerabilidad crítica de MongoDB

Vulnerabilidad crítica de MongoDB

-

Google actualiza sus cámaras de seguridad

Google actualiza sus cámaras de seguridad

-

La nueva IA de Alibaba: clona voces con solo tres ...

La nueva IA de Alibaba: clona voces con solo tres ...

-

PuTTY, el caballo de Troya perfecto

PuTTY, el caballo de Troya perfecto

-

Por qué no debes usar tarjetas MicroSD para guarda...

Por qué no debes usar tarjetas MicroSD para guarda...

-

Intel XMP 3.0 Refresh: nuevas memorias, velocidade...

Intel XMP 3.0 Refresh: nuevas memorias, velocidade...

-

Más de 56.000 usuarios descargaron una librería de...

Más de 56.000 usuarios descargaron una librería de...

-

Rusia puede desconectar a todo el país del Interne...

Rusia puede desconectar a todo el país del Interne...

-

Un misil de 30 centímetros y 500 gramos de peso: e...

Un misil de 30 centímetros y 500 gramos de peso: e...

-

Corte de energía deja a algunos relojes atómicos d...

Corte de energía deja a algunos relojes atómicos d...

-

La RTX 5090D, la futura tarjeta gráfica de NVIDIA,...

La RTX 5090D, la futura tarjeta gráfica de NVIDIA,...

-

Ransomware HardBit 4.0 ataca RDP y SMB para persis...

Ransomware HardBit 4.0 ataca RDP y SMB para persis...

-

Intel supera a TSMC en EE. UU.

Intel supera a TSMC en EE. UU.

-

Interpol detiene a 574 por ciberdelitos en África

Interpol detiene a 574 por ciberdelitos en África

-

Descubren por qué los errores “persisten” en los o...

Descubren por qué los errores “persisten” en los o...

-

Mejorar la seguridad de Windows activando SmartScr...

Mejorar la seguridad de Windows activando SmartScr...

-

EE. UU. prohíbe drones extranjeros de DJI y otros

EE. UU. prohíbe drones extranjeros de DJI y otros

-

Exempleados de Samsung arrestados por espionaje in...

Exempleados de Samsung arrestados por espionaje in...

-

AMD Zen 6 tendrá nueva jerarquía de caché: 2 CCD p...

AMD Zen 6 tendrá nueva jerarquía de caché: 2 CCD p...

-

La cara oculta de las SSD baratos sin DRAM

La cara oculta de las SSD baratos sin DRAM

-

Nuevo malware MacSync roba datos a usuarios de mac...

Nuevo malware MacSync roba datos a usuarios de mac...

-

- ► septiembre (Total: 148 )

-

▼

diciembre

(Total:

441

)

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

La comunidad del kernel de Linux ha elaborado un plan de contingencia para reemplazar a Linus Torvalds en caso de que sea necesario. Este...

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

Un editor de vídeo gratuito ha ganado popularidad al ofrecer herramientas tan potentes que desplaza a CapCut , permitiendo editar vídeos pa...

Repositorios públicos de GitLab expusieron más de 17.000 secretos

Repositorios públicos de GitLab expusieron más de 17.000 secretos

Tras analizar los 5,6 millones de repositorios públicos de GitLab Cloud, un ingeniero de seguridad descubrió más de 17,000 secretos expuestos en más de 2,800 dominios únicos.

GitLab es una plataforma Git basada en la web utilizada por desarrolladores de software, personal de mantenimiento y equipos de DevOps para alojar código, realizar operaciones de CI/CD, colaborar en el desarrollo y gestionar repositorios.

Luke Marshall utilizó la herramienta de código abierto TruffleHog para comprobar el código de los repositorios en busca de credenciales confidenciales como claves API, contraseñas y tokens.

El investigador analizó previamente Bitbucket, donde encontró 6.212 secretos distribuidos en 2,6 millones de repositorios. También revisó el conjunto de datos Common Crawl, utilizado para entrenar modelos de IA, que expuso 12.000 secretos válidos.

Marshall utilizó la API pública de GitLab para enumerar todos los repositorios públicos de GitLab Cloud, utilizando un script de Python personalizado para paginar todos los resultados y ordenarlos por ID de proyecto. Este proceso devolvió 5,6 millones de repositorios no duplicados, cuyos nombres se enviaron a un Servicio de Cola Simple (SQS) de AWS.

A continuación, una función de AWS Lambda extrajo el nombre del repositorio de SQS, ejecutó TruffleHog y registró los resultados. "Cada invocación de Lambda ejecutó un simple comando de escaneo de TruffleHog con una concurrencia de 1000", describe Marshall. "Esta configuración me permitió completar el escaneo de 5.600.000 repositorios en poco más de 24 horas".

El costo total de todos los repositorios públicos de GitLab Cloud utilizando el método mencionado fue de U$S 770. El investigador encontró 17.430 secretos activos verificados, casi el triple que en Bitbucket, y con una densidad de secretos un 35% mayor (secretos por repositorio).

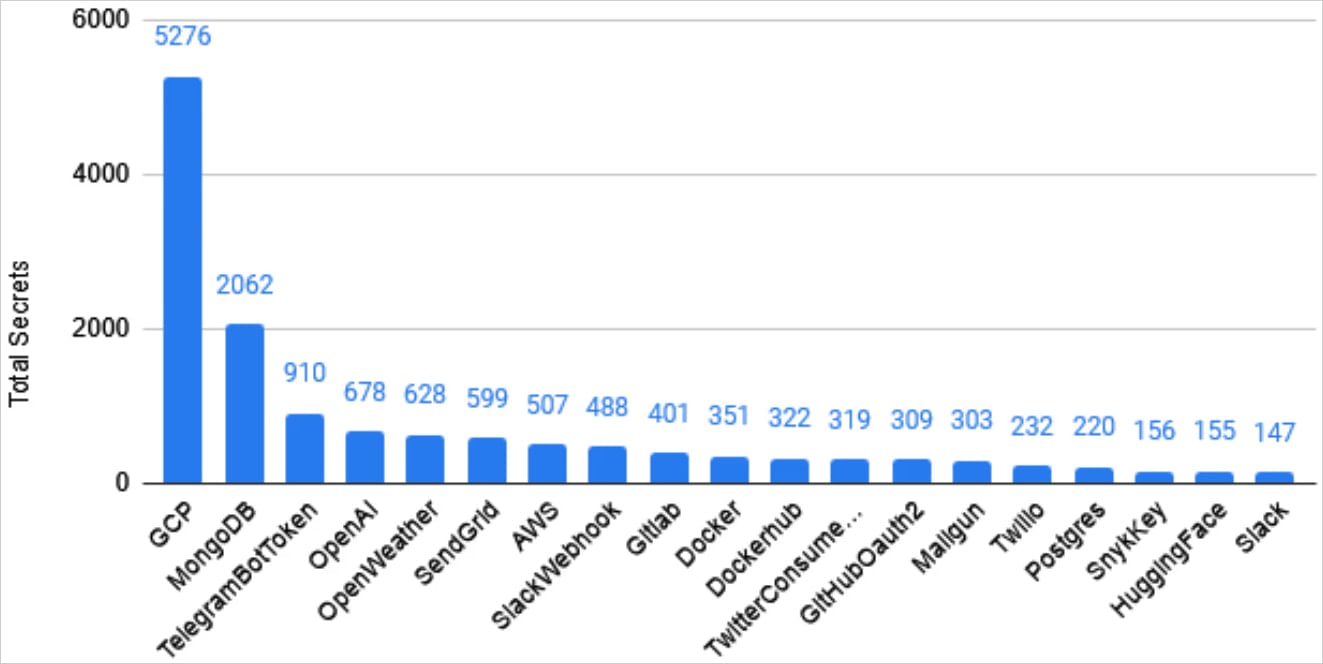

Los datos históricos muestran que la mayoría de los secretos filtrados son más recientes que 2018. Sin embargo, Marshall también encontró algunos secretos muy antiguos que datan de 2009 y que siguen siendo válidos hoy en día. La mayor cantidad de secretos filtrados, más de 5.200, correspondieron a credenciales de Google Cloud Platform (GCP), seguidas de claves de MongoDB, tokens de bots de Telegram y claves de OpenAI.

El investigador también encontró algo más de 400 claves de GitLab filtradas en los repositorios analizados.

<

<

Con el objetivo de una divulgación responsable y dado que los secretos descubiertos estaban asociados a 2804 dominios únicos, Marshall recurrió a la automatización para notificar a las partes afectadas y utilizó Claude Sonnet 3.7 con capacidad de búsqueda web y un script de Python para generar correos electrónicos.

En el proceso, el investigador obtuvo múltiples recompensas por errores que ascendieron a 9.000 dólares. El investigador informa que muchas organizaciones revocaron sus secretos en respuesta a sus notificaciones. Sin embargo, un número no revelado de secretos continúa expuesto en GitLab.

Fuente: BC

Fuentes:http://blog.segu-info.com.ar/2025/12/repositorios-publicos-de-gitlab.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.