Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

▼

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

▼

abril

(Total:

42

)

-

Resumen Reporte de Kaspersky sobre ataques DDoS Q1...

Resumen Reporte de Kaspersky sobre ataques DDoS Q1...

-

La actualización de Windows 10 interrumpe en direc...

La actualización de Windows 10 interrumpe en direc...

-

7 millones de cuentas hackeadas de la comunidad Li...

7 millones de cuentas hackeadas de la comunidad Li...

-

Hackeada la base de datos del Banco Nacional de Qatar

Hackeada la base de datos del Banco Nacional de Qatar

-

Las ventas del iPhone caen por primera vez en su h...

Las ventas del iPhone caen por primera vez en su h...

-

Disponible para la venta el nuevo Meizu Pro 5 Ubun...

Disponible para la venta el nuevo Meizu Pro 5 Ubun...

-

La mitad de los adultos británicos no saben distin...

La mitad de los adultos británicos no saben distin...

-

Mitigación de ataques DDoS Syn Flood con iptables-...

Mitigación de ataques DDoS Syn Flood con iptables-...

-

Error de configuración en MongoDB expone los regis...

Error de configuración en MongoDB expone los regis...

-

Huawei confirma dos versiones del P9 Lite, fecha d...

Huawei confirma dos versiones del P9 Lite, fecha d...

-

GoAccess es un analizador en tiempo real del log d...

GoAccess es un analizador en tiempo real del log d...

-

PenQ: navegador basado en Mozilla Firefox para rea...

PenQ: navegador basado en Mozilla Firefox para rea...

-

El creador ruso del Exploit Kit Blackhole condenad...

El creador ruso del Exploit Kit Blackhole condenad...

-

Microsoft alerta de e-mails con adjuntos malicioso...

Microsoft alerta de e-mails con adjuntos malicioso...

-

Google presenta Informe anual de Seguridad en Andr...

Google presenta Informe anual de Seguridad en Andr...

-

Hacker imprime cartel Neo-Nazi a impresoras abiert...

Hacker imprime cartel Neo-Nazi a impresoras abiert...

-

La policía de Canadá espió más de un millón de men...

La policía de Canadá espió más de un millón de men...

-

Jornadas X1RedMasSegura 4ª Edición 20 y 21 de Mayo...

Jornadas X1RedMasSegura 4ª Edición 20 y 21 de Mayo...

-

Phineas Fisher explica cómo hackeó a Hacking Team

Phineas Fisher explica cómo hackeó a Hacking Team

-

La 2 estrena hoy sábado el programa sobre ciberseg...

La 2 estrena hoy sábado el programa sobre ciberseg...

-

EastMadH4ck arranca en Arganda (sureste de Madrid)...

EastMadH4ck arranca en Arganda (sureste de Madrid)...

-

Etiopía propone cinco años de prisión a quien mand...

Etiopía propone cinco años de prisión a quien mand...

-

Departamento de Seguridad de Estados Unidos pide a...

Departamento de Seguridad de Estados Unidos pide a...

-

Un hombre borra todos los datos de su empresa al h...

Un hombre borra todos los datos de su empresa al h...

-

Presentados los nuevos terminales Meizu Pro 6 y HT...

Presentados los nuevos terminales Meizu Pro 6 y HT...

-

Jigsaw, el ransomware que va borrando a tus archiv...

Jigsaw, el ransomware que va borrando a tus archiv...

-

Google Chrome versión 50 deja sin soporte a Window...

Google Chrome versión 50 deja sin soporte a Window...

-

Cómo evitar que un ransomware cifre los ficheros e...

Cómo evitar que un ransomware cifre los ficheros e...

-

Desarolladores de Google crean una API para accede...

Desarolladores de Google crean una API para accede...

-

Zerodium, el traficante de exploits que compra vul...

Zerodium, el traficante de exploits que compra vul...

-

Tres ejemplos de incidentes reales de acoso utiliz...

Tres ejemplos de incidentes reales de acoso utiliz...

-

Un fallo informático permite ver el borrador de la...

Un fallo informático permite ver el borrador de la...

-

La historia detrás de la creación de WhatsApp

La historia detrás de la creación de WhatsApp

-

Diferencias velocidad y clases tarjetas de memoria...

Diferencias velocidad y clases tarjetas de memoria...

-

WhatsApp activa el cifrado de extremo a extremo

WhatsApp activa el cifrado de extremo a extremo

-

Nueva oleada del virus Crypt0l0cker con aviso de C...

Nueva oleada del virus Crypt0l0cker con aviso de C...

-

Un padre suplica a Apple para que desbloquee el iP...

Un padre suplica a Apple para que desbloquee el iP...

-

Los enfrentamientos por el peering llegan al IPv6

Los enfrentamientos por el peering llegan al IPv6

-

Módulo Anti-DDoS para servidor web Nginx

Módulo Anti-DDoS para servidor web Nginx

-

Herramientas automatizadas para ataques SQL injection

Herramientas automatizadas para ataques SQL injection

-

Gestión de librerías compartidas en GNU/Linux

Gestión de librerías compartidas en GNU/Linux

-

Un alumno robó datos de 16.000 personas de la Univ...

Un alumno robó datos de 16.000 personas de la Univ...

-

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

seguridad

(

527

)

google

(

508

)

vulnerabilidad

(

430

)

privacidad

(

417

)

ransomware

(

389

)

Malware

(

335

)

Windows

(

328

)

cve

(

321

)

android

(

308

)

tutorial

(

291

)

manual

(

275

)

hardware

(

272

)

software

(

224

)

linux

(

146

)

WhatsApp

(

129

)

twitter

(

118

)

nvidia

(

113

)

ddos

(

109

)

Wifi

(

100

)

cifrado

(

92

)

ssd

(

89

)

hacking

(

82

)

app

(

81

)

herramientas

(

80

)

sysadmin

(

70

)

Networking

(

67

)

youtube

(

62

)

office

(

51

)

firmware

(

49

)

adobe

(

48

)

hack

(

45

)

firefox

(

43

)

juegos

(

39

)

antivirus

(

38

)

contraseñas

(

38

)

programación

(

37

)

exploit

(

33

)

eventos

(

32

)

cms

(

31

)

apache

(

30

)

MAC

(

29

)

flash

(

29

)

multimedia

(

29

)

anonymous

(

27

)

Kernel

(

26

)

javascript

(

24

)

ssl

(

22

)

Forense

(

18

)

SeguridadWireless

(

17

)

conferencia

(

16

)

documental

(

16

)

Debugger

(

14

)

lizard squad

(

14

)

técnicas hacking

(

13

)

auditoría

(

12

)

delitos

(

11

)

metasploit

(

11

)

Rootkit

(

10

)

Virtualización

(

10

)

adamo

(

9

)

reversing

(

9

)

Ehn-Dev

(

7

)

MAC Adress

(

6

)

antimalware

(

6

)

oclHashcat

(

5

)

Entradas populares

Entradas populares

-

La RTX 5090D , la futura tarjeta gráfica de NVIDIA, no podrá ejecutar juegos modernos a 60 FPS en resolución 5K , incluso utilizando DLSS, l...

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

-

Analizamos qué procesador es ideal para cada tarjeta gráfica , destacando que el rendimiento gráfico depende en gran medida de la CPU ut...

Error de configuración en MongoDB expone los registros de 93 millones de votantes mexicanos

Error de configuración en MongoDB expone los registros de 93 millones de votantes mexicanos

lunes, 25 de abril de 2016

|

Publicado por

el-brujo

|

Editar entrada

Una base de datos 132GB , que contiene la información personal sobre los 93,4 millones de votantes mexicanos finalmente ha sido puesta fuera de línea. La base de datos ha estado visible al público durante al menos ocho días después de su descubrimiento por el investigador Chris Vickery, originalmente, pero estaba pública desde septiembre de 2015. En la base de datos hay registros duplicados, pero se trata de un padrón de 81 millones de personas.

Vickery, que trabaja como investigador de seguridad en Kromtech (la compañía detrás de MacKeeper), descubrió la instancia MongoDB el 14 de abril, pero tuvo dificultades para localizar a la persona o empresa responsable de la comercialización de los datos de los votantes en el AWS de Amazon. La primera medida fue ponerse en contacto con el Departamento de Estado de EE.UU., así como la Embajada de México, pero tuvo poco éxito.

Amazon Web Services (AWS) es una plataforma de servicios de cloud que ofrece potencia de cómputo, almacenamiento de bases de datos, entrega de contenido y otra funcionalidad para ayudar a las empresas a escalar y crecer.

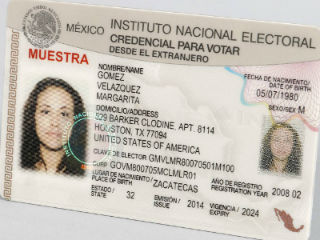

La base de datos contiene toda la información que ciudadanos mexicanos necesitan para votar, como su identificaciones de foto emitida por el gobierno. Además de su municipio, y la información del distrito, los registros de base de datos incluyen el nombre del votante, dirección, número de identificación del votante, fecha de nacimiento, los nombres de sus padres, ocupación, y mucho más.

Finalmente, después de una charla en el Centro de la Universidad de Harvard para el Gobierno y Estudios Internacionales, Vickery lo que puede comunicarse con alguien del mexicano Instituto Nacional Electoral (INE). La base de datos se sacó fuera de línea

Dado que la base de datos estuvo en línea desde septiembre de 2015, no está claro cuántas personas han tenido acceso a los registros. Además, se desconoce el verdadero dueño de la cuenta de alojamiento de los datos.

México tiene leyes estrictas en cuanto al uso y acceso de información a los votantes, y la última vez que los registros fueron examinados en manos de una empresa en los EE.UU., se convirtió en un incidente internacional.

"Bajo la ley mexicana esta información es estrictamente confidencial, con una pena de hasta 12 años de prisión por transferencia o de extracción para obtener beneficios personales. El Comisionado de Elecciones de México ha confirmado, la base de datos es auténtica. Los datos son ahora seguros, pero la verdadera pregunta es quién más tenía acceso a esta información sensible, y quién la puso en un servidor de la nube de Amazon sede en Estados Unidos? " dijo Vickery en un comunicado escrito.

El autor del descubrimiento dar las gracias a la periodista Adam Tanner por poner en contacto con las personas del Instituto Nacional Electoral de México.

El Instituto Nacional Electoral (INE) interpuso ante la PGR una denuncia por el uso indebido de la lista nominal de electores, luego de detectarse en el portal de internet de Amazon, en Estados Unidos, una copia idéntica de la lista nominal que fue entregada a los partidos políticos el 15 de febrero de 2015.

El consejero Ciro Murayama descarta hackeo y explica que la publicación obedece a una copia entregada a un partido político que ya se tiene ubicada

El consejero del INE, Ciro Murayama, indicó que esa autoridad tiene identificada la copia de donde provienen los datos de la Lista Nominal que aparecieron en el sitio de ventas por internet Amazon y quién es el responsable de la difusión. Rechazó así que la reproducción provenga de los datos del INE o que los controles de seguridad hayan sido vulnerados, sino de una copia única y con marca que se entrega por ley a los partidos políticos.

Fuentes:

http://www.csoonline.com/article/3060204/security/mongodb-configuration-error-exposed-93-million-mexican-voter-records.html

https://mackeeper.com/blog/post/217-breaking-massive-data-breach-of-mexican-voter-data

Vickery, que trabaja como investigador de seguridad en Kromtech (la compañía detrás de MacKeeper), descubrió la instancia MongoDB el 14 de abril, pero tuvo dificultades para localizar a la persona o empresa responsable de la comercialización de los datos de los votantes en el AWS de Amazon. La primera medida fue ponerse en contacto con el Departamento de Estado de EE.UU., así como la Embajada de México, pero tuvo poco éxito.

Amazon Web Services (AWS) es una plataforma de servicios de cloud que ofrece potencia de cómputo, almacenamiento de bases de datos, entrega de contenido y otra funcionalidad para ayudar a las empresas a escalar y crecer.

Registro de votantes mexicanos

La base de datos contiene toda la información que ciudadanos mexicanos necesitan para votar, como su identificaciones de foto emitida por el gobierno. Además de su municipio, y la información del distrito, los registros de base de datos incluyen el nombre del votante, dirección, número de identificación del votante, fecha de nacimiento, los nombres de sus padres, ocupación, y mucho más.

Finalmente, después de una charla en el Centro de la Universidad de Harvard para el Gobierno y Estudios Internacionales, Vickery lo que puede comunicarse con alguien del mexicano Instituto Nacional Electoral (INE). La base de datos se sacó fuera de línea

Dado que la base de datos estuvo en línea desde septiembre de 2015, no está claro cuántas personas han tenido acceso a los registros. Además, se desconoce el verdadero dueño de la cuenta de alojamiento de los datos.

México tiene leyes estrictas en cuanto al uso y acceso de información a los votantes, y la última vez que los registros fueron examinados en manos de una empresa en los EE.UU., se convirtió en un incidente internacional.

"Bajo la ley mexicana esta información es estrictamente confidencial, con una pena de hasta 12 años de prisión por transferencia o de extracción para obtener beneficios personales. El Comisionado de Elecciones de México ha confirmado, la base de datos es auténtica. Los datos son ahora seguros, pero la verdadera pregunta es quién más tenía acceso a esta información sensible, y quién la puso en un servidor de la nube de Amazon sede en Estados Unidos? " dijo Vickery en un comunicado escrito.

El autor del descubrimiento dar las gracias a la periodista Adam Tanner por poner en contacto con las personas del Instituto Nacional Electoral de México.

El Instituto Nacional Electoral (INE) interpuso ante la PGR una denuncia por el uso indebido de la lista nominal de electores, luego de detectarse en el portal de internet de Amazon, en Estados Unidos, una copia idéntica de la lista nominal que fue entregada a los partidos políticos el 15 de febrero de 2015.

INE identifica a quien subió padrón a Amazon

El consejero Ciro Murayama descarta hackeo y explica que la publicación obedece a una copia entregada a un partido político que ya se tiene ubicada

El consejero del INE, Ciro Murayama, indicó que esa autoridad tiene identificada la copia de donde provienen los datos de la Lista Nominal que aparecieron en el sitio de ventas por internet Amazon y quién es el responsable de la difusión. Rechazó así que la reproducción provenga de los datos del INE o que los controles de seguridad hayan sido vulnerados, sino de una copia única y con marca que se entrega por ley a los partidos políticos.

Fuentes:

http://www.csoonline.com/article/3060204/security/mongodb-configuration-error-exposed-93-million-mexican-voter-records.html

https://mackeeper.com/blog/post/217-breaking-massive-data-breach-of-mexican-voter-data

Enviar por correo electrónico

Escribe un blog

Compartir en X

Compartir con Facebook

Compartir en Pinterest

Entrada más reciente

Entrada más reciente

2 comentarios :

Y la copia que carajos tiene que ver con un error de configuración de MongoDB? Prácticamente un artículo basura...

Pues que si hubieran configurado correctamente MongoDB la Base de Datos no habría quedado expuesta públicamente en internet:

https://docs.mongodb.com/master/core/security-mongodb-configuration/

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.