Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

▼

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

marzo

(Total:

103

)

-

Apple y Meta compartieron datos privados de usuari...

Apple y Meta compartieron datos privados de usuari...

-

Spring4Shell: un nuevo 0-day en Spring (Java)

Spring4Shell: un nuevo 0-day en Spring (Java)

-

El mayor hackeo de criptomonedas de la historia ac...

El mayor hackeo de criptomonedas de la historia ac...

-

La NVIDIA RTX 3090 Ti es la gráfica más potente y ...

La NVIDIA RTX 3090 Ti es la gráfica más potente y ...

-

Filtran informe técnico que revela como Lapsus hac...

Filtran informe técnico que revela como Lapsus hac...

-

Globant hackeada también por Lapsus

Globant hackeada también por Lapsus

-

Detenido por 4º vez Alcasec, esta vez por hackear ...

Detenido por 4º vez Alcasec, esta vez por hackear ...

-

Los usuarios de Ucrania se quedan sin internet otr...

Los usuarios de Ucrania se quedan sin internet otr...

-

Informe completo del Ransomware Hive

Informe completo del Ransomware Hive

-

Sitios hackeados con WordPress fuerzan a los visit...

Sitios hackeados con WordPress fuerzan a los visit...

-

Anonymous publica 28 GB de documentos del Banco Ce...

Anonymous publica 28 GB de documentos del Banco Ce...

-

Las futuras unidades SSD PCIe 5.0 necesitarán refr...

Las futuras unidades SSD PCIe 5.0 necesitarán refr...

-

Tinder te dirá en Estados Unidos si tu futura cita...

Tinder te dirá en Estados Unidos si tu futura cita...

-

La FCC añade a Kaspersky a su lista de amenazas a ...

La FCC añade a Kaspersky a su lista de amenazas a ...

-

Vulnerabilidades permiten arrancar y abrir remotam...

Vulnerabilidades permiten arrancar y abrir remotam...

-

Corea del Norte explota vulnerabilidad Zero-Day en...

Corea del Norte explota vulnerabilidad Zero-Day en...

-

Mejorar la seguridad de Windows con herramienta Sy...

Mejorar la seguridad de Windows con herramienta Sy...

-

Rusia habría hackeado satélites europeos al inicio...

Rusia habría hackeado satélites europeos al inicio...

-

Diferencias entre SSL, TLS y HTTPS

Diferencias entre SSL, TLS y HTTPS

-

Disponible distro auditorías hacking y pentest Par...

Disponible distro auditorías hacking y pentest Par...

-

El sueldo medio de un operador del ransomware Cont...

El sueldo medio de un operador del ransomware Cont...

-

Comandos prácticos consola Windows (cmd)

Comandos prácticos consola Windows (cmd)

-

¿Quiénes son los miembros del grupo Lapsus? El líd...

¿Quiénes son los miembros del grupo Lapsus? El líd...

-

Un ataque DDoS tumba la web del Congreso de los Di...

Un ataque DDoS tumba la web del Congreso de los Di...

-

Guía compra CPU: arquitecturas y equivalencias de ...

Guía compra CPU: arquitecturas y equivalencias de ...

-

Técnicas de intrusión hacking con vectores inicial...

Técnicas de intrusión hacking con vectores inicial...

-

Los rusos se descargan masivamente la Wikipedia an...

Los rusos se descargan masivamente la Wikipedia an...

-

Microsoft confirma que fue hackeado por el grupo L...

Microsoft confirma que fue hackeado por el grupo L...

-

Actualizaciones de seguridad críticas para varios ...

Actualizaciones de seguridad críticas para varios ...

-

Anonymous hackea Nestlé y filtra 10 GB de datos co...

Anonymous hackea Nestlé y filtra 10 GB de datos co...

-

El Apple M1 Ultra es casi 3 veces más grande que u...

El Apple M1 Ultra es casi 3 veces más grande que u...

-

Grupo Lapsus publica un torrent con 37GB de codigo...

Grupo Lapsus publica un torrent con 37GB de codigo...

-

Falso reinicio: Ataque NoReboot para mantener pers...

Falso reinicio: Ataque NoReboot para mantener pers...

-

Microsoft investiga un supuesto hackeo con robo de...

Microsoft investiga un supuesto hackeo con robo de...

-

Kit Phishing permite crear ventanas realistas de P...

Kit Phishing permite crear ventanas realistas de P...

-

Twitter prepara «Circles», para mostrar tuits a co...

Twitter prepara «Circles», para mostrar tuits a co...

-

Rusia podría quedarse sin espacio de almacenamient...

Rusia podría quedarse sin espacio de almacenamient...

-

Herramienta de Microsoft para escanear routers Mik...

Herramienta de Microsoft para escanear routers Mik...

-

Un juez del Supremo de Brasil prohíbe el uso de Te...

Un juez del Supremo de Brasil prohíbe el uso de Te...

-

Vulnerabilidades críticas en los dispositivos Smar...

Vulnerabilidades críticas en los dispositivos Smar...

-

Malware Ruso Cyclops Blink afecta a varios modelos...

Malware Ruso Cyclops Blink afecta a varios modelos...

-

Enviar "fotopollas" será delito en el Reino Unido

Enviar "fotopollas" será delito en el Reino Unido

-

Video falso (deepfake) del presidente ucraniano pi...

Video falso (deepfake) del presidente ucraniano pi...

-

Ver las contraseñas guardadas en redes Wireless en...

Ver las contraseñas guardadas en redes Wireless en...

-

Cloudflare bloquea los servicios IPTV pirata en it...

Cloudflare bloquea los servicios IPTV pirata en it...

-

Nueva multa a Meta de 17 millones € por incumplimi...

Nueva multa a Meta de 17 millones € por incumplimi...

-

VirusTotal presenta extensión navegador VT4Browsers

VirusTotal presenta extensión navegador VT4Browsers

-

Transceptores SFP

Transceptores SFP

-

Elevación local de privilegios en el Kernel de Lin...

Elevación local de privilegios en el Kernel de Lin...

-

Intel anuncia una inversión de 33 mil millones de ...

Intel anuncia una inversión de 33 mil millones de ...

-

Microsoft está probando de añadir anuncios en el E...

Microsoft está probando de añadir anuncios en el E...

-

Ucrania utiliza el reconocimiento facial en la gue...

Ucrania utiliza el reconocimiento facial en la gue...

-

Alemania pide a sus empresas y usuarios desinstala...

Alemania pide a sus empresas y usuarios desinstala...

-

CaddyWiper es un nuevo malware destructivo dirigid...

CaddyWiper es un nuevo malware destructivo dirigid...

-

El grupo de ransomware Vice Society publica los da...

El grupo de ransomware Vice Society publica los da...

-

Microsoft publica la API DirectStorage para PC, un...

Microsoft publica la API DirectStorage para PC, un...

-

Conectar pendrive USB al teléfono móvil

Conectar pendrive USB al teléfono móvil

-

Anonymous hackea la filial alemana de la gran petr...

Anonymous hackea la filial alemana de la gran petr...

-

Acusan a TP-Link de espiar a sus usuarios mediante...

Acusan a TP-Link de espiar a sus usuarios mediante...

-

Disponible WifiSlax 3.0 Final 2022 para auditorías...

Disponible WifiSlax 3.0 Final 2022 para auditorías...

-

La aduana de China captura a un hombre con 160 CPU...

La aduana de China captura a un hombre con 160 CPU...

-

Procesadores Intel pierden hasta un 35% y AMD has...

Procesadores Intel pierden hasta un 35% y AMD has...

-

Un simulador nuclear 'online' se bloquea debido al...

Un simulador nuclear 'online' se bloquea debido al...

-

Hackean la cuenta Twitter de La Casa Real de España

Hackean la cuenta Twitter de La Casa Real de España

-

Top 10 de ataques al Directorio Activo de Windows

Top 10 de ataques al Directorio Activo de Windows

-

La empresa Tarlogic denuncia la poca seguridad de ...

La empresa Tarlogic denuncia la poca seguridad de ...

-

Cómo acceder a la BIOS-UEFI según la marca del por...

Cómo acceder a la BIOS-UEFI según la marca del por...

-

Ubisoft confirma un ciberataque y podría ser obra ...

Ubisoft confirma un ciberataque y podría ser obra ...

-

Funciones y trucos ocultos de Windows 11

Funciones y trucos ocultos de Windows 11

-

Google lanza las alertas de ataques aéreos para us...

Google lanza las alertas de ataques aéreos para us...

-

Rusia crea su propia Autoridad Certificadora (CA) ...

Rusia crea su propia Autoridad Certificadora (CA) ...

-

La Fundación Wikimedia advierte sobre los peligros...

La Fundación Wikimedia advierte sobre los peligros...

-

Anonymous hackea al Roskomnadzor, el regulador que...

Anonymous hackea al Roskomnadzor, el regulador que...

-

¿Qué es un trol de patentes de software?

¿Qué es un trol de patentes de software?

-

Nuevo vector de ataque permite amplificar los ataq...

Nuevo vector de ataque permite amplificar los ataq...

-

BHI (Spectre-BHB) es una nueva vulnerabilidad tipo...

BHI (Spectre-BHB) es una nueva vulnerabilidad tipo...

-

Apple M1 Ultra es el nuevo procesador de 20 núcleo...

Apple M1 Ultra es el nuevo procesador de 20 núcleo...

-

Twitter estrena web en la red Tor para combatir la...

Twitter estrena web en la red Tor para combatir la...

-

Grave vulnerabilidad en el kernel de Linux: Dirty ...

Grave vulnerabilidad en el kernel de Linux: Dirty ...

-

12VHPWR es un nuevo conector de hasta 600W para ta...

12VHPWR es un nuevo conector de hasta 600W para ta...

-

Apple presenta el Mac Studio, un equipo mini de al...

Apple presenta el Mac Studio, un equipo mini de al...

-

Apple Studio Display un Monitor 5K de 27″ a partir...

Apple Studio Display un Monitor 5K de 27″ a partir...

-

Google compra Mandiant por 5.400 millones de dólar...

Google compra Mandiant por 5.400 millones de dólar...

-

Consiguen hackear Amazon Echo para hacer compras o...

Consiguen hackear Amazon Echo para hacer compras o...

-

Anonymous hackea canales de televisión que sirven ...

Anonymous hackea canales de televisión que sirven ...

-

Mercado Libre también ha sido hackeado por LAPSUS$...

Mercado Libre también ha sido hackeado por LAPSUS$...

-

Rusia podría permitir el software ilegal (pirata) ...

Rusia podría permitir el software ilegal (pirata) ...

-

Vulnerabilidad en cgroups v1 permite escapar de un...

Vulnerabilidad en cgroups v1 permite escapar de un...

-

Aparecen los primeros malware con los certificados...

Aparecen los primeros malware con los certificados...

-

Coinbase y Binance se niegan a expulsar a usuarios...

Coinbase y Binance se niegan a expulsar a usuarios...

-

Filtradas las credenciales de 71.355 empleados de ...

Filtradas las credenciales de 71.355 empleados de ...

-

Grupo Lapsus hackea Samsung y publica un torrent c...

Grupo Lapsus hackea Samsung y publica un torrent c...

-

Bottles permite ejecutar software de Windows en Li...

Bottles permite ejecutar software de Windows en Li...

-

instalación y configuración de Docker en NAS QNAP ...

instalación y configuración de Docker en NAS QNAP ...

-

IsaacWiper y HermeticWizard: un nuevo wiper y worm...

IsaacWiper y HermeticWizard: un nuevo wiper y worm...

-

Nuevo método ataque DrDDoS utilizando nuevo vector...

Nuevo método ataque DrDDoS utilizando nuevo vector...

-

EA elimina la selección Rusa y los equipos Rusos d...

EA elimina la selección Rusa y los equipos Rusos d...

-

Miembro pro Ucraniano filtra chats internos, docum...

Miembro pro Ucraniano filtra chats internos, docum...

-

Ciberataque detiene la producción del fabricante c...

Ciberataque detiene la producción del fabricante c...

-

Google también veta el acceso a los canales de You...

Google también veta el acceso a los canales de You...

-

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El experto en ciberseguridad Ben van der Burg recomienda abandonar WhatsApp y Gmail por alternativas europeas, argumentando que aunque son...

-

Forza Horizon 6 llegará en 2026 con escenarios en Japón , incluyendo Tokio y paisajes rurales , y ya se han revelado sus requisitos mínimo...

Disponible WifiSlax 3.0 Final 2022 para auditorías Wireless

Disponible WifiSlax 3.0 Final 2022 para auditorías Wireless

Distro para Auditorías de seguridad en redes WiFi, una de las mejores distribuciones para ello es Wifislax. Esta distribución está basada en Slackware64 15 e incorpora todas las herramientas necesarias instaladas de forma predeterminada para realizar diferentes ataques a las redes WiFi, independientemente de si utilizan cifrado WEP, WPA o WPA2, además, también incluye todas las herramientas para hackear una red WiFi usando el protocolo WPS (Wi-Fi Protected Setup) de los routers. Ya está disponible la última versión WifiSlax 3.0 con muchos cambios, y la puedes descargar de forma totalmente gratuita.

Novedades Wifislax 3.0 Final 2022

El principal cambio de esta nueva versión WifiSlax64 3.0 es que ahora está basado en la distribución slackware64 15.0 que se lanzó el pasado mes de febrero, esta nueva distribución viene con la versión Kernel 5.15.28. Esta nueva versión trae la última versión de la popular interfaz gráfica de usuario KDE Plasma, también trae ffmpeg de serie, Python3 y muchas más herramientas que antes los desarrolladores tenían que añadir de forma manual, pero que ahora viene instalado de forma predeterminada en la nueva slackware64 15.0.

En cuanto al apartado de herramientas de red, se ha actualizado todo el software para las auditorías WiFi con la última versión disponible para solucionar posibles bugs y aumentar el rendimiento, también se han mejorado y pulido todos los scripts integrados en la distribución. Por supuesto, desde hace muchos años es posible añadir módulos extras a la distribución para hacerla aún más completa, toda esta información la tenéis en el foro de seguridad wireless donde los usuarios, desarrolladores y colaboradores suben los diferentes módulos probados en la distribución.

Tal y como ocurre con todas las versiones de Wifislax, no es necesario instalar esta distribución en nuestro PC sino que lo podemos utilizar en modo LiveCD, e incluso tenemos la posibilidad de arrancar la distribución en una máquina virtual con VMware o VirtualBox.

Wifislax 3.0

Descargar

- https://ns2.elhacker.net/isos/wifislax64-3.0-final.iso (Tamaño 2.3GB)

- MD5: 0fd53e46b15923ab219399fcb42b0ce7

- SHA1: 799d6a76e19bd38d08325efee50bce7994da2050

Una vez arrancada la máquina virtual, podemos ver la misma interfaz gráfica de usuario de siempre y con todo el software que necesitamos preinstalado.

Los diferentes menús con los diccionarios, scripts para automatizar los ataques a WPS y muchas otras herramientas, siguen estando en la sección de «Wifislax». En esta sección podremos encontrar diferentes menús con todas las herramientas, como las orientadas a cifrados, credenciales, todos los diccionarios para acelerar la obtención de la clave, los gestores de conexión, herramientas forenses, la suite de Aircrack-ng que es una de las principales, y también tenemos todas las herramientas relacionadas con WPA, crackear una WPA usando la GPU e incluso todas las herramientas para atacar el WPS.

Módulos Wifislax 3.0

Aplicaciones en formato módulos Disponibles

modulesdel fichero ISO.

HandBrake-1.5.1-x86_64-1wifislax.xzm 28M

Multilib-wifislax-3.0-06-03-2022.xzm 601M

aMule-2.3.3-x86_64-1slackbuilds.xzm 1.8M

aegisub-3.2.2-x86_64-2slackbuilds.xzm 3.4M

ardour-6.9-x86_64-1slackbuilds.xzm 17M

audacity-3.1.3-x86_64-2wifislax.xzm 12M

avidemux-2.8.0-x86_64-1wifislax.xzm 9.9M

burpsuite-2022.2.3-noarch-1wifislax.xzm 498M

ciano-kit-0.2.4-2wifislax.xzm 428K

clementine-1.4.0rc1_420_g596cd9b0a-x86_64-1slackbuilds.xzm 6.7M

exaile-4.1.1-x86_64-1wifislax.xzm 912K

filezilla-kit-3.58.0-1wifislax.xzm 3.7M

firefox-98.0-x86_64-1wifislax.xzm 75M

four-in-a-row-3.38.1-x86_64-1wifislax.xzm 404K

frostwire-6.9.7-noarch-1wifislax.xzm 59M

inkscape-1.1.2-1wifislax.xzm 23M

jdownloader2-2.0-noarch-3wifislax.xzm 116M

kde-games-5.90.0-x86_64-1wifislax.xzm 40M

kodi-19.4-x86_64-1slackbuilds.xzm 31M

libreoffice-kit-7.3.1-x86_64-1wifislax.xzm 234M

lives-3.2.0-x86_64-1wifislax.xzm 2.8M

metasploit-kit-6.1.33-1wifislax.xzm 118M

mixxx-2.3.2-x86_64-1slackbuilds.xzm 16M

mkvtoolnix-65.0.0-x86_64-1slackbuilds.xzm 11M

nvidia-470.103.01-1wifislax.xzm 278M

nvidia-legacy-390.147-1wifislax.xzm 73M

pangzero-kit-1.4.1+git20121103-1wifislax.xzm 2.8M

pcsx2-kit-1.7.2277-1wifislax.xzm 28M

pitivi-2021.05-x86_64-1slackbuilds.xzm 1.6M

qbittorrent-kit-4.3.1-6wifislax.xzm 13M

shortwave-kit-1.1.1-2wifislax.xzm 2.2M

social-engineer-toolkit-8.0.3_80fe70d-x86_64-2wifislax.xzm 22M

steam-1.0.0.74-x86_64-1wifislax.xzm 3.4M

teamviewer-15.27.3-x86_64-2wifislax.xzm 88M

tor-browser-11.5a1-x86_64-1wifislax.xzm 104M

vlc-3.0.16-x86_64-1wifislax.xzm 7.1M

vokoscreenNG-3.1.0-x86_64-2slackbuilds.xzm 1.7M

websploit-4.0.4-x86_64-4wifislax.xzm 28K

Ejemplos Herramientas

WPS Pin

WPS Pin es un programa que se ejecuta mediante la consola que nos ayudará hackear redes inalámbricas que tengan WPS activado. Si llegamos a acertar el pin WPS de nuestra red objetivo, ya tendríamos conectividad a la misma, además, nos devolvería la clave WPA/WPA2 del router, ya que con el WPS se puede sacar directamente la clave WPA2-PSK sin más problemas. El menú del programa es bastante práctico y sencillo de entender.

Básicamente, cuenta con dos métodos para poder ganar acceso a las redes WPS. La primera consiste en valerse de algoritmos para generar varias combinaciones de PIN. Si la red inalámbrica cuenta con WPS y el PIN no ha sido modificado en ningún momento, podrás acceder a dicha red.

Por otro lado, se puede realizar el hackeo mediante la fuerza bruta. Probará todas las combinaciones de PIN posibles. Ten presente que los ataques de fuerza bruta y aquellos que cuentan con múltiples combinaciones de PIN (en WPS como máximo tendremos unas 11.000 combinaciones) requerirán de mucho tiempo, y en ocasiones, recursos de la máquina virtual de manera continuada.

RouterSploit

La herramienta RouterSploit , también se encuentra en WiFiSlax. RouterSploit es una de las más completas que nos ayudarán a encontrar vulnerabilidades y atacar routers. Además de que es posible hacer lo mismo en conjunto con otros dispositivos en red.

El objetivo es encontrar aquellos dispositivos que cuentan con credenciales de administrador que son por defecto. Recordemos que es una de las principales razones por las cuales millones de routers son vulnerables. Tan sólo cambiar las credenciales de administrador a una contraseña verdaderamente segura, marcará la diferencia. Es posible que hoy, mañana o tal vez nunca ataquen tu router. Sin embargo, esto no debe ser una excusa válida para no proteger a nuestros dispositivos en red.

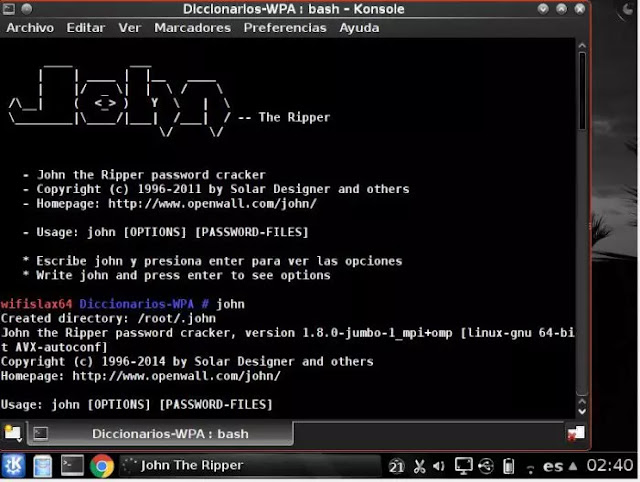

John The Ripper

John The Ripper es una herramienta que nos ayudará a crackear contraseñas. Es una de las más populares y una de sus aplicaciones más populares es en el entorno profesional. Un responsable de IT o de Seguridad Informática puede comprobar mediante esta herramienta qué tan débiles son las contraseñas utilizadas por todos los colaboradores. A partir de la información obtenida, podrás concienciar a las personas respecto a la importancia del uso de contraseñas seguras y además, del almacenamiento de las mismas de forma verdaderamente segura. Esto es más importante aún si es que una buena parte o casi toda la fuerza laboral se encuentra trabajando desde casa.

Al momento de empezar a crackear las contraseñas, no es necesario indicar el algoritmo de cifrado. John The Ripper lo detecta automáticamente. Esta es una de las soluciones más potentes (con el permiso de Hashcat), por lo que incluso aquellos algoritmos más robustos podrían verse derrotados. No está demás, recordar que esta es otra posibilidad de que los recursos de la máquina virtual sean utilizados en gran medida, sobre todo si los algoritmos de cifrado son complejos. Y hay algo mejor, si cuentas con contraseñas cifradas con más de un algoritmo, también podrían ser crackeadas.

WiFiPumpkin

Aparte de los ataques mediante puntos de acceso maliciosos y man-in-the-middle, es posible realizar lo siguiente:

- Módulos para ataques de deautenticación.

- Plantillas para extra-captiveflask (creación de portales cautivos maliciosos).

- Servidor DNS rogue (malicioso).

- Ataques mediante portales cautivos maliciosos.

- Tráfico web: se logrará interceptar, inspeccionar, modificar y reproducir todo registro de tráfico web.

- Escaneo de redes WiFi.

- Monitorización de servicios DNS.

- Recolección de credenciales.

- Servidores Proxy transparentes y mucho más.

Wifislax 32 bits

- wifislax-4.12 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/wifislax-4-12-final.iso

- wifislax-4.11.1 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/Wifislax-4-11-1-final.iso

- wifislax-4.11 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/wifislax-4-11-final.iso

- wifislax-4.10.1 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/wifislax-4-10-1-final.iso

- wifislax-4.10 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/Wifislax-4-10-final.iso

- wifislax-4.9 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/wifislax-4-9-final.iso

- wifislax-4.8 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/wifislax-4-8-final.iso

- wifislax-4.7.2 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/Wifislax-4-7-2-final.iso

- wifislax-4.7.1 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/Wifislax-4-7-1-final.iso

- wifislax-4.7 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/wifislax-4-7-final.iso

- wifislax-4.6 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/Wifislax-4-6-final.iso

- wifislax-4.5 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/wifislax-4-5-final.iso

- wifislax-4.4 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/wifislax-4-4-final.iso

- wifislax-4.3 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/wifislax-4-3-final.iso

- wifislax-4.2 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/wifislax-4.2-final.iso

- wifislax-4.1 --> https://ns2.elhacker.net/descargas/mirror-isos-wifislax/wifislax-4-1-final.iso

Fuentes:

https://www.redeszone.net/noticias/wifi/wifislax-3-0-auditorias-redes-wi-fi-disponible-descarga/

https://foro.seguridadwireless.net/live-wifislax/wifislax64-3-0-version-final-para-descargar/

Entrada más reciente

Entrada más reciente

13 comentarios :

Se an publicado tantas iso de wifislax y vete tu a saber quien las modifica que muchas están corruptas o sencillamente no van bien.pienso que la aventura wifislax terminó y está más que abandonada, pero fue divertido mientras duro. Ahora cual es la mejor 4.12 o 3.0 ya que ninguna se actualiza ¿funcionan los servidores o también abandonados o vendidos a un mejor postor tendríamos que preguntar al número 1 de wifislax al de la idea.pasate a Kali instala en disco duro y se te olvidará que wifislax existió buenas noches hackers

el 3.0 no arranca menuda perdida de tiempo ahora me bajo 4.11.1 y como no arranque me olvidare para siempre a wifislax asta que lo reparen profesionales no gente que se piensan un hacke por que han visto tutoriales

POCAS ESPERANZAS

Sacabo con wifislax

La versión 3.0 no funciona, una pena, no me anda nada...

La descarga debemor mucho a pesar de tener 500 mb de internet en friba optica. probe en 2 ordenadores distintos de diferentes distritos

Todas las versiones de Wifislax son creadas por USUARIONUEVO del foro de seguridadwireless. Sus servidores de descargas ni idea, los de elhacler.net alojados en ns2.elhacker.net funcionan sin publicidad

Dependiendo del país puede que tenga una mal peering (interconexión) con el servidor descargas de Adamo situado en Barcelona

je vais travailler sur cette version..elle est bien merci pour tous qui ont devollopes cette V.

Entonces cual es mejor la 64bits 3.0 ó la 4.12 de 32bits, gracias

Se cuelgacuando cargas flexión y si habrás linset hace todo pero cuando insertas la clave en el portal cautivo no te arroja en la pc la clave

Personalmente, 64 1.1, La Mejor

como instalax linset

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.