Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

▼

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

▼

enero

(Total:

124

)

-

En Alemania buscan un administrador para MS-DOS y ...

En Alemania buscan un administrador para MS-DOS y ...

-

Meta presenta Code Llama 70B, un modelo open sourc...

Meta presenta Code Llama 70B, un modelo open sourc...

-

Opera prepara un navegador para iOS basado en inte...

Opera prepara un navegador para iOS basado en inte...

-

España participa en una operación mundial para des...

España participa en una operación mundial para des...

-

Los usos curiosos que todavía damos a los disquete...

Los usos curiosos que todavía damos a los disquete...

-

Microsoft Edge «roba» datos personales de Chrome s...

Microsoft Edge «roba» datos personales de Chrome s...

-

Elon Musk anuncia el primer humano con sus chips c...

Elon Musk anuncia el primer humano con sus chips c...

-

Amazon cancela la compra de iRobot Roomba

Amazon cancela la compra de iRobot Roomba

-

Las imágenes de Taylor Swift que se hicieron viral...

Las imágenes de Taylor Swift que se hicieron viral...

-

CPU funcional de 16 bits construida y ejecutada en...

CPU funcional de 16 bits construida y ejecutada en...

-

GoAccess: Analizador de Registros Web en Tiempo Real

GoAccess: Analizador de Registros Web en Tiempo Real

-

Buscador de Arc hace uso de la IA para crear una w...

Buscador de Arc hace uso de la IA para crear una w...

-

Los ‘deepfakes’ porno de Taylor Swift inundan X (T...

Los ‘deepfakes’ porno de Taylor Swift inundan X (T...

-

OpenWrt tiene casi listas las especificaciones de ...

OpenWrt tiene casi listas las especificaciones de ...

-

Spotify acusa a Apple de extorsión por la nueva ta...

Spotify acusa a Apple de extorsión por la nueva ta...

-

El MIT anuncia una revolucionaria técnica de impre...

El MIT anuncia una revolucionaria técnica de impre...

-

AMD publica un driver para Linux que soporta sus d...

AMD publica un driver para Linux que soporta sus d...

-

Una vulnerabilidad en GRUB2 permitía omitir la ver...

Una vulnerabilidad en GRUB2 permitía omitir la ver...

-

Explotación activa de vulnerabilidad en Atlassian ...

Explotación activa de vulnerabilidad en Atlassian ...

-

Vulnerabilidad crítica en GoAnywhere

Vulnerabilidad crítica en GoAnywhere

-

Drainer-as-a-Service (DaaS) ¿qué son?

Drainer-as-a-Service (DaaS) ¿qué son?

-

Congreso Ciberseguridad Hackron XI - Tenerife 2024

Congreso Ciberseguridad Hackron XI - Tenerife 2024

-

Guía Procesadores Intel Core i3, Core i5, Core i7 ...

Guía Procesadores Intel Core i3, Core i5, Core i7 ...

-

Microsoft despide a 1.900 empleados de Activision ...

Microsoft despide a 1.900 empleados de Activision ...

-

¿Qué es una botnet? Conoce el control remoto de lo...

¿Qué es una botnet? Conoce el control remoto de lo...

-

Un nuevo bug en los teléfonos Google Pixel limita ...

Un nuevo bug en los teléfonos Google Pixel limita ...

-

GrapheneOS: alternativa libre a Android

GrapheneOS: alternativa libre a Android

-

Sam Altman estaría negociando con TSMC e inversion...

Sam Altman estaría negociando con TSMC e inversion...

-

La IA y la criptominería dispara el consumo de ene...

La IA y la criptominería dispara el consumo de ene...

-

Apple gana su primera batalla legal contra NSO Gro...

Apple gana su primera batalla legal contra NSO Gro...

-

Los horrores que viven los moderadores de Meta: “N...

Los horrores que viven los moderadores de Meta: “N...

-

Ya disponible Parrot 6: la distribución de moda es...

Ya disponible Parrot 6: la distribución de moda es...

-

El delincuente que robó 700 mil € al Ayuntamiento ...

El delincuente que robó 700 mil € al Ayuntamiento ...

-

Microsoft Copilot Pro: qué es, diferencias con la ...

Microsoft Copilot Pro: qué es, diferencias con la ...

-

Google Chrome estrena funciones impulsadas por la ...

Google Chrome estrena funciones impulsadas por la ...

-

HP asegura que bloquea los cartuchos de impresora ...

HP asegura que bloquea los cartuchos de impresora ...

-

Esta modelo gana 30K dólares al mes escuchando y h...

Esta modelo gana 30K dólares al mes escuchando y h...

-

Linux Lite o cómo devolver a la vida cualquier PC,...

Linux Lite o cómo devolver a la vida cualquier PC,...

-

El FBI y CISA alertan sobre los posibles riesgos d...

El FBI y CISA alertan sobre los posibles riesgos d...

-

Función de seguridad "Aislamiento del núcleo" (Cor...

Función de seguridad "Aislamiento del núcleo" (Cor...

-

La infraestructura de PyTorch fue comprometida

La infraestructura de PyTorch fue comprometida

-

Backups y Snapshots: diferencias y similitudes

Backups y Snapshots: diferencias y similitudes

-

Así usan el reconocimiento facial con rostros por ...

Así usan el reconocimiento facial con rostros por ...

-

FraudGPT, BadGPT, WormGPT son dos modelos de ia qu...

FraudGPT, BadGPT, WormGPT son dos modelos de ia qu...

-

Francia multa con 32 millones a Amazon por el cont...

Francia multa con 32 millones a Amazon por el cont...

-

La madre de todas las filtraciones: 12TB y 26 mil ...

La madre de todas las filtraciones: 12TB y 26 mil ...

-

OpenWrt trabaja en un router inalámbrico

OpenWrt trabaja en un router inalámbrico

-

Gestión gráfica de contenedores Docker con Portainer

Gestión gráfica de contenedores Docker con Portainer

-

DDoSia Client: la herramienta del grupo pro-ruso N...

DDoSia Client: la herramienta del grupo pro-ruso N...

-

La British Library, la biblioteca más completa del...

La British Library, la biblioteca más completa del...

-

Escape Room gratuito centrado en ciberseguridad: r...

Escape Room gratuito centrado en ciberseguridad: r...

-

Vulnerabilidad en Microsoft Outlook permite extrac...

Vulnerabilidad en Microsoft Outlook permite extrac...

-

Un chatbot de DPD insulta a un cliente

Un chatbot de DPD insulta a un cliente

-

Fallece David L. Mills: El legado del creador del ...

Fallece David L. Mills: El legado del creador del ...

-

Cryptomator: cifrado datos en la nube de Dropbox, ...

Cryptomator: cifrado datos en la nube de Dropbox, ...

-

Microsoft sufre un robo de correos corporativos po...

Microsoft sufre un robo de correos corporativos po...

-

Publican recopilación de 100 millones de contraseñ...

Publican recopilación de 100 millones de contraseñ...

-

Los resultados de un estudio sobre los datos que r...

Los resultados de un estudio sobre los datos que r...

-

Desarrollan una batería nuclear capaz de durar 50 ...

Desarrollan una batería nuclear capaz de durar 50 ...

-

WebWormhole permite enviar archivos grandes sin in...

WebWormhole permite enviar archivos grandes sin in...

-

Google Chrome soluciona el enésimo zero-day que es...

Google Chrome soluciona el enésimo zero-day que es...

-

Millones de GPU de Apple, AMD y Qualcomm están afe...

Millones de GPU de Apple, AMD y Qualcomm están afe...

-

Seagate presenta discos duros de más de 30TB

Seagate presenta discos duros de más de 30TB

-

Google Maps encuentra la solución para el mayor pr...

Google Maps encuentra la solución para el mayor pr...

-

Las profundidades de la privacidad digital: I2P, L...

Las profundidades de la privacidad digital: I2P, L...

-

En españa un joven de 17 años es condenado por hac...

En españa un joven de 17 años es condenado por hac...

-

En solo 5 minutos un desarrollador ha aumentado un...

En solo 5 minutos un desarrollador ha aumentado un...

-

OpenAI prohíbe a políticos usar su inteligencia ar...

OpenAI prohíbe a políticos usar su inteligencia ar...

-

Ubisoft sobre las suscripciones: "Los jugadores es...

Ubisoft sobre las suscripciones: "Los jugadores es...

-

¿Cuánto dinero perdería una empresa o un país en u...

¿Cuánto dinero perdería una empresa o un país en u...

-

Desaparecen las licencias perpetuas de VMWare y se...

Desaparecen las licencias perpetuas de VMWare y se...

-

Apple supera por primera vez a Samsung en ventas g...

Apple supera por primera vez a Samsung en ventas g...

-

OpenAI autoriza el uso de sus sistemas de IA para ...

OpenAI autoriza el uso de sus sistemas de IA para ...

-

Elon Musk muestra al humanoide de Tesla doblando l...

Elon Musk muestra al humanoide de Tesla doblando l...

-

Vulnerabilidad crítica en dispositivos de Juniper

Vulnerabilidad crítica en dispositivos de Juniper

-

Una de las grandes mejoras del Galaxy S24 requiere...

Una de las grandes mejoras del Galaxy S24 requiere...

-

Explotación activa de vulnerabilidad Microsoft Sha...

Explotación activa de vulnerabilidad Microsoft Sha...

-

Google permitirá a los usuarios seleccionar qué se...

Google permitirá a los usuarios seleccionar qué se...

-

Una empresa de etiquetado de IA contrata a trabaja...

Una empresa de etiquetado de IA contrata a trabaja...

-

Una fuga de datos masiva afectaría a todos los ciu...

Una fuga de datos masiva afectaría a todos los ciu...

-

Los ataques de ransomware provocan una muerte al m...

Los ataques de ransomware provocan una muerte al m...

-

El CEO de Twitch afirma que la plataforma de strea...

El CEO de Twitch afirma que la plataforma de strea...

-

NymConnect: App para mejorar la privacidad en Tele...

NymConnect: App para mejorar la privacidad en Tele...

-

Los medios Españoles empiezan a cobrar a los usuar...

Los medios Españoles empiezan a cobrar a los usuar...

-

Descifrador gratuito para ransomware Black Basta y...

Descifrador gratuito para ransomware Black Basta y...

-

unbound: servidor dns caché rápido y seguro con li...

unbound: servidor dns caché rápido y seguro con li...

-

Piratas informáticos turcos hackean servidores MS ...

Piratas informáticos turcos hackean servidores MS ...

-

China afirma haber crackeado el cifrado de Apple A...

China afirma haber crackeado el cifrado de Apple A...

-

Un centro de salud deberá pagar una multa de más d...

Un centro de salud deberá pagar una multa de más d...

-

La nueva consola portátil: MSI Claw

La nueva consola portátil: MSI Claw

-

Mega 95, la consola portátil de Hyperkin que sopor...

Mega 95, la consola portátil de Hyperkin que sopor...

-

Intel presenta los Raptor Lake Refresh Mobile, nue...

Intel presenta los Raptor Lake Refresh Mobile, nue...

-

El Samsung Galaxy S24 se podrá usar como una webca...

El Samsung Galaxy S24 se podrá usar como una webca...

-

El Aeropuerto Internacional de Beirut, víctima de ...

El Aeropuerto Internacional de Beirut, víctima de ...

-

Carrefour sufre un ciberataque en Servicios Financ...

Carrefour sufre un ciberataque en Servicios Financ...

-

Ransomware BlackHunt afecta a la compañía de telec...

Ransomware BlackHunt afecta a la compañía de telec...

-

Alpine Linux: una Distro Linux pequeña, simple y s...

Alpine Linux: una Distro Linux pequeña, simple y s...

-

Cómo configurar el entorno de red en Debian desde ...

Cómo configurar el entorno de red en Debian desde ...

-

China lanzó un satélite que incluye un kernel Linu...

China lanzó un satélite que incluye un kernel Linu...

-

El plan de Estados Unidos de regresar a la Luna 50...

El plan de Estados Unidos de regresar a la Luna 50...

-

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

La comunidad del kernel de Linux ha elaborado un plan de contingencia para reemplazar a Linus Torvalds en caso de que sea necesario. Este...

-

El experto en ciberseguridad Ben van der Burg recomienda abandonar WhatsApp y Gmail por alternativas europeas, argumentando que aunque son...

La Audiencia Nacional de España confirma el procesamiento por el robo de datos bancarios de 438.000 contribuyentes

La Audiencia Nacional de España confirma el procesamiento por el robo de datos bancarios de 438.000 contribuyentes

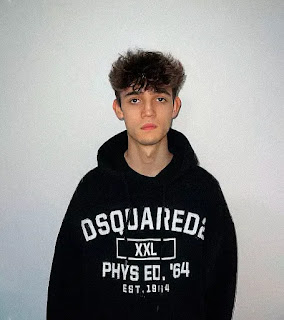

La Audiencia Nacional de España ha confirmado el procesamiento de dos de los ciberdelincuentes que robaron datos bancarios de 438.000 contribuyentes. Estos son Daniel Baíllo Escarabajal (alias Kermit) y Juan Carlos Ortega Guerrero. El magistrado José Luis Calama, además, tiene pendiente la resolución sobre otro de los participantes en esos robos de datos de contribuyentes: José Luis Huertas Rubio, conocido como Alcasec.

El mayor ciberataque

Esos tres nombres propios son los de los expertos informáticos responsables de lo que puede ser considerado como el mayor ciberataque sufrido nunca por organismos del Estado. Se considera que Alcasec (anteriormente operando bajo el alias de Txapote) es el autor principal de los hechos, por lo que su resolución va por separado.

En cuanto a los otros dos investigados por el ataque al Punto Neutro Judicial, Daniel Baíllo Escarabajal fue el principal ayudante de Alcasec, mientras que Juan Carlos Ortega Guerrero es considerado como el principal comprador de la información robada.

A Kermit, con domicilio en Cartagena, Murcia, se le considera, por ejemplo, el responsable de la contratación del dominio «cgpj-pnj.com» a través de la empresa Eranet International Limited, con sede en Hong Kong. Este se utilizó posteriormente para poder acceder a la Administración de Justicia del País Vasco. Según las pesquisas policiales, que contaba con un total de 16 equipos remotos (9 en Rusia, 3 en Alemania, 2 en España, uno en Reino Unido y uno en Ucrania).

Los datos obtenidos en esta base de datos judicial permitió posteriormente obtener más credenciales con las que obtuvieron datos de la Agencia Tributaria. Allí, según figura en los autos de la Audiencia Nacional del 13 y 29 de noviembre, a los que ha tenido acceso El Periódico de España, se consiguieron los datos privados de al menos 438.000 contribuyentes

Ortega Guerrero

Con respecto a Ortega Guerrero, el magistrado Echarri recuerda que el instructor ya había indicado que se valió de una identidad virtual para comprar los datos exfiltrados del Punto Neutro Judicial. En concreto, aseguraba que el investigado, a través de las identidades digitales de Telegram 'Diamante' y 'Meliodas', administraba y coordinaba "una red de 188 contactos dedicados a actividades de ciberdelincuencia, como el smishing (envíos irregulares de SMS), con los que se asocia para la comisión de diferentes actividades ilícitas cuyo fin último es el lucro económico"..

En cuanto a Ortega Guerrero, con domicilio en Sevilla, se valió de una identidad virtual para comprar la mayor parte de los datos conseguidos en el Punto Neutro Judicial. Concretamente, 30 paquetes de datos, seis de ellos con 5.540 registros con información personal y bancaria de contribuyentes.

Este PNJ actúa como un sistema que interconecta las sedes judiciales con el resto de los organismos del estado. Básicamente, es el servidor principal donde se guardan todas las causas del Consejo General del Poder Judicial (CGPJ) y por tanto donde se encuentran adjuntos los documentos de todos los procedimientos judiciales de España. Los datos adquiridos a su vez los reutilizaba para cometer estafas de smishing. Según el auto, administraba y coordinaba «una red de 188 contactos dedicados a actividades de ciberdelincuencia, como el smishing (envíos irregulares de SMS), con los que se asocia para la comisión de diferentes actividades ilícitas cuyo fin último es el lucro económico».

Los hechos cometidos por este grupo constituyen un delito continuado de revelación de secretos, delito tipificado en los artículos 197.2, 2 y 6 del Código Penal. Además del acceso al Punto Neutro Judicial y posteriormente a la Agencia Tributaria, también se han detallado accesos no permitidos a la Dirección General de Tráfico y al Cuerpo Nacional de Policía. Expertos judiciales señalan que las penas podrían alcanzar los 20 años de cárcel.

¿Qué pasa con Alcasec?

De momento, todavía no hay resolución en firme sobre Huertas, el presunto cabecilla de la operación. La La Sección Cuarta de la Sala de lo Penal de la Audiencia Nacional aún no ha hecho pública su respuesta al recurso que interpuso el abogado de Alcasec.

El pasado mes de marzo, Alcasec fue detenido y llevado a juicio. Sin embargo, en mayo decidió dejar en libertad preventiva al joven con una serie de condicionantes: comparecer en el juzgado cada quince días, donde aparentemente ha estado también colaborando con la Justicia y la prohibición de salir del país, para lo cual se le retiró el pasaporte. La estimación es que podría enfrentarse hasta a 20 años de cárcel por los delitos antes mencionados. Desde entonces, además de colaborar con la investigación, supuestamente ha tomado un mejor rumbo con el que aplicar sus habilidades informáticas: responsable de ciberseguridad de una empresa.

Fuentes:

https://www.adslzone.net/noticias/seguridad/proceso-judicial-hackers-datos-contribuyentes-0124/

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.