Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

▼

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

▼

agosto

(Total:

46

)

-

La última actualización de Windows 11 mejora el re...

La última actualización de Windows 11 mejora el re...

-

Pavel Durov, CEO de Telegram, paga una fianza de 5...

Pavel Durov, CEO de Telegram, paga una fianza de 5...

-

Secuestro de BGP

Secuestro de BGP

-

GameNGen: IA que consigue simular el DOOM en tiemp...

GameNGen: IA que consigue simular el DOOM en tiemp...

-

The Spectrum, una recreación moderna del ZX Spectr...

The Spectrum, una recreación moderna del ZX Spectr...

-

Grabar la pantalla de Windows con OBS Studio

Grabar la pantalla de Windows con OBS Studio

-

Pavel Durov, el controvertido multimillonario detr...

Pavel Durov, el controvertido multimillonario detr...

-

Un hombre ha sido condenado a cadena perpetua por ...

Un hombre ha sido condenado a cadena perpetua por ...

-

Vulnerabilidad RCE en Jenkins, explotado en ataque...

Vulnerabilidad RCE en Jenkins, explotado en ataque...

-

Múltiples vulnerabilidades en Apache HTTPd 2.4

Múltiples vulnerabilidades en Apache HTTPd 2.4

-

Ya disponible Google Chrome 128 que soluciona la n...

Ya disponible Google Chrome 128 que soluciona la n...

-

La Raspberry 5 reduce su precio a menos de 60 euro...

La Raspberry 5 reduce su precio a menos de 60 euro...

-

Vulnerabilidades críticas en el sistema de segurid...

Vulnerabilidades críticas en el sistema de segurid...

-

Ver vídeos de YouTube en la pantalla del coche con...

Ver vídeos de YouTube en la pantalla del coche con...

-

Vulnerabilidad de Ejecución Remota de Código en IP...

Vulnerabilidad de Ejecución Remota de Código en IP...

-

Un «desastre a punto de ocurrir»: Planta de gestió...

Un «desastre a punto de ocurrir»: Planta de gestió...

-

Google presenta los nuevos teléfonos Pixel 9, con ...

Google presenta los nuevos teléfonos Pixel 9, con ...

-

Distros Linux inmutables

Distros Linux inmutables

-

Vulnerabilidades en banda 5G permite espiar a usua...

Vulnerabilidades en banda 5G permite espiar a usua...

-

Vulnerabilidades críticas en OpenVPN 2.x

Vulnerabilidades críticas en OpenVPN 2.x

-

OpenAI se acerca a la bancarrota

OpenAI se acerca a la bancarrota

-

Rusia legaliza el minado de criptomonedas

Rusia legaliza el minado de criptomonedas

-

GDB: Un debugger para programas en Linux

GDB: Un debugger para programas en Linux

-

Maduro bloquea X (Twitter) en Venezuela durante 10...

Maduro bloquea X (Twitter) en Venezuela durante 10...

-

La Raspberry Pi Pico 2 llega con más potencia, el ...

La Raspberry Pi Pico 2 llega con más potencia, el ...

-

uBlock Origin dejará de funcionar en Google Chrome...

uBlock Origin dejará de funcionar en Google Chrome...

-

La agencia de datos irlandesa denuncia a Elon Musk...

La agencia de datos irlandesa denuncia a Elon Musk...

-

Vulnerabilidad 0.0.0.0: el fallo de seguridad que ...

Vulnerabilidad 0.0.0.0: el fallo de seguridad que ...

-

Códigos secretos que activan funciones ocultas en ...

Códigos secretos que activan funciones ocultas en ...

-

Mexican Mafia cumple amenaza; filtran 162,000 dato...

Mexican Mafia cumple amenaza; filtran 162,000 dato...

-

Ataque DDoS récord: 419 TB de tráfico malicioso en...

Ataque DDoS récord: 419 TB de tráfico malicioso en...

-

El coste de una filtración de datos

El coste de una filtración de datos

-

Donald Trump y TikTok: ¿cómo pasó de odiar la red ...

Donald Trump y TikTok: ¿cómo pasó de odiar la red ...

-

Miles de cámaras y routers WiFi de Ubiquiti son vu...

Miles de cámaras y routers WiFi de Ubiquiti son vu...

-

Un agujero de seguridad deja al descubierto los da...

Un agujero de seguridad deja al descubierto los da...

-

Un ciberataque a los hospitales de Granada ha filt...

Un ciberataque a los hospitales de Granada ha filt...

-

Un juez estadounidense determina que Google viola ...

Un juez estadounidense determina que Google viola ...

-

Deep-TEMPEST: uso del IA para espiar las emanacion...

Deep-TEMPEST: uso del IA para espiar las emanacion...

-

Intel despedirá a más de 15.000 empleados, el 15 %...

Intel despedirá a más de 15.000 empleados, el 15 %...

-

Javier Milei quiere usar la IA para patrullar la w...

Javier Milei quiere usar la IA para patrullar la w...

-

Víctima de violencia de género descubre una app de...

Víctima de violencia de género descubre una app de...

-

Intel amplía dos años la garantía de los procesado...

Intel amplía dos años la garantía de los procesado...

-

Nuevo Phone (2a) Plus: mejor diseño, más potencia ...

Nuevo Phone (2a) Plus: mejor diseño, más potencia ...

-

Récord de75 millones de dólares pagados de rescate...

Récord de75 millones de dólares pagados de rescate...

-

Filtran datos de atletas israelíes que compiten en...

Filtran datos de atletas israelíes que compiten en...

-

WINE vs Proton

WINE vs Proton

-

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

-

Un proyecto permite actualizar Windows 7 hasta enero de 2026 , añadiendo soporte para SSDs NVMe y USB 3.x , mejorando su seguridad y compati...

Vulnerabilidades críticas en OpenVPN 2.x

Vulnerabilidades críticas en OpenVPN 2.x

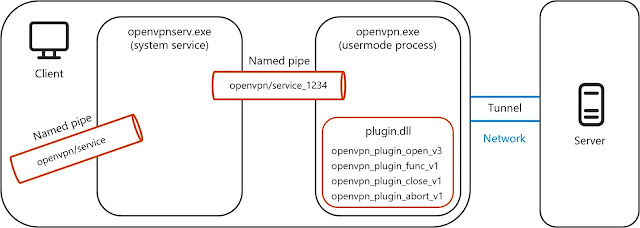

Microsoft reveló cuatro fallas de seguridad de gravedad media en el software de código abierto OpenVPN que podrían encadenarse para lograr la ejecución remota de código (RCE) y la escalada de privilegios locales (LPE).

Dicho esto, el exploit, presentado por Black Hat USA 2024, requiere la autenticación del usuario y un conocimiento avanzado del funcionamiento interno de OpenVPN. Las fallas afectan a todas las versiones de OpenVPN anteriores a la versión 2.6.10 y 2.5.10.

La lista de vulnerabilidades es la siguiente:

- CVE-2024-27459: una vulnerabilidad de desbordamiento de pila que conduce a una denegación de servicio (DoS) y LPE en Windows

- CVE-2024-24974: acceso no autorizado a la canalización con nombre "\\openvpn\\service" en Windows, lo que permite a un atacante interactuar de forma remota con ella y ejecutar operaciones en ella

- CVE-2024-27903: una vulnerabilidad en el mecanismo del complemento que conduce a RCE en Windows y LPE y manipulación de datos en Android, iOS, macOS y BSD

- CVE-2024-1305: una vulnerabilidad de desbordamiento de memoria que conduce a DoS en Windows

Las primeras tres de las cuatro fallas tienen su raíz en un componente llamado openvpnserv, mientras que la última reside en el controlador del punto de acceso de terminal (TAP) de Windows.

Todas las vulnerabilidades pueden explotarse una vez que un atacante obtiene acceso a las credenciales OpenVPN de un usuario, que, a su vez, pueden obtenerse a través de varios métodos, incluida la compra de credenciales robadas en la web oscura, el uso de malware ladrón o el rastreo del tráfico de red para capturar hashes NTLMv2 y luego usar herramientas de descifrado como HashCat o John the Ripper para decodificarlos.

Un atacante podría entonces encadenarse en diferentes combinaciones (CVE-2024-24974 y CVE-2024-27903 o CVE-2024-27459 y CVE-2024-27903) para lograr RCE y LPE, respectivamente.

"Un atacante podría aprovechar al menos tres de las cuatro vulnerabilidades descubiertas para crear exploits que faciliten la RCE y la LPE, que luego podrían encadenarse para crear una poderosa cadena de ataque", dijo Tokarev, y agregó que podrían aprovechar métodos como Bring Your Own Vulnerable Driver (BYOVD) después de lograr la LPE.

A través de estas técnicas, el atacante puede, por ejemplo, deshabilitar Protect Process Light (PPL) para un proceso crítico como Microsoft Defender o eludir e interferir con otros procesos críticos en el sistema. Estas acciones permiten a los atacantes eludir los productos de seguridad y manipular las funciones principales del sistema, afianzando aún más su control y evitando la detección.

Fuente: THN

Vía:

https://blog.segu-info.com.ar/2024/08/cuatro-vulnerabilidades-criticas-en.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.