Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

▼

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

▼

agosto

(Total:

46

)

-

La última actualización de Windows 11 mejora el re...

La última actualización de Windows 11 mejora el re...

-

Pavel Durov, CEO de Telegram, paga una fianza de 5...

Pavel Durov, CEO de Telegram, paga una fianza de 5...

-

Secuestro de BGP

Secuestro de BGP

-

GameNGen: IA que consigue simular el DOOM en tiemp...

GameNGen: IA que consigue simular el DOOM en tiemp...

-

The Spectrum, una recreación moderna del ZX Spectr...

The Spectrum, una recreación moderna del ZX Spectr...

-

Grabar la pantalla de Windows con OBS Studio

Grabar la pantalla de Windows con OBS Studio

-

Pavel Durov, el controvertido multimillonario detr...

Pavel Durov, el controvertido multimillonario detr...

-

Un hombre ha sido condenado a cadena perpetua por ...

Un hombre ha sido condenado a cadena perpetua por ...

-

Vulnerabilidad RCE en Jenkins, explotado en ataque...

Vulnerabilidad RCE en Jenkins, explotado en ataque...

-

Múltiples vulnerabilidades en Apache HTTPd 2.4

Múltiples vulnerabilidades en Apache HTTPd 2.4

-

Ya disponible Google Chrome 128 que soluciona la n...

Ya disponible Google Chrome 128 que soluciona la n...

-

La Raspberry 5 reduce su precio a menos de 60 euro...

La Raspberry 5 reduce su precio a menos de 60 euro...

-

Vulnerabilidades críticas en el sistema de segurid...

Vulnerabilidades críticas en el sistema de segurid...

-

Ver vídeos de YouTube en la pantalla del coche con...

Ver vídeos de YouTube en la pantalla del coche con...

-

Vulnerabilidad de Ejecución Remota de Código en IP...

Vulnerabilidad de Ejecución Remota de Código en IP...

-

Un «desastre a punto de ocurrir»: Planta de gestió...

Un «desastre a punto de ocurrir»: Planta de gestió...

-

Google presenta los nuevos teléfonos Pixel 9, con ...

Google presenta los nuevos teléfonos Pixel 9, con ...

-

Distros Linux inmutables

Distros Linux inmutables

-

Vulnerabilidades en banda 5G permite espiar a usua...

Vulnerabilidades en banda 5G permite espiar a usua...

-

Vulnerabilidades críticas en OpenVPN 2.x

Vulnerabilidades críticas en OpenVPN 2.x

-

OpenAI se acerca a la bancarrota

OpenAI se acerca a la bancarrota

-

Rusia legaliza el minado de criptomonedas

Rusia legaliza el minado de criptomonedas

-

GDB: Un debugger para programas en Linux

GDB: Un debugger para programas en Linux

-

Maduro bloquea X (Twitter) en Venezuela durante 10...

Maduro bloquea X (Twitter) en Venezuela durante 10...

-

La Raspberry Pi Pico 2 llega con más potencia, el ...

La Raspberry Pi Pico 2 llega con más potencia, el ...

-

uBlock Origin dejará de funcionar en Google Chrome...

uBlock Origin dejará de funcionar en Google Chrome...

-

La agencia de datos irlandesa denuncia a Elon Musk...

La agencia de datos irlandesa denuncia a Elon Musk...

-

Vulnerabilidad 0.0.0.0: el fallo de seguridad que ...

Vulnerabilidad 0.0.0.0: el fallo de seguridad que ...

-

Códigos secretos que activan funciones ocultas en ...

Códigos secretos que activan funciones ocultas en ...

-

Mexican Mafia cumple amenaza; filtran 162,000 dato...

Mexican Mafia cumple amenaza; filtran 162,000 dato...

-

Ataque DDoS récord: 419 TB de tráfico malicioso en...

Ataque DDoS récord: 419 TB de tráfico malicioso en...

-

El coste de una filtración de datos

El coste de una filtración de datos

-

Donald Trump y TikTok: ¿cómo pasó de odiar la red ...

Donald Trump y TikTok: ¿cómo pasó de odiar la red ...

-

Miles de cámaras y routers WiFi de Ubiquiti son vu...

Miles de cámaras y routers WiFi de Ubiquiti son vu...

-

Un agujero de seguridad deja al descubierto los da...

Un agujero de seguridad deja al descubierto los da...

-

Un ciberataque a los hospitales de Granada ha filt...

Un ciberataque a los hospitales de Granada ha filt...

-

Un juez estadounidense determina que Google viola ...

Un juez estadounidense determina que Google viola ...

-

Deep-TEMPEST: uso del IA para espiar las emanacion...

Deep-TEMPEST: uso del IA para espiar las emanacion...

-

Intel despedirá a más de 15.000 empleados, el 15 %...

Intel despedirá a más de 15.000 empleados, el 15 %...

-

Javier Milei quiere usar la IA para patrullar la w...

Javier Milei quiere usar la IA para patrullar la w...

-

Víctima de violencia de género descubre una app de...

Víctima de violencia de género descubre una app de...

-

Intel amplía dos años la garantía de los procesado...

Intel amplía dos años la garantía de los procesado...

-

Nuevo Phone (2a) Plus: mejor diseño, más potencia ...

Nuevo Phone (2a) Plus: mejor diseño, más potencia ...

-

Récord de75 millones de dólares pagados de rescate...

Récord de75 millones de dólares pagados de rescate...

-

Filtran datos de atletas israelíes que compiten en...

Filtran datos de atletas israelíes que compiten en...

-

WINE vs Proton

WINE vs Proton

-

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

seguridad

(

623

)

google

(

516

)

vulnerabilidad

(

512

)

privacidad

(

432

)

ransomware

(

403

)

Malware

(

387

)

Windows

(

351

)

cve

(

325

)

android

(

322

)

hardware

(

308

)

tutorial

(

291

)

manual

(

275

)

software

(

236

)

linux

(

158

)

WhatsApp

(

136

)

nvidia

(

126

)

twitter

(

120

)

ddos

(

109

)

Wifi

(

105

)

hacking

(

102

)

ssd

(

96

)

cifrado

(

93

)

app

(

87

)

herramientas

(

80

)

sysadmin

(

70

)

Networking

(

67

)

youtube

(

64

)

office

(

52

)

firmware

(

51

)

adobe

(

48

)

firefox

(

45

)

hack

(

45

)

exploit

(

44

)

programación

(

43

)

juegos

(

40

)

contraseñas

(

39

)

antivirus

(

38

)

apache

(

32

)

eventos

(

32

)

cms

(

31

)

flash

(

30

)

MAC

(

29

)

multimedia

(

29

)

Kernel

(

28

)

anonymous

(

27

)

javascript

(

25

)

ssl

(

22

)

Forense

(

18

)

SeguridadWireless

(

17

)

conferencia

(

17

)

documental

(

16

)

Debugger

(

14

)

lizard squad

(

14

)

auditoría

(

13

)

técnicas hacking

(

13

)

Rootkit

(

11

)

delitos

(

11

)

metasploit

(

11

)

Virtualización

(

10

)

adamo

(

9

)

reversing

(

9

)

Ehn-Dev

(

7

)

MAC Adress

(

6

)

antimalware

(

6

)

oclHashcat

(

5

)

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

-

Un proyecto permite actualizar Windows 7 hasta enero de 2026 , añadiendo soporte para SSDs NVMe y USB 3.x , mejorando su seguridad y compati...

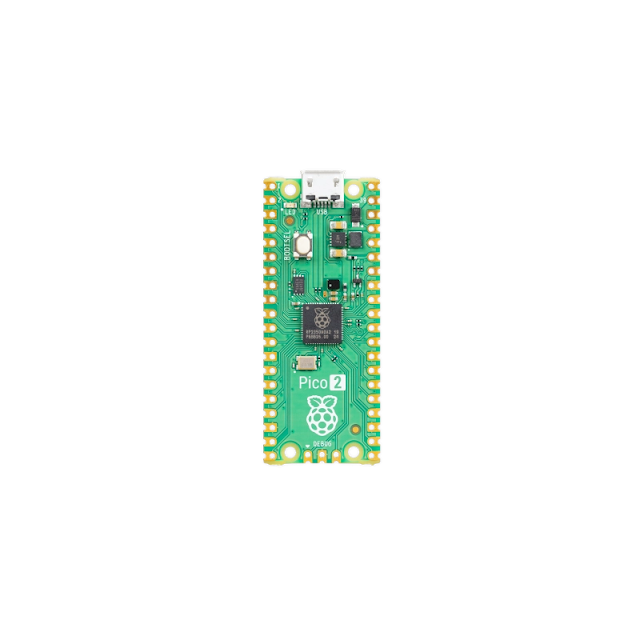

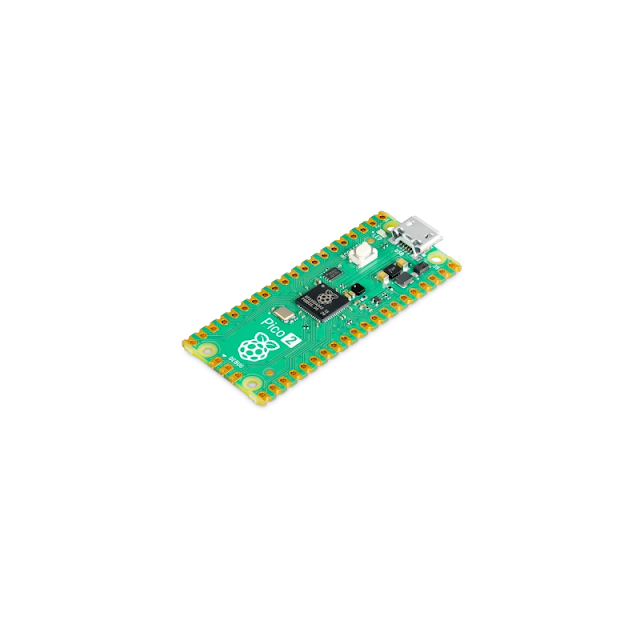

La Raspberry Pi Pico 2 llega con más potencia, el doble de memoria y núcleos RISC V de uso opcional

La Raspberry Pi Pico 2 llega con más potencia, el doble de memoria y núcleos RISC V de uso opcional

viernes, 9 de agosto de 2024

|

Publicado por

el-brujo

|

Editar entrada

En enero de 2021 cuando la Fundación Raspberry se sacó de la chistera uno de sus productos más inesperados: la placa microcontroladora Raspberry Pi Pico. A diferencia de las placas de desarrollo Raspberry Pi, que son esencialmente sistemas informáticos completos y miniaturizados, la Raspberry Pi Pico tiene por objetivo realizar labores sencillas y en ocasiones utilizando señales analógicas, compitiendo con la familia Arduino. Hoy ha encontrado su sucesora con el anuncio de la nueva Raspberry Pi Pico 2, más potente y capaz.

Aunque exteriormente la nueva controladora es casi idéntica al modelo todavía presente (la idea es que pueda instalarse en los mismos espacios y artilugios para mantener la compatibilidad física entre versiones), la Raspberry Pi Pico 2 incorpora un microcontrolador de nueva factura que recibe el nombre RP2350, así como el doble de almacenamiento flash (4 MB) y 520 KB de memoria SRAM en lugar de 264 KB.

El microcontrolador es sin duda el aspecto más notable del hardware. Indistinguible en su apariencia salvo por la serigrafía, el RP2350 proporciona dos núcleos ARM Cortex-M33 a 150 MHz frente a los dos Cortex-M0+ a 133 MHz de la anterior generación, y lo que puede ser incluso más notable: también incorpora dos núcleos de código abierto RISC-V Hazard3, dando al usuario la oportunidad de elegir ARM o RISC-V durante el arranque.

La idea general de Raspberry es impulsar la arquitectura RISC-V ofreciendo un entorno de desarrollo popular, estable y con un soporte adecuado, para lo cual casi todas las funciones del chip, con la excepción de algunas características muy concretas, serán accesibles exactamente igual que durante el uso de la placa con los núcleos ARM. Todo ello manteniendo la misma velocidad de reloj.

Otra novedad destacable es un mayor énfasis en la seguridad, fruto de la

colaboración con el proyecto Trusted Firmware. Dependiendo de la

configuración de seguridad, la placa solo arrancará si detecta un

binario firmado usando una clave privada con el hash de la clave

pública almacenada en sus 8 KB de memoria OTP, lo que debería evitar el

riesgo de ejecutar código ajeno por "accidente". A esta protección se

suman otras como un coprocesador que monitoriza la integridad de los

datos frente a ataques de inyección de fallos.

Raspberry se muestra tan convencida de la seguridad de su placa (y al mismo tiempo reconoce la necesidad de seguir mejorándola) que ha encargado una caza de bugs con una recompensa de 10.000 dólares para la primera persona que rompa el proceso de arranque con firma. Y por si esto fuera poco, las tarjetas de acceso para la DEF CON de este año, que arranca hoy, poseen un chip RP2350, por lo que no serán pocas las manos deseosas de buscarle las cosquillas.

Raspberry se muestra tan convencida de la seguridad de su placa (y al mismo tiempo reconoce la necesidad de seguir mejorándola) que ha encargado una caza de bugs con una recompensa de 10.000 dólares para la primera persona que rompa el proceso de arranque con firma. Y por si esto fuera poco, las tarjetas de acceso para la DEF CON de este año, que arranca hoy, poseen un chip RP2350, por lo que no serán pocas las manos deseosas de buscarle las cosquillas.

Más potente, más segura y con mayores posibilidades en entornos profesionales e industriales, la Raspberry Pi Pico 2 ya está a la venta en España por unos 5,9 euros.

Fuentes:

https://www.elotrolado.net/noticias/tecnologia/raspberry-pi-pico-2-especificaciones-precio-risc-v

>https://www.elotrolado.net/noticias/tecnologia/raspberry-pi-pico-2-especificaciones-precio-risc-v

>https://www.elotrolado.net/noticias/tecnologia/raspberry-pi-pico-2-especificaciones-precio-risc-v

Enviar por correo electrónico

Escribe un blog

Compartir en X

Compartir con Facebook

Compartir en Pinterest

Copyleft © 2010-2025. Blog de elhacker.NET. Algunos derechos reservados.

Usamos Cookies propias y de terceros. Consulta el Aviso Legal para más información.

Los contenidos de este blog están sujetos a una licencia Creative Commons a menos que se indique lo contrario.

Usamos Cookies propias y de terceros. Consulta el Aviso Legal para más información.

Los contenidos de este blog están sujetos a una licencia Creative Commons a menos que se indique lo contrario.

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.