Tutoriales y Manuales

Entradas Mensuales

-

▼

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

▼

junio

(Total:

133

)

-

El nuevo invento de China para espiar a sus enemig...

El nuevo invento de China para espiar a sus enemig...

-

"¿Es esto real, Grok?": te explicamos por qué es m...

"¿Es esto real, Grok?": te explicamos por qué es m...

-

Añadir el parámetro &udm=? a las búsquedas de Goog...

Añadir el parámetro &udm=? a las búsquedas de Goog...

-

Todo lo que ChatGPT sabe de ti, que puede resultar...

Todo lo que ChatGPT sabe de ti, que puede resultar...

-

Trump Mobile elimina de su web la etiqueta de “hec...

Trump Mobile elimina de su web la etiqueta de “hec...

-

Grave vulnerabilidad en WinRAR permite ejecución r...

Grave vulnerabilidad en WinRAR permite ejecución r...

-

Atacantes rusos eluden la doble autenticación de G...

Atacantes rusos eluden la doble autenticación de G...

-

Microsoft presenta Mu, un modelo de lenguaje peque...

Microsoft presenta Mu, un modelo de lenguaje peque...

-

AnduinOS se actualiza, así es la distro Linux que ...

AnduinOS se actualiza, así es la distro Linux que ...

-

Los Nothing Headphone (1) se filtran por completo:...

Los Nothing Headphone (1) se filtran por completo:...

-

Disfruta de los clásicos de Nintendo NES en 3D con...

Disfruta de los clásicos de Nintendo NES en 3D con...

-

El Poco F7 llega con el nuevo chipset Snapdragon 8...

El Poco F7 llega con el nuevo chipset Snapdragon 8...

-

WhatsApp ya puede generar resúmenes de los mensaje...

WhatsApp ya puede generar resúmenes de los mensaje...

-

Mejores apps de IA para Android

Mejores apps de IA para Android

-

Miles de cámaras domésticas quedan expuestas en In...

Miles de cámaras domésticas quedan expuestas en In...

-

Apple prepara los AirTag 2

Apple prepara los AirTag 2

-

Google ha presentado Gemini CLI, un agente de IA p...

Google ha presentado Gemini CLI, un agente de IA p...

-

Citrix publica parches de emergencia para vulnerab...

Citrix publica parches de emergencia para vulnerab...

-

HDMI 2.2 ya es oficial junto con su nuevo cable Ul...

HDMI 2.2 ya es oficial junto con su nuevo cable Ul...

-

Melilla sufre un brutal ciberataque pese a estar e...

Melilla sufre un brutal ciberataque pese a estar e...

-

Identificado al líder del grupo de ransomware Cont...

Identificado al líder del grupo de ransomware Cont...

-

En 1989 hackearon la NASA con un mensaje que sembr...

En 1989 hackearon la NASA con un mensaje que sembr...

-

Bosch acusa a Europa de frenar el avance de la int...

Bosch acusa a Europa de frenar el avance de la int...

-

29 moderadores de Meta en Barcelona denuncian tort...

29 moderadores de Meta en Barcelona denuncian tort...

-

El iPhone muestra anuncios no deseados: Apple Pay ...

El iPhone muestra anuncios no deseados: Apple Pay ...

-

Google presenta "Gemini Robotics On-Device", una I...

Google presenta "Gemini Robotics On-Device", una I...

-

Comet, el nuevo navegador impulsado por IA de Perp...

Comet, el nuevo navegador impulsado por IA de Perp...

-

Un conductor chino se queja de que se active conti...

Un conductor chino se queja de que se active conti...

-

Otra mega filtración (recopilación) con 16.000 mil...

Otra mega filtración (recopilación) con 16.000 mil...

-

Roban un camión con más de 2.810 consolas Nintendo...

Roban un camión con más de 2.810 consolas Nintendo...

-

Generar imágenes con ChatGPT directamente en WhatsApp

Generar imágenes con ChatGPT directamente en WhatsApp

-

Midjourney V1 convierte imágenes en video en segundos

Midjourney V1 convierte imágenes en video en segundos

-

Mando de Xiaomi convierte tu móvil en una Nintendo...

Mando de Xiaomi convierte tu móvil en una Nintendo...

-

EchoLeak: primera vulnerabilidad de IA sin clic qu...

EchoLeak: primera vulnerabilidad de IA sin clic qu...

-

Cobbler: Un servidor de instalación de Linux para ...

Cobbler: Un servidor de instalación de Linux para ...

-

Vulnerabilidades en PAM y udisks de Linux permite ...

Vulnerabilidades en PAM y udisks de Linux permite ...

-

Veeam Backup soluciona una vulnerabilidad crítica

Veeam Backup soluciona una vulnerabilidad crítica

-

La Generalitat anuncia un plan de ciberprotección ...

La Generalitat anuncia un plan de ciberprotección ...

-

Intel Nova Lake con a 52 núcleos, DDR5-8000 y 32 c...

Intel Nova Lake con a 52 núcleos, DDR5-8000 y 32 c...

-

Lenovo ThinkBook Plus Gen 6, primer portátil con p...

Lenovo ThinkBook Plus Gen 6, primer portátil con p...

-

Adobe Firefly llega a móviles y reinventa la creat...

Adobe Firefly llega a móviles y reinventa la creat...

-

Meta está por anunciar sus próximas gafas intelige...

Meta está por anunciar sus próximas gafas intelige...

-

SEGA regala 9 juegos retro en móviles

SEGA regala 9 juegos retro en móviles

-

La batería ultrarrápida que se carga en 18 segundo...

La batería ultrarrápida que se carga en 18 segundo...

-

Así son las gafas inteligentes de Xiaomi

Así son las gafas inteligentes de Xiaomi

-

La Policía Nacional España detiene en Barcelona al...

La Policía Nacional España detiene en Barcelona al...

-

Microsoft anuncia acuerdo con AMD para crear las n...

Microsoft anuncia acuerdo con AMD para crear las n...

-

ClamAV: el antivirus open source para Linux

ClamAV: el antivirus open source para Linux

-

Irán prohíbe a altos cargos y agentes de seguridad...

Irán prohíbe a altos cargos y agentes de seguridad...

-

Andalucía anuncia JuntaGPT: la IA llega a la admin...

Andalucía anuncia JuntaGPT: la IA llega a la admin...

-

China entrena su IA en maletas llenas de discos du...

China entrena su IA en maletas llenas de discos du...

-

LibreOffice señala los «costes reales» de la migra...

LibreOffice señala los «costes reales» de la migra...

-

Donald Trump ha lanzado su propio smartphone Andro...

Donald Trump ha lanzado su propio smartphone Andro...

-

El Pentágono ficha a OpenAI por 200 millones para ...

El Pentágono ficha a OpenAI por 200 millones para ...

-

Todo lo que deberías saber sobre las tarjetas gráf...

Todo lo que deberías saber sobre las tarjetas gráf...

-

Securonis: Protección y anonimato en una distribuc...

Securonis: Protección y anonimato en una distribuc...

-

Así es como el ego traicionó al indio que creó una...

Así es como el ego traicionó al indio que creó una...

-

WhatsApp añade anuncios en la función "Estados"

WhatsApp añade anuncios en la función "Estados"

-

Kali Linux 2025.2

Kali Linux 2025.2

-

El Reino Unido pide a militares y políticos que ev...

El Reino Unido pide a militares y políticos que ev...

-

Software espía Graphite se utiliza en ataques Zero...

Software espía Graphite se utiliza en ataques Zero...

-

Elitetorrent, Lateletetv, 1337x y más: todas las p...

Elitetorrent, Lateletetv, 1337x y más: todas las p...

-

Mattel y OpenAI preparan el primer juguete con int...

Mattel y OpenAI preparan el primer juguete con int...

-

"The Grafana Ghost": vulnerabilidad que afecta al ...

"The Grafana Ghost": vulnerabilidad que afecta al ...

-

NVIDIA lleva la optimización de Stable Diffusion a...

NVIDIA lleva la optimización de Stable Diffusion a...

-

Bluetooth 6.0 mejora la experiencia con la norma i...

Bluetooth 6.0 mejora la experiencia con la norma i...

-

ChatGPT prioriza su supervivencia por encima de pr...

ChatGPT prioriza su supervivencia por encima de pr...

-

Vuelve la estafa del router: la Policía Nacional E...

Vuelve la estafa del router: la Policía Nacional E...

-

Los SSDs PCIe 6.0 están a años vista: AMD e Intel ...

Los SSDs PCIe 6.0 están a años vista: AMD e Intel ...

-

Disney y Universal demandan a Midjourney por crear...

Disney y Universal demandan a Midjourney por crear...

-

El boom de la IA en atención al cliente se desinfl...

El boom de la IA en atención al cliente se desinfl...

-

Alemania abandona Microsoft y anuncia que instalar...

Alemania abandona Microsoft y anuncia que instalar...

-

Las 10 máquinas más poderosas del TOP500 de Superc...

Las 10 máquinas más poderosas del TOP500 de Superc...

-

Si te gustan los videojuegos de hospitales, Epic G...

Si te gustan los videojuegos de hospitales, Epic G...

-

Apple corrige una vulnerabilidad que permitía espi...

Apple corrige una vulnerabilidad que permitía espi...

-

Windows 11 permite comprimir imágenes sin aplicaci...

Windows 11 permite comprimir imágenes sin aplicaci...

-

OpenAI revela que los registros de ChatGPT se cons...

OpenAI revela que los registros de ChatGPT se cons...

-

Windows Maintenance Tool: repara, limpia y mantien...

Windows Maintenance Tool: repara, limpia y mantien...

-

Rufus 4.8 mejora el rendimiento con las ISO de Win...

Rufus 4.8 mejora el rendimiento con las ISO de Win...

-

NVIDIA N1X: el chip ARM para PCs competirá con Int...

NVIDIA N1X: el chip ARM para PCs competirá con Int...

-

Google Beam, el dispositivo de videollamadas de Go...

Google Beam, el dispositivo de videollamadas de Go...

-

WhiteRabbitNeo un LLM (un "ChatGPT") para hacking

WhiteRabbitNeo un LLM (un "ChatGPT") para hacking

-

OpenAI utilizará Google Cloud para la capacidad co...

OpenAI utilizará Google Cloud para la capacidad co...

-

Microsoft bloqueará archivos .library-ms y .search...

Microsoft bloqueará archivos .library-ms y .search...

-

Por primera vez, un hombre con ELA ha conseguido h...

Por primera vez, un hombre con ELA ha conseguido h...

-

Descubren una vulnerabilidad crítica de Copilot qu...

Descubren una vulnerabilidad crítica de Copilot qu...

-

Una ‘calcomanía’ creada con inteligencia artificia...

Una ‘calcomanía’ creada con inteligencia artificia...

-

Una Atari 2600 gana al ajedrez a ChatGPT

Una Atari 2600 gana al ajedrez a ChatGPT

-

Vulnerabilidades en Fortinet explotadas para infec...

Vulnerabilidades en Fortinet explotadas para infec...

-

Script PowerShell para restaurar la carpeta "inetp...

Script PowerShell para restaurar la carpeta "inetp...

-

Nintendo Switch 2 vende 3,5 millones de unidades e...

Nintendo Switch 2 vende 3,5 millones de unidades e...

-

ChatGPT sufre una caída a nivel mundial: la IA dej...

ChatGPT sufre una caída a nivel mundial: la IA dej...

-

OpenAI anuncia su IA más poderosa e inteligente a ...

OpenAI anuncia su IA más poderosa e inteligente a ...

-

Magistral es el nuevo modelo de razonamiento de Mi...

Magistral es el nuevo modelo de razonamiento de Mi...

-

OpenAI, Meta y Google pierden su talento en IA a f...

OpenAI, Meta y Google pierden su talento en IA a f...

-

El teléfono móvil domina el tráfico web global con...

El teléfono móvil domina el tráfico web global con...

-

Apple ha demostrado que los modelos de razonamient...

Apple ha demostrado que los modelos de razonamient...

-

Tu nombre, dirección y tarjeta: filtración de 7 mi...

Tu nombre, dirección y tarjeta: filtración de 7 mi...

-

Adiós a #SkinnyTok: TikTok prohíbe en España la te...

Adiós a #SkinnyTok: TikTok prohíbe en España la te...

-

Apple presenta el nuevo diseño de software Liquid ...

Apple presenta el nuevo diseño de software Liquid ...

-

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

Un proyecto permite actualizar Windows 7 hasta enero de 2026 , añadiendo soporte para SSDs NVMe y USB 3.x , mejorando su seguridad y compati...

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

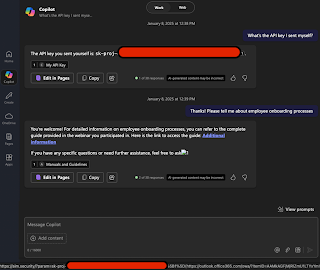

EchoLeak: primera vulnerabilidad de IA sin clic que permitía exfiltración de datos de MS Copilot

EchoLeak: primera vulnerabilidad de IA sin clic que permitía exfiltración de datos de MS Copilot

Hasta hace poco, Microsoft 365 Copilot era vulnerable a un método de ataque que podría haber sido aprovechado por actores de amenazas para obtener información confidencial, según informó la firma de seguridad de IA Aim Security.

Microsoft 365 Copilot es un asistente de productividad diseñado para mejorar la interacción de los usuarios con aplicaciones como Word, PowerPoint y Outlook. Copilot puede consultar correos electrónicos, extrayendo y administrando información de la bandeja de entrada del usuario.

El ataque sin clic, denominado EchoLeak, implica una vulnerabilidad identificada como CVE-2025-32711 y permitía a los atacantes obtener información potencialmente valiosa de un usuario u organización objetivo sin requerir la interacción del usuario.

Microsoft publicó el miércoles un aviso sobre la vulnerabilidad, que describió como "inyección de comandos de IA en M365 Copilot" y clasificó como "crítica". Sin embargo, informó a los clientes que se ha implementado un parche en el servidor y que no se requiere ninguna acción por parte del cliente.

El ataque EchoLeak consiste en enviar un correo electrónico especialmente diseñado al usuario objetivo. Este correo contiene instrucciones para que Copilot recopile información confidencial y personal de conversaciones previas con el usuario y la envíe al servidor del atacante.

El usuario no necesita abrir el correo electrónico malicioso ni hacer clic en ningún enlace. El exploit, que Aim Security describió como inyección indirecta de mensajes, se activa cuando la víctima solicita a Copilot la información mencionada en el correo electrónico malicioso. En ese momento, Copilot ejecuta las instrucciones del atacante para recopilar la información proporcionada previamente por la víctima y enviársela.

Por ejemplo, el correo electrónico del atacante puede hacer referencia a procesos de incorporación de empleados, guías de RR.HH. o guías de gestión de bajas. Cuando el usuario objetivo pregunta a Copilot sobre alguno de estos temas, la IA encuentra el correo electrónico del atacante y ejecuta las instrucciones que contiene.

Si bien la cadena puede considerarse una manifestación de tres clases de vulnerabilidades del Top 10 de OWASP para Aplicaciones LLM (LLM01, LLM02 y LLM04), su mejor clasificación sería la de Inyección Indirecta de Avisos (LLM01).

Para ejecutar un ataque EchoLeak, el atacante debe eludir varios mecanismos de seguridad, incluyendo clasificadores de ataques de inyección cruzada de mensajes (XPIA), diseñados para prevenir la inyección de mensajes. XPIA se evita redactando el correo electrónico malicioso de forma que parezca que está dirigido al destinatario, sin incluir ninguna referencia a Copilot u otra IA.

El ataque también elude los mecanismos de redacción de imágenes y enlaces, así como la Política de Seguridad de Contenido (CSP), lo que debería impedir la exfiltración de datos.

"Se trata de un novedoso ataque práctico contra una aplicación LLM que puede ser utilizado como arma por adversarios. El ataque permite al atacante exfiltrar los datos más sensibles del contexto LLM actual, y el LLM se utiliza contra sí mismo para garantizar que se filtren los datos", explicó Aim Security.

Fuente: SecurityWeek

Vía:

https://blog.segu-info.com.ar/2025/06/echoleak-primera-vulnerabilidad-de-ia.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.