Tutoriales y Manuales

Entradas Mensuales

-

▼

2026

(Total:

287

)

-

▼

enero

(Total:

287

)

-

Let’s Encrypt lanza certificados TLS basados en IP...

Let’s Encrypt lanza certificados TLS basados en IP...

-

WhisperPair: millones de dispositivos de audio vul...

WhisperPair: millones de dispositivos de audio vul...

-

No solo Donald Trump: Silicon Valley mira de reojo...

No solo Donald Trump: Silicon Valley mira de reojo...

-

SteamOS vs Windows 11 en PC TOP con juegos 4K Ultr...

SteamOS vs Windows 11 en PC TOP con juegos 4K Ultr...

-

La IA Google Gemini se conectará a todos tus datos...

La IA Google Gemini se conectará a todos tus datos...

-

Robo de datos de Discord mediante la API

Robo de datos de Discord mediante la API

-

Vulnerabilidad en Copilot Personal: un enlace de p...

Vulnerabilidad en Copilot Personal: un enlace de p...

-

5 componentes relativamente baratos que alargarán ...

5 componentes relativamente baratos que alargarán ...

-

PSSR 2.0 para PS5 Pro: que es, cuándo llega y qué ...

PSSR 2.0 para PS5 Pro: que es, cuándo llega y qué ...

-

Vulnerabilidad en Asistencia Remota de Windows per...

Vulnerabilidad en Asistencia Remota de Windows per...

-

El malware MonetaStealer con código de IA ataca a ...

El malware MonetaStealer con código de IA ataca a ...

-

ChatGPT estrena "memoria mejorada" para recordar t...

ChatGPT estrena "memoria mejorada" para recordar t...

-

Nuevas estafas con phishing: la IA crea una realid...

Nuevas estafas con phishing: la IA crea una realid...

-

Usan táctica de navegador en el navegador para eng...

Usan táctica de navegador en el navegador para eng...

-

Actores chinos alojaron 18.000 servidores C2 activ...

Actores chinos alojaron 18.000 servidores C2 activ...

-

Vulnerabilidad crítica en plugin WordPress Modular DS

Vulnerabilidad crítica en plugin WordPress Modular DS

-

Filtrado DNS ¿Para qué sirve y que opciones hay?

Filtrado DNS ¿Para qué sirve y que opciones hay?

-

SK Hynix StreamDQ: así es la tecnología que permit...

SK Hynix StreamDQ: así es la tecnología que permit...

-

Japón ha descubierto una nueva tecnología que perm...

Japón ha descubierto una nueva tecnología que perm...

-

Preocupación en psicólogos y padres por la IA: Cha...

Preocupación en psicólogos y padres por la IA: Cha...

-

Ya es oficial: ChatGPT tendrá anuncios en las cuen...

Ya es oficial: ChatGPT tendrá anuncios en las cuen...

-

Montar un PC en 2026 es un imposible para el usuar...

Montar un PC en 2026 es un imposible para el usuar...

-

Vulnerabilidad en firewall de Palo Alto Networks p...

Vulnerabilidad en firewall de Palo Alto Networks p...

-

Ya puedes reservar habitación en el primer hotel e...

Ya puedes reservar habitación en el primer hotel e...

-

La mini cámara WiFi de vigilancia que se esconde e...

La mini cámara WiFi de vigilancia que se esconde e...

-

NVIDIA Vera Rubin consumiría en 2026 una cantidad ...

NVIDIA Vera Rubin consumiría en 2026 una cantidad ...

-

MSI presenta el Roamii BE Pro Mesh, sistema en mal...

MSI presenta el Roamii BE Pro Mesh, sistema en mal...

-

Tipos de ataques de malware

Tipos de ataques de malware

-

Raspberry Pi AI HAT+ 2: Cerebro y potencia

Raspberry Pi AI HAT+ 2: Cerebro y potencia

-

Vulnerabilidades de HPE Aruba permiten acceso no a...

Vulnerabilidades de HPE Aruba permiten acceso no a...

-

WhatsApp estrena el nuevo modo "cámara acorazada"

WhatsApp estrena el nuevo modo "cámara acorazada"

-

Vulnerabilidad crítica en Apache Struts 2 permite ...

Vulnerabilidad crítica en Apache Struts 2 permite ...

-

Nuevo ataque a la cadena de suministro en AWS Cons...

Nuevo ataque a la cadena de suministro en AWS Cons...

-

Firefox 147 ya disponible con correcciones para 16...

Firefox 147 ya disponible con correcciones para 16...

-

Andalucía es la comunidad autónoma más afectada po...

Andalucía es la comunidad autónoma más afectada po...

-

Vulnerabilidad en Microsoft SQL Server permite a a...

Vulnerabilidad en Microsoft SQL Server permite a a...

-

Encuentran un huevo de Pascua en Office 97 que ha ...

Encuentran un huevo de Pascua en Office 97 que ha ...

-

Aparecen los ladrones de memoria RAM: entran a neg...

Aparecen los ladrones de memoria RAM: entran a neg...

-

Análisis del ransomware DragonForce con descifrado...

Análisis del ransomware DragonForce con descifrado...

-

¿El fin de los AirPods? así será el primer disposi...

¿El fin de los AirPods? así será el primer disposi...

-

Microsoft advierte que Secure Boot podría eludirse...

Microsoft advierte que Secure Boot podría eludirse...

-

X sufre una caída a nivel global de más de una hor...

X sufre una caída a nivel global de más de una hor...

-

iPhone 18: modelos, tamaño de pantalla, resolución...

iPhone 18: modelos, tamaño de pantalla, resolución...

-

Ryanair "veta a Elon Musk" en sus aviones y su rea...

Ryanair "veta a Elon Musk" en sus aviones y su rea...

-

Vulnerabilidad en FortiOS y FortiSwitchManager per...

Vulnerabilidad en FortiOS y FortiSwitchManager per...

-

Endesa sufre filtración masiva y pone en riesgo a ...

Endesa sufre filtración masiva y pone en riesgo a ...

-

Los precios de los discos duros han subido un 46% ...

Los precios de los discos duros han subido un 46% ...

-

El mercado de PC creció un 10% en el Q4 2025 incen...

El mercado de PC creció un 10% en el Q4 2025 incen...

-

El Samsung Exynos 2700 «Ulysses» llegará en 2027 c...

El Samsung Exynos 2700 «Ulysses» llegará en 2027 c...

-

Emulador retro de Apple adaptado a tableta con pan...

Emulador retro de Apple adaptado a tableta con pan...

-

Go 1.25.6 y 1.24.12 parchean vulnerabilidades crít...

Go 1.25.6 y 1.24.12 parchean vulnerabilidades crít...

-

Vulnerabilidad SSRF en FortiSandbox permite a atac...

Vulnerabilidad SSRF en FortiSandbox permite a atac...

-

Informe "El estado del Código Abierto confiable"

Informe "El estado del Código Abierto confiable"

-

Wikipedia cumple 25 años y firma acuerdos con los ...

Wikipedia cumple 25 años y firma acuerdos con los ...

-

Intel Xe3P: la iGPU de Nova Lake con 12 Cores será...

Intel Xe3P: la iGPU de Nova Lake con 12 Cores será...

-

AuraAudit: herramienta de código abierto para anal...

AuraAudit: herramienta de código abierto para anal...

-

Bibliotecas de IA de Nvidia, Apple y Salesforce en...

Bibliotecas de IA de Nvidia, Apple y Salesforce en...

-

Un gadget para escuchar música desde tu boca: así ...

Un gadget para escuchar música desde tu boca: así ...

-

Troyano bancario para Android: roba datos bancario...

Troyano bancario para Android: roba datos bancario...

-

La DDR3 resucita: vuelven al mercado placas base d...

La DDR3 resucita: vuelven al mercado placas base d...

-

China lanza una app para saber si sigues con vida

China lanza una app para saber si sigues con vida

-

Actualización de seguridad de Node.js corrige 7 vu...

Actualización de seguridad de Node.js corrige 7 vu...

-

España invertirá 4.000 millones en una GIGAFAB de ...

España invertirá 4.000 millones en una GIGAFAB de ...

-

Las 20 vulnerabilidades más explotadas: los produc...

Las 20 vulnerabilidades más explotadas: los produc...

-

Hackers del mundo se reunieron en secreto en Españ...

Hackers del mundo se reunieron en secreto en Españ...

-

Spotify ha vuelto a subir los precios

Spotify ha vuelto a subir los precios

-

MEMOpocalipsis: NVIDIA prioriza las RTX 5060 de 8 ...

MEMOpocalipsis: NVIDIA prioriza las RTX 5060 de 8 ...

-

GoBruteforcer: botnet para Linux basada en credenc...

GoBruteforcer: botnet para Linux basada en credenc...

-

Grok, no más bikinis: la IA de X ya no permite cre...

Grok, no más bikinis: la IA de X ya no permite cre...

-

Nueva amenaza bajo el mar: Rusia desarrolla drones...

Nueva amenaza bajo el mar: Rusia desarrolla drones...

-

HoneyTrap: un nuevo marco de defensa de LLM contra...

HoneyTrap: un nuevo marco de defensa de LLM contra...

-

Nuevo malware VoidLink en la nube ataca sistemas L...

Nuevo malware VoidLink en la nube ataca sistemas L...

-

Pekín prohíbe a entidades chinas usar software de ...

Pekín prohíbe a entidades chinas usar software de ...

-

Hasta el programador más famoso del mundo ya utili...

Hasta el programador más famoso del mundo ya utili...

-

NVIDIA DLSS 4.5 hace magia: puede reconstruir incl...

NVIDIA DLSS 4.5 hace magia: puede reconstruir incl...

-

Un modder australiano resuelve el enigma del PC en...

Un modder australiano resuelve el enigma del PC en...

-

Anthropic presenta "Claude para la Salud" para ayu...

Anthropic presenta "Claude para la Salud" para ayu...

-

Trabajadores remotos de Corea del Norte generan 60...

Trabajadores remotos de Corea del Norte generan 60...

-

Vulnerabilidad crítica expone switches Ethernet Moxa

Vulnerabilidad crítica expone switches Ethernet Moxa

-

Unas gafas que enfocan según la distancia desde la...

Unas gafas que enfocan según la distancia desde la...

-

AsyncRAT usa servicios gratuitos de Cloudflare par...

AsyncRAT usa servicios gratuitos de Cloudflare par...

-

Múltiples vulnerabilidades en Hikvision permiten a...

Múltiples vulnerabilidades en Hikvision permiten a...

-

Malware VVS Stealer roba credenciales y tokens de ...

Malware VVS Stealer roba credenciales y tokens de ...

-

Telegram expone las direcciones IP de usuarios rea...

Telegram expone las direcciones IP de usuarios rea...

-

TikTok se ha llenado de vídeos con IA: así puedes ...

TikTok se ha llenado de vídeos con IA: así puedes ...

-

En España el Ministerio de Defensa anuncia la cons...

En España el Ministerio de Defensa anuncia la cons...

-

Infiltraron el ecosistema de nodos comunitarios de...

Infiltraron el ecosistema de nodos comunitarios de...

-

Starlink anuncia la llegada a España de la conexió...

Starlink anuncia la llegada a España de la conexió...

-

WhatsApp lanza el "Modo Padres": así podrás vigila...

WhatsApp lanza el "Modo Padres": así podrás vigila...

-

Winslop es una nueva herramienta que limpia Window...

Winslop es una nueva herramienta que limpia Window...

-

IKEA lanza en España el gadget que todo hogar nece...

IKEA lanza en España el gadget que todo hogar nece...

-

YARA-X 1.11.0 lanzado con nuevas advertencias de f...

YARA-X 1.11.0 lanzado con nuevas advertencias de f...

-

Discos duros Seagate de 32 TB con CMR (Exos, SkyHa...

Discos duros Seagate de 32 TB con CMR (Exos, SkyHa...

-

El Departamento de Comercio de EE.UU. levanta la r...

El Departamento de Comercio de EE.UU. levanta la r...

-

Nuevo ataque Magecart roba tarjetas de crédito en ...

Nuevo ataque Magecart roba tarjetas de crédito en ...

-

Apple rediseñará completamente su app de Salud con...

Apple rediseñará completamente su app de Salud con...

-

ASUS actualiza sus ROG Matrix RTX 5090 con una nue...

ASUS actualiza sus ROG Matrix RTX 5090 con una nue...

-

Nueva vulnerabilidad de Microsoft Copilot con un c...

Nueva vulnerabilidad de Microsoft Copilot con un c...

-

30 años de Microsoft Bob, uno de los mayores fraca...

30 años de Microsoft Bob, uno de los mayores fraca...

-

Cloudflare cambia de postura y comienza a bloquear...

Cloudflare cambia de postura y comienza a bloquear...

-

-

▼

enero

(Total:

287

)

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

Logitech admite un error crítico por certificados caducados que bloqueó Logi Options+ y G Hub en macOS, pero ya lanzó parches oficiales ...

-

WhatsApp lanza el modo "cámara acorazada" para bloquear mensajes y archivos de desconocidos sin un código secreto , evitando est...

-

La seguridad de redes es fundamental en el panorama digital actual, donde las organizaciones enfrentan amenazas cada vez más sofisticadas. E...

WhisperPair: millones de dispositivos de audio vulnerables a interrupciones y rastreo inalámbrico

WhisperPair: millones de dispositivos de audio vulnerables a interrupciones y rastreo inalámbrico

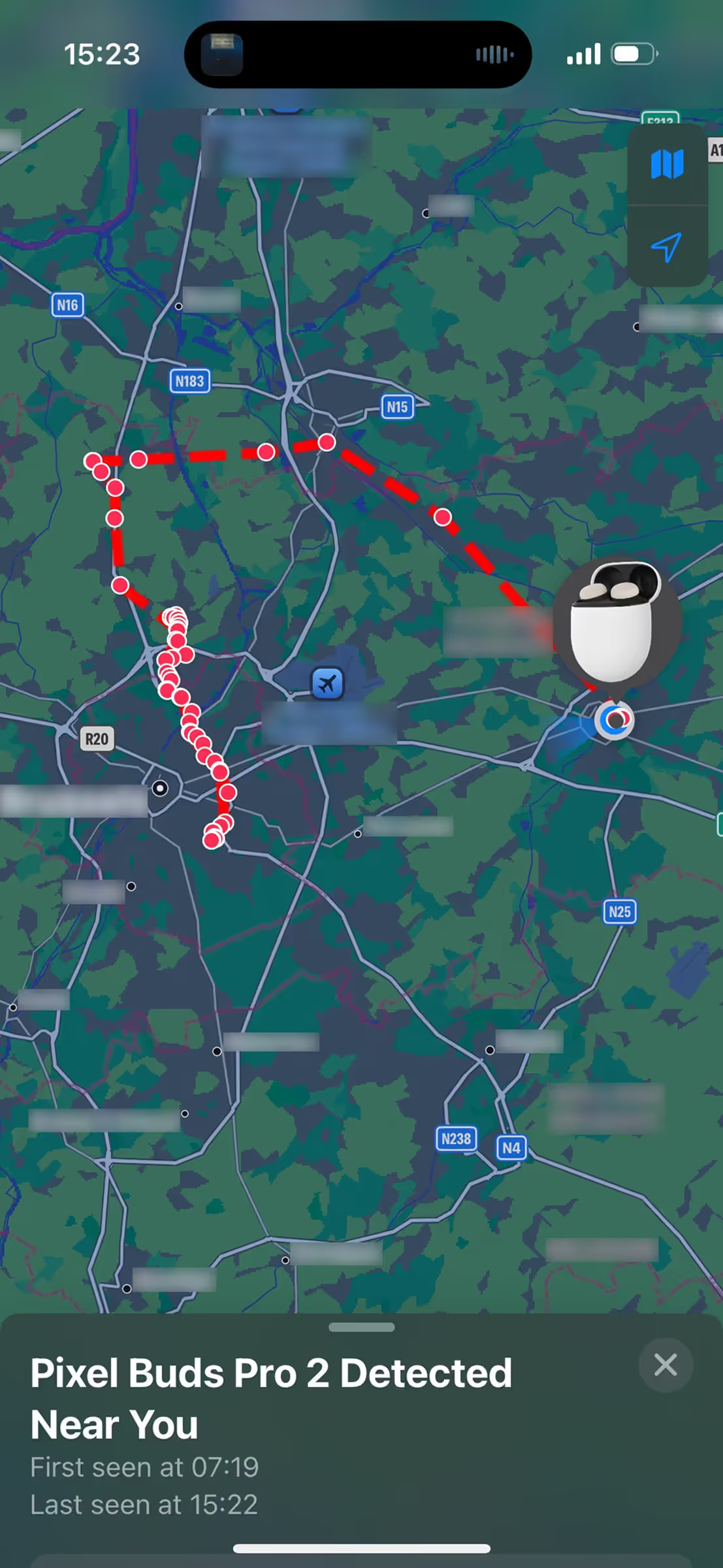

Google diseñó el protocolo inalámbrico Fast Pair para optimizar las conexiones, ofreciendo una comodidad excepcional: permite a los usuarios conectar sus dispositivos Bluetooth con dispositivos Android y ChromeOS con un solo toque.

Pero, un grupo de investigadores ha descubierto que este mismo protocolo también permite a los atacantes conectarse con la misma comodidad a cientos de millones de auriculares, altavoces. El resultado es una enorme colección de dispositivos de audio compatibles con Fast Pair que permiten a cualquier espía o acosador tomar el control de altavoces y micrófonos, o en algunos casos rastrear la ubicación de un objetivo involuntario, incluso si la víctima es un usuario de iPhone que nunca ha tenido un producto de Google.

Investigadores de seguridad del grupo de Seguridad Informática y Criptografía Industrial de la Universidad KU Leuven de Bélgica revelaron una serie de vulnerabilidades encontradas en 17 accesorios de audio que utilizan el protocolo Fast Pair de Google y que son vendidos por 10 empresas diferentes: Sony, Jabra, JBL, Marshall, Xiaomi, Nothing, OnePlus, Soundcore, Logitech y la propia Google (lista completa). Las técnicas de hackeo que demostraron los investigadores, denominadas colectivamente WhisperPair, permitirían a cualquier persona dentro del alcance Bluetooth de esos dispositivos (cerca de 15 metros en sus pruebas) emparejarse silenciosamente con periféricos de audio.

El ataque WhisperPair de los investigadores se aprovecha de una serie de fallos en la implementación de Fast Pair en los dispositivos que el equipo analizó. Fundamentalmente, la especificación de Google para los dispositivos Fast Pair establece que no deberían poder emparejarse con una computadora o teléfono nuevo mientras ya estén emparejados. Sin embargo, en el caso de los 17 dispositivos vulnerables, cualquiera puede emparejarse silenciosamente con el dispositivo objetivo, incluso si ya está emparejado.

Dependiendo del accesorio, un atacante podría controlar o interrumpir transmisiones de audio o conversaciones telefónicas, reproducir su propio audio a través de los auriculares o altavoces de la víctima al volumen que elija, o piratear los micrófonos de forma indetectable para escuchar su entorno. Peor aún, ciertos dispositivos de Google y Sony compatibles con Find Hub, la función de rastreo de geolocalización de Google, también podrían ser explotados para permitir un acoso sigiloso de alta resolución. Los investigadores demuestran sus técnicas de hacking y rastreo en este video.

Google publicó hoy un aviso de seguridad en coordinación con los investigadores, en el que reconoce sus hallazgos y describe sus esfuerzos para solucionar el problema. Desde que los investigadores revelaron su trabajo a la compañía en agosto, Google parece haber alertado al menos a algunos de los proveedores de dispositivos vulnerables, muchos de los cuales han publicado actualizaciones de seguridad. Sin embargo, dado que muy pocos consumidores piensan en actualizar el software de dispositivos del Internet de las cosas, como auriculares, audífonos intraaurales o altavoces, los investigadores de la KU Leuven advierten que las vulnerabilidades de WhisperPair podrían persistir en los accesorios vulnerables durante meses o incluso años.

En la mayoría de los casos, aplicar estas actualizaciones requiere instalar una aplicación del fabricante en el teléfono o la computadora, un paso que la mayoría de los usuarios nunca realizan y que, a menudo, ni siquiera saben que es necesario. "Si no tienes la aplicación de Sony, nunca sabrás que hay una actualización de software para tus auriculares Sony", afirma Seppe Wyns, investigador de la KU Leuven. "Y aun así, seguirás siendo vulnerable".

Google también indicó que ha publicado correcciones para sus propios accesorios de audio vulnerables y una actualización de Find Hub en Android que, según la compañía, impide que actores maliciosos usen WhisperPair para rastrear a las víctimas. Sin embargo, pocas horas después de que Google informara a los investigadores sobre dicha corrección, estos informaron que habían encontrado una forma de eludir el parche y que aún podían llevar a cabo su técnica de rastreo de Find Hub.

Utilizando las vulnerabilidades de Fast Pair descubiertas por los investigadores, un atacante solo necesitaría estar dentro del alcance de Bluetooth y obtener el denominado valor de ID de modelo, específico del modelo del dispositivo objetivo. Los investigadores señalan que estos ID de Modelo pueden obtenerse si un atacante posee o compra un dispositivo del mismo modelo que el objetivo. También señalan que, en algunos casos, el dispositivo comparte este ID cuando una computadora o teléfono intenta emparejarse con él. Además de estos dos métodos para obtener el ID de Modelo correcto para un dispositivo objetivo, los investigadores también descubrieron que podían consultar una API de Google pública para cada ID de Modelo posible y determinarlos para todos los dispositivos.

Para todos estos problemas, no existe una forma sencilla de cambiar la configuración de los accesorios que los usuarios puedan implementar para protegerse. "No hay forma de desactivar Fast Pair, incluso si nunca lo usarás. Puedes restablecer el dispositivo a la configuración de fábrica, lo que eliminará el acceso del atacante, por lo que tendrá que volver a realizar el ataque; sin embargo, está habilitado por defecto en todos los dispositivos compatibles".

Las vulnerabilidades de WhisperPair parecen surgir de un conjunto complejo e interrelacionado de problemas. Los investigadores señalan que es común que tanto los fabricantes de periféricos como los de chips cometan errores al implementar el estándar técnico Fast Pair. No todas estas fallas resultan en vulnerabilidades de seguridad, pero la magnitud de la confusión plantea dudas sobre la solidez del estándar, según los investigadores.

Google ofrece una aplicación de validación a través de Play Store que los proveedores deben ejecutar para obtener la certificación de sus productos para usar Fast Pair. Según su descripción, la aplicación "valida que Fast Pair se haya implementado correctamente en un dispositivo Bluetooth", generando informes sobre si un producto ha superado o no la evaluación de su implementación de Fast Pair. Los investigadores señalan que todos los dispositivos que probaron en su trabajo contaban con la certificación de la implementación de Fast Pair de Google.

Esto significa, presumiblemente, que la aplicación de Google los clasificó como dispositivos que cumplían con sus requisitos, a pesar de que sus implementaciones presentaban fallas peligrosas. Además, los dispositivos certificados con Fast Pair se someten a pruebas en laboratorios seleccionados por Google que revisan los informes de aprobación y luego evalúan directamente muestras físicas del dispositivo antes de su fabricación a gran escala para confirmar que cumplen con el estándar Fast Pair.

Por ahora, Google y muchos fabricantes de dispositivos tienen actualizaciones de software listas para corregir las vulnerabilidades específicas. Sin embargo, es probable que la instalación de estos parches sea inconsistente, como suele ocurrir en la seguridad del internet de las cosas. Los investigadores instan a todos los usuarios a actualizar sus accesorios vulnerables y los remiten a un sitio web creado por ellos mismos que ofrece una lista con función de búsqueda de dispositivos afectados por WhisperPair. De hecho, recomiendan que todos usen WhisperPair como un recordatorio general para actualizar todos sus dispositivos del internet de las cosas.

Fuente: Wired

Fuentes:

http://blog.segu-info.com.ar/2026/01/whisperpair-millones-de-dispositivos-de.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.