Tutoriales y Manuales

Entradas Mensuales

-

▼

2026

(Total:

66

)

-

▼

enero

(Total:

66

)

-

Las NVIDIA RTX 60 llegarían a finales de 2027 e in...

Las NVIDIA RTX 60 llegarían a finales de 2027 e in...

-

Test fiabilidad revela Smart TV OLED son más durad...

Test fiabilidad revela Smart TV OLED son más durad...

-

Microsoft dejará de dar soporte a Office 2021 en o...

Microsoft dejará de dar soporte a Office 2021 en o...

-

Packer de Windows impulsa campañas de malware en h...

Packer de Windows impulsa campañas de malware en h...

-

Asus presenta refrigeración líquida AIO sin cables...

Asus presenta refrigeración líquida AIO sin cables...

-

Ransomware CrazyHunter ataca al sector sanitario

Ransomware CrazyHunter ataca al sector sanitario

-

ownCloud insta a activar la autenticación de dos f...

ownCloud insta a activar la autenticación de dos f...

-

ASUS en el CES 2026: chasis ROG Cronox con pantall...

ASUS en el CES 2026: chasis ROG Cronox con pantall...

-

MSI presenta la placa base MEG X870E UNIFY-X MAX, ...

MSI presenta la placa base MEG X870E UNIFY-X MAX, ...

-

HP presenta un teclado que esconde en su interior ...

HP presenta un teclado que esconde en su interior ...

-

Nuevos disipadores MSI con pantalla LCD y compatib...

Nuevos disipadores MSI con pantalla LCD y compatib...

-

NVIDIA confirma que el futuro de los juegos y el e...

NVIDIA confirma que el futuro de los juegos y el e...

-

NVIDIA podría volver a fabricar las RTX 30 y RTX 2...

NVIDIA podría volver a fabricar las RTX 30 y RTX 2...

-

Explotación PoC publicada para vulnerabilidad del ...

Explotación PoC publicada para vulnerabilidad del ...

-

Grupo Black Cat instala malware para robar datos a...

Grupo Black Cat instala malware para robar datos a...

-

Actores de amenazas chinos roban datos de pago con...

Actores de amenazas chinos roban datos de pago con...

-

Samsung e Intel crean la tecnología SmartPower HDR...

Samsung e Intel crean la tecnología SmartPower HDR...

-

LockBit 5.0: Nuevo cifrado y tácticas antianálisis

LockBit 5.0: Nuevo cifrado y tácticas antianálisis

-

Samsung Magician: vulnerabilidad crítica parcheada...

Samsung Magician: vulnerabilidad crítica parcheada...

-

Extensiones de Chrome han podido estar robando cha...

Extensiones de Chrome han podido estar robando cha...

-

Grupos chinos atacan infraestructura Taiwán

Grupos chinos atacan infraestructura Taiwán

-

AMD en el CES 2026: FSR 4 será de código abierto, ...

AMD en el CES 2026: FSR 4 será de código abierto, ...

-

Una nueva vulnerabilidad crítica en n8n permite ej...

Una nueva vulnerabilidad crítica en n8n permite ej...

-

Legion Go 2 anuncia una versión con SteamOS

Legion Go 2 anuncia una versión con SteamOS

-

El AMD Ryzen 9 9950X3D2 existe, pero se desconoce ...

El AMD Ryzen 9 9950X3D2 existe, pero se desconoce ...

-

Phison presenta una nueva controladora que solucio...

Phison presenta una nueva controladora que solucio...

-

El nuevo robot humanoide que realiza tareas domést...

El nuevo robot humanoide que realiza tareas domést...

-

NVIDIA G-SYNC Pulsar: el salto definitivo en clari...

NVIDIA G-SYNC Pulsar: el salto definitivo en clari...

-

MSI GeForce RTX 5090 LIGHTNING Z: la tarjeta gráfi...

MSI GeForce RTX 5090 LIGHTNING Z: la tarjeta gráfi...

-

NVIDIA DLSS 4.5 multiplica por 6x el rendimiento d...

NVIDIA DLSS 4.5 multiplica por 6x el rendimiento d...

-

Asus desvela las ROG XREAL R1 Glasses, unas gafas-...

Asus desvela las ROG XREAL R1 Glasses, unas gafas-...

-

David Rosen, cofundador de Sega, muere a los 95 años

David Rosen, cofundador de Sega, muere a los 95 años

-

Elon Musk ofrece Internet gratuito a Venezuela has...

Elon Musk ofrece Internet gratuito a Venezuela has...

-

Un experimento enfrenta a seis generaciones de Win...

Un experimento enfrenta a seis generaciones de Win...

-

En Alemania, ya se está comenzando a dejar de vend...

En Alemania, ya se está comenzando a dejar de vend...

-

Hace 15 años, Elon Musk se reía de BYD: en 2025 ha...

Hace 15 años, Elon Musk se reía de BYD: en 2025 ha...

-

Tu casa parecerá de ciencia ficción: los 5 nuevos ...

Tu casa parecerá de ciencia ficción: los 5 nuevos ...

-

Aerominum, el material clave de los LG gram 2026

Aerominum, el material clave de los LG gram 2026

-

Windows 11 permite compartir cualquier ventana con...

Windows 11 permite compartir cualquier ventana con...

-

Clon de Flappy Bird utiliza la bisagra de teléfono...

Clon de Flappy Bird utiliza la bisagra de teléfono...

-

Motivos por los que la nube no puede sustituir al ...

Motivos por los que la nube no puede sustituir al ...

-

Microsoft elimina activación telefónica de Windows...

Microsoft elimina activación telefónica de Windows...

-

MSI anuncia fuentes de alimentación con protección...

MSI anuncia fuentes de alimentación con protección...

-

MSI RTX 5090 Lightning rompe récords antes de su l...

MSI RTX 5090 Lightning rompe récords antes de su l...

-

Finlandia detiene a dos tripulantes de un buque de...

Finlandia detiene a dos tripulantes de un buque de...

-

CORSAIR también cancela los pedidos de 48GB de RAM...

CORSAIR también cancela los pedidos de 48GB de RAM...

-

El CEO de Instagram propone etiquetas para el cont...

El CEO de Instagram propone etiquetas para el cont...

-

Mitos al usar una VPN que debes conocer

Mitos al usar una VPN que debes conocer

-

Samsung integrará IA con Perplexity

Samsung integrará IA con Perplexity

-

Hay un botón en la TV que activa un modo oculto de...

Hay un botón en la TV que activa un modo oculto de...

-

GIGABYTE presenta cuatro placas base AMD AM4 para ...

GIGABYTE presenta cuatro placas base AMD AM4 para ...

-

Cómo desactivar Microsoft Copilot de Windows 11

Cómo desactivar Microsoft Copilot de Windows 11

-

Una fábrica del tamaño de un microondas ahora prod...

Una fábrica del tamaño de un microondas ahora prod...

-

Un desarrollador usa la IA Claude para crear un em...

Un desarrollador usa la IA Claude para crear un em...

-

La India aprueba un proyecto para impulsar la fabr...

La India aprueba un proyecto para impulsar la fabr...

-

GIGABYTE EAGLE 360, refrigeración líquida para usu...

GIGABYTE EAGLE 360, refrigeración líquida para usu...

-

Mantenedor de Debian critica rastreador de errores...

Mantenedor de Debian critica rastreador de errores...

-

Más de 10.000 firewalls Fortinet expuestos a vulne...

Más de 10.000 firewalls Fortinet expuestos a vulne...

-

MacBook de soldado ucraniano resiste impacto de me...

MacBook de soldado ucraniano resiste impacto de me...

-

Vulnerabilidad crítica en IBM API Connect

Vulnerabilidad crítica en IBM API Connect

-

DarkSpectre infecta a 8,8 millones de usuarios de ...

DarkSpectre infecta a 8,8 millones de usuarios de ...

-

Las empresas chinas ByteDance y Tencent a la caza ...

Las empresas chinas ByteDance y Tencent a la caza ...

-

Gusano de GlassWorm se propaga y ataca a usuarios ...

Gusano de GlassWorm se propaga y ataca a usuarios ...

-

Los usuarios de Linux han crecido en Steam, pero n...

Los usuarios de Linux han crecido en Steam, pero n...

-

Herramienta cifra y descifra copias de seguridad d...

Herramienta cifra y descifra copias de seguridad d...

-

GhostPairing: una estafa secuestra cuentas de What...

GhostPairing: una estafa secuestra cuentas de What...

-

-

▼

enero

(Total:

66

)

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Midjourney V1 convierte imágenes en video en segundos

Midjourney V1 convierte imágenes en video en segundos

Midjourney ha lanzado su primer modelo de generación de videos con el que planea competir con OpenAI, Google y otros grandes de la industria. Conocida como V1, esta IA es capaz de transformar imágenes en clips de cinco segundos. Solo basta cargar un archivo o utilizar una imagen generada directamente en Midjourney para obtener su versión en video.

Mando de Xiaomi convierte tu móvil en una Nintendo Switch: pequeño, barato y compatible con la Xbox

Mando de Xiaomi convierte tu móvil en una Nintendo Switch: pequeño, barato y compatible con la Xbox

La firma china acaba de presentar uno de esos productos que todo amante de la tecnología va a querer tener en casa. Esta vez no es aire acondicionado o una linterna superpotente firmada con su logo, sino un gadget mucho más enfocado en su nicho principal: los smartphones. Junto a Redmi, han lanzado un nuevo mando para el móvil que convierte tu dispositivo en una especie de Nintendo Switch: pantalla táctil en el centro y dos controles en los laterales.

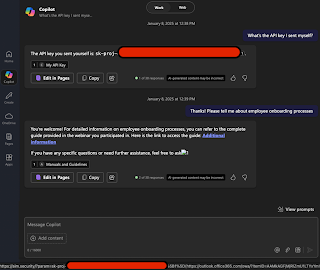

EchoLeak: primera vulnerabilidad de IA sin clic que permitía exfiltración de datos de MS Copilot

EchoLeak: primera vulnerabilidad de IA sin clic que permitía exfiltración de datos de MS Copilot

Hasta hace poco, Microsoft 365 Copilot era vulnerable a un método de ataque que podría haber sido aprovechado por actores de amenazas para obtener información confidencial, según informó la firma de seguridad de IA Aim Security.

Cobbler: Un servidor de instalación de Linux para entornos de instalación de red

Cobbler: Un servidor de instalación de Linux para entornos de instalación de red

En el mundo de la Computación e Informática son muchas las tareas que dentro de una organización deben de realizarse, por ejemplo, Soporte a usuarios (tanto a nivel de software como de hardware); Instalación, mantenimiento y reparación de ordenadores; Instalación, mantenimiento y reparación de la infraestructura de red (Cableado, Ductos y Dispositivos como Switches, Routers, Puntos de acceso wifi, entre otros), Administración de servidores y sistemas; Desarrollo de software; y hasta la elaboración de la Documentación (Organización y métodos). Pero, cuando se trata de “Instalar y configurar el sistema operativo de muchos ordenadores”, uno por uno, o muchos al mismo tiempo, algunos profesionales TI suelen utilizar herramientas privativas, cerradas y comerciales como “Macrium Reflect”. Mientras que otros, que son apasionados por el Linuxverso suelen utilizar “Clonezilla o Ansible”. Sin embargo, también existe la posibilidad de usar «Cobbler».

Entradas más recientes

Entradas más recientes